(1)2018年上半年

试题二

(3)常见的无线网络安全隐患有 IP 地址欺骗、数据泄露、(8)、(9)、双络通信被窃听等;

为保护核心业务数据区域的安全,网络管理员在设备①处部署(10)实现核心业务区域边界

防护;在设备②处部署(11)实现无线用户的上心行为管控;在设备③处部署(12)分析检

测网络中的入侵行为:为加强用户安全认证,配置基于(13)的 RASIUS 认证。

(8) (9)备选答案(每空限选一项,选项不能重复)

A.端口扫描

B.非授权用户接入

C.非法入侵

D.sql 注入攻击

(13)备选答案:

A.IEEE 802.11

B.IEEE 802.1x

答案:

(8)B

(9)C

(10)防火墙

(11)用户上网行为管理器

(12)IDS

(13)B

(2)2018年下半年

试题二

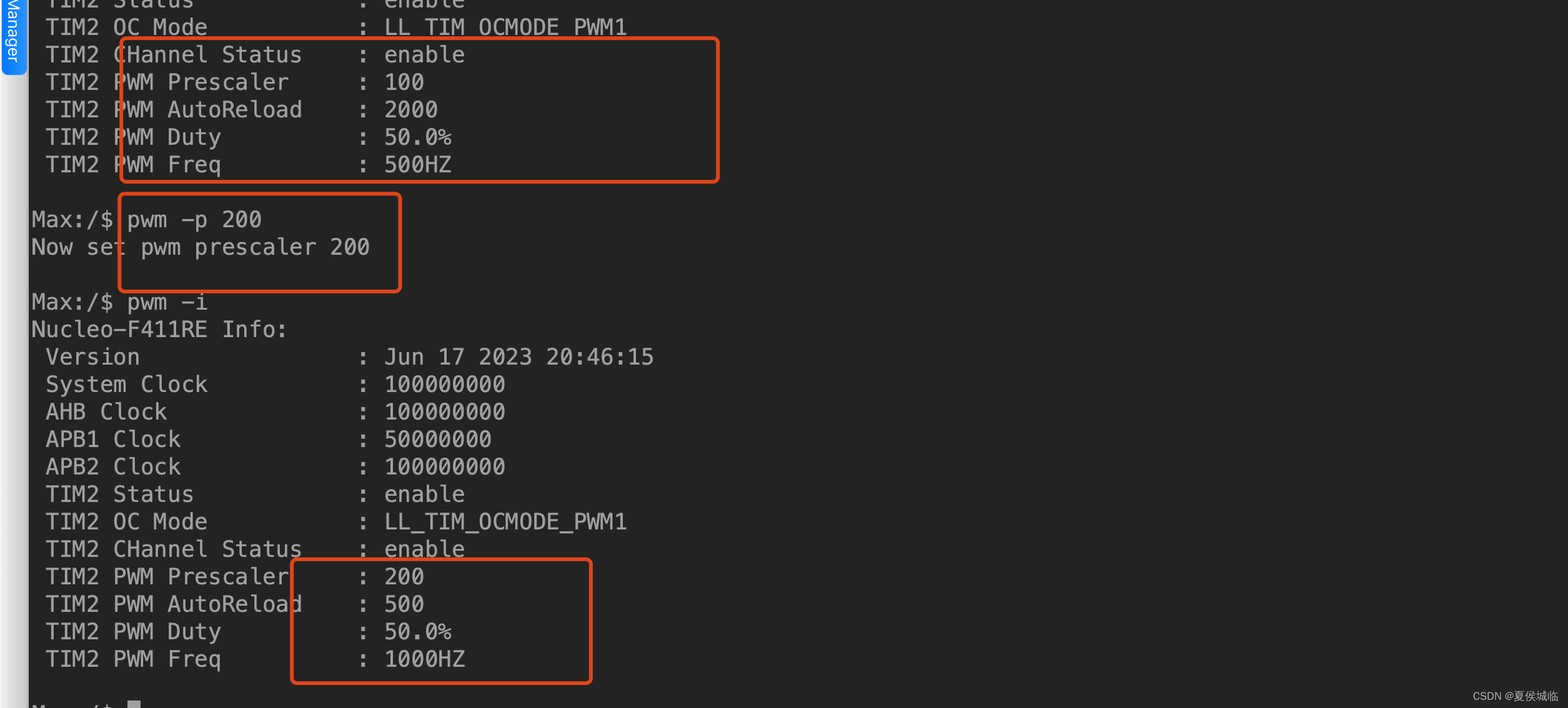

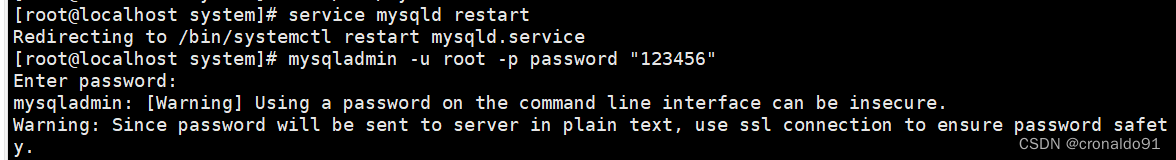

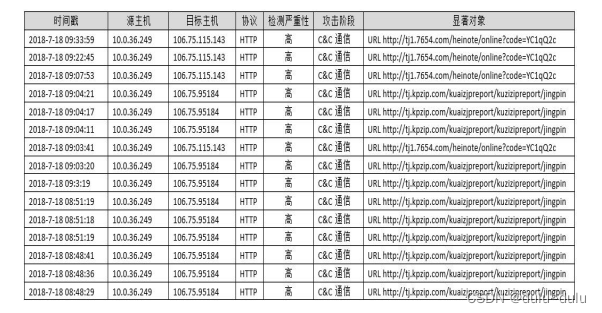

(3)某天,网络管理员在入侵检测设备.上发现图 2-2 所示网络威胁日志,从该日志可判断

(络威胁为(3),网络管理员应采取(4)、(5)等合理有效的措施进行处理。

备选答案:

(3) A.跨站脚本攻击

B.拒绝服务

C.木马

D.sql 注入

(4)~(5)

A.源主机安装杀毒软件并查杀

B.目标主机安装杀毒软件并查杀

C.将上图所示URL 加入上网行为管理设备黑名单

D.将上图所示URL 加入入侵检测设备黑名单

E.使用润洞扫描设备进行扫描

答案:C,A,C

2019年上半年

试题二

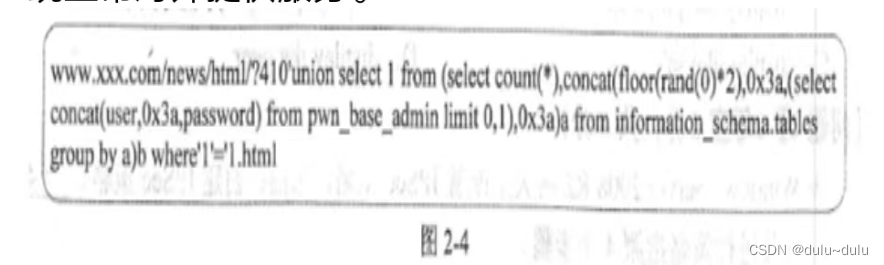

(3)该公司的 Web 系统频繁遭受 DDoS 和其他网络攻击,造成服务中断、数据泄露。图 2-4

为服务器日志片段,该攻击为(11),针对该攻击行为,可部署(12)设备进行防护;针对DDoS (分布式拒绝服务)攻击,可采用(13)(14)措施,保障Web 系统正常对外提供服务。

(11)备选答案:

A.跨站脚本攻击B.SOL 注入攻击

C.远程命令执行

D.CC 攻击

(12)备选答案:

A.漏洞扫描系统

B.堡垒机

C.Web 应用防火墙

D.入侵检测系统

(13)~(14)备选答案:

A部署流量清洗设备B.购买流量清洗服务

C.服务器增加内存

D.服务器增加磁盘

E.部署入侵检测系统 F.安装杀毒软件

答案:B,C,A,B

注:13,14略有争议

2020下半年

试题二

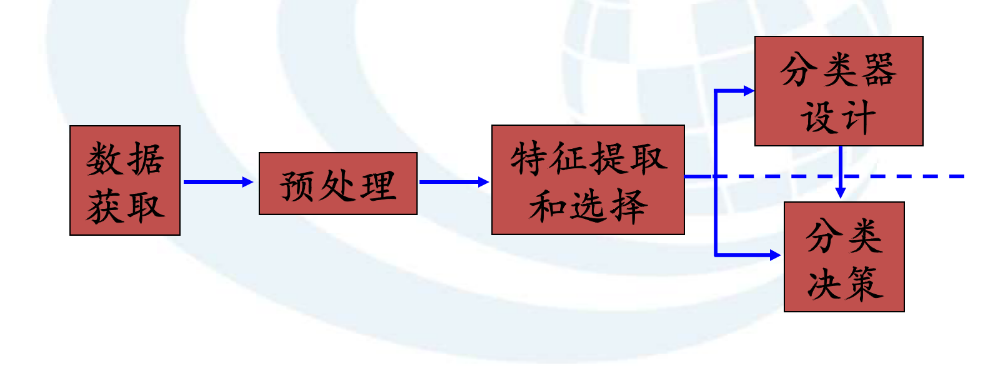

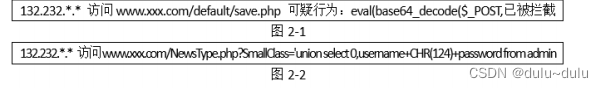

(2)年初,网络管理员监测到部分境外组织借新冠疫情对我国信息系统频繁发起攻击,其中,图

2-1访问日志所示为(3)攻击,图2-2访问日志所示为(4)攻击。

网络管理员发现邮件系统收到大量不明用户发送的邮件,标题含“武汉旅行信息收集”“新型冠状病毒肺炎的预防和治疗”等和疫情相关字样,邮件中均包含相同字样的excel 文件,经检测分析,这些邮件均来自某境外组织,exel文件中均含有宏,并诱导用户执行宏,下载和执行木马后门程序,这些驻留程序再收集重要目标信息,进一步扩展渗透获取敏感信息,并利用感染电脑攻击防疫相关的信息系统,上述所示的攻击手段为(5)攻击,应该采取(6)等措施进行防范。

(3)~(5)备选答案:

A.跨站脚本

B.SQL注入

C.宏病毒

E.DDos

F.CC

G.蠕虫病毒

H.一句话木马

答案:

(3)H(4)B(5)D

(6) 禁用宏

2021年上半年

试题三

(1)该网络中,网络管理员要为 PC2 和 PC3 设计一种接入认证方式,如果无法通过认证,接入交换机 S1 可以拦截 PC2 和 PC3 的业务数据流量。下列接入认证技术可以满足要求的是(1)。

(1)备选答案:

A.WEB/PORTAL

B.PPPOE

C. IEE 802.1x

D.短信验证码认证

答案:C

2021年下半年

试题一

3.某用户通过手机连接该网络的 WIFI 信号,使用 WEB 页面进行认证后上网,无线网络使用

的认证方式是(4)认证。

(4)备选答案:

A.PPPoE

B.Portal

C.IEEE 802.1x

答案.B

2022年上半年

试题二

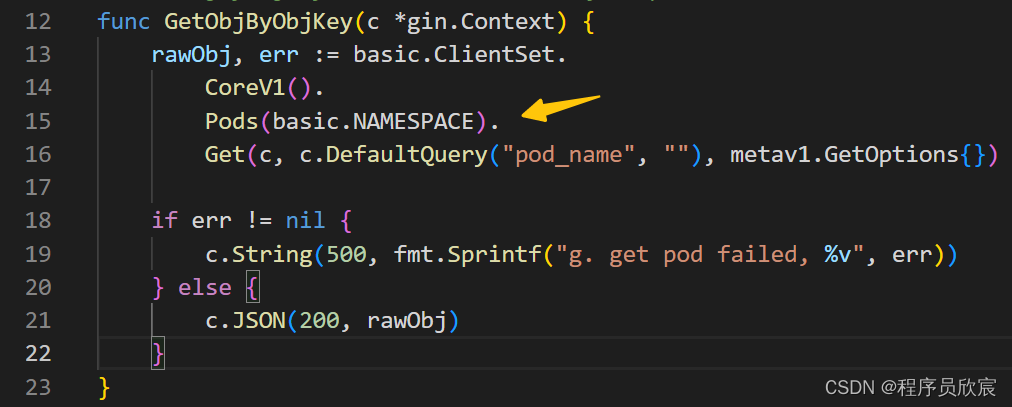

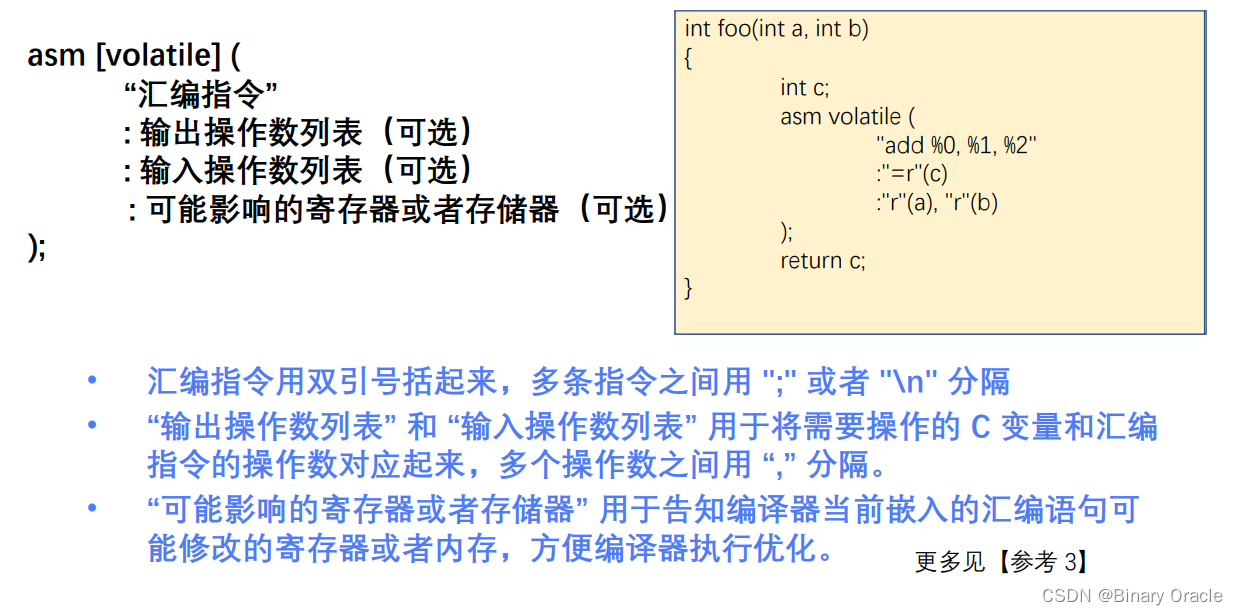

(1)

根据日志显示,初步判断该公司服务器遭到(1)攻击。该种攻击最常见的攻击方式为(2)、(3)

等,李工立即开启防火墙相关防护功能,几分钟后,服务器恢复了正常使用。

空(1)-(3)备选答案:

A.ARP

B.蜜罐

C.DDoS

D.SQL 注入

E.IP 地址欺骗

F.ICMP flood

G.UDP flood

【解析】:

根据题目中的攻击类型“ackflood”,ACKFlood攻击是指攻击者通过僵尸网络向目标服务器发送

大量的ACK报文,报文带有超大载荷引起链路拥塞,或者是极高速率的变源变端口的请求导致转发

的设备异常从而引起网络瘫痪,或者是消耗服务器处理性能,从而使被攻击服务器拒绝正常服务。

从而初步判断该公司服务器遭到DDos攻击。

DDoS 即分布式拒绝服务攻击:指借助于客户/服务器技术,将多个计算机联合起来作为攻击平

台,对一个或多个目标发动DDoS攻击,从而成倍地提高拒绝服务攻击的威力。由于其隐蔽性和分

布性很难被识别和防御,DDoS攻击技术发展十分迅速。这种攻击规模大、危害性强。包括ACK

flood,SYN Flood,ICMPflood,UDPflood等。

答案:

(1)C

(2)F

(3)G

2022年下半年

试题二

💗 💗总结不易,希望大家多多收藏本栏!