目录

一、概述

二、目标

三、资产识别

3.1 输入

3.1.1 先决条件

3.1.2 进一步支持信息

3.2 要求和建议

3.3 输出

四、威胁场景识别

4.1 输入

4.1.1 先决条件

4.1.2 进一步支持信息

4.2 要求和建议

4.3 输出

五、影响等级

5.1 输入

5.1.1 先决条件

5.1.2 进一步支持信息

5.2 要求和建议

5.3 输出

六、攻击路径分析

6.1 输入

6.1.1 先决条件

6.1.2 进一步支持信息

6.2 要求和建议

6.3 输出

七、攻击可行性评级

7.1 输入

7.1.1 先决条件

7.1.2 进一步支持信息

7.2 要求和建议

7.3 输出

八、风险值的确定

8.1 输入

8.1.1 先决条件

8.1.2 进一步支持信息

8.2 要求和建议

8.3 输出

九、风险处理决策

9.1 输入

9.1.1 先决条件

9.1.2 进一步支持信息

9.2 要求和建议

9.3 输出

一、概述

被条款描述了确定道路用户可能受到威胁场景影响的程度的评估方法。这些方法及其工作产品被统称为威胁分析和风险评估(TARA),并从受影响的道路使用者的角度进行执行。本条款中定义的方法是可以系统地调用的通用模块,并且从项目或组件生命周期中的任何一点开始:

-

- 资产识别(见15.3);

- 威胁情景识别(见15.4);

- 影响等级(见15.5);

- 攻击路径分析(见15.6);

- 攻击的可行性等级(见15.7);

- 风险价值确定(见15.8);

- 风险治疗决策(见15.9)。

因为这些都是通用模块,所以在本条款中定义的工作产品被记录为由其他条款生产的工作产品的一部分。

影响等级、攻击可行性等级和风险值确定的组织特定尺度可以应用并映射到本文档中定义的相应尺度。

二、目标

本条款的目的是:

-

- 识别资产、其网络安全属性及其损害情况;

- 确定威胁场景;

- 确定破坏场景的影响等级;

- 识别能够实现威胁场景的攻击路径;

- 确定可以利用的攻击路径的容易程度;

- 确定威胁情景的风险值;

- 为威胁场景选择适当的风险处理方案。

三、资产识别

3.1 输入

3.1.1 先决条件

应提供以下信息:

-

- 项目定义[WP-09-01]。

3.1.2 进一步支持信息

可以考虑以下信息:

-

- 网络安全规范 [WP-10-01]。

3.2 要求和建议

【RQ-15-01】应确定损坏情况。

【RQ-15-02】具有网络安全属性的资产应确定其妥协导致损害的情况。

3.3 输出

【WP-15-01】造成的损坏情况,由 RQ-15-01]要求输出

【WP-15-02】具有网络安全属性的资产,由 【RQ-15-02】要求输出

四、威胁场景识别

4.1 输入

4.1.1 先决条件

应提供以下内容:

-

- 项目定义[WP-09-01]。

4.1.2 进一步支持信息

可以考虑以下信息:

-

- 网络安全规范 [WP-10-01];

- 造成的损坏情况[WP-15-01];

- 具有网络安全属性的资产[WP-15-02];

4.2 要求和建议

【RQ-15-03】应确定威胁场景,并包括:

-

- 目标资产

- 损害了该资产的网络安全属性

- 对网络安全财产造成妥协的原因。

- 因合理可预见的滥用 和/或 滥用而引发的恶意使用案例;

- 基于EVITA、TVRA、 PASTA、 STRIDE (欺骗、篡改、拒绝信息、信息披露、拒绝服务、特权提升等)框架的威胁建模方法。

4.3 输出

【WP-15-03】威胁场景,由 [RQ-15-03]产生

五、影响等级

5.1 输入

5.1.1 先决条件

应提供以下内容:

-

- 损伤情况[WP-15-01]。

5.1.2 进一步支持信息

可以考虑以下信息:

-

- 项目定义[WP-09-01];

- 具有网络安全属性的资产 [WP-15-02]。

5.2 要求和建议

【RQ-15-04】损害场景应分别在安全、财务、运营和隐私(S、F、O、P)的影响类别中对道路使用者的潜在不利后果进行评估。

【RQ-15-05】每个影响等级应确定为以下影响等级之一:

-

- 严重的;

- 重要的;

- 中度;

- 可忽略的

【RQ-15-06】与安全相关的影响等级应来自 ISO26262-3:2018,章节6.4.3。

【RQ-15-07】如果一个损害场景导致了一个影响评级,并且可以认为另一个影响类别的每个影响都不那么关键,那么可以省略对该其他影响类别的进一步分析。

5.3 输出

【WP-15-04】与相关的影响类别相关的影响评级,由 [RQ-15-04] 至 [RQ-15-06]

六、攻击路径分析

6.1 输入

6.1.1 先决条件

应提供以下信息:

-

- 项目定义[WP-09-01]或网络安全规范[WP-10-01];

- 威胁场景[WP-15-03]。

6.1.2 进一步支持信息

可以考虑以下信息:

-

- 网络安全事件造成的弱点 [WP-08-04];;

- 在产品开发过程中发现的弱点 [WP-10-05];

- 架构设计

- 先前确定的攻击路径[WP-15-05],如果可用;

- 脆弱性分析 [WP-08-05]。

6.2 要求和建议

【RQ-15-08】应分析威胁场景,以确定攻击路径。

【RQ-15-09】攻击路径应与该攻击路径可实现的威胁场景相关联。

6.3 输出

【WP-15-05】攻击路径,由 [RQ-15-08] 、 [RQ-15-09] 要求输出

七、攻击可行性评级

7.1 输入

7.1.1 先决条件

应提供以下信息:

-

- 攻击路径[WP-15-05]。

7.1.2 进一步支持信息

可以考虑以下信息:

-

- 架构设计

- 漏洞分析[WP-08-05]

7.2 要求和建议

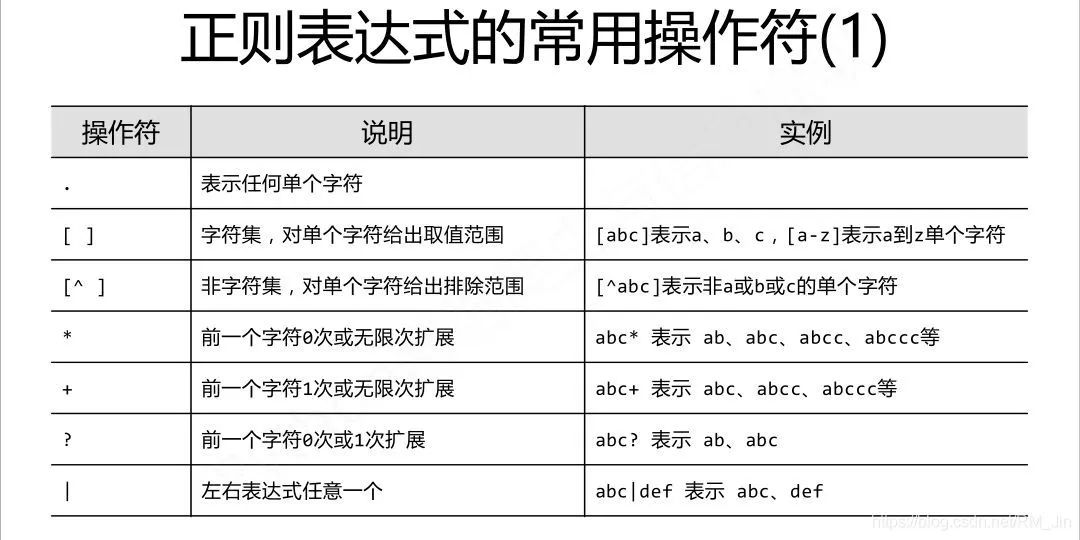

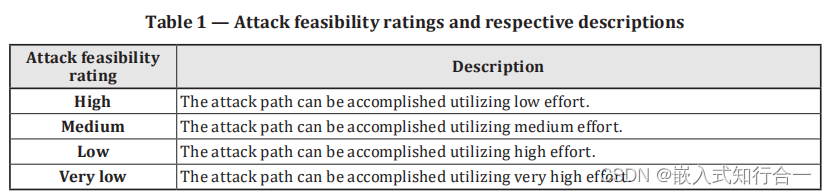

【RQ-15-10】对于每个攻击路径,应按表1所述确定攻击的可行性等级。

【RC-15-11】攻击可行性评级方法应根据以下方法之一进行定义:

-

- 攻击潜在的方法;

- 基于CVSS的方法;

- 基于攻击向量的方法。

【RC-15-12】如果使用基于攻击潜在的方法,应根据以下核心因素确定攻击可行性等级:

-

- 经过的时间;

- 专业知识;

- 对项目或部件的知识;

- 机会窗口;

- 设备

【RC-15-13】如果使用基于 CVSS 的方法,应根据基本度量组的可利用性指标来确定攻击的可行性评级,包括:

-

- 攻击向量;

- 攻击复杂性;

- 所需的特权;

- 用户交互。

【RC-15-14】如果使用了基于攻击向量的方法,则应根据评估主要的攻击向量来确定攻击的可行性评级的攻击路径。

7.3 输出

【WP-16-06】攻击可行性评级 ,由 RQ-15-10]要求输出

八、风险值的确定

8.1 输入

8.1.1 先决条件

应提供以下信息:

-

- 威胁场景[WP-15-03]

- 具有相关影响类别的影响评级[WP-15-04];

- 攻击的可行性等级 [WP-15-06]。

8.1.2 进一步支持信息

无。

8.2 要求和建议

【RQ-15-15】对于每个威胁场景,风险值应根据相关损害场景的影响和相关攻击路径的攻击可行性来确定。

【RQ-15-16】威胁情景的风险值应为介于(并包括)1和5之间的值,其中值为1表示最小风险。

8.3 输出

【WP-15-07】风险值 [RQ-15-15] 和 [RQ-15-16] 要求输出

九、风险处理决策

9.1 输入

9.1.1 先决条件

应提供以下信息:

-

- 项目定义[WP-09-01];

- 威胁场景 [WP-15-03];

- 风险值[WP-15-07]。

9.1.2 进一步支持信息

可以考虑以下信息:

-

- 网络安全规范 [WP-10-01];

- 项目或组件或类似项目或组件的风险处理决策;

- 具有相关影响类别的影响等级 [WP-15-04];

- 攻击路径[WP-15-05];

- 攻击的可行性等级 [WP-15-06]。

9.2 要求和建议

【RQ-15-17】对于每个威胁情景,考虑其风险值,应确定以下一种或多种风险处理方案:

-

- 避免风险;

- 降低风险;

- 转移风险;

- 保留风险。

9.3 输出

【WP-15-08】风险处理决策,由【RQ-15-17】要求输出