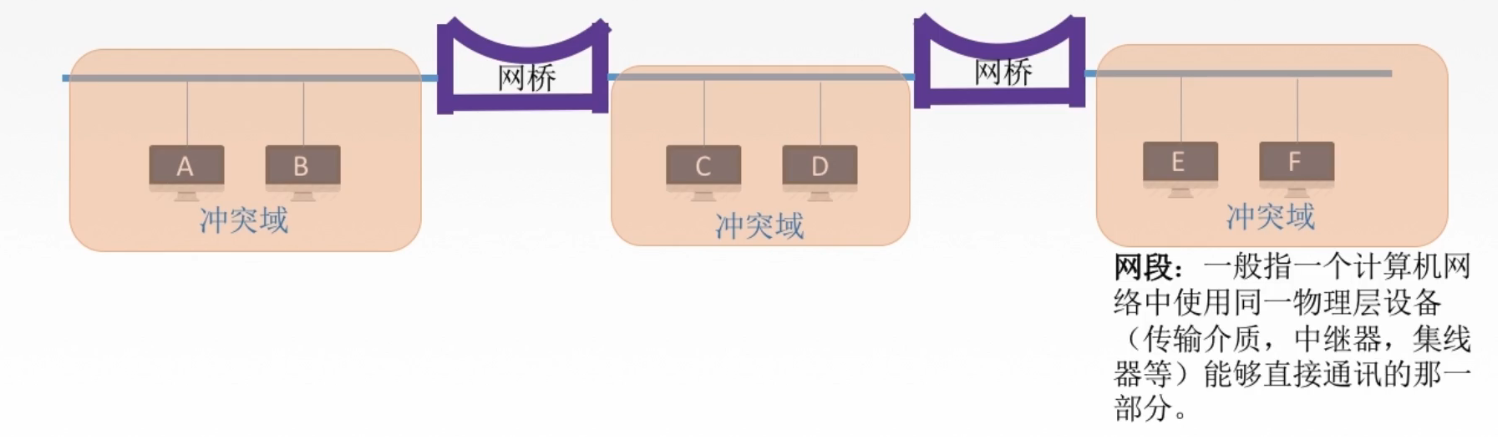

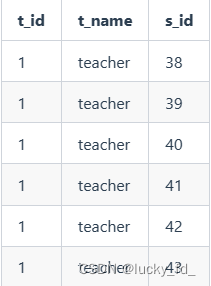

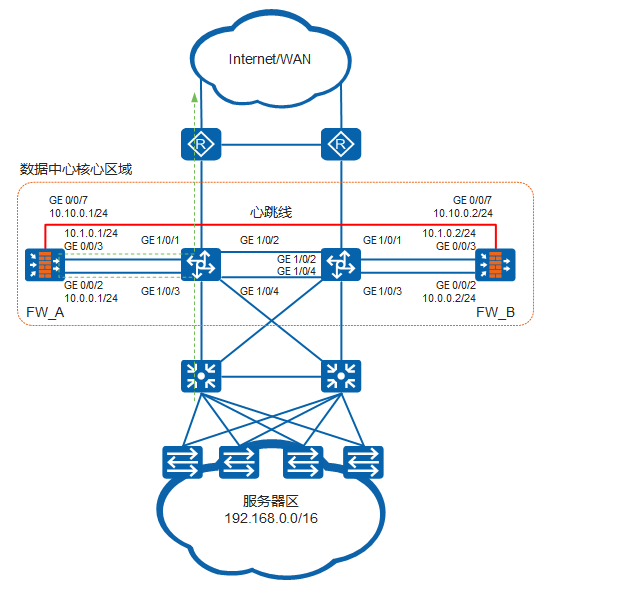

组网需求

如图所示,两台FW旁挂在数据中心的核心交换机侧,保证数据中心网络安全。通过核心交换机的流量都会被引流到旁挂的FW上进行安全检测,引流的方式为静态路由方式。企业希望两台FW以主备备份方式工作。正常情况下,流量通过FW_A转发。当FW_A出现故障时,流量通过FW_B转发,保证业务不中断。

拓扑图

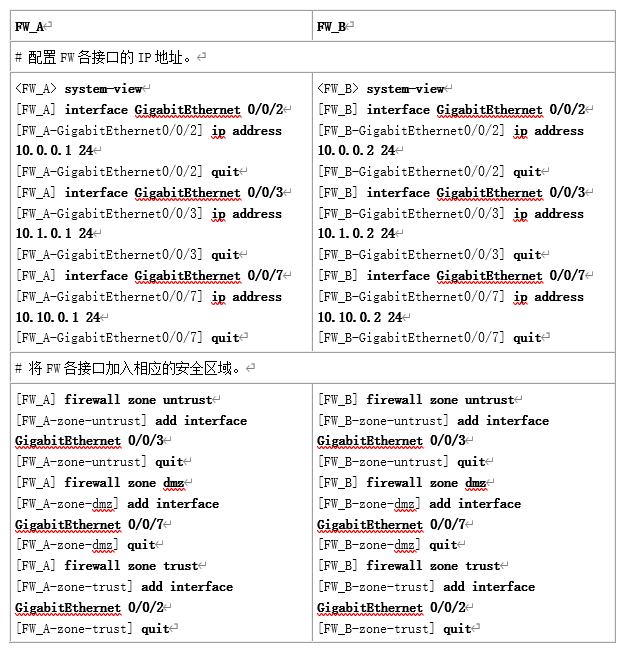

操作步骤

-

配置接口IP地址和将接口加入安全区域。

-

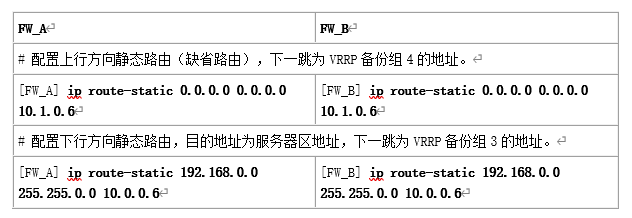

配置静态路由。

-

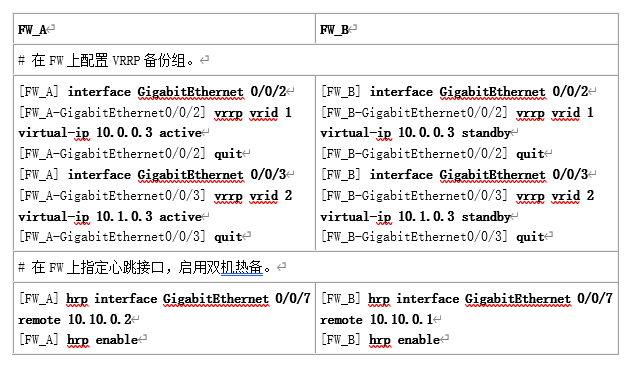

配置双机热备功能。

-

配置安全策略。

在FW_A上配置安全策略,允许外网用户访问数据中心的服务器区(网段为192.168.0.0/16,端口为80)。FW_A上配置的安全策略会自动备份到FW_B上。HRP_M[FW_A] security-policy HRP_M[FW_A-policy-security] rule name policy_sec1 HRP_M[FW_A-policy-security-rule-policy_sec1] source-zone untrust HRP_M[FW_A-policy-security-rule-policy_sec1] destination-zone trust HRP_M[FW_A-policy-security-rule-policy_sec1] destination-address 192.168.0.0 16 HRP_M[FW_A-policy-security-rule-policy_sec1] service http HRP_M[FW_A-policy-security-rule-policy_sec1] action permit -

配置核心交换机。

# 配置Switch1。 [Switch1] ip vpn-instance VRF //创建VRF [Switch1-vpn-instance-VRF] ipv4-family [Switch1-vpn-instance-VRF-af-ipv4] route-distinguisher 100:1 [Switch1-vpn-instance-VRF-af-ipv4] vpn-target 111:1 both [Switch1-vpn-instance-VRF-af-ipv4] quit [Switch1-vpn-instance-VRF] quit [Switch1] vlan 2 [Switch1-vlan2] port gigabitethernet 1/0/3 to 1/0/4 //将接口加入VLAN2 [Switch1-vlan2] quit [Switch1] interface Vlanif 2 [Switch1-Vlanif2] ip binding vpn-instance VRF //将VLANIF2绑定至VRF [Switch1-Vlanif2] ip address 10.0.0.4 24 [Switch1-Vlanif2] vrrp vrid 3 virtual-ip 10.0.0.6 //配置VRRP备份组3 [Switch1-Vlanif2] vrrp vrid 3 priority 120 //配置优先级为120,优先级高的为主用 [Switch1-Vlanif2] quit [Switch1] vlan 3 [Switch1-vlan3] port gigabitethernet 1/0/1 to 1/0/2 //将接口加入VLAN3 [Switch1-vlan3] quit [Switch1] interface Vlanif 3 [Switch1-Vlanif3] ip address 10.1.0.4 24 [Switch1-Vlanif3] vrrp vrid 4 virtual-ip 10.1.0.6 //配置VRRP备份组4 [Switch1-Vlanif3] vrrp vrid 4 priority 120 //配置优先级为120,优先级高的为主用 [Switch1-Vlanif3] quit [Switch1] ip route-static vpn-instance VRF 0.0.0.0 0.0.0.0 10.0.0.3 //在VRF中配置缺省路由,下一跳为VRRP备份组1的虚拟地址 [Switch1] ip route-static 192.168.0.0 255.255.0.0 10.1.0.3 //在根交换机Public中配置静态路由,下一跳为VRRP备份组2的虚拟地址 # 配置Switch2。 [Switch2] ip vpn-instance VRF //创建VRF [Switch2-vpn-instance-VRF] ipv4-family [Switch2-vpn-instance-VRF-af-ipv4] route-distinguisher 100:1 [Switch2-vpn-instance-VRF-af-ipv4] vpn-target 111:1 both [Switch2-vpn-instance-VRF-af-ipv4] quit [Switch2-vpn-instance-VRF] quit [Switch2] vlan 2 [Switch2-vlan2] port gigabitethernet 1/0/3 to 1/0/4 //将接口加入VLAN2 [Switch2-vlan2] quit [Switch2] interface Vlanif 2 [Switch2-Vlanif2] ip binding vpn-instance VRF //将VLANIF2绑定至VRF [Switch2-Vlanif2] ip address 10.0.0.5 24 [Switch2-Vlanif2] vrrp vrid 3 virtual-ip 10.0.0.6 //配置VRRP备份组3 [Switch2-Vlanif2] vrrp vrid 3 priority 100 //配置优先级为100,优先级低的为备用 [Switch2-Vlanif2] quit [Switch2] vlan 3 [Switch2-vlan3] port gigabitethernet 1/0/1 to 1/0/2 //将接口加入VLAN3 [Switch2-vlan3] quit [Switch2] interface Vlanif 3 [Switch2-Vlanif3] ip address 10.1.0.5 24 [Switch2-Vlanif3] vrrp vrid 4 virtual-ip 10.1.0.6 //配置VRRP备份组4 [Switch2-Vlanif3] vrrp vrid 4 priority 100 //配置优先级为100,优先级低的为备用 [Switch2-Vlanif3] quit [Switch2] ip route-static vpn-instance VRF 0.0.0.0 0.0.0.0 10.0.0.3 //在VRF中配置缺省路由,下一跳为VRRP备份组1的虚拟地址 [Switch2] ip route-static 192.168.0.0 255.255.0.0 10.1.0.3 //在根交换机Public中配置静态路由,下一跳为VRRP备份组2的虚拟地址

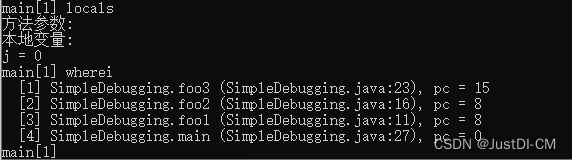

结果验证

-

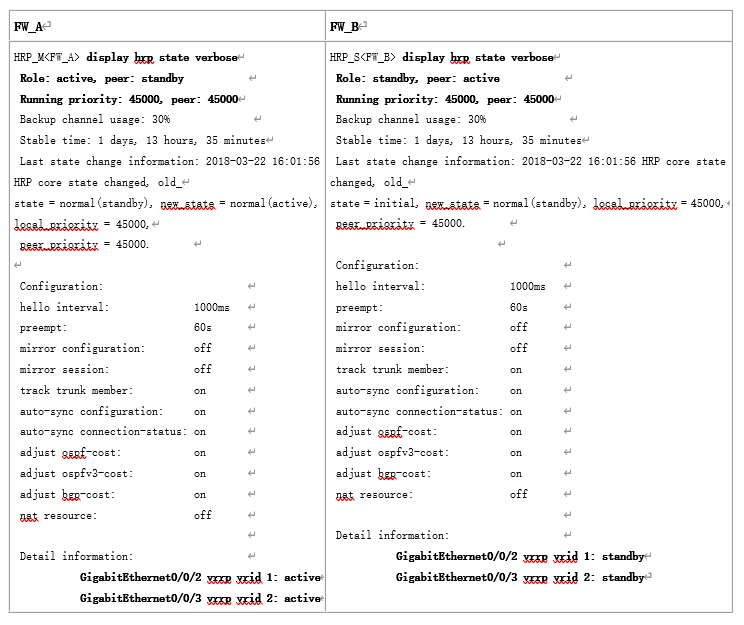

在FW_A和FW_B上分别执行display hrp state verbose命令,查看双机热备的状态。

-

在FW_A和FW_B上分别执行命令display firewall session table,可以看到FW_A存在会话,说明通过核心交换机的流量被引导到了FW,且双机热备主备备份配置成功。