高级持续威胁 (APT) 行动在受害者网络内取得成功的关键因素包括人为因素、安全措施不足、网络安全解决方案更新和配置方面的挑战以及其他因素。

虽然其中一些原因可能看起来微不足道,但卡巴斯基专家在事件响应活动中经常遇到这些问题。

为帮助公司减轻相关威胁并确保最佳实践的实施,卡巴斯基 ICS CERT 专家编制了一份最普遍问题的清单。

缺乏OT网络隔离

在事件调查期间,专家见证了在保持运营技术 (OT) 网络独立和安全方面存在问题的案例。例如,有工程工作站等机器同时连接到常规 IT 网络和 OT 网络。

在 OT 网络的隔离完全依赖于网络设备配置的情况下,有经验的攻击者总是可以重新配置该设备以发挥他们的优势。

例如,他们可以把它变成代理服务器来控制恶意软件流量,甚至用它来存储恶意软件并将其传送到被认为是孤立的网络。我们曾多次目睹此类恶意活动。

人为因素仍然是网络犯罪活动的驱动因素

在授予员工或承包商访问 OT 网络的权限时,信息安全措施往往被忽视。TeamViewer 或 Anydesk 等远程管理实用程序最初是临时设置的,可能会在不被注意的情况下保持活动状态。

然而,重要的是要记住这些渠道很容易被攻击者利用。2023 年,卡巴斯基调查了一起承包商企图破坏的事件,该事件是利用几年前合法授予他们的对 ICS 网络的远程访问权限。

这个故事证明了考虑人为因素的重要性,因为任何可能不满意的员工都可能受到他们的工作评估、收入或政治动机的驱使,导致他们参与网络犯罪活动。

在这种情况下,一种可能的解决方案是零信任,该概念假设系统内的用户、设备和应用程序都不可信。

OT资产保护不足

在事件分析过程中,专家发现过时的安全解决方案数据库、丢失的许可证密钥、用户启动的密钥删除、禁用的安全组件以及过度排除扫描和保护,所有这些都有助于恶意软件的传播。

例如,如果您的数据库不是最新的并且安全解决方案无法自动更新,它可以允许高级威胁快速轻松地传播,就像 APT 攻击一样,复杂的威胁参与者试图避免检测。

安全解决方案的不安全配置

正确配置安全解决方案对于防止其禁用甚至滥用 APT 团体/参与者经常使用的策略至关重要。他们可能会窃取存储在安全解决方案中的受害者网络上的信息,以进入系统的其他部分,或者使用专业的信息安全语言横向移动。

2022 年, ICS CERT 注意到 APT 策略的新趋势,这使得正确的配置变得更加重要。例如,在寻找横向移动的方法时,攻击者不再停留在劫持关键 IT 系统,如域控制器。

他们继续下一个目标,安全解决方案的管理服务器。目标可能会有所不同,从将恶意软件列入不会被检查的程序列表到使用安全系统中的工具将其传播到其他系统,甚至是那些应该与受感染网络完全隔离的系统。

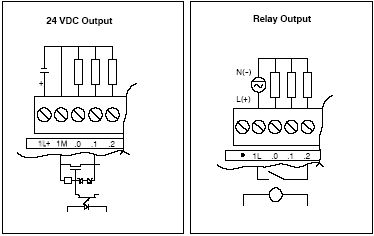

OT网络缺乏网络安全保护

在一些 OT 网络上,许多端点根本没有安装网络安全解决方案。即使 OT 网络与其他网络完全隔离并且没有连接到互联网,攻击者仍然有办法访问它。例如,他们可以创建特殊版本的恶意软件,通过 USB 等可移动驱动器进行分发。

工作站和服务器安全更新挑战

工业控制系统具有独特的运作方式,即使是在工作站和服务器上安装安全更新等简单任务也需要仔细测试。这种测试通常发生在定期维护期间,导致更新不频繁。这为威胁行为者提供了充足的时间来利用已知的弱点并进行攻击。

在某些情况下,更新服务器的操作系统可能需要更新专门的软件(如 SCADA 服务器),这反过来又需要升级设备,而这一切都可能过于昂贵。

因此,在工业控制系统网络上发现了过时的系统。令人惊讶的是,即使是工业企业中相对容易更新的面向互联网的系统,也可能在很长一段时间内都容易受到攻击。

这使操作技术 (OT) 暴露于攻击和严重的风险,正如现实世界的攻击场景所显示的那样。

为了保护组织免受相关威胁,卡巴斯基专家建议:

-

如果企业拥有运营技术 (OT) 或关键基础设施,请确保它与公司网络分离,或者至少确保没有未经授权的连接。

-

定期对 OT 系统进行安全审计,以识别和消除可能的漏洞。

-

建立持续的脆弱性评估和脆弱性管理流程。

-

使用 ICS 网络流量监控、分析和检测解决方案,更好地保护免受可能威胁工艺过程和主要企业资产的攻击。

-

确保保护工业端点和企业端点。

-

为了更真实地了解与 OT 解决方案中的漏洞相关的风险并做出明智的缓解决策,以人类可读的报告或机器可读的数据馈送的形式获取漏洞情报。

-

为 IT 安全团队和 OT 工程师提供专门的 ICS 安全培训对于改进对新型和高级恶意技术的响应至关重要。