目录

一、实验项目名称

二、实验目的

三、实验内容

四、实验环境

五、实验步骤

六、实验结果

七、实验总结

一、实验项目名称

后渗透之流量转发实验

二、实验目的

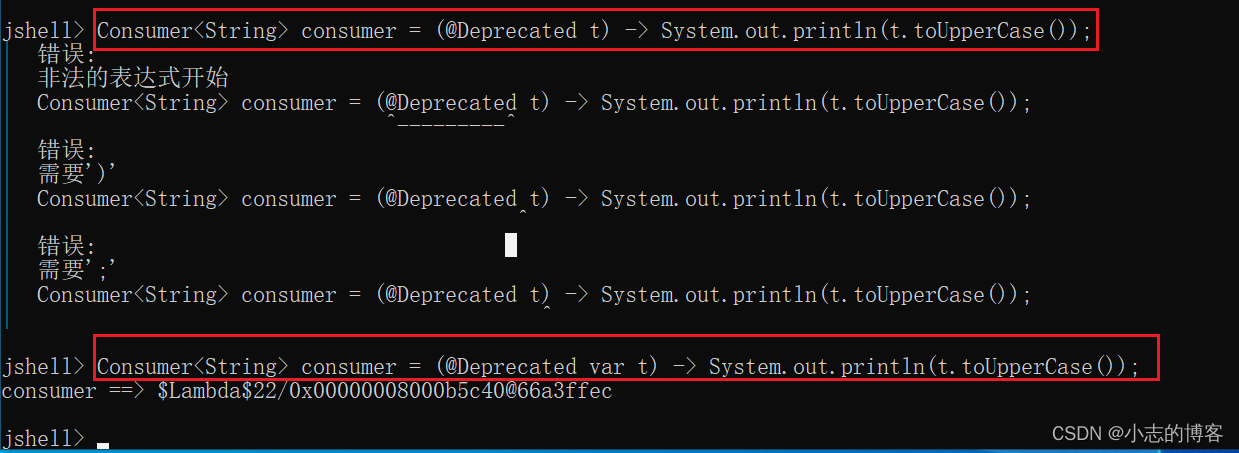

1.掌握ssh进行流量转发的方法

2.掌握proxychains代理软件的使用方法

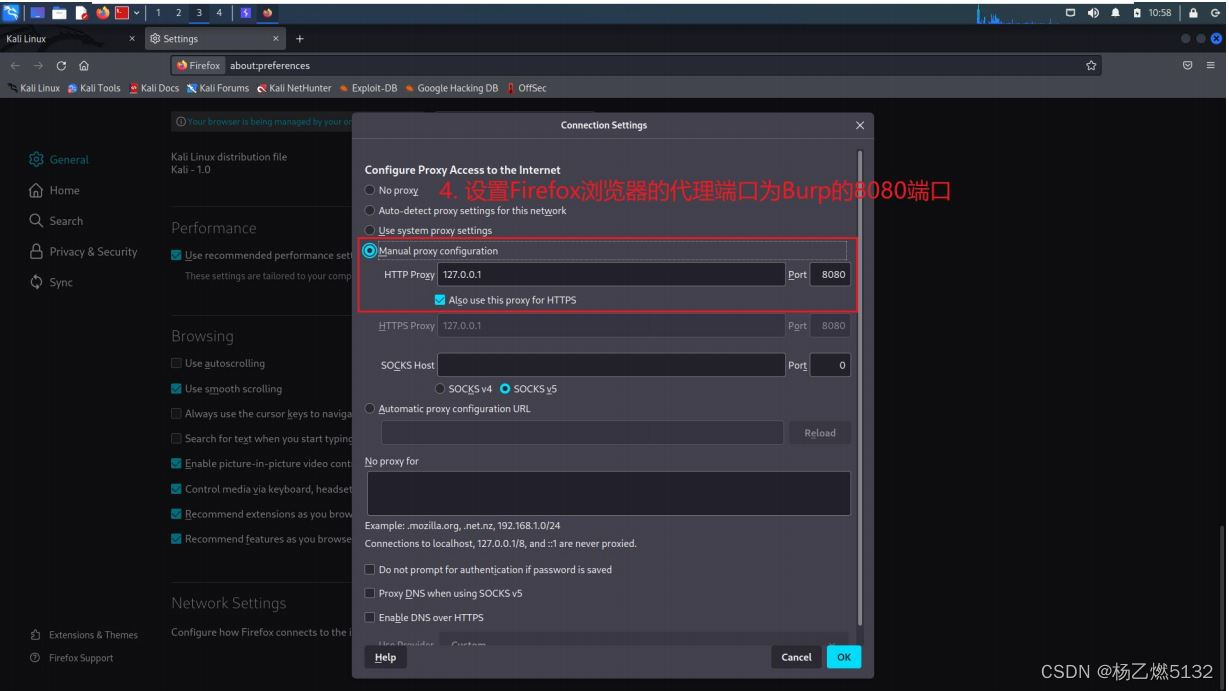

3.掌握Burpsuite工具的全局代理方法

三、实验内容

将本机1080端口的流量通过ssh隧道转发至目标服务器8022端口,通过连接本机1080端口进行代理,使攻击机kali的nmap能够代理进入目标内网进行扫描以及代理Burpsuite进入内网

四、实验环境

1.实验平台:CSIITR平台

2.实验目标:172.18.206.15X

3.工具:kali、proxychains、Burpsuite

五、实验步骤

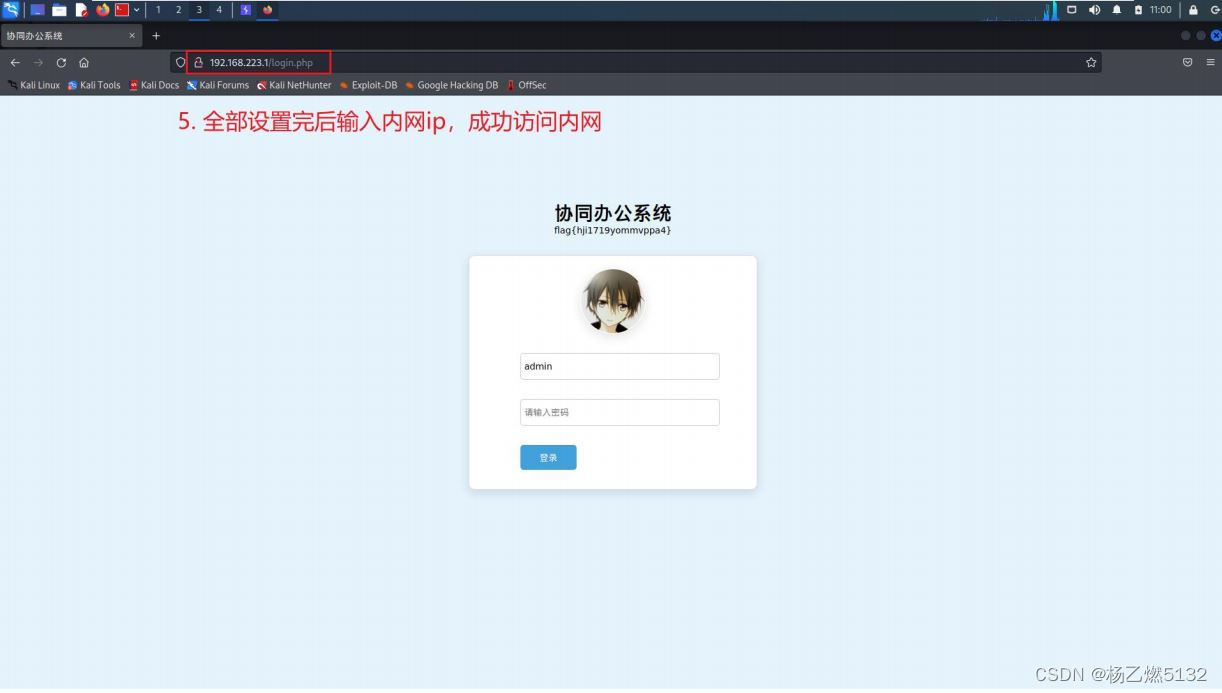

2. 通过跳板机的代理配合 nmap 扫描内网 192.168.223.1 主机

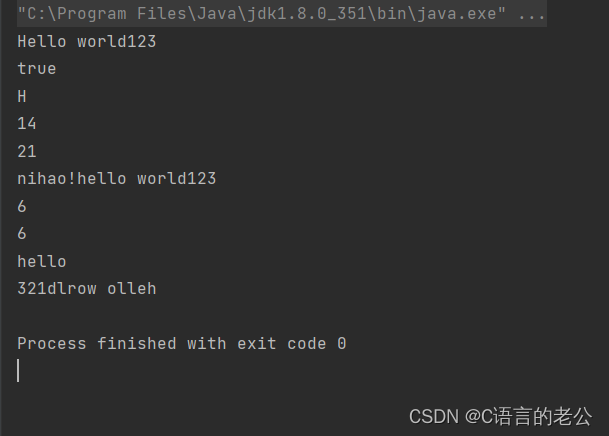

六、实验结果

1.本机的代理端口为:8080

2.代理nmap对目标内网进行扫描的命令为:proxychains nmap 192.168.223.1

3.Burpsuite的全局代理设为:(ip:port)127.0.0.1:8080

七、实验总结

1、为什么后渗透需要进行流量转发?

在内网主机上搭建代理是为了以其为跳板,间接访问内网,从而可以对内网进行扫描、访问服务等操作;端口转发通常是为了绕过网络设备或主机策略在传输层设置的访问规则,或实现流量中转以增强攻击链路的隐蔽性。

2、除使用ssh隧道转发流量之外还可以借助哪些工具?

reDuh、reGeorg+Proxifier、rinetd

3、本次实验中proxychains配置文件中配置的代理类型为socks5,此时使用proxychains能否代理ping指令,向内网发送ICMP流量?请解释为什么?

ping是依据icmp包进行传输的,而proxychains无法代理icmp包。所以使用

proxychains能否代理ping指令,向内网发送ICMP流量。

![[go学习笔记.第十八章.数据结构] 1.基本介绍,稀疏数组,队列(数组实现),链表](https://img-blog.csdnimg.cn/d7aea688b36e4a96b8e309eccec89c71.png)

![[附源码]Python计算机毕业设计SSM进出口食品安全信息管理系统(程序+LW)](https://img-blog.csdnimg.cn/2e906ab004c946bca34356bdb0ca6d85.png)