进行锐捷AC部署时,遇到了一些问题,遂记录下来,如若大家在项目过程中遇到类似问题可以对照解决。

写在前面(锐捷AC的基础配置)

ac-controller //配置AC的capwap源地址信息,国家码等

ac-name xxxx

capwap ctrl-ip 1.1.1.1

vlan 100 //业务VLAN配置

name test

exit

wlan-config 1 test //SSID配置,此处序号为索引1,下面其他配置索引为1即默认调用

tunnel local //指定转发方式 本地或者隧道

exit

wlansec 1 //wlan security 配置 索引为1

security wpa enable

security wpa ciphers aes enable

security wpa akm psk enable

security rsn enable

security rsn ciphers aes enable

security rsn akm psk enable

security wpa akm psk set-key ascii xxxxx //配置WPA PSK的加密方式,秘钥为阿斯克码形式xxxx

security rsn akm psk set-key ascii xxxxx //配置RSN PSK的加密方式,秘钥为阿斯克码形式xxxx

exit

ap-group xxx //创建AP组

interface-mapping 1 100 //关联WLAN 1 业务VLAN为100

添加AP命令

ap-config 001a.a9xx.xxxx 进入指定AP配置模式,根据每个AP的MAC进行配置

ap-mac 001a.a9xx.xxxx 绑定AP MAC

no enable-radio 1 关闭2.4G射频卡,只发送5.8G无线信号

ap-name xxxx 配置AP名称

ap-group xxxx 将AP加入指定ap-group 组

一、两台锐捷AC冗余部署的方式

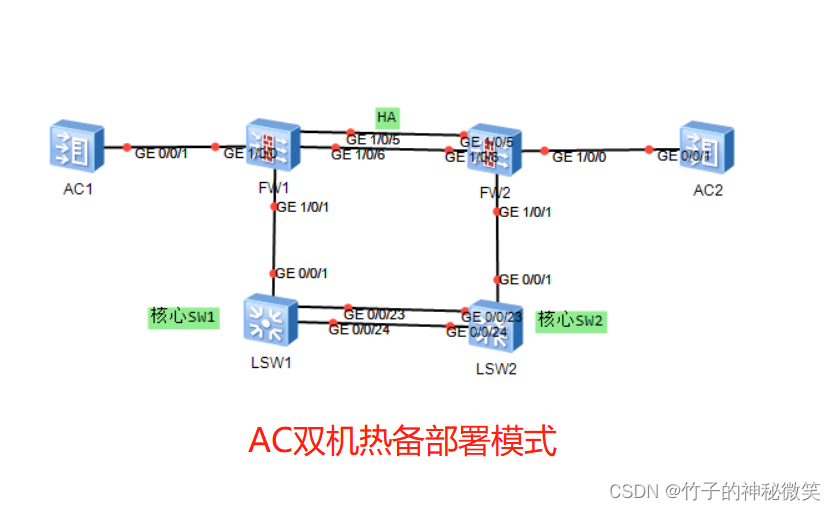

1、双机热备的模式

(1)部署拓扑如下(以较为常见的旁挂部署拓扑为例):

(2)双机热备配置如下:

配置注意事项:

wlan hot-backup x.x.x.x //热备对端的 IP 地址即对端 AC 的 loopback ip,请确保 loopback ip 已正确配置以保证热备成功,并且通过配置相关的路由保证本地 loopback ip 与对端 loopback ip 三层可达。

通过命令 vrrp interface 绑定 VRRP 组,如果开启 1x 或者 web 认证支持热备功能,则需要绑定 VRRP 组。VRRP 组与热备实例绑定之后,该 VRRP 组中的虚 IP 地址将根据热备状态来决定主备关系。

主AC配置如下:

ac-controller

capwap ctrl-ip 1.1.1.1 //capwap源地址

exit

interface VLAN 10 //配置互联VLAN

add interface g0/0/1 //将旁挂接口G1加入VLAN中

ip address 10.10.10.1 255.255.255.248

vrrp 1 ip 10.10.10.3

vrrp 1 priority 150

interface loopback0 //配置loopback0口

ip address 1.1.1.1 255.255.255.255

ip route 2.2.2.2 0.0.0.0 x.x.x.x //需要写静态路由将两台AC之间的loopback0口写通

wlan hot-backup 2.2.2.2 //指定对端AC地址

local-ip 1.1.1.1 //本端的IP地址,不配则默认为loopback0口地址

context 10 //配置热备实例ID,两端必须相同

priority level 6 //配置热备实例优先级(越大越优先,默认4)

ap-group xxx //绑定AP组

vrrp interface vlan 10 group 1 //与VRRP组进行绑定

peer-ip 2.2.2.2 //指定主AC在capwap报文中携带的备AC的capwap源地址,使得AP可以通过主AC得知备AC的capwap地址,当DHCP服务仅只能配置一个option138地址时使用

exit

wlan hot-backup enable //开启双机热备

备AC配置如下:

ac-controller

capwap ctrl-ip 2.2.2.2 //capwap源地址

exit

interface VLAN 10 //配置互联VLAN

add interface g0/0/1 //将旁挂接口G1加入VLAN中

ip address 10.10.10.2 255.255.255.248 //配置29位地址用于AC、FW之间互联

vrrp 1 ip 10.10.10.3

interface loopback0 //配置loopback0口

ip address 2.2.2.2 255.255.255.255

ip route 1.1.1.1 0.0.0.0 x.x.x.x //需要写静态路由将两台AC之间的loopback0口写通

wlan hot-backup 1.1.1.1 //指定对端AC地址

local-ip 2.2.2.2 //本端的IP地址,不配则默认为loopback0口地址

context 10 //配置热备实例ID,两端必须相同

priority level 4 //配置热备实例优先级(越大越优先,默认4)

ap-group xxx //绑定AP组

vrrp interface vlan 10 group 1 //与VRRP组进行绑定

exit

wlan hot-backup enable //开启双机热备(3)该模式部署下需要注意的点:

(a)两台AC之间无需互联,AC间是通过旁挂的设备进行心跳包的侦听,当AC2一定时间内无法收到AC1的心跳报文则断定AC1故障,遂切换为主设备。

(b)双机热备启用前,请确保两台AC所有的配置一致,因为锐捷AC的双机热备无法自动同步配置,需要工程师手工输入命令进行人工同步,人工比对。

(d)两台AC的capwap源地址都是独立的,且都需要通过DHCP服务器上的option138选项下发给所有AP,AP与主AC和备AC需要同时都建立capwap隧道,也就是说AP上有两条capwap隧道才是正常的,需要注意的是当我们的DHCP服务器上只能下发一个option138选项时(大多数window服务器系统上的DHCP服务都只能在相同的option选项中下发一个地址),我们可以仅仅在option138选项下发主AC的capwap隧道源地址,因为锐捷的主AC向AP发送capwap报文时,会同时携带主AC和备AC的capwap隧道源地址,但option选项仅下发主AC的地址时对于流量切换时还是会造成不小的丢包问题,甚至会造成新AP无法上线的问题(具体解释如下)。

当DHCP服务仅通过option138下发主AC的capwap源地址时,新AP无法上线的问题详解:

首先锐捷AC和锐捷AP的工作原理如下,当锐捷AP收到DHCP服务下发的option138选项后会将该capwap源地址直接存储于本地的file文件中,也就是本地保存,且采用覆盖方式,也就是新获取的会覆盖旧的capwap源地址。同理收到主AC的capwap报文中携带的备AC的capwap源地址也会储存在本地文件中,同样采用覆盖方式。此时本地中存在两个文件,一个是DHCP服务下发的option138地址也就是主AC的capwap源地址,一个是主AC通过capwap报文携带的备AC的capwap源地址,他们分别存储在本地中的两个文件,当没有收到新的capwap源地址时,AP会同时与主AC和备AC建立两台capwap隧道,此时一切正常。

当主AC发生故障后,此时所有AP与主AC的capwap隧道断链,与备AC的capwap隧道保持不变,当主AC正常时部署的AP仍旧一切正常,但是如果此时(主AC故障的时间段)新增AP,AP首先收到的是DHCP服务下发的主AC的capwap隧道地址,也就无法正常上线,会影响网络的扩展性。此方式备AC强依赖主AC的capwap报文,需要通过主AC的capwap报文通告capwap源地址。

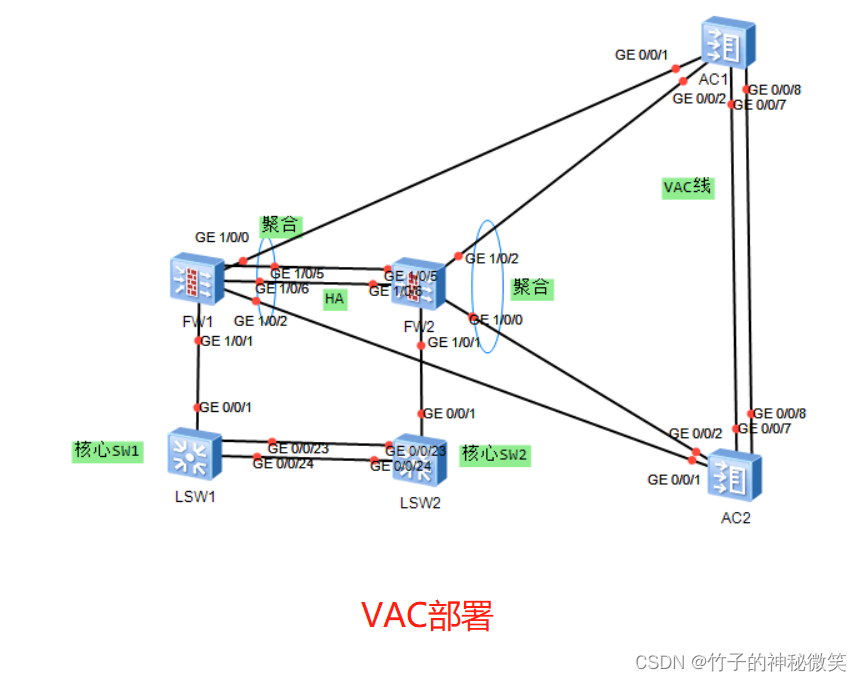

2、VAC部署模式

(1)部署拓扑如下(以较为常见的旁挂部署拓扑为例):

(2)双机热备配置如下:

配置注意事项:

AC1配置如下:

virtual-ac domain 100 //配置VAC域,两端需要一致

device 1 //slot槽位号

device 1 priority 200 //优先级越大越优,缺省为100,最大为255

slave preemptive enable //开启抢占,缺省关闭

exit

#

配置心跳口

vac-port

port-member interface Gigabitethernet 0/0/7 将接口加入到心跳口

port-member interface Gigabitethernet 0/0/8

exit

device convert mode vitual //单机模式切换到 VAC 模式

AC2的配置如下:

virtual-ac domain 100 //配置VAC域,两端需要一致

device 2 //slot槽位号

device 2 priority 100 //优先级越大越优,缺省为100

slave preemptive enable //开启抢占

exit

#

配置心跳口

vac-port

port-member interface Gigabitethernet 0/0/7 将接口加入到心跳口

port-member interface Gigabitethernet 0/0/8

exit

device convert mode vitual //单机模式切换到 VAC 模式

以上VAC状态起来后再进行BFD检测,互联口的配置

验证命令

show virtual-ac //显示当前运行的 VAC

show virtual-ac dual-active summary //查看当前双主机配置信息

show virtual-ac link [ port ] //VAC 模式下查看当前的心跳链路运行信息

session { device device_id | master } //重定向到主机或任意一台设备的控制台

show device id //显示本设备的编号

状态正常后两台设备虚拟为一台,可以看到两台设备的全部接口分别为G1/0/1-10 、G2/0/1-10,类似普通华为交换机的堆叠功能。

以下配置需要VAC状态起来后,再进行

BFD双主检测三层聚合口

interface GigabitEthernet 1/0/5

no switchport

port-group 1

!

interface GigabitEthernet 1/0/6

no switchport

port-group 1

!

interface GigabitEthernet 2/0/5

no switchport

port-group 1

!

interface GigabitEthernet 2/0/6

no switchport

port-group 1

interface AggregatePort 1

no switchport

description VAC_BFD

#

BFD双主检测

virtual-ac domain 100

dual-active detection bfd

dual-active detection aggregateport //配置聚合口为双主检测

dual-active interface aggregateport 1 //指定具体的聚合口进行双主检测

互联接口配置

interface GigabitEthernet 1/0/1

description to_FW1

port-group 2

!

interface GigabitEthernet 1/0/2

description to_FW1

port-group 3

!

interface GigabitEthernet 2/0/1

description to_FW2

port-group 2

!

interface GigabitEthernet 2/0/2

description to_FW2

port-group 3

!

interface AggregatePort 2 //由于已经虚成一台设备,可以跨设备聚合

description to_FW_hulian

switchport mode trunk

switchport trunk allowed vlan only 30

!

interface AggregatePort 3

description to_FW_hulian

switchport mode trunk

switchport trunk allowed vlan only 30

!

interface VLAN 30

ip address 30.0.0.2 255.255.255.252 //配置与FW互联的地址

!

(3)该模式部署下需要注意的点:

(a)一般采用全互联的方式进行旁挂,此时需要做好设备的聚合管理,旁挂设备上的聚合链路需要更改流量负载方式为基于源目IP,否则会出现AP频繁上下线现象,这是由于capwap报文来回不一致导致,同一台AP的一部分报文到达AC1一部分报文到达AC2上。

(b)VAC的配置文件存储于设备本地的另一文件中,与单机模式下的config文件相独立,所以单机模式下的配置是无法同步到VAC下的,需要将VAC状态起来后,再进行业务配置。

(c)VAC模式的部署几乎没有丢包率,在链路以及状态正常的情况下,实际场景测试无丢包。

(d)VAC状态起来后,实际也是分为主AC和备AC,当AP批量上线后,AC的纳管模式为平均纳管,即一半的AP挂在AC1上,一半的AP挂在AC2上,当其中一台故障时,所有AP秒切换到另一台AC上。

![[操作系统]1.计算机系统概述](https://img-blog.csdnimg.cn/0a654331685246d0adec7532d4e9d7ae.png)