什么是数据安全治理?

数据安全治理是指组织基于业务发展与合规要求,制定全面且系统的数据安全策略、流程与技术措施,对数据生命周期中的安全风险进行管控与优化的一系列管理活动。它需要从组织层面建立数据安全管理框架,保证敏感数据得到全方位的防护。

数据安全治理通常包含以下几个方面:

1. 数据安全策略。制定涵盖数据收集、存储、使用、共享与销毁等全生命周期的策略,明确数据安全管理方向与方式。

2. 数据分类与风险评估。根据敏感程度与重要性对数据进行分类,并针对不同类型的数据开展风险评估,识别需优先关注与管控的区域。

3. 权限管理与控制。制定严格的数据访问控制策略,按分类结果和其他维度(部门、岗位等)进行权限分配,实施最小权限准则管控数据访问。

4. 数据治理流程。制定并落实全数据生命周期的管理流程,包括数据采集、标准化、清洗、存储、销毁等各个环节的控制要求与审核机制。

5. 数据安全技术。选择并部署加密、访问控制、防泄露、安全监控等技术手段进行数据防护,确保敏感数据不被未授权访问或窃取。

6. 安全培训与意识。开展定期数据安全培训,提高全员对数据安全的重视程度与规章制度的遵从性,全面营造一定安全氛围。

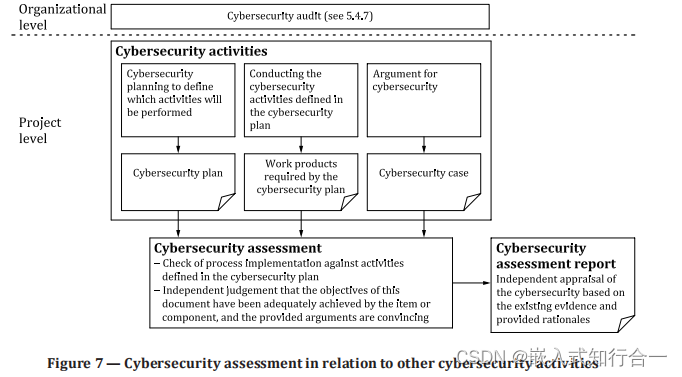

7. 监督审计。通过定期安全测试、审计与评估等方式,监督数据安全治理效果,查找存在的薄弱环节并进行优化或修复。

数据安全治理需要从战略高度考虑数据管理全过程,匹配最优技术方案,建立系统的政策与流程,并通过监督审计不断提高实施效果。这已成为评估一家组织信息安全管理成熟度与数据竞争力的重要标杆,是企业数字化转型的必修课题。

那么,企业可以从哪些方面着手,做好企业的数据安全治理呢?

企业做好数据安全治理需要从以下几个方面入手:

1. 确立数据安全战略与目标。明确数据在业务发展中的战略地位及其面临的安全风险,制定全面的数据安全管理目标与发展路线图。

2. 建立数据分类与风险评估机制。根据数据敏感度与重要性将数据划分为不同级别,并针对每个级别的数据开展定期风险评估,发现高风险区域。

3. 制定全面的数据安全策略。包括数据采集、存储、使用、共享、销毁等各个生命周期阶段的安全策略,涵盖人员、系统与环境等方方面面。

4. 加强权限管理与访问控制。根据数据分类结果实施细粒度的权限分配与数据访问控制,遵循最小授权原则,严限超级管理员权限。

5. 建立端到端的数据安全流程。从数据入手到销毁各个阶段制定标准化且细致的管理流程,并配套相应的技术手段与监督机制。

6. 选择并部署数据安全技术。如加密技术、防数据泄露技术、安全审计技术等,构建多层防护体系保障敏感数据安全。

7. 开展数据安全培训与意识提高。通过定期培训使全员理解数据安全重要性,熟知规章制度,并在日常工作中落实相应措施。

8. 持续监测与改进。通过风险评估、安全测试、内外部审计等方式持续监控数据安全治理成效,发现薄弱环节并进行修复与改进。

9. 情况响应与管理。制定数据安全事件管理机制,在发生事件后能够快速调查评估,采取切实补救措施,最大限度减少损失与影响。

总之,数据安全治理是一个持续改进的过程。企业需要从战略和技术两个层面不断加强投入,通过制度建设、流程规范与监督管理不断提高数据安全水平,为业务创新与发展营造一个安全稳定的环境。这是企业数字化转型中最为关键的能力之一。