生成式AI技术,如GPT-4等强大的语言模型的广泛普及,已经逐步开展应用。这种对未来技术的期待之余,不得不面对AI技术可能被滥用的风险,甚至已经有一些犯罪分子已开始巧妙地利用AI技术进行电信诈骗。

当下最积极学习的除了学生,就是骗子了,随着人工智能的迅猛发展,诈骗团伙的诈骗手段也越来越科技化。

近日,两起利用AI换脸实施诈骗的案例引发关注。福州市某科技公司法人代表郭先生10分钟内被人用AI换脸诈骗430万元;5月25日,某诈骗分子使用了一段9秒钟的智能AI换脸视频,佯装“熟人”,导致何先生被诈骗245万。

随着AI技术的进步,AI换脸的门槛确实也越来越低。“以前AI换脸还需要一两百张图片,现在不同角度的照片,一般5到8张就可以生成很不错的模型了。”

人工智能兴起,我们正处于寻找最佳应用场景与商业落地的关键期。如果不能妥善解决相关的安全和隐私问题,也许会对人工智能的前景产生负面影响,形成对AI发展的压力。

AI诈骗:为何成功率极高?

AI诈骗者能够逐步训练出能够模拟人类行为和语言的AI,甚至能制作出极为逼真的虚假视频或音频。这些伪造的内容极度真实,让识别真假变得异常困难,从而大大提高了诈骗者的欺骗效果。

数字化社会,每个人都在生成大量的数字化信息,诈骗者可以通过大数据分析来获取被诈骗对象的行为习惯。因为诈骗者往往拥有比受害者更多的信息和技术资源,信息和技术的不对称性,无疑成为了AI诈骗的一大优势。

AI诈骗与传统诈骗相比,成本更低

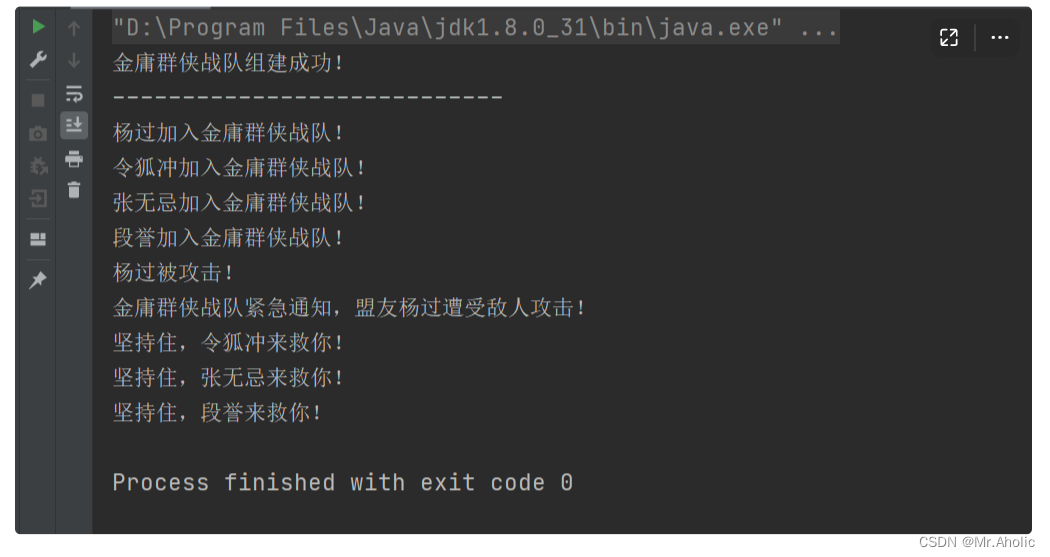

AI技术的发展,改变了许多领域的工作方式。还深刻地改变了诈骗的形态,使得电信诈骗更加难以防范。并且AI诈骗具有高度自动化的特点,经过适当训练的AI模型能够在无人工干预的情况下自动运行。

GitHub等开源社区上,有开源使用的AI换脸软件等等,很多相关的技术社区、论坛、贴吧,有大量小白入门系列教程,价格甚至只要几块钱。

魔法打败魔法,发掘技术的价值

AI技术显然已成为诈骗的主要战场,人们在社交平台上进行大量的在线活动和社交互动,为诈骗者提供了丰富的目标选择和信息来源,一旦被识别出来,他们往往已经骗取了大量财富,并逃之夭夭。

正如同一把锤子可以用来建房子也可以用来破坏房子,AI技术为社交平台带来更好的用户体验,本身是一件好事,关键在于借助机器学习等先进技术,如何使用。显然,骗子们比普通人更用心钻研,更早意识到技术的价值。

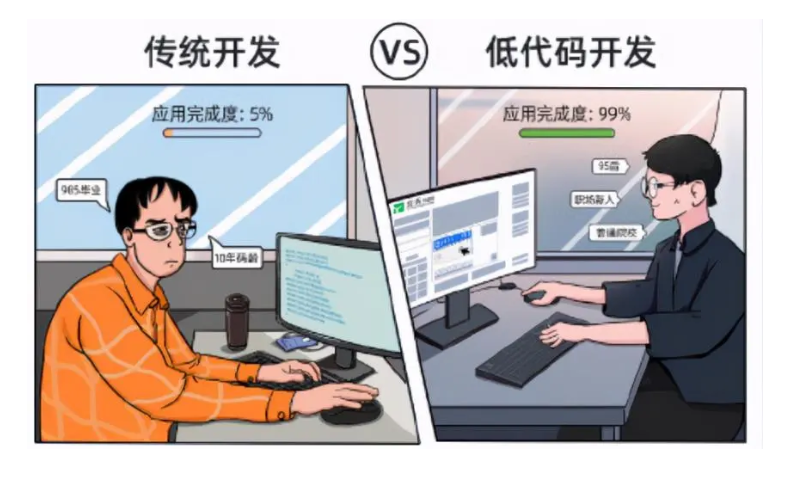

不得不提一下,对于企业和开发者来说,技术方面的试错成本太高。原生技术和低代码都是开发者手中的工具,工具变革和改革的意义相差甚大,工具的变革意味着生产方式的改进、生产效率的提高。

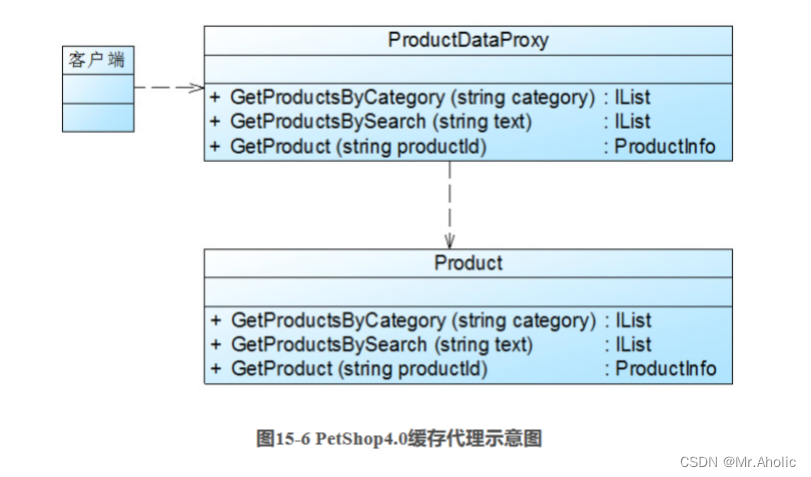

也可以把目光放到另外一条赛道上——低代码,核心逻辑是利用代码库,将已有开发样例进行快速复写,整个开发过程中的人工成本趋近于0。

JNPF,依托代码开发技术原理因此区别于传统开发交付周期长、二次开发难、技术门槛高的痛点。大部分的应用搭建都是通过拖拽控件实现,简单易上手,通过为开发者提供可视化的应用开发环境,降低或去除应用开发对原生代码编写的需求量,进而实现便捷构建应用程序的一种开发平台,快速助力研发人员快速搭建出一套适合企业发展的方案。

开源地址:https://www.yinmaisoft.com/?from=csdn

结语

AI诈骗的出现确实揭示了AI技术的一面隐患,但同样的,我们也可以看到,众多企业、研究机构以及监管者正努力在探索解决方案,以确保AI技术的健康发展和应用。

AI诈骗并不会成为阻碍我们前进的“最后一根稻草”,相反,它将成为推动我们继续前进、发展更安全、更负责任的AI技术的重要驱动力。