1.固态硬盘的存储介质是( )。

A.光盘 B.闪存 C.软盘 D.磁盘

2.虚拟存储技术把( )有机地结合起来使用,从而得到一个更大容量的“内存”。

A.内存与外存 B.Cache与内存 C.寄存器与Cache D.Cache与外存

3.下列接口协议中,不属于硬盘接口协议的是( )。

A.IDE B.SATA C.SPI D.SCSI

4.进程所请求的资源得到满足,可以使进程的状态从( )。

A.运行态变为就绪态 B.运行态变为等待态 C.就绪态变为运行态 D.等待态变为就绪态

5.下列操作系统中,不属于国产操作系统的是( )

A.CentOs B.Deepin C.NeoKylin D.HarmonyOS

6.采用多道程序设计可以有效地提高CPU、内存和I/O设备的( )。

A.灵活性 B.可靠性 C.兼容性 D.利用率

7.在网络工程的生命周期中,对用户需求进行了解和分析是在( )阶段。

A.需求分析 B.设计 C.实施 D.运维

8.下列工具软件中,不是网络运维常用工具的是( )。

A.SecureCRT B.WireShark C.Putty D.Eclipse

9.下列描述中,不符合《中华人民共和国网络安全法》的是( )。

A.网络产品应当符合相关国家标准的强制性要求

B.网络运营者可根据业务需要自行决定网络日志的留存时间

C.网络运营者应当制定网络安全事件应急预案

D.网络运营者收集个人信息应遵循正当、必要的原则

10.受到破坏后会对国家安全造成特别严重损害的信息系统,应按照等级保护第( )级的要求进行安全规划。

A.二 B.三 C.四 D.五

11.下列不属于双绞线测试参数的是( )。

A.近端串扰 B.衰减 C.丢包率 D.等效远端串扰

12.下列不属于光纤跳线的接头类型的是( )。

A.FC B.LC C.SC D.SEP

13.Modem的主要作用是( )。

A.数模转换 B.路由转发 C.认证 D.地址转换

14.百兆以太网采用的数据编码方法是( )。

A.曼彻斯特 B.64B/66B C.8B/10B D.4B/5B

15.若采用QAM调制的无噪声理想信道带宽为2MHz,最大数据传输速率为28Mbps,则该信道采用的调制方式是( )。

A.QAM-128 B.QAM-64 C.QAM-32 D.QAM-16

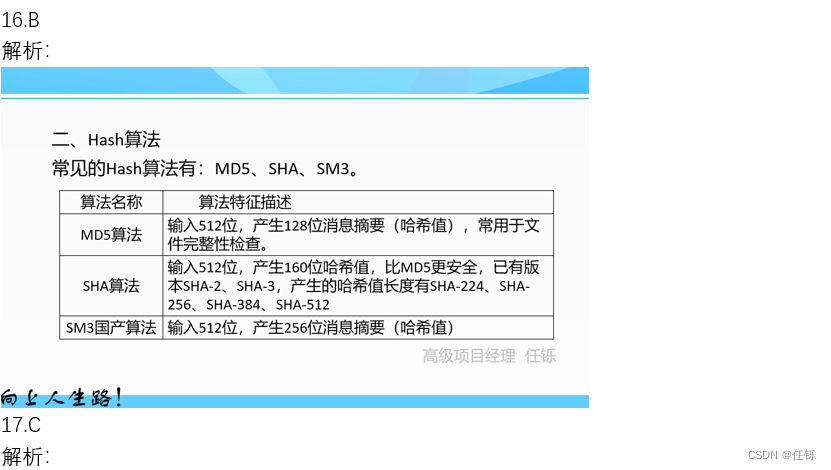

16.在我国商用密码算法体系中,( )属于摘要算法。

A.SM2 B.SM3 C.SM4 D.SM9

17.使用Traceroute命令时,由中间路由器返回的ICMP超时报文中Type和Code分别是( )。

A.Type=3 Code=0 B.Type=8 Code=0 C.Type=11 Code=0 D.Type=12 Code=0

18.在EPON (Ethernet Passive Optical Network,以太网无源光网络)中,如果用户端的家庭网关或者交换机是运营商提供并统一进行VLAN管理,那么在UNI端口上VLAN操作模式优先配置为( )。

A.标记模式 B.透传模式 C.Trunk模式 D.Translation模式

19.在IEEE标准体系中,WiFi 6对应的标准是( )。

A.802.11ac B.802.11n C.802.11b D.802.11ax

20.在TCP建立连接的三次握手时,假设客户端发送的SYN段中的序号字段为a,则服务端回复的SYN+ACK段中的确认号为( )。

A.a B.a+1 C.a+20 D.随机值

21.在OSI参考模型中,负责对应用层消息进行压缩,加密功能的层次为( )。

A.传输层 B.会话层 C.表示层 D.应用层

22.在TCP拥塞控制机制中,快速重传的目的是让主机在计时器超时前能够快速恢复,其触发条件是( )。

A.计时器超时 B.拥塞窗口超过阈值 C.收到该报文的ACK D.收到3个冗余ACK

23.24.在RIP协议中,默认的最大度量值是( )跳,除了设置最大度量值外,还可以采用( )防止路由环路。

A.15 B.16 C.32 D.64

A.水平分割和垂直翻转 B.水平分割和路由毒化

C.垂直翻转和路由毒化 D.垂直翻转和毒化逆转

25.26.运行OSPF协议的路由器每( )秒向各个接口发送一次Hello报文,该报文的作用不包括( )。

A.10 B.20 C.30 D.40

A.发现并建立邻居关系 B.选举DR/BDR C.建立双向通讯关系 D.同步数据库

27.下列用于AS之间的路由协议是( )。

A.RIP B.OSPF C.BGP D.IS-IS

28.以下关于telnet的叙述中,不正确的是( )。

A.telnet支持命令模式和会话模式 B.telnet采用明文传输

C.telnet默认端口是23 D.telnet采用UDP协议

29.以下关于DHCP服务的说法中,正确的是( )。

A.DHCP服务器可以远程操作客户端,开启或关闭服务

B.在同一子网中,有且仅能有一台DHCP服务器

C.在DHCP服务域内,可以确保工作站使用固定的IP地址

D.DHCP客户端需配置正确的服务器地址才能使用DHCP服务

30.WWW的控制协议是( )。

A.FTP B.HTTP C.SSL D.DNS

31.下面用于收取电子邮件的协议是( )。

A. SMTP B. SNMP C. ICMP D. POP3

32.要查询DNS域内的权威域名服务器信息,可查看( )资源记录。

A.SOA B.NS C.PTR D.A

33.IPv6组播地址的前缀是( )。

A. FF B. FE C. FD D. FC

34.35.在Linux操作系统中通常使用( )作为Web服务器,其默认的Web站点的目录为( )。

A.IIS B.Apache C.NFS D.MySQL

A./etc/httpd B./var/log/httpd C./etc/home D./home/httpd

36.为了方便运维人员远程维护Windows Server2008R2服务器,需要在服务器上启用( )服务。

A.DHCP B.FTP C.DNS D.远程桌面

37.38. FTP服务可以开启匿名登录功能,其用户名是( ) ,若要上传文件,应使用( )命令。

A. root B. user C. guest D. anonymous

A. copy B. paste C. put D. get

39.邮件客户端使用( )协议同步服务器和客户端之间的邮件列表。

A. POP3 B. SMTP C. IMAP D. SSL

40.在Windows平台上,命令: arp-d *的作用是( )。

A.开启ARP学习功能 B.添加一条ARP记录 C.显示当前ARP记录 D.删除所有ARP记录

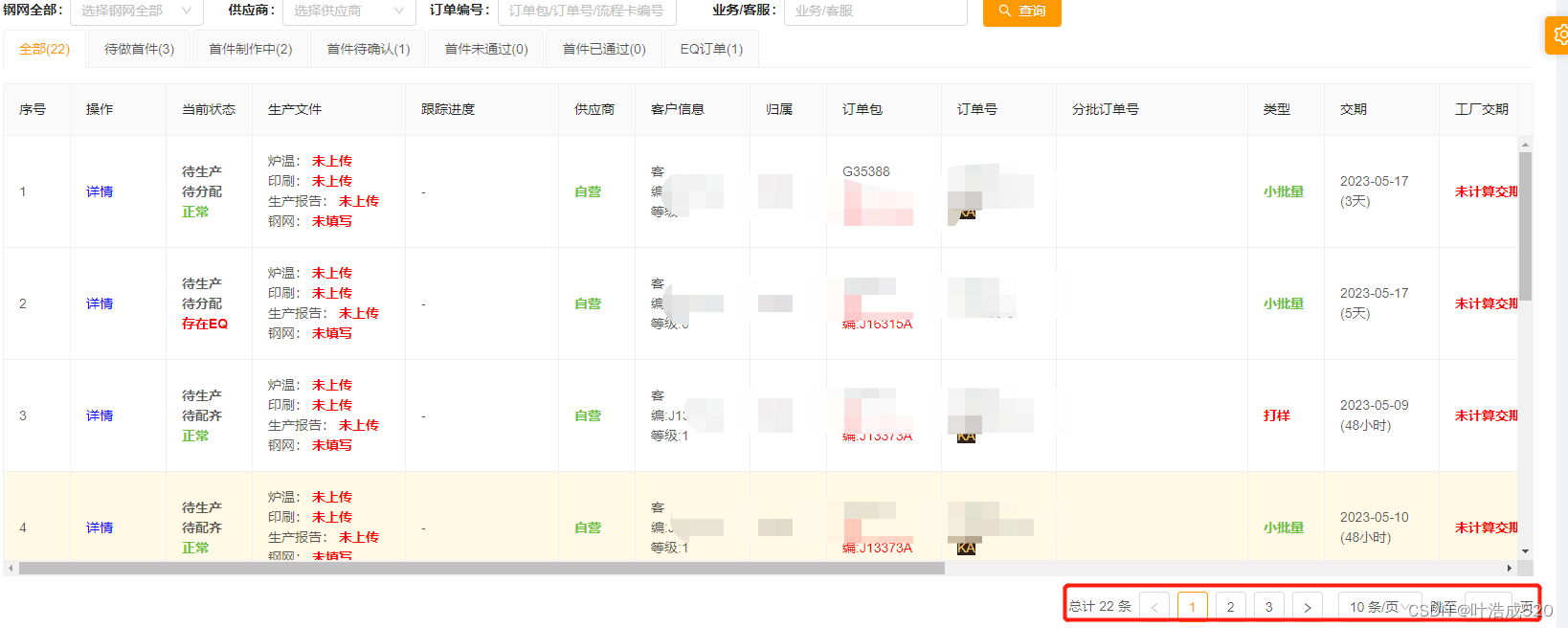

41.42.某网络拓扑如下图所示,边界防火墙的管理地址为 10.0.122.1,财务服务器地址为10.0.123.2,为禁止外部用户对财务服务器的访问,管理员应在边界防火墙上配( )策略,该条策略配置的源地址应为 ( )

A.地址转换 B.访问控制 C.入侵防御 D.VPN

A.0.0.0.0 B.10.0.122.1 C.10.0.123.2 D.10.0.123.2

43~45.PKI 体系中,由SSL/TSL实现 HTTPS 应用,浏览器和服务器之间用于加密HTTP 消息的方式是( ),如果服务器的证书被撤销,那么所产生的后果是( )。如果此时浏览器继续与该服务器通信,所存在的安全隐患是 ( )。

A.对方公钥+公钥加密 B.本方公钥+公钥加密

C.会话密钥+公钥加密 D.会话密钥+对称加密

A.服务器不能执行加解密 B.服务器不能执行签名

C.客户端无法再信任服务器 D.客户端无法发送加密消息给服务器

A.浏览器发送的消息可能会丢失 B.加密消息可能会被第三方解密

C.加密的消息可能会被篡改 D.客户端身份可能会遭到泄露

46.在SNMP各项功能中属于网络控制功能的是( )。

A.性能管理 B.计费管理 C.配置管理 D.故障管理

47.以下关于ICMP 的叙述中,错误的是 ( )。

A.ICMP 封装在IP数据报的数据部分 B.ICMP 消息的传输是可靠的

C.ICMP 是IP协议必需的一个部分 D.ICMP 可用来进行差错控制

48.某主机无法上网,查看本地连接后,发现只有发送包没有接收包,故障原因可能是( )。

A.网线没有插好 B.DNS配置错误 C.IP地址配置错误 D.TCP/IP 协议故障

49.SNMP的传输层协议是( )。

A. UDP B. TCP C. IP D. ICMP

50.SNMP的消息类型不包含( )。

A.Get-Request B.Get-Next-Request C.Get-Response D.Get-Next-Response

51.下列IP地址中不能够被路由器转发的是( )。

A.192.169.102.78 B.101.10.10.251 C.127.16.23.1 D.172.33.22.16

52.53. IPv4地址192.168.10.201/26的子网掩码是( ),其网络号是( )。

A.255.255.255.0 B.255.255.255.128 C.255.255.192.0 D.255.255.255.192

A.192.168.10.0 B.192.168.10.64 C.192.168.10.192 D.192.168.10.128

54.路由器收到一个目标地址为201.46.17.4的数据包,应将该数据包发往( )子网。

A.201.46.0.0/21 B.201.46.16.0/20 C.201.46.8.0/22 D.201.46.20.0/22

55.将连续的2个C类地址聚合后,子网掩码最长是( )位。

A.24 B.23 C.22 D.21

56.以下关于命令user-interface vty 0的说法中,正确的是( )。

A.配置用户等级为配置级 B.不允许连接虚拟终端

C.进入到交换机的远程登录用户界面 D.连接交换机不需要输入密码

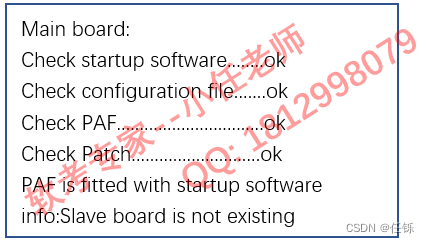

57.在交换机上执行某命令显示结果如下,该命令的作用是( )。

A.检查资源文件是否正确 B.对资源文件进行CRC校验

C.激活设备存储器中的License文件 D.系统回滚到上一个正常启动的版本状态

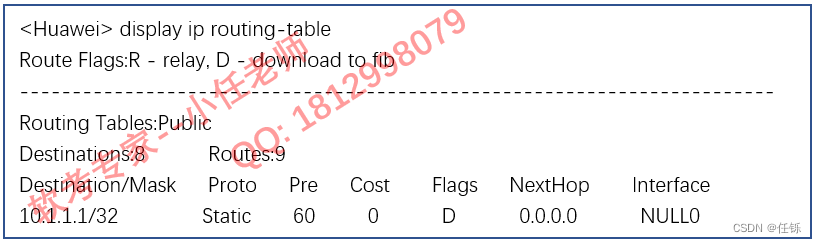

58.在以下命令执行结果中,Routing Tables 描述路由标记的字段是( )。

A.Proto B.Pre C.Cost D.Flags

59.以下关于VLAN标识的叙述中,错误的是( )。

A.VLAN 1D用12bit表示

B.VLAN 1D的扩展范围是1025-4096

C.VLAN 1D标准范围内可用于Ethemet的VLANID为1-1005

D.VLAN name用32个字符表示,可以是字母和数字。

60.IEEE802.1Q规定VLAN的Tag字段中,用来定义帧的优先级的是( )。

A.PRI B.CFI C.TPID D.VID

61.( )命令可通过VLAN对二层流量隔离,实现对网络资源控制。

A.management-vlan B.voice-vlan C.mux-vlan D.aggregate-vlan

62.在交换机SWA上执行如下命令后,输出如下:

[SWA]display stp

-----[CIST Global lnfo][Mode MSTPJ------

CIST Bridge:32768.000f-e23e-f9b0

Bridge Times:Hello 2s MaxAge 20s FwDly 15s MaxHop20

从输出结果可以判断( )。

A.SWA的桥D是32768 B.SWA是根桥

C.SWA工作在RSTP模式 D.SWA工作在MSTP模式

63.在5G技术中,用于提升接入用户数的技术是( )。

A.MIMO B.NGV C.SOMA D.SDN

64.在100BaseT以太网中,若争用时间片为25.6μs,某站点在发送帧时已经连续3次冲突,则基于二进制指数回退算法,该站点需等待的最短和最长时间分别是( )。

A.0μs和179.2μs B.0μs和819.2μs C.25.6μs和179.2μs D.25.6μs和819.2μs

65.以下关于2.4G和5G无线网络区别的说法中,错误的是( )。

A.2.4G相邻信道间有干扰,5G相邻信道几乎无干扰

B.5G比2.4G的传输速度快

C.穿过障碍物传播时5G比2.4G衰减小

D.5G比2.4G的工作频段范围大

66.某公司有20间办公室,均分布在办公大楼的同一楼层,计划在办公区域组建无线网络,为移动工作终端提供无线网络接入,要求连接一次网络后,均可以在各办公室无缝漫游,下列组网方案最合理的是( )。

A.各办公室部署互联网接入无线路由器供终端接入

B.各办公室部署瘦AP供终端接入,并通过交换机连接到互联网接入路由器

C.各办公室部署胖AP供终端接入,并通过交换机连接到互联网接入路由器

D.各办公室均部署瘦AP供终端接入,并通过交换机连接到AC和互联网接入路由器

67.FC-SAN存储常通过光纤与服务器的( )连接。

A.光口网卡 B.USB接口 C.光纤通道卡 D.RAID控制器

68.以下关于结构化布线系统的说法中,错误的是( )。

A.工作区子系统是网络管理人员的值班场所,需要配备不间断电源

B.干线子系统实现各楼层配线间和建筑物设备间的互联

C.设备间子系统有建筑物进户线、交换设备等设施组成

D.建筑群子系统实现各建筑物设备间的互联

69.以下关于三层模型核心层设计的说法中,错误的是( )。

A.核心层是整个网络的高速骨干,应有冗余设计

B.核心层应有包过滤和策略路由设计,提升网络安全防护

C.核心层连接的设备不应过多

D.需要访问互联网时,核心层应包括一条或多条连接到外部网络的连接

70.计算机等级保护第三级对信息系统用户身份鉴别的要求是:在第二级要求基础上,( )。

A.应设置登录密码复杂度要求并定期更换

B.应具有登录失败处理功能

C.应采取措施,防止鉴别信息在传输过程中被窃听

D.应采取双因子登录认证,且其中一种鉴别技术应至少使用密码技术

71~75.An Intrusion ( ) System (IDS) is a system that monitons network traffic for suspicious activity and alerts when such activity is discovered While ( ) detection and reporting are the primary funcitons of an IDS,some IDSs are also capable of taking actions when ( ) activity or anomalous traffic is detected, including ( ) traffic sent from suspicious Internet Protocol(IP)addresses, Any malicious venture or violation is normally reported either to anadministretor or collected centrally using a ( ) information and event management(SIEM)system.A SIEM system integrates outputs from multiple sources and uses alarm filtering techniques to differentiate malicious actvity from false alarms.

71.A.Detection B.Defending C.Definition D.Descripiton

72.A.connection B.anomaly C.action D.error

73.A.normal B.frequent C.malicious D.known

74.A.receiving B.blocking C.replying D.storing

75.A.status B.service C.security D.section

2023年上半年网络工程师上午真题及答案解析

1.B 单击此链接查看真题解析视频 https://ke.qq.com/course/261353

70.D

71~75.ABCDC