文章目录

- Linux函数库管理

- 动态与静态函数库

- 静态函数库

- 动态函数库

- ldconfig与 /etc/ld.so.conf

- ldconfig

- 使用案例

- 程序的动态函数库解析:ldd

- ldd

- 使用案例

- 校验软件的正确性

- 常见的校验软件有哪些?

- 使用案例

Linux函数库管理

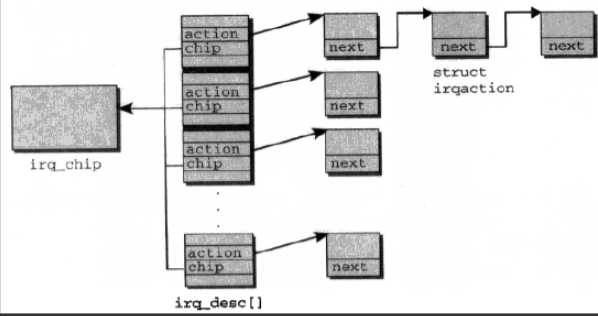

在 Linux 操作系统中,函数库是一个非常重要的东西。因为很多软件都会使用其他软件提供的函数库来实现一些特殊的功能。比如,一些需要验证身份的程序通常会使用 PAM(Pluggable Authentication Modules)模块提供的验证机制,而一些网络连接机制则会使用 SSL(Secure Sockets Layer)函数库来实现连接加密的机制。利用函数库,不同的软件可以通过调用相同的函数来实现相同的功能,这样就可以避免重复编写代码,提高了软件的开发效率和运行效率。因此,在 Linux 操作系统中,函数库的使用和管理非常重要。

动态与静态函数库

函数库根据类型而分为两大类,分别是静态(static)与动态(Dynamic)函数库。下面我们来谈谈这两种类型的函数库

静态函数库

静态函数库是一组已编译好的目标文件的集合,它们被打包成一个文件,以 .a 为后缀名,如 libxxx.a。静态库在编译时被链接到目标程序中,使得程序可以在运行时独立地执行,无需依赖其他库文件。但是,静态库会使目标程序的体积变大,且每次更新都需要重新编译,因此使用较少。

动态函数库

动态函数库也是一组已编译好的目标文件的集合,它们被打包成一个文件,以 .so(Shared Object)为后缀名,如 libxxx.so。动态库在程序运行时被动态加载,使得程序可以共享函数库中的代码,从而节省内存空间。动态库的优点是占用内存较少,可以被多个程序共享,且可以在不重新编译程序的情况下更新函数库。因此,动态库应用较为广泛。

那么这些函数库放置在哪里?在 Linux 系统中,大部分的函数库都存放在 /lib64 和 /lib 目录中,这些函数库是供各种程序调用的。此外,Linux 内核本身也提供了很多函数库,它们存放在 /lib/modules 目录中。需要注意的是,不同版本的内核提供的函数库可能会有很大的差异,所以如果要将内核从 2.4.xx 版本换成 2.6.xx 版本,很可能会由于函数库的不同导致原本可以运行的程序无法正常工作。因此,在升级内核时,需要注意与之相关的函数库是否能够兼容。

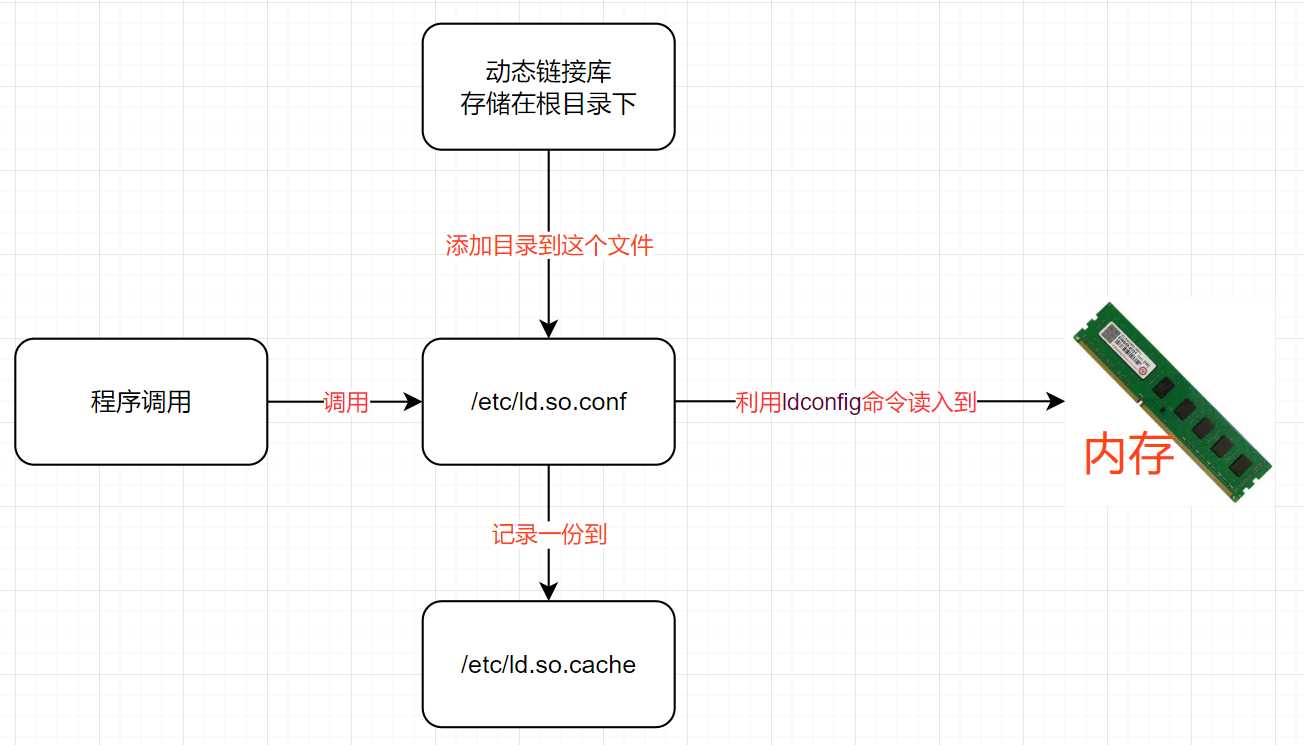

ldconfig与 /etc/ld.so.conf

现在的 Linux 系统大多数都使用动态链接库。为了提高函数库的读取速度,我们可以将常用的动态链接库预先加载到内存中。因为内存的访问速度比硬盘快很多,这样程序在需要使用动态链接库时就不需要从硬盘中读取了,从而提高了加载速度。简而言之,预先将常用的动态链接库加载到内存中可以加速程序的运行。

这时候就需要 ldconfig 与 /etc/ld.so.conf 的协助了

如何将动态函数库加载到高速缓存当中呢?

在Linux系统中,程序运行时需要调用一些动态链接库,这些库通常存储在系统中的一些目录下。为了方便程序的调用,我们需要将这些目录添加到系统的库搜索路径中。

在Linux系统中,库搜索路径通常被记录在 /etc/ld.so.conf 文件中。要将目录添加到库搜索路径中,我们需要编辑这个文件,在其中添加需要搜索的目录。

但是,仅仅编辑 /etc/ld.so.conf 文件是不够的,因为这个文件只是一个文本文件,系统并不会自动将它读入缓存中。因此,我们需要使用 ldconfig 命令,将 /etc/ld.so.conf 文件中的数据读入缓存中,并同时将数据记录到 /etc/ld.so.cache 文件中。

这样,当程序需要调用某个动态链接库时,系统就可以通过缓存快速地找到这个库,加快程序的启动速度。

假设你想要将目前你系统下的mariadb函数库加入到缓存中时可以这样做

ldconfig

ldconfig [-f conf] [-C cache]

ldconfig [-p]

选项:

-f conf :指定一个不同的配置文件来替换默认的配置文件 /etc/ld.so.conf

-C cache:指定一个不同的缓存文件来替换默认的缓存文件 /etc/ld.so.cache

-p :列出目前有的所有函数库数据内容

使用案例

假设我的MariaDB数据库函数库在 /usr/lib64/mysql 当中,如何读进cache

[root@localhost ~]# vim /etc/ld.so.conf.d/csq.conf

/usr/lib64/mysql # 这一行新增的

[root@localhost ~]# ldconfig # 执行后不会显示任何信息

[root@localhost ~]# ldconfig -p

在缓冲区“/etc/ld.so.cache”中找到 281 个库

p11-kit-trust.so (libc6,x86-64) => /lib64/p11-kit-trust.so

# 函数库名称 => 该函数库实际路径

通过上面的操作,我们可以将Mariadb的相关函数信息读入缓存当中,这样可以提高函数库读取的效率。

程序的动态函数库解析:ldd

那么如何判断某个可执行的二进制文件含有什么动态函数库?利用ldd就可以了。

ldd

例如:我想要知道 /usr/bin/passwd 这个程序含有的动态函数库有哪些,可以这样做

ldd [-vdr] [filename]

选项:

-v:列出所有内容信息

-d:重新将数据有遗失的链接点显示出来

-r:将ELF有关的错误内容显示出来

使用案例

找出 /usr/bin/passwd 这个文件的函数库信息

[root@localhost ~]# ldd /usr/bin/passwd

.............

.........

libpam.so.0 => /lib64/libpam.so.0 (0x00007f4f6fadc000) # PAM模块

libpam_misc.so.0 => /lib64/libpam_misc.so.0 (0x00007f4f6f8d8000)

libaudit.so.1 => /lib64/libaudit.so.1 (0x00007f4f6f6af000)

libselinux.so.1 => /lib64/libselinux.so.1 (0x00007f4f6f488000) # SElinux

.....

.....

找出/lib64/libc.so.6这个函数的相关函数库

[root@localhost ~]# ldd -v /lib64/libc.so.6

/lib64/ld-linux-x86-64.so.2 (0x00007ff439e6b000)

linux-vdso.so.1 => (0x00007ffd33fc9000)

Version information: # 加上 -v 选项增加显示其他版本信息

/lib64/libc.so.6:

ld-linux-x86-64.so.2 (GLIBC_2.3) => /lib64/ld-linux-x86-64.so.2

ld-linux-x86-64.so.2 (GLIBC_PRIVATE) => /lib64/ld-linux-x86-64.so.2

常常升级安装 RPM 的软件时,应该常常会发现那个【依赖属性】的问题。我么可以先以ldd来查看【依赖函数库】之间的相关性,以获取相关信息。

校验软件的正确性

在安装和升级软件时,我们需要注意很多事项,因为我们需要解决很多的程序漏洞。为了保证安全,我们需要从Linux发行版或者一些软件开发商的官网下载最新的软件安装文件来安装。但是,可能存在下载的文件本身就有问题,因为黑客无处不在,很多软件开发商已经公布过它们网页所放置的文件曾经被篡改过。此时,我们需要使用一些校验软件正确性的方法来判断文件的正确性,以确保下载的软件包是完整、正确、可靠的。

常见的校验软件有哪些?

md5sum、sha1sum和sha256sum都是常用的校验工具,它们可以计算文件的哈希值,用于验证文件的完整性和正确性。下面分别介绍一下这三种校验工具的使用方法和特点:

-

md5sum

md5sum是最常用的校验工具之一,它可以计算文件的MD5哈希值,从而验证文件的完整性和正确性。MD5是一种哈希算法,它将任意长度的信息(文件、文本等)压缩成128位长度的哈希值。 -

sha1sum

sha1sum也是一种常用的校验工具,它可以计算文件的SHA1哈希值,用于验证文件的完整性和正确性。SHA1是一种哈希算法,它将任意长度的信息(文件、文本等)压缩成160位长度的哈希值。使用sha1sum的方法与md5sum类似,只需将命令中的md5sum替换为sha1sum即可。 -

sha256sum

sha256sum是一种更安全的校验工具,它可以计算文件的SHA256哈希值,用于验证文件的完整性和正确性。SHA256是一种哈希算法,它将任意长度的信息(文件、文本等)压缩成256位长度的哈希值。相比于MD5和SHA1,SHA256具有更高的安全性和更低的哈希碰撞风险。使用sha256sum的方法与md5sum和sha1sum类似,只需将命令中的md5sum或sha1sum替换为sha256sum即可。

md5sum的使用方法如下

md5sum [-bct] filename

选项:

-b:使用二进制文件的读取方式,默认使用Windows/DOS文件格式的读取方式

-c:校验文件校验值

-t:以文本方式来读取文件校验值

使用案例

查看文件的校验值

[root@localhost ~]# md5sum DjangoBlog.tar.gz

5f16c461c5685a223d2b34e10f18e6e7 DjangoBlog.tar.gz

一般来说,不同系统中的同名文件内容是不同的,例如你的系统中的/etc/passwd文件和我的系统中的/etc/passwd文件内容不同,因为我们的用户名、密码、shell以及家目录等信息都不同。因此,校验同名文件的校验值时,由md5sum这个文件校验值校验程序计算出来的校验值也是不同的。

你需要在Linux系统上创建和保存这些重要文件的校验值文件。在使用校验工具计算文件的哈希值后,将其保存在一个与文件同名但扩展名为“md5”或“sha1”或“sha256”的校验值文件中,例如,如果你要校验/etc/passwd这个文件,那么你可以执行以下命令:

md5sum /etc/passwd > /etc/passwd.md5

你也可以使用sha1sum或sha256sum命令来计算文件的SHA1或SHA256哈希值,并将其保存到相应的校验值文件中。在保存校验值文件后,你可以将其复制到其他位置或存储介质上,以提供文件正确性验证。当你需要验证文件是否正确时,只需使用相应的校验工具计算文件的哈希值,并将其与保存在校验值文件中的哈希值进行比较即可。如果两个哈希值相同,则说明文件完整,否则可能存在篡改或下载错误的情况。

建议你保存这些重要文件的校验值文件列表如下:

- /etc/passwd

- /etc/shadow

- /etc/group

- /usr/bin/passwd

- /sbin/rpcbind

- /bin/login

- /bin/ls

- /bin/ps

- /bin/top