目录

一、前言

二、安全规约

1.【强制】隶属于用户个人的页面或者功能必须进行权限控制校验。

2.【强制】用户敏感数据禁止直接展示,必须对展示数据进行脱敏。

3.【强制】用户输入的 SQL 参数严格使用参数绑定或者 METADATA 字段值限定,防止 SQL 注入,禁止字符串拼接 SQL 访问数据库。

4.【强制】用户请求传入的任何参数必须做有效性验证。

5.【强制】禁止向 HTML 页面输出未经安全过滤或未正确转义的用户数据。

6.【强制】表单、AJAX 提交必须执行 CSRF 安全验证。

7.【强制】URL 外部重定向传入的目标地址必须执行白名单过滤。

8.【强制】在使用平台资源,譬如短信、邮件、电话、下单、支付,必须实现正确的防重放的机制,如数量限制、疲劳度控制、验证码校验,避免被滥刷而导致资损。

9.【强制】对于文件上传功能,需要对于文件大小、类型进行严格检查和控制。

10.【强制】配置文件中的密码需要加密。

11.【推荐】发贴、评论、发送等即时消息,需要用户输入内容的场景。必须实现防刷、内容违禁词过滤等风控策略。

一、前言

现代软件行业的高速发展对开发者的综合素质要求越来越高,因为不仅是编程知识点,其它维度的知识点也会影响到软件的最终交付质量。比如:五花八门的错误码会人为地增加排查问题的难度;数据库的表结构和索引设计缺陷带来的系统架构缺陷或性能风险;工程结构混乱导致后续项目维护艰难;没有鉴权的漏洞代码容易被黑客攻击等。依据约束力强弱及故障敏感性,规约依次分为【强制】、【推荐】、【参考】三大类。在延伸的信息中,“说明”对规约做了适当扩展和解释;“正例”提倡什么样的编码和实现方式;“反例”说明需要提防的雷区,以及真实的错误案例。

现代软件架构的复杂性需要协同开发完成,如何高效地协同呢?无规矩不成方圆,无规范难以协同,比如,制定交通法规表面上是要限制行车权,实际上是保障公众的人身安全,试想如果没有限速,没有红绿灯,谁还敢上路行驶?对软件来说,适当的规范和标准绝不是消灭代码内容的创造性、优雅性,而是限制过度个性化,以一种普遍认可的统一方式一起做事,提升协作效率,降低沟通成本。代码的字里行间流淌的是软件系统的血液,代码质量的提升是尽可能少踩坑,杜绝踩重复的坑,切实提升系统稳定性,码出质量。

二、安全规约

1.【强制】隶属于用户个人的页面或者功能必须进行权限控制校验。

说明: 防止没有做水平权限校验就可随意访问、修改、删除别人的数据,比如查看他人的私信内容。

2.【强制】用户敏感数据禁止直接展示,必须对展示数据进行脱敏。

正例: 中国大陆个人手机号码显示:139****1219,隐藏中间 4 位,防止隐私泄露。

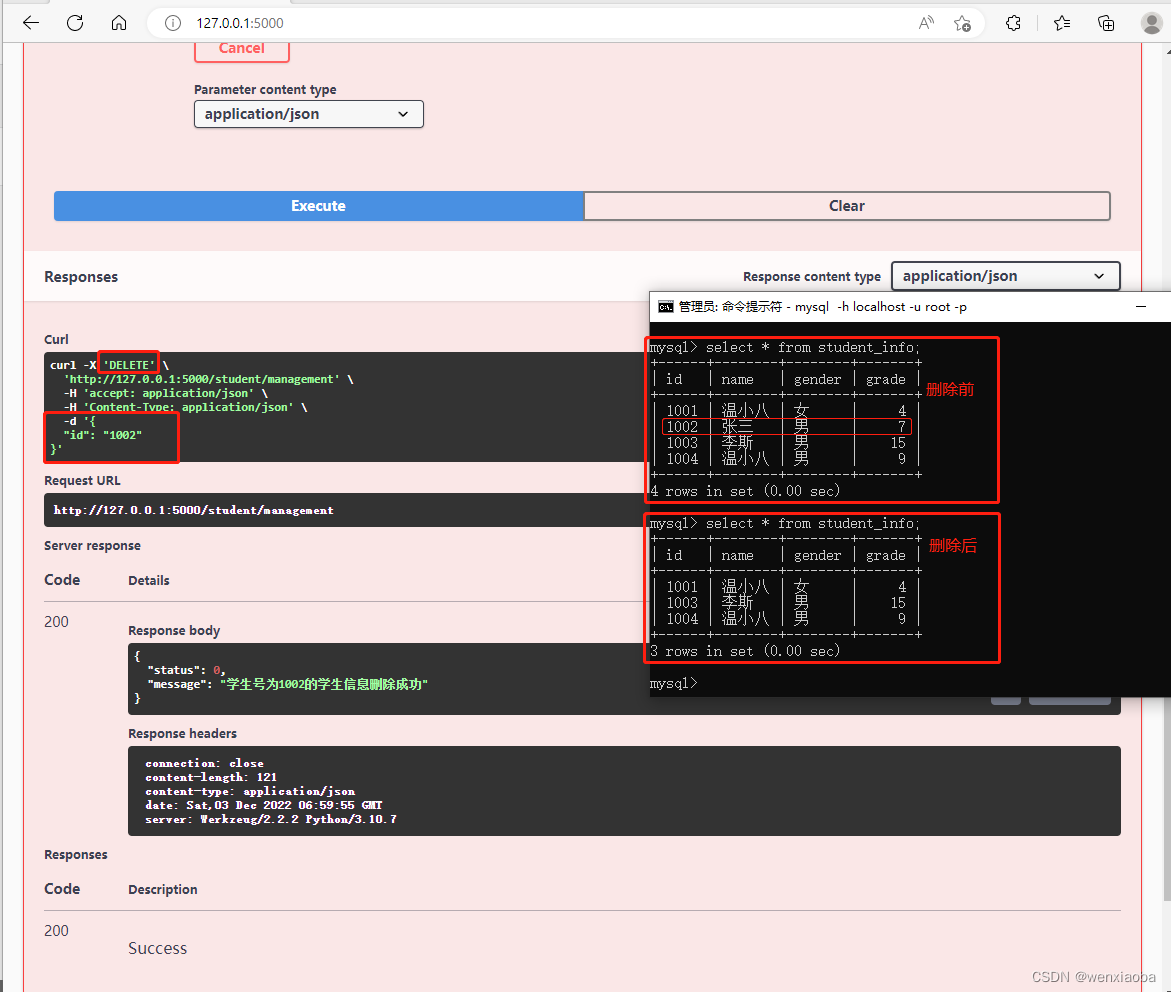

3.【强制】用户输入的 SQL 参数严格使用参数绑定或者 METADATA 字段值限定,防止 SQL 注入,禁止字符串拼接 SQL 访问数据库。

反例: 某系统签名大量被恶意修改,即是因为对于危险字符#--没有进行转义,导致数据库更新时,where 后边的信息被注释掉,对全库进行更新。

4.【强制】用户请求传入的任何参数必须做有效性验证。

说明: 忽略参数校验可能导致:

- 页面 page size 过大导致内存溢出

- 恶意 order by 导致数据库慢查询

- 缓存击穿

- SSRF

- 任意重定向

- SQL 注入,Shell 注入,反序列化注入

- 正则输入源串拒绝服务 ReDoS

扩展: Java 代码用正则来验证客户端的输入,有些正则写法验证普通用户输入没有问题,但是如果攻击人员使用的是特殊构造的字符串来验证,有可能导致死循环的结果。

5.【强制】禁止向 HTML 页面输出未经安全过滤或未正确转义的用户数据。

说明: XSS 跨站脚本攻击。它指的是恶意攻击者往 Web 页面里插入恶意 html 代码,当用户浏览时,嵌入其中 Web 里面的 html 代码会被执行,造成获取用户 cookie、钓鱼、获取用户页面数据、蠕虫、挂马等危害。

6.【强制】表单、AJAX 提交必须执行 CSRF 安全验证。

说明: CSRF (Cross-site request forgery) 跨站请求伪造是一类常见编程漏洞。对于存在 CSRF 漏洞的应用/网站,攻击者可以事先构造好 URL,只要受害者用户一访问,后台便在用户不知情的情况下对数据库中用户参数进行相应修改。

7.【强制】URL 外部重定向传入的目标地址必须执行白名单过滤。

说明: 攻击者通过恶意构造跳转的链接,可以向受害者发起钓鱼攻击。

8.【强制】在使用平台资源,譬如短信、邮件、电话、下单、支付,必须实现正确的防重放的机制,如数量限制、疲劳度控制、验证码校验,避免被滥刷而导致资损。

说明: 如注册时发送验证码到手机,如果没有限制次数和频率,那么可以利用此功能骚扰到其它用户,并造成短信平台资源浪费。

9.【强制】对于文件上传功能,需要对于文件大小、类型进行严格检查和控制。

说明: 攻击者可以利用上传漏洞,上传恶意文件到服务器,并且远程执行,达到控制网站服务器的目的。

![[附源码]计算机毕业设计springboot学习帮扶网站设计与实现](https://img-blog.csdnimg.cn/fa8d94c837f84d428d9f592126b3361f.png)