2023年武汉市职业院校技能大赛“网络安全”

竞赛任务书

一、竞赛时间

总计:360分钟

- 竞赛阶段

| 竞赛阶段 | 任务阶段 | 竞赛任务 | 竞赛时间 | 分值 |

| A模块 | A-1 | 登录安全加固 | 180分钟 | 200分 |

| A-2 | 本地安全策略配置 | |||

| A-3 | 流量完整性保护 | |||

| A-4 | 事件监控 | |||

| A-5 | 服务加固 | |||

| A-6 | 防火墙策略 | |||

| B模块 | B-1 | SSH弱口令渗透测试 | 400分 | |

| B-2 | 网络安全应急响应 | |||

| B-3 | Linux操作系统渗透测试 | |||

| B-4 | 中间件渗透测试 | |||

| B-5 | 综合靶机渗透测试2 | |||

| 阶段切换 | 120分钟 | 0 | ||

| C、D模块 | C模块 | CTF夺旗-攻击 | 180分钟 | 200分 |

| D模块 | CTF夺旗-防御 | 200分 | ||

三、竞赛任务书内容

(一)拓扑图

(二)A模块基础设施设置/安全加固(200分)

一、项目和任务描述:

假定你是某企业的网络安全工程师,对于企业的服务器系统,根据任务要求确保各服务正常运行,并通过综合运用登录和密码策略、流量完整性保护策略、事件监控策略、防火墙策略等多种安全策略来提升服务器系统的网络安全防御能力。

二、说明:

1.所有截图要求截图界面、字体清晰,并粘贴于相应题目要求的位置;

2.文件名命名及保存:网络安全模块A-XX(XX为工位号),PDF格式保存;

3.文件保存到U盘提交。

三、服务器环境说明

AServer06(Windows)系统:用户名administrator密码P@ssw0rd

AServer07(Linux)系统:用户名root密码123456

A-1:登录安全加固(Windows, Linux)

请对服务器Windows、Linux按要求进行相应的设置,提高服务器的安全性。

- 密码策略(Windows, Linux)

- 密码策略必须同时满足大小写字母、数字、特殊字符(Windows),将密码必须符合复杂性要求的属性配置界面截图:

- 密码策略必须同时满足大小写字母、数字、特殊字符(Linux),将/etc/pam.d/system-auth配置文件中对应的部分截图:

- 最小密码长度不少于8个字符(Windows),将密码长度最小值的属性配置界面截图:

- 最小密码长度不少于8个字符(Linux),将/etc/login.defs配置文件中对应的部分截图:

- 登录策略

- 设置账户锁定阈值为6次错误锁定账户,锁定时间为1分钟,复位账户锁定计数器为1分钟之后(Windows),将账户锁定策略配置界面截图:

- 一分钟内仅允许5次登录失败,超过5次,登录帐号锁定1分钟(Linux),将/etc/pam.d/login配置文件中对应的部分截图:

- 用户安全管理(Windows)

- 禁止发送未加密的密码到第三方SMB服务器,将Microsoft网络客户端:将未加密的密码发送到第三方SMB服务器的属性配置界面截图:

- 禁用来宾账户,禁止来宾用户访问计算机或访问域的内置账户,将账户:来宾账户状态的属性配置界面截图:

A-2:本地安全策略设置(Windows)

- 关闭系统时清除虚拟内存页面文件,将关机:清除虚拟内存页面文件的属性配置界面截图:

- 禁止系统在未登录的情况下关闭,将关机:允许系统在未登录的情况下关闭的属性配置界面截图:

- 禁止软盘复制并访问所有驱动器和所有文件夹,将恢复控制台:允许软盘复制并访问所有驱动器和所有文件夹的属性配置界面截图:

- 禁止显示上次登录的用户名,将交互式登录:不显示最后的用户名的属性配置界面截图:

A-3:流量完整性保护(Windows, Linux)

- 创建www.chinaskills.com站点,在C:\web文件夹内中创建名称为chinaskills.html的主页,主页显示内容“热烈庆祝2022年江西省职业院校技能大赛开幕”,同时只允许使用SSL且只能采用域名(域名为www.test.com)方式进行访问,将网站绑定的配置界面截图:

- 为了防止密码在登录或者传输信息中被窃取,仅使用证书登录SSH(Linux),将/etc/ssh/sshd_config配置文件中对应的部分截图:

A-4:事件监控(Windows)

- 应用程序日志文件最大大小达到65M时将其存档,不覆盖事件,将日志属性-应用程序(类型:管理的)配置界面截图:

A-5:服务加固SSH\VSFTPD\IIS(Windows, Linux)

- SSH服务加固(Linux)

- SSH禁止root用户远程登录,将/etc/ssh/sshd_config配置文件中对应的部分截图:

- 设置root用户的计划任务。每天早上7:50自动开启SSH服务,22:50关闭;每周六的7:30重新启动SSH服务,使用命令crontab -l,将回显结果截图;

- 修改SSH服务端口为2222,使用命令netstat -anltp | grep sshd查看SSH服务端口信息,将回显结果截图;

- VSFTPD服务加固(Linux)

- 设置数据连接的超时时间为2分钟,将/etc/vsftpd/vsftpd.conf配置文件中对应的部分截图:

- 设置站点本地用户访问的最大传输速率为1M,将/etc/vsftpd/vsftpd.conf配置文件中对应的部分截图:

- IIS加固(Windows)

- 防止文件枚举漏洞枚举网络服务器根目录文件,禁止IIS短文件名泄露,将配置命令截图:

- 关闭IIS的WebDAV功能增强网站的安全性,将警报提示信息截图:

A-6:防火墙策略(Linux)

- 只允许转发来自172.16.0.0/24局域网段的DNS解析请求数据包,将iptables配置命令截图:

- 禁止任何机器ping本机,将iptables配置命令截图:

- 禁止本机ping任何机器,将iptables配置命令截图:

- 禁用23端口,将iptables配置命令截图:

- 禁止转发来自MAC地址为29:0E:29:27:65:EF主机的数据包,将iptables配置命令截图:

- 为防御IP碎片攻击,设置iptables防火墙策略限制IP碎片的数量,仅允许每秒处理1000个,将iptables配置命令截图:

- 为防止SSH服务被暴力枚举,设置iptables防火墙策略仅允许172.16.10.0/24网段内的主机通过SSH连接本机,将iptables配置命令截图:

(三)B模块安全事件响应/网络安全数据取证/应用安全(400分)

需要环境练习可私信博主

B-1:SSH弱口令渗透测试

任务环境说明:

- 服务器场景:Server18-2(关闭链接)

- 服务器场景操作系统:Linux(版本不详)

- 在本地PC渗透测试平台Kali中使用zenmap工具扫描服务器场景Server18-2所在网段(例如:172.16.101.0/24)范围内存活的主机IP地址和指定开放的21、22、23端口。并将该操作使用的命令中必须要添加的字符串作为FLAG提交(忽略ip地址);

- 通过本地PC中渗透测试平台Kali对服务器场景Server18-2进行系统服务及版本扫描渗透测试,并将该操作显示结果中SSH服务对应的服务端口信息作为FLAG提交;

- 在本地PC渗透测试平台Kali中使用MSF模块对其爆破,使用search命令,并将扫描弱口令模块的名称信息作为FLAG提交;

- 在上一题的基础上使用命令调用该模块,并查看需要配置的信息(使用show options命令),将回显中需要配置的目标地址,密码使用的猜解字典,线程,账户配置参数的字段作为FLAG提交(之间以英文逗号分隔,例hello,test,..,..);

- 在msf模块中配置目标靶机IP地址,将配置命令中的前两个单词作为FLAG提交;

- 在msf模块中指定密码字典,字典路径为/root/桌面/tools/2.txt,用户名为test爆破获取密码并将得到的密码作为FLAG提交;

- 在上一题的基础上,使用第6题获取到的密码SSH到靶机,将test用户家目录中唯一一个后缀为.bmp图片的文件名的字符串作为FLAG提交。

B-2:网络安全应急响应

任务环境说明:

- 服务器场景:Server2228(开放链接)

- 用户名:root,密码:p@ssw0rd123

- 找出被黑客修改的系统别名,并将倒数第二个别名作为Flag值提交;

- 找出系统中被植入的后门用户删除掉,并将后门用户的账号作为Flag值提交(多个用户名之间以英文逗号分割,如:admin,root);

- 找出黑客在admin用户家目录中添加的ssh后门,将后门的写入时间作为Flag值(提交的时间格式为:2022-01-12 08:08:18)

- 找出黑客篡改过的环境变量文件并还原,将文件的md5值作为Flag值提交;

- 找出黑客修改了bin目录下的某个文件,将该文件的格式作为Flag值提交;

- 找出黑客植入系统中的挖矿病毒,将矿池的钱包地址作为Flag值(提交格式为:0xa1d1fadd4fa30987b7fe4f8721b022f4b4ffc9f8)提交。

B-3:Linux操作系统渗透测试

任务环境说明:

- 服务器场景:Server2106(关闭连接)

- 服务器场景操作系统:Linux(版本不详)

- 通过本地PC中渗透测试平台Kali对服务器场景进行渗透测试,将该场景/var/www目录中唯一一个后缀为.bmp文件的文件名称作为Flag值提交;

- 通过本地PC中渗透测试平台Kali对服务器场景进行渗透测试,将该场景/var/www目录中唯一一个后缀为.bmp的图片文件中的英文单词作为Flag值提交;

- 通过本地PC中渗透测试平台Kali对服务器场景进行渗透测试,将该场景/var/vsftpd目录中唯一一个后缀为.docx文件的文件名称作为Flag值提交;

- 通过本地PC中渗透测试平台Kali对服务器场景进行渗透测试,将该场景/var/vsftpd目录中唯一一个后缀为.docx文件的文件内容作为Flag值提交;

- 通过本地PC中渗透测试平台Kali对服务器场景进行渗透测试,将该场景/home/guest目录中唯一一个后缀为.pdf文件的文件名称作为Flag值提交;

- 通过本地PC中渗透测试平台Kali对服务器场景进行渗透测试,将该场景/home/guest目录中唯一一个后缀为.pdf文件的文件内容作为Flag值提交;

- 通过本地PC中渗透测试平台Kali对服务器场景进行渗透测试,将该场景/root目录中唯一一个后缀为.txt文件的文件名称作为Flag值提交;

- 通过本地PC中渗透测试平台Kali对服务器场景进行渗透测试,将该场景/root目录中唯一一个后缀为.txt文件的文件内容作为Flag值提交。

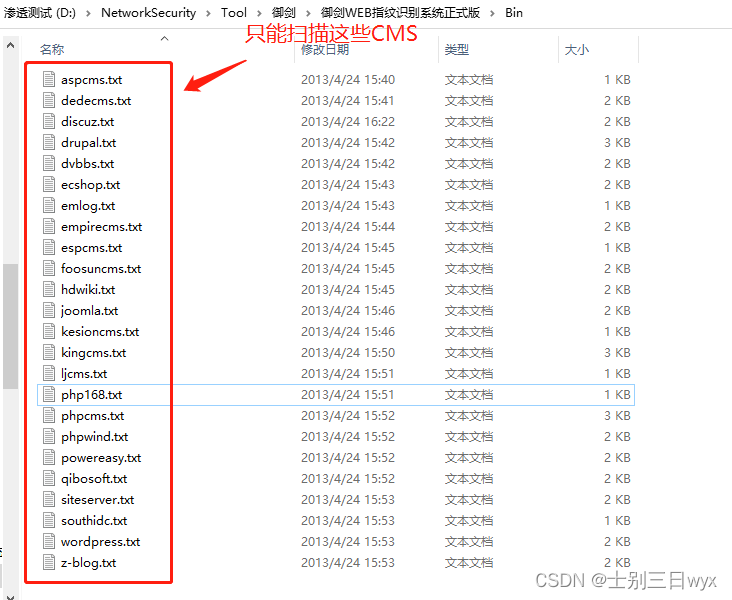

B-4:中间件渗透测试

任务环境说明:

- 服务器场景:Server2129(关闭链接)

- 服务器场景操作系统:Windows

- 通过本地PC中渗透测试平台Kali对服务器场景Server2129进行系统服务及版本扫描渗透测试,并将该操作显示结果中80端口对应的服务状态信息作为Flag值提交;

- 获取靶机Server2129系统中以英文“P”开头的用户名,并将该用户名作为Flag值提交;

- 找到靶机Server2129的网络适配器信息,将首选DNS服务器地址作为Flag值提交;

- 找到靶机Server2129中桌面上111文件夹中后缀为.docx的文件,将文档内容作为Flag值提交;

- 找到靶机Server2129中回收站内的文档,将文档内容作为Flag值提交;

- 找到靶机Server2129中的C:\flag.txt文件,将文件的内容作为Flag值提交。

B-5:综合靶机渗透测试2

任务环境说明:

- 服务器场景:ZHCS-2(关闭链接)

- 服务器场景操作系统:Linux

1.通过本地PC中渗透测试平台Kali对服务器场景ZHCS-2进行系统服务及版本扫描渗透测试,将靶机开放的所有端口,当做flag提交(例:21,22,23);

2. 通过本地PC中渗透测试平台Kali对服务器场景ZHCS-2进行系统服务及版本扫描渗透测试,将靶机的http服务版本信息当做flag提交;

3.通过本地PC中渗透测试平台Kali对服务器场景ZHCS-2进行靶机网站存在目录遍历漏洞,请将html页面中的倒数第二行的name当做flag提交;

4.目标服务器中/tmp文件夹下存在一个word文件,文件名当做flag提交;

5.目标服务器中/tmp文件夹下存在一个word文件,文件内容当做flag提交;

6.目标服务器中root家目录下存在一个***.txt文件,文件名+文件内容当做flag提交,用+号连接(例:***+qwoingqwoighoqisfhoasf);

(四)模块C CTF夺旗-攻击

(本模块200分)

一、项目和任务描述:

假定你是某企业的网络安全渗透测试工程师,负责企业某些服务器的安全防护,为了更好的寻找企业网络中可能存在的各种问题和漏洞。你尝试利用各种攻击手段,攻击特定靶机,以便了解最新的攻击手段和技术,了解网络黑客的心态,从而改善您的防御策略。

请根据《赛场参数表》提供的信息,在客户端使用谷歌浏览器登录答题平台。

二、操作系统环境说明:

客户机操作系统:Windows 10/Windows7

靶机服务器操作系统:Linux/Windows

三、漏洞情况说明:

1.服务器中的漏洞可能是常规漏洞也可能是系统漏洞;

2.靶机服务器上的网站可能存在命令注入的漏洞,要求选手找到命令注入的相关漏洞,利用此漏洞获取一定权限;

3.靶机服务器上的网站可能存在文件上传漏洞,要求选手找到文件上传的相关漏洞,利用此漏洞获取一定权限;

4.靶机服务器上的网站可能存在文件包含漏洞,要求选手找到文件包含的相关漏洞,与别的漏洞相结合获取一定权限并进行提权;

5.操作系统提供的服务可能包含了远程代码执行的漏洞,要求用户找到远程代码执行的服务,并利用此漏洞获取系统权限;

6.操作系统提供的服务可能包含了缓冲区溢出漏洞,要求用户找到缓冲区溢出漏洞的服务,并利用此漏洞获取系统权限;

7.操作系统中可能存在一些系统后门,选手可以找到此后门,并利用预留的后门直接获取到系统权限。

四、注意事项:

1.不能对裁判服务器进行攻击,警告一次后若继续攻击将判令该参赛队离场;

2.flag值为每台靶机服务器的唯一性标识,每台靶机服务器仅有1个;

3.选手攻入靶机后不得对靶机进行关闭端口、修改密码、重启或者关闭靶机、删除或者修改flag、建立不必要的文件等操作;

4.在登录自动评分系统后,提交靶机服务器的flag值,同时需要指定靶机服务器的IP地址;

5.赛场根据难度不同设有不同基础分值的靶机,对于每个靶机服务器,前三个获得flag值的参赛队在基础分上进行加分,本阶段每个队伍的总分均计入阶段得分,具体加分规则参照赛场评分标准;

6.本环节不予补时。

(五)模块D CTF夺旗-防御

(本模块200分)

一、项目和任务描述:

假定各位选手是某安全企业的网络安全工程师,负责若干服务器的渗透测试与安全防护,这些服务器可能存在着各种问题和漏洞。你需要尽快对这些服务器进行渗透测试与安全防护。每个参赛队拥有专属的堡垒机服务器,其他队不能访问。参赛选手通过扫描、渗透测试等手段检测自己堡垒服务器中存在的安全缺陷,进行针对性加固,从而提升系统的安全防御性能。

请根据《赛场参数表》提供的信息,在客户端使用谷歌浏览器登录答题平台。

二、操作系统环境说明:

客户机操作系统:Windows 10/Windows7

堡垒服务器操作系统:Linux/Windows

三、漏洞情况说明:

1.堡垒服务器中的漏洞可能是常规漏洞也可能是系统漏洞;

2.堡垒服务器上的网站可能存在命令注入的漏洞,要求选手找到命令注入的相关漏洞,利用此漏洞获取一定权限;

3.堡垒服务器上的网站可能存在文件上传漏洞,要求选手找到文件上传的相关漏洞,利用此漏洞获取一定权限;

4.堡垒服务器上的网站可能存在文件包含漏洞,要求选手找到文件包含的相关漏洞,与别的漏洞相结合获取一定权限并进行提权;

5.操作系统提供的服务可能包含了远程代码执行的漏洞,要求用户找到远程代码执行的服务,并利用此漏洞获取系统权限;

6.操作系统提供的服务可能包含了缓冲区溢出漏洞,要求用户找到缓冲区溢出漏洞的服务,并利用此漏洞获取系统权限;

7.操作系统中可能存在一些系统后门,选手可以找到此后门,并利用预留的后门直接获取到系统权限。

四、注意事项:

1.每位选手需要对加固点和加固过程截图,并自行制作系统防御实施报告,最终评分以实施报告为准;

2.系统加固时需要保证堡垒服务器对外提供服务的可用性;

3.不能对裁判服务器进行攻击,警告一次后若继续攻击将判令该参赛队离场;

4.本环节不予补时。

二、说明:

1.所有截图要求截图界面、字体清晰;

2.文件名命名及保存:网络安全模块D-XX(XX为工位号),PDF格式保存;

3.文件保存到U盘提交。