kali渗透

- 1:渗透测试

- 1.1:安全问题的根源

- 1.2:安全目标

- 1.3:渗透测试

- 1.4:标准

- 2:Kali

- 2.1:介绍

- 2.2:策略

- 2.3:安装

- 3:Kali 初步设置

- 3.1:远程连接

- 3.1.1:允许远程连接

- 3.1.2:启动 SSH 服务

- 3.1.3:Xshell 连接

- 3.2:修改远程仓库

- 4:其他

这里只是起跑线而不是终点线。

本文以 kali-linux-2022.3-vmware-amd64 为例。

1:渗透测试

1.1:安全问题的根源

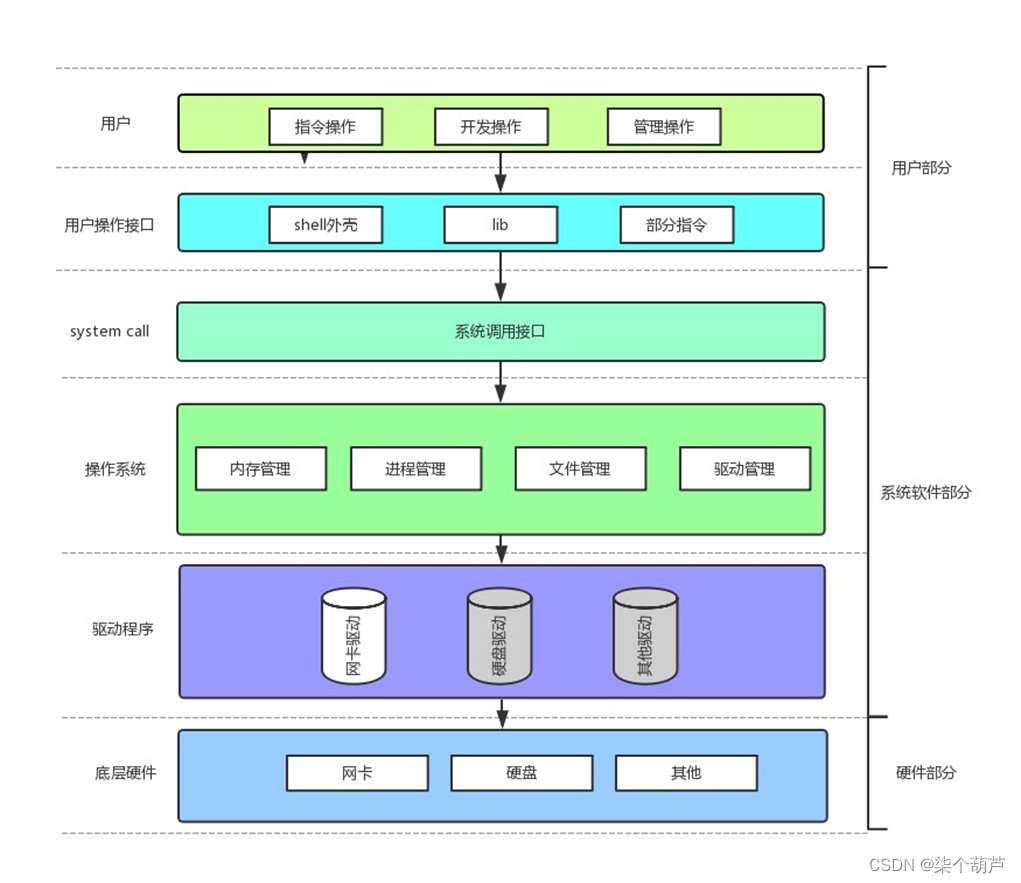

- 分层思想的优劣

- 分层思想对计算机技术人员的影响

- 只追求功能实现

- 最大的安全威胁是人

1.2:安全目标

- 先于攻击者发现和防⽌漏洞出现。

- 攻击型安全:以黑客攻击手段发现漏洞。

- 防护型安全:把攻击面降到最低。投入巨大,周期很长。

1.3:渗透测试

要点:

- 尝试挫败安全防御机制,发现系统安全弱点

- 从攻击者的角度思考,测量安全防护有效性

- 证明安全问题的存在,而非破坏

- 道德约束

- 法律

渗透测试项目:

- 渗透测试范围

- 获得授权

- 渗透测试方法

- 是否允许社会工程学

- 是否允许拒绝服务攻击

1.4:标准

Penetration Testing Execution Standard(PETS,渗透测试标准):

http://www.pentest-standard.org

可以大致分为以下阶段:

- 前期交互阶段(Pre-engagement Interactions)

- 情报收集阶段(Intelligence Gathering)

- 威胁建模阶段(Threat Modeling)

- 漏洞分析阶段(Vulnerability Analysis)

- 渗透攻击阶段(Exploitation)

- 后渗透测试阶段(Post Exploitation)

- 渗透测试报告(Reporting)

2:Kali

Kali 官网:https://www.kali.org

Kali(kali,音译为迦梨或迦利,字面意思是 “ 黑色的 ”)是印度教中一个重要的女神,她是湿婆神妃帕尔瓦蒂产生的化身,印度神话中最为黑暗和暴的黑色地母。她皮肤黝黑,青面獠牙,额头和湿婆神一样有第三只眼睛,四只手臂分持武器,戴着蛇和骷髅的项链,舌头上滴着血。有她的传说总是与杀戮和鲜血根连,史上曾经用过活人献祭,是印度教派中最为隐晦和神秘的一派。

迦梨一词也可解释为时间,故中文翻译为时母。在后期的信仰体系中,时母被认为与时间和变化有关,象征着强大和新生。

在面对前所未有的强大的阿修罗时陷入困境,这时候她的面孔因为愤怒而发黑,从她脸上的黑气中诞生了可怕的迦梨。今日印度的都市加尔各答,名字的意思就是“迦梨的沐浴场”。

2.1:介绍

- 基于 Debian 的 Linux 发行版本

- 前身是 BackTrack,2013 年 3 月发布

- 用于渗透测试和安全审计

- 包含 600+ 安全工具

- FHS 标准目录结构

- 定制内核

- 支持 ARM 和手机平台

- 开源免费

2.2:策略

- root 用户策略

- 网络服务策略

- 更新升级策略

2.3:安装

这里只大致介绍安装方式。具体安装过程不再赘述。

Kali 官网:https://www.kali.org

Kali 有三种安装方法。

硬盘安装

- 下载安装镜像

- 验证hash值

- 制作启动光盘或U盘

- 设置BIOS启动顺序

- 启动安装

其中,持久加密USB安装,安全性较高,安装好后光盘(U盘)就相当于是 Kali 系统,可携带。

Linux Unified Key Setup(LUKS)是在Linux系统上使用的一种加密技术,可以对整个硬盘、分区或者其他块设备进行加密。

虚拟机安装

常用方式。可以直接下载已安装好的文件导入。也可下载镜像自己手动安装。

Docker 安装

据说也提供 Docker 安装。安装好如果部署在服务器,访问即可使用。

3:Kali 初步设置

更改 root 密码:

sudo passwd root

切换到 root 账户:

su root

也可以直接重新登入 root 账户

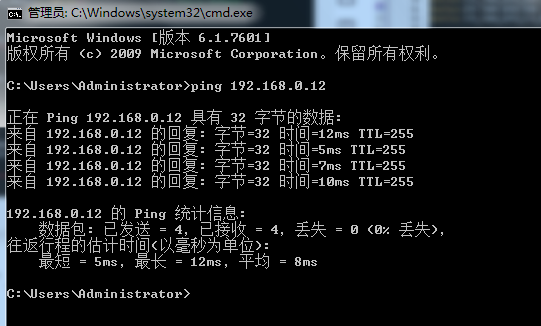

查看 ip 地址:

ip addr

查看 22 端口是否开放:

netstat -an | grep 22

3.1:远程连接

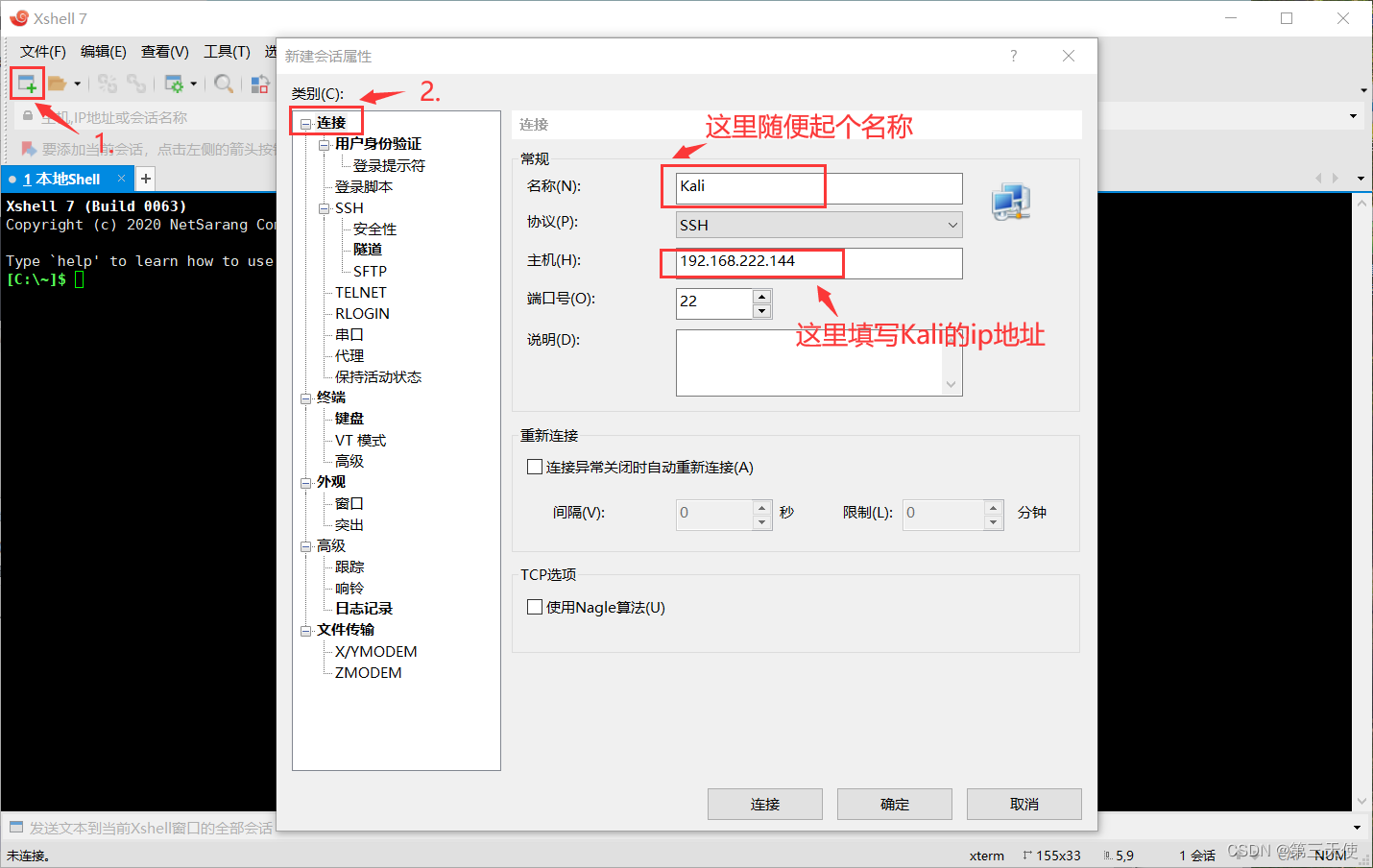

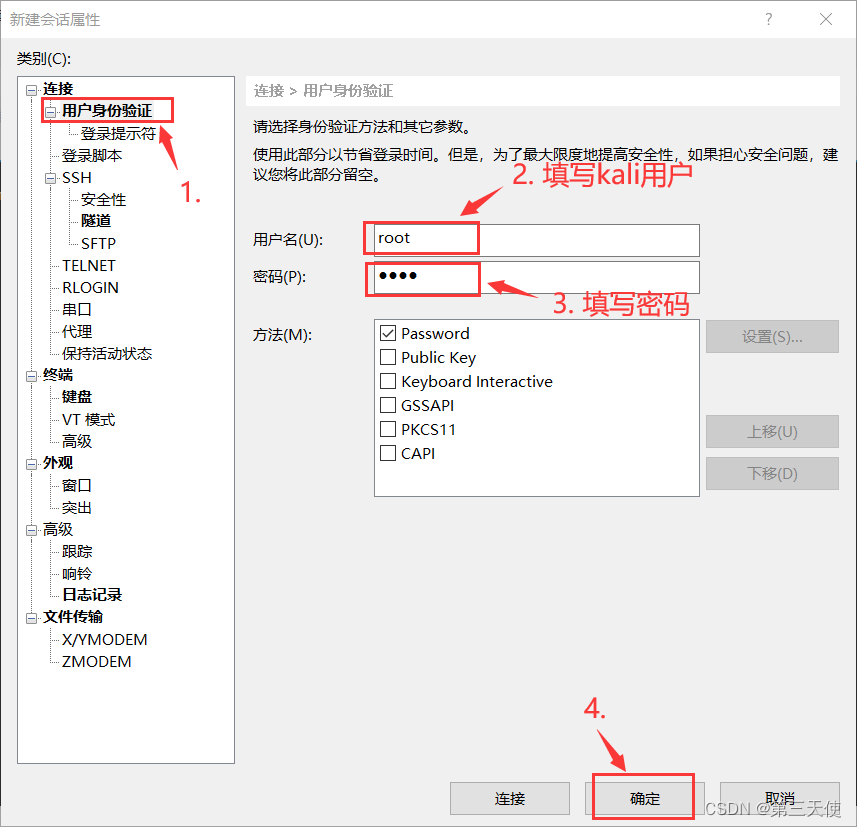

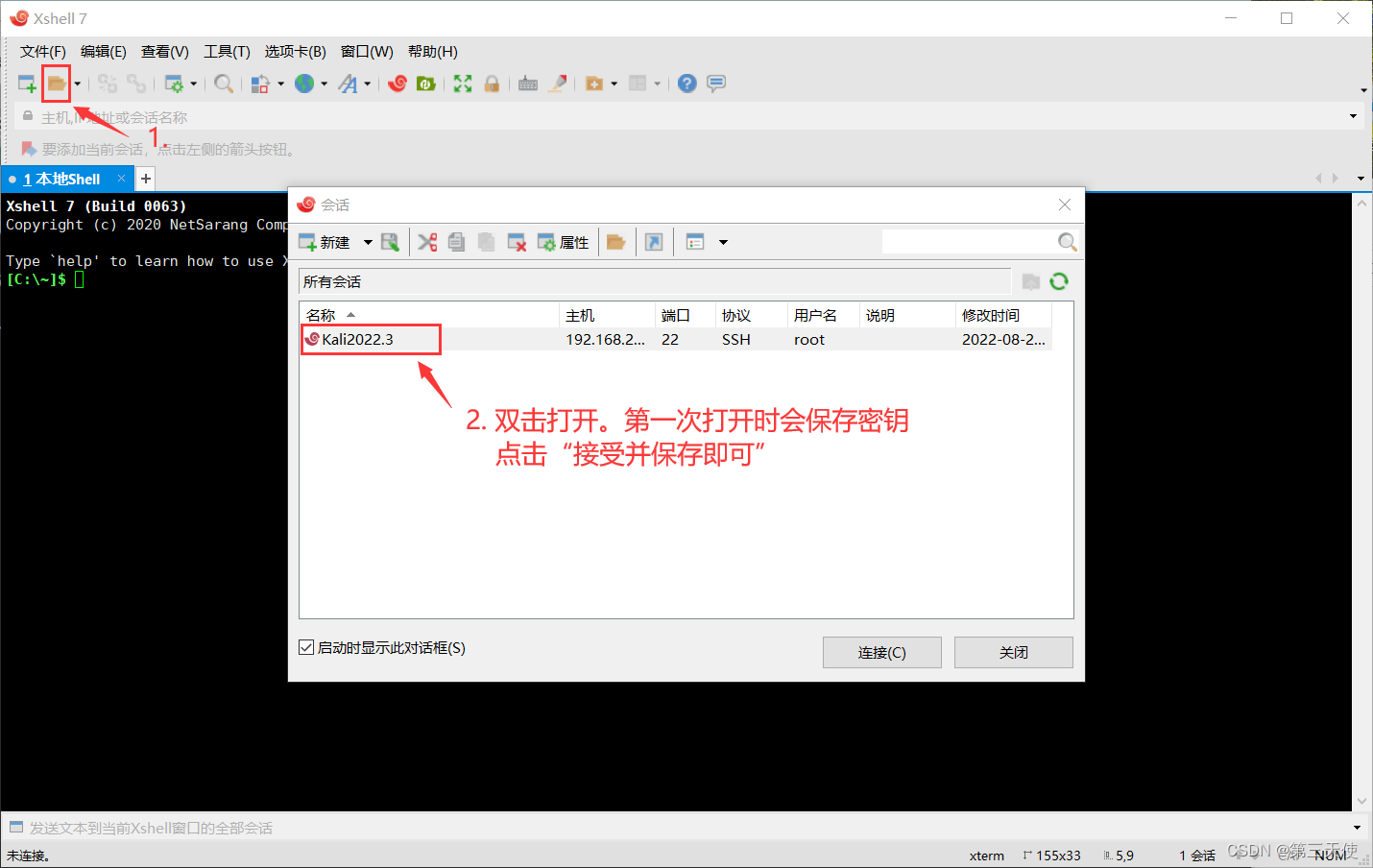

这里使用 Xshell7。

3.1.1:允许远程连接

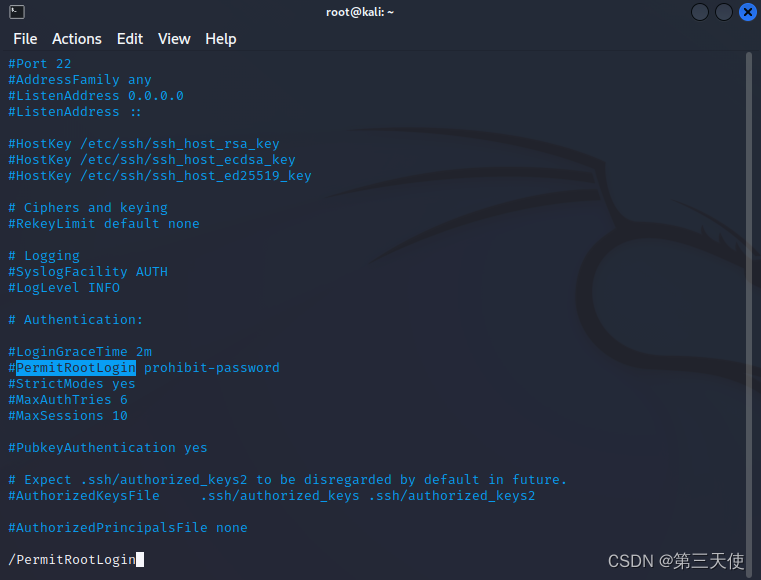

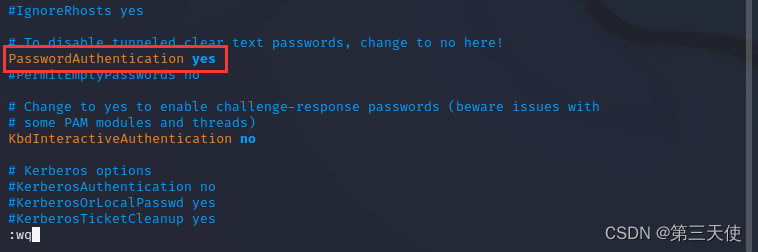

编辑 /etc/ssh/sshd_config 文件:

vim /etc/ssh/sshd_config

按【/】

输入 PermitRootLogin 进行搜索

按【enter】(回车键)

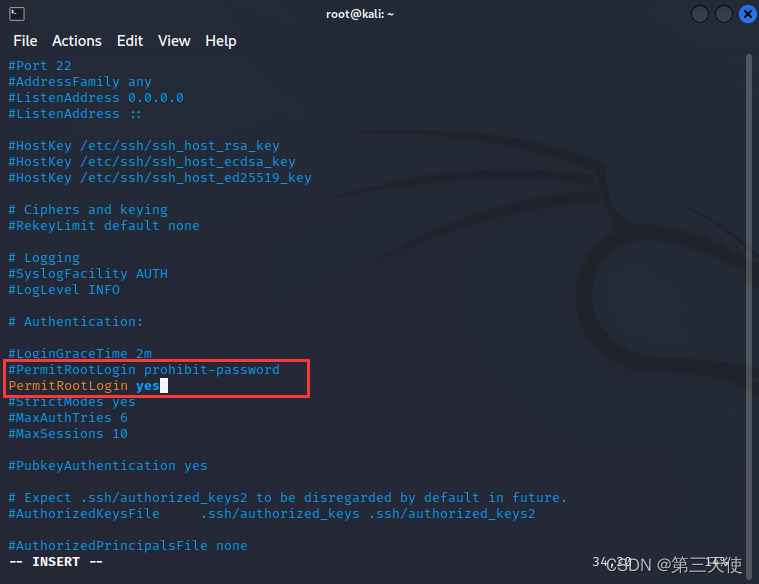

找到 #PermitRootLogin prohibit-password

找到以后按回车键。然后按【i】进入编辑模式,

增加一行 PermitRootLogin yes。

按【esc】退出编辑模式,进入命令模式。

输入 /PasswordAuthentication 搜索到 #PasswordAuthentication yes。

进入编辑模式删掉 “ # ” 后退出编辑模式。

输入:wq,保存修改。

3.1.2:启动 SSH 服务

SSH 服务启动命令:

service ssh start

添加 SSH 开机自启动命令(自启动需重启生效):

update-rc.d ssh enable

3.1.3:Xshell 连接

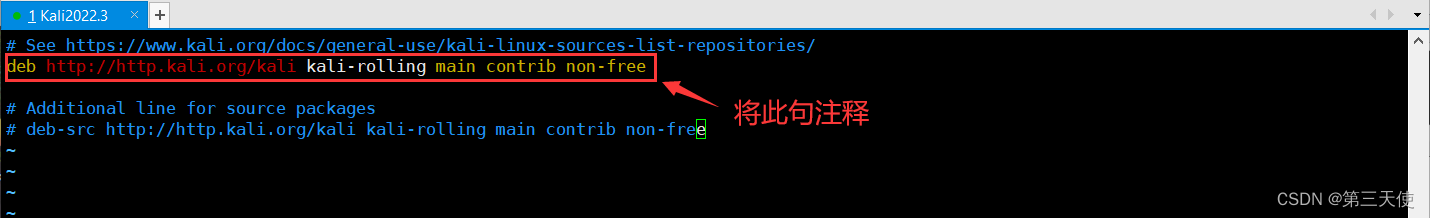

3.2:修改远程仓库

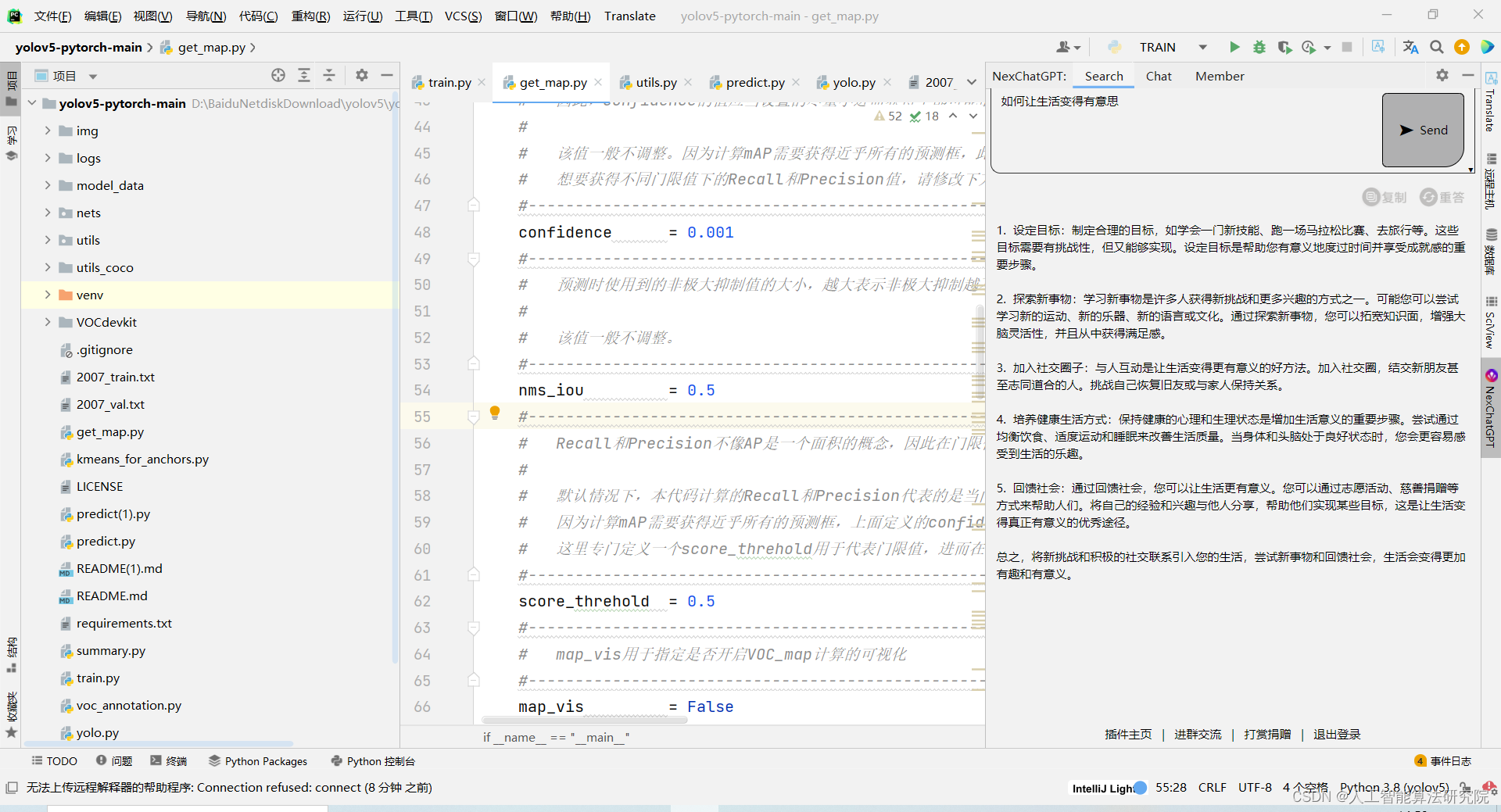

如果下载包时速度慢,可以修改远程仓库为国内镜像。

查看当前apt远程仓库地址:

cat /etc/apt/sources.list

修改 /etc/apt/sources.list 文件:

vim /etc/apt/sources.list

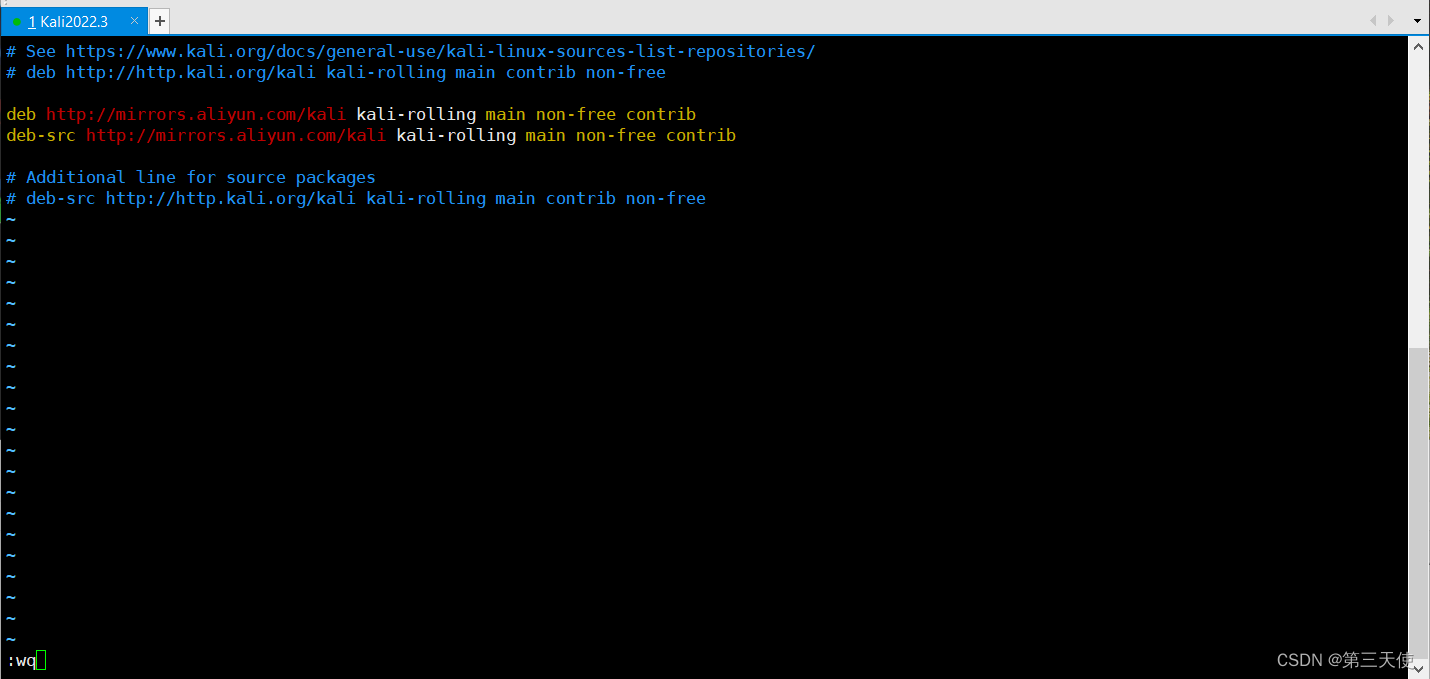

进入编辑模式,将图示中的语句注释掉,并添加镜像仓库(两个语句)。以下随便挑选一个即可,这里选择阿里云镜像。

阿里云镜像仓库:

deb http://mirrors.aliyun.com/kali kali-rolling main non-free contrib

deb-src http://mirrors.aliyun.com/kali kali-rolling main non-free contrib

中科大镜像仓库:

deb http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib

deb-src http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib

保存修改即可

输入sudo apt-get update 进行更新。

完成。

以安装 foremost 为例:

sudo apt-get install foremost

4:其他

- 这是关于渗透测试方法的系列

- 这是关于 kali linux 基本使用的系列

- 不要停留在了解的程度

- 实践再实践是最好的老师

- 这里只是起跑线而不是终点线

- Kali 很强大,但不是全部

雪沫乳花浮午盏,蓼茸蒿笋试春盘。

——《浣溪沙》(宋)苏轼