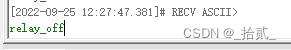

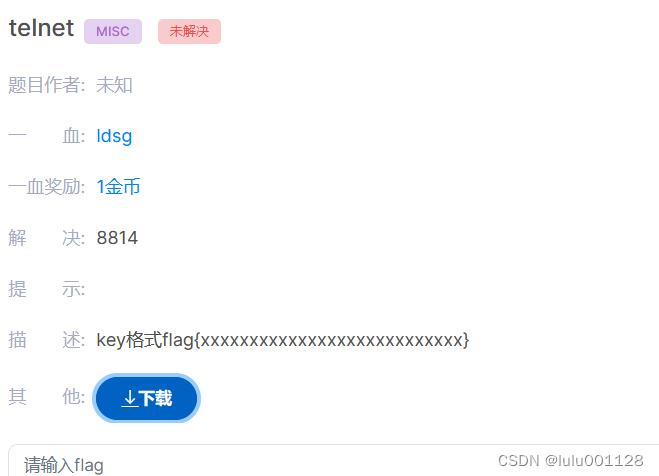

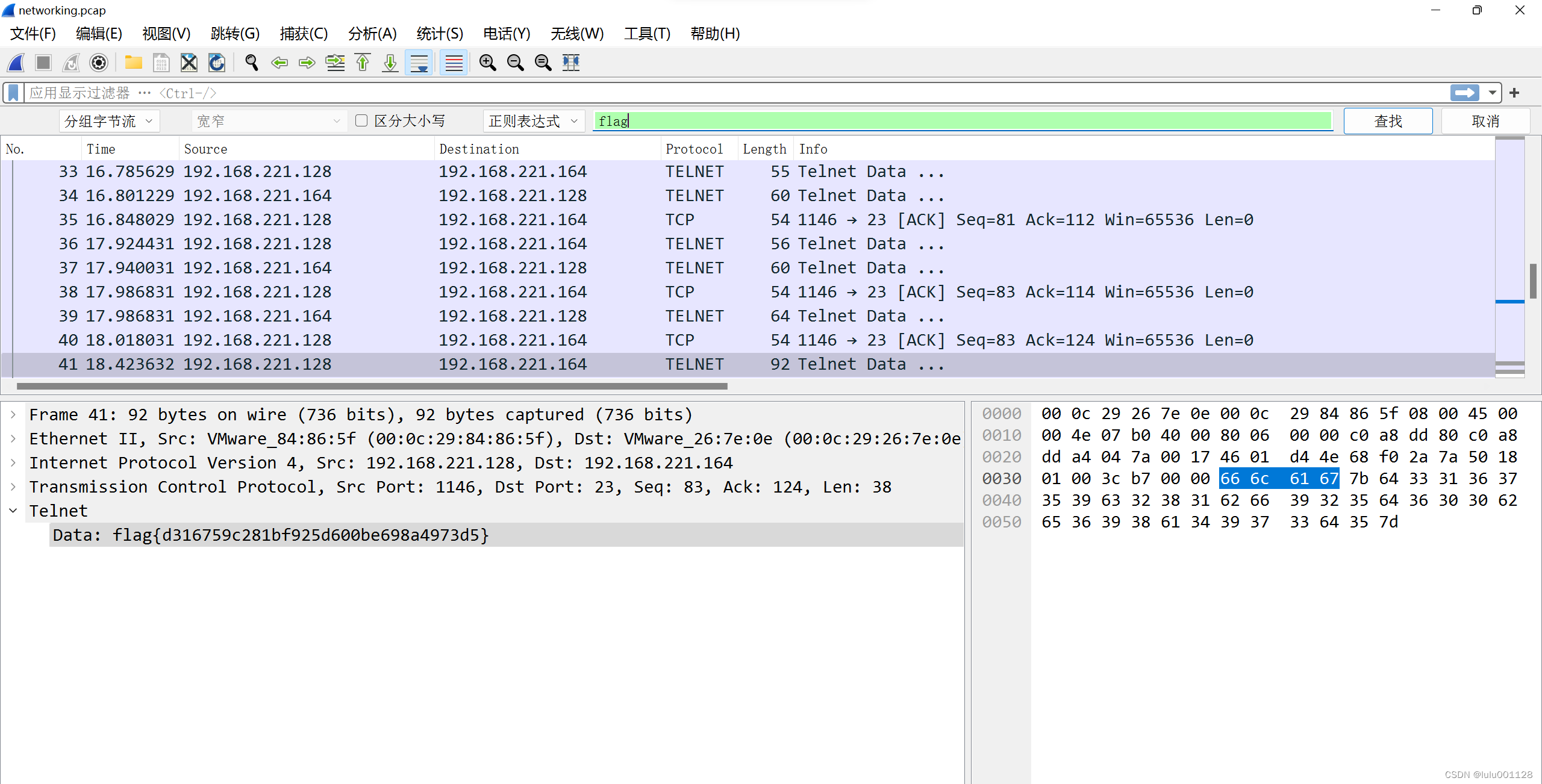

一.telnet

下载后是一个压缩包

条件反射,先丢在wireshark中看一下,

直接搜flag,就 出来了

Data: flag{d316759c281bf925d600be698a4973d5}

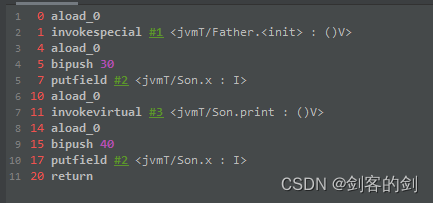

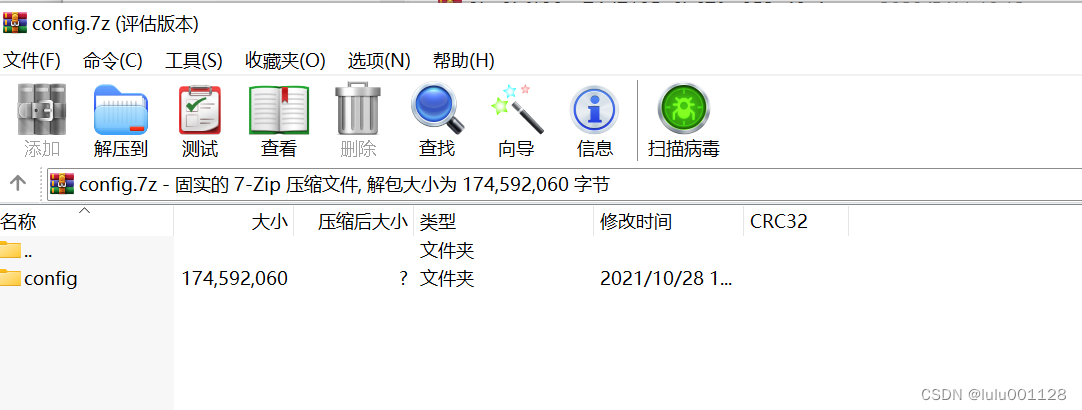

二.简单取证1

之前只做过取证大赛的,但是这个没有啥思路,看了一下需要工具mimikatz

【网安神器篇】——mimikatz系统取证工具_lsadump_白昼安全的博客-CSDN博客

下载一下工具mimikatz,根据题目得知为取证,使用工具mimikatz,下载链接如下:

github地址:https://github.com/ParrotSec/mimikatz

下载附件后解压,发现是一个 config 文件夹,该文件夹是存放 windows 用户名和明文密码等主要配置文件的,一般位于 windows 的 system32 文件夹中

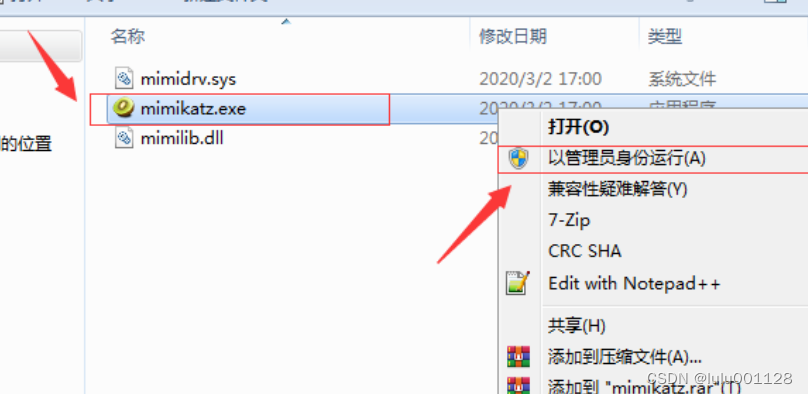

下载好工具,以管理员身份打开 mimiikatz.exe

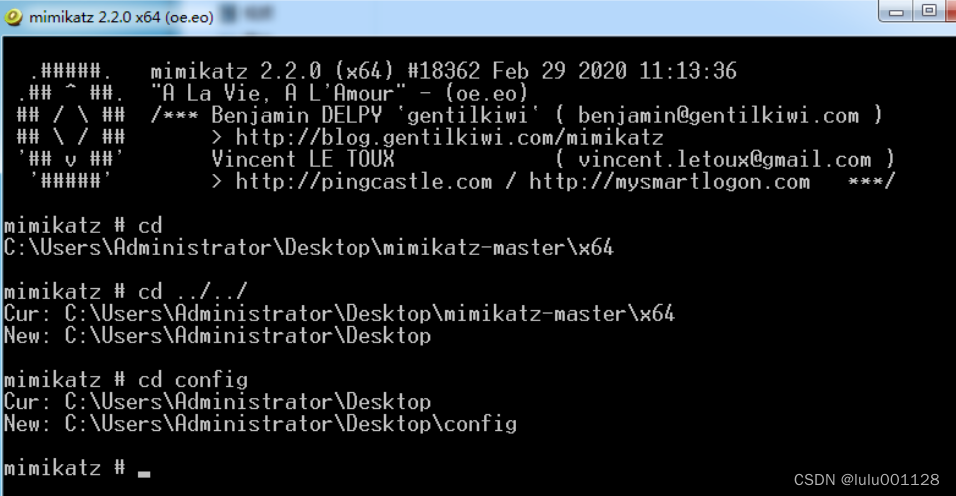

切换到解压后的配置文件 config 所在文件夹

输入命令 lsadump::sam /sam:SAM /system:SYSTEM 读取该该配置文件中储存的用户名和密码

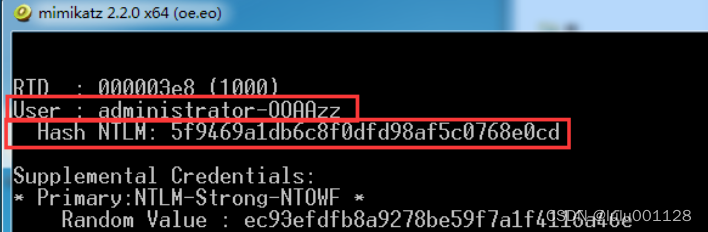

往下拉可以看到用户名和密码已经提取出来了

复制密码的 hash 值,放到 https://www.objectif-securite.ch/ophcrack 里破解,得到密码为 forensics

最终得到 flag

flag{administrator-QQAAzz_forensics}

三.chatgpt-1

(感觉这题很有意思,就点开做做咯)

点开之后,跟chatgpt的界面很像

试试直接问他flag

一直报错

就不停的问,总有一次,它卡bug就出来了

![C++ [STL之string模拟实现]](https://img-blog.csdnimg.cn/84e4fd60d85a42619862f999bd6ec9ea.png#pic_center)