在社区成长营网络与安全第二期分享中,SmartX 高级产品营销经理张涛介绍了原生于超融合系统的微分段防火墙和其工作模式的特点(点击查看第二期图文总结)。

网络与安全第三期分享继续由张涛老师提供,以下为内容回顾。

SmartX 社区成长营

在 SmartX 用户社区,我们将通过系列成长营活动,持续分享技术干货内容与行业解决方案,与社区成员共同成长。

大家晚上好,我是来自 SmartX 的张涛。今天内容将聚焦基于微分段技术的东西向安全防护,如何为数据中心在虚拟化、网络、安全方面带来思路和方法上的改变,以及这些改变将如何影响与提升数据中心的运维效率。

分享内容主要包括以下五个部分:

- 企业常见的业务网络和安全部署模型。

- 实现常见网络和安全简化部署模型对 IT 人员的要求。

- 现代化应用趋势对安全模型的新要求。

- SmartX 超融合微分段机制的原理和优势。

- 实施虚拟化原生的微分段对 IT 人员工作的改变。

企业常见的业务网络和安全部署模型

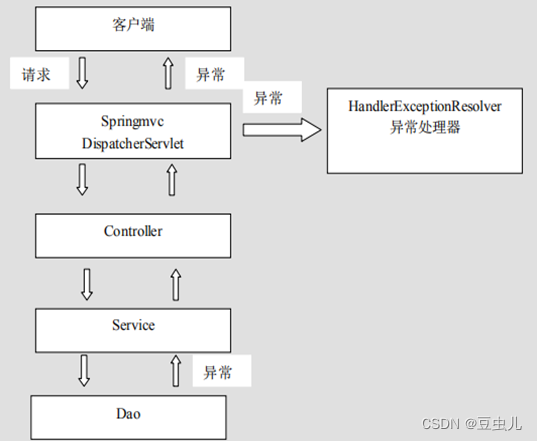

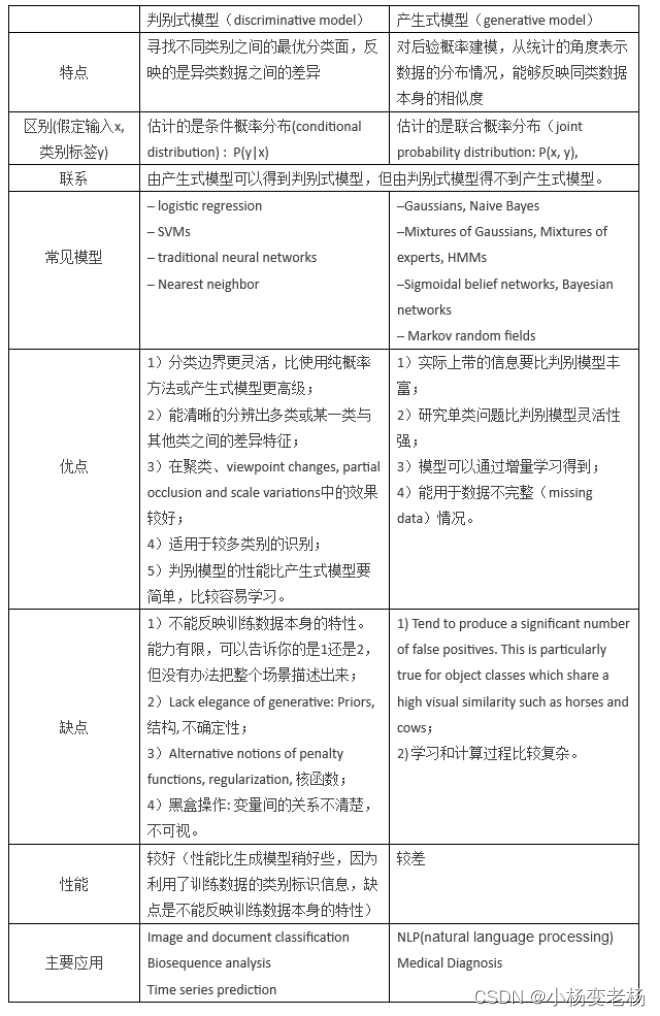

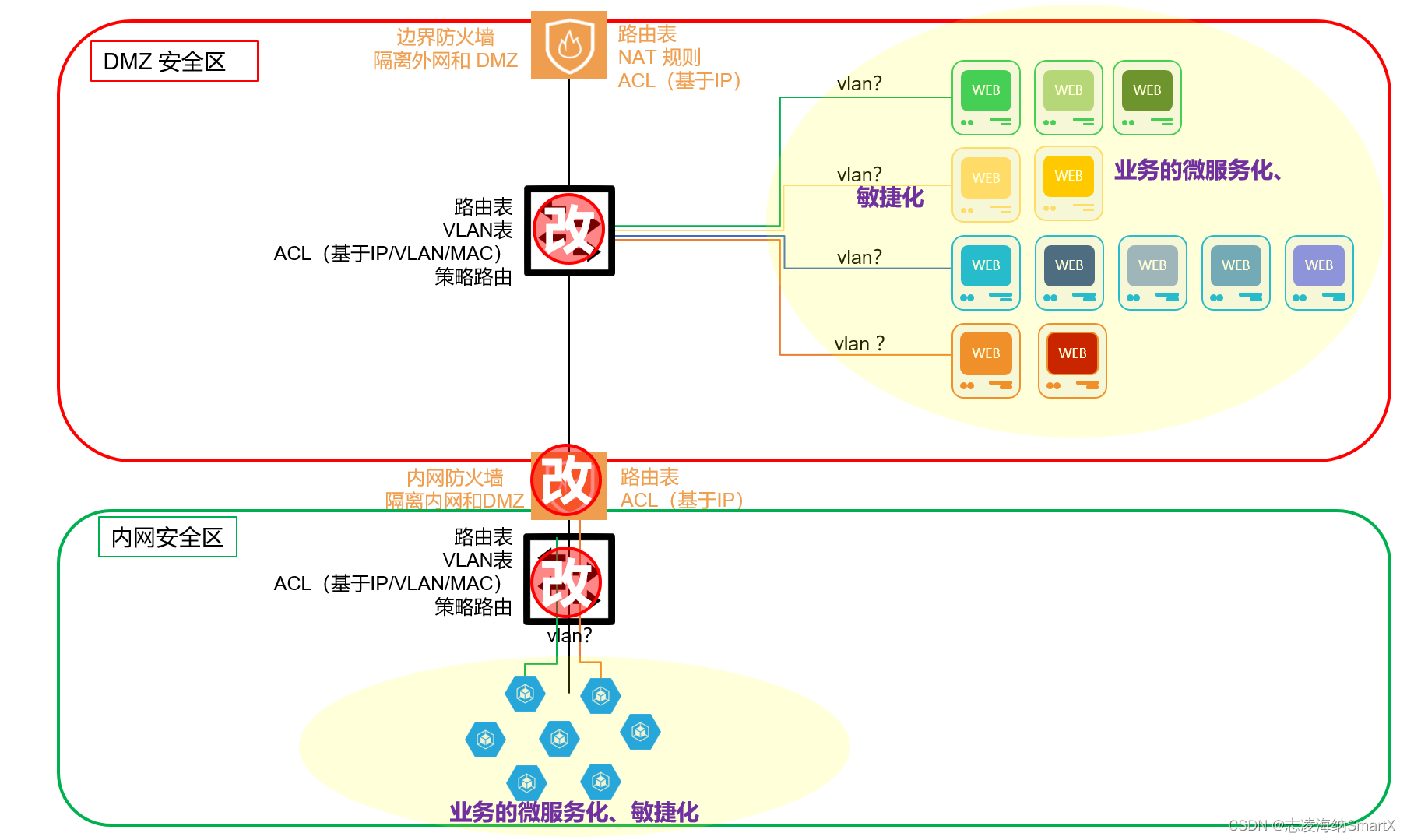

首先展示一个企业常见的业务网络和安全部署模型 (如下图):

图中的各种功能实例,在实际环境中可以是虚拟机或物理机形态。今天讨论的主要是虚拟化、容器化环境下的微分段安全,也就是当面对这些不同功能的虚拟机和容器时,我们应如何设置合适的安全策略。

数据中心与外部之间,通过边界防火墙区隔。由于要面向外部提供各种服务(本例中均标识为基于 WEB 的服务),因此边界防火墙的安全策略对外部源地址的限制比较宽松,普遍采用黑名单方式,对已知的安全漏洞进行封堵。

数据中心内部的安全区,分开设置为 DMZ 区和内网区,两区之间通过内网防火墙进行隔离。内网防火墙的安全策略更加细颗粒度,通常采用白名单、精细黑名单或动态安全策略等方式,以免攻击从 DMZ 区扩散到内网区。

图中用不同的颜色来区分各种不同的业务,同一业务内部的流程要保障通畅(虚线表示各种业务的内部通信流),比如:

- DMZ 区绿色业务的前端 WEB 虚拟机组,应当同内网区的绿色数据库服务器组之间保持通信。

- 淡黄色业务和蓝色业务的前端 WEB 虚拟机组,应当同内网区的紫色文件服务器组保持通信。

- 橘红色业务的前端 WEB 虚拟机组,应当同内网区的橘红色数据库服务器组之间保持通信。

而不同业务的功能实例之间,需尽可能地进行隔离,更直观理解是图中的虚线条之间不能有交叉连接。

实现常见网络和安全简化部署模型对 IT 人员的要求

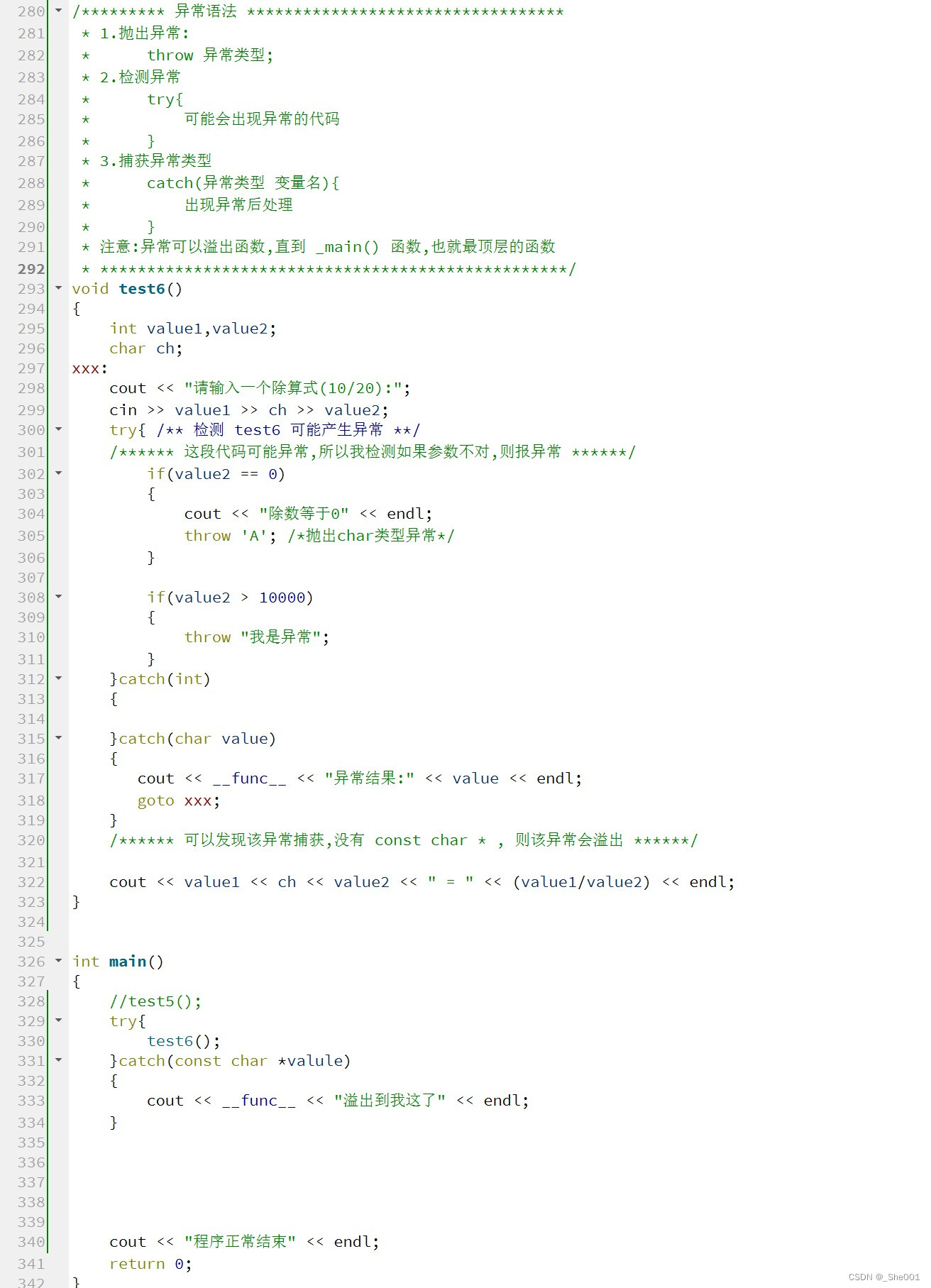

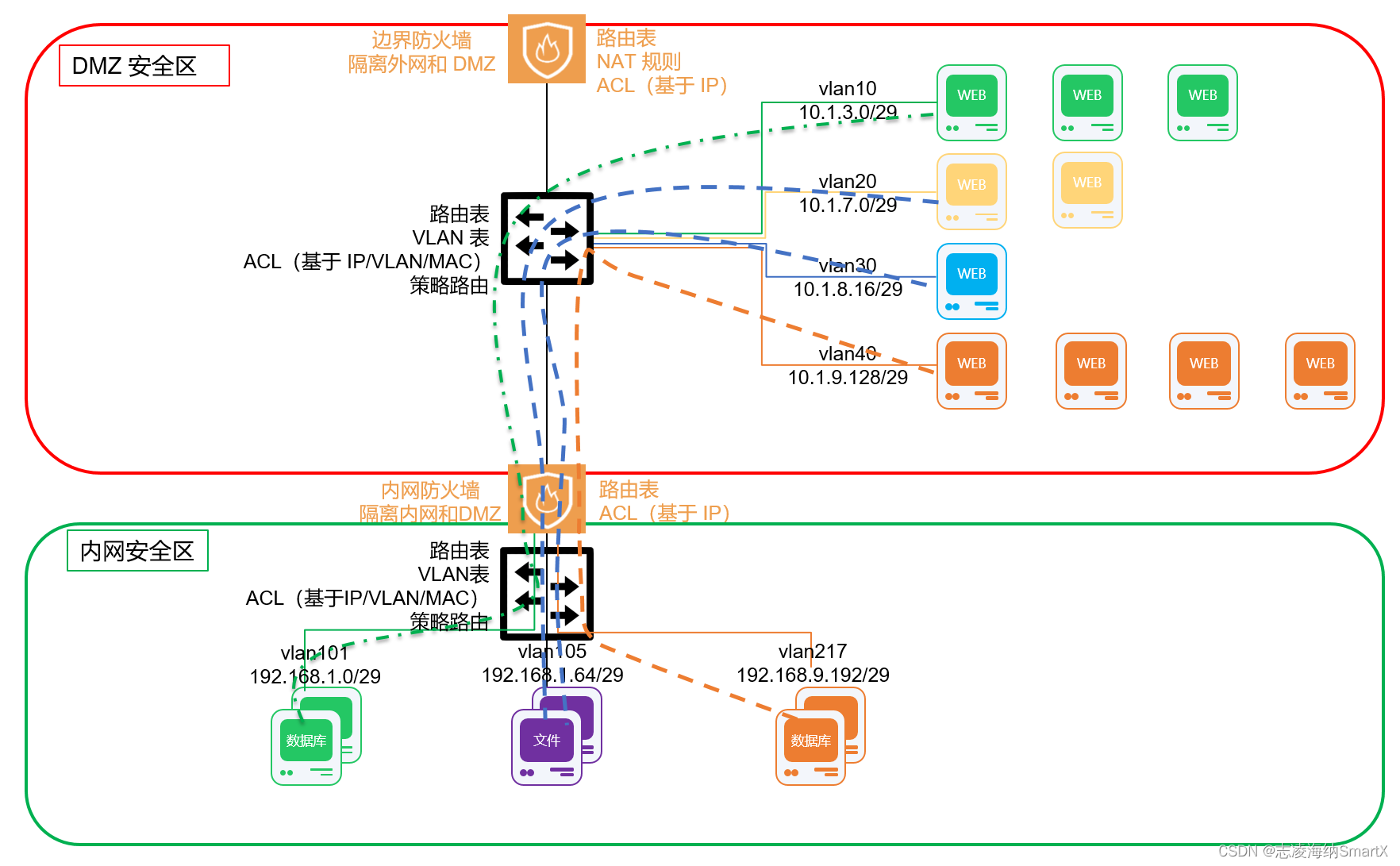

接下来我们来看看,要实现这个简化模型上的安全部署,企业 IT 工作人员需要进行哪些工作(如下图):

1. 安全管理员与业务系统负责人一起,梳理每一项业务对于地址和端口号互通的需求,并以此为依据设计边界防火墙和内网防火墙上的安全规则。

2. 安全管理员和网络管理员设计 IP 地址规划方案,如有可能、不同业务之间应互相隔离。

3. 网络管理员依据已有的 VLAN 规划表、IP 规划表,为各种 DMZ 区和内网区的各种业务实例分配 VLAN 号和 IP 地址段。

4. 安全、网络与虚拟化管理员一同讨论以上制定的方案,如需进行虚拟机之间东西向隔离,在防火墙、交换机上是否要配合启用高级功能,包括但不限于:基于 MAC 地址的访问控制、PVLAN、策略路由和透明防火墙…

5. 以上方案分别在不同设备上配置,随后联调测试。如正常的业务流程被安全策略打断,则再次讨论、修订方案,反复联调测试直至同时达到业务发布和安全管理的目标。

在管理严格的组织中,将验证后的配置从测试环境部署到生产环境。还需要相应的审批流程。

对于使用多数据中心的组织/企业,如果在不同数据中心使用了不同品牌/型号的防火墙、交换机、路由器,则需要将设计原则转换为不同的可实施方案和配置。

对于分工细化的大型 IT 组织架构,以上流程涉及到多部门/团队之间的协作。对于中小规模的 IT 团队,往往由 1-2 个人完成全部设计和配置工作。

现代化应用趋势对安全模型的新要求

而我们讨论的大背景则是在现代化应用的趋势下,业务在敏捷化方面有了更高的要求,支撑业务的 IT 基础架构既要满足业务敏捷性、有效性,也要保持高水平的可用性、性能和安全性。这方面,我们之前总结过,虚拟化、容器化环境的三大变化:

1. 被管理对象总体上增多了 —— 从若干台物理实例增加为十倍以上数量的虚拟化、容器化实例。

2. 被管对象的位置不再是长期确定的 —— 每一个虚拟机、容器可能在不同的时间运行在不同的物理服务器上。

3. 被管对象数量和属性的变动更快了 —— 对虚拟机、容器的创建/启动/关闭/删除等操作频率远远高于物理服务器。

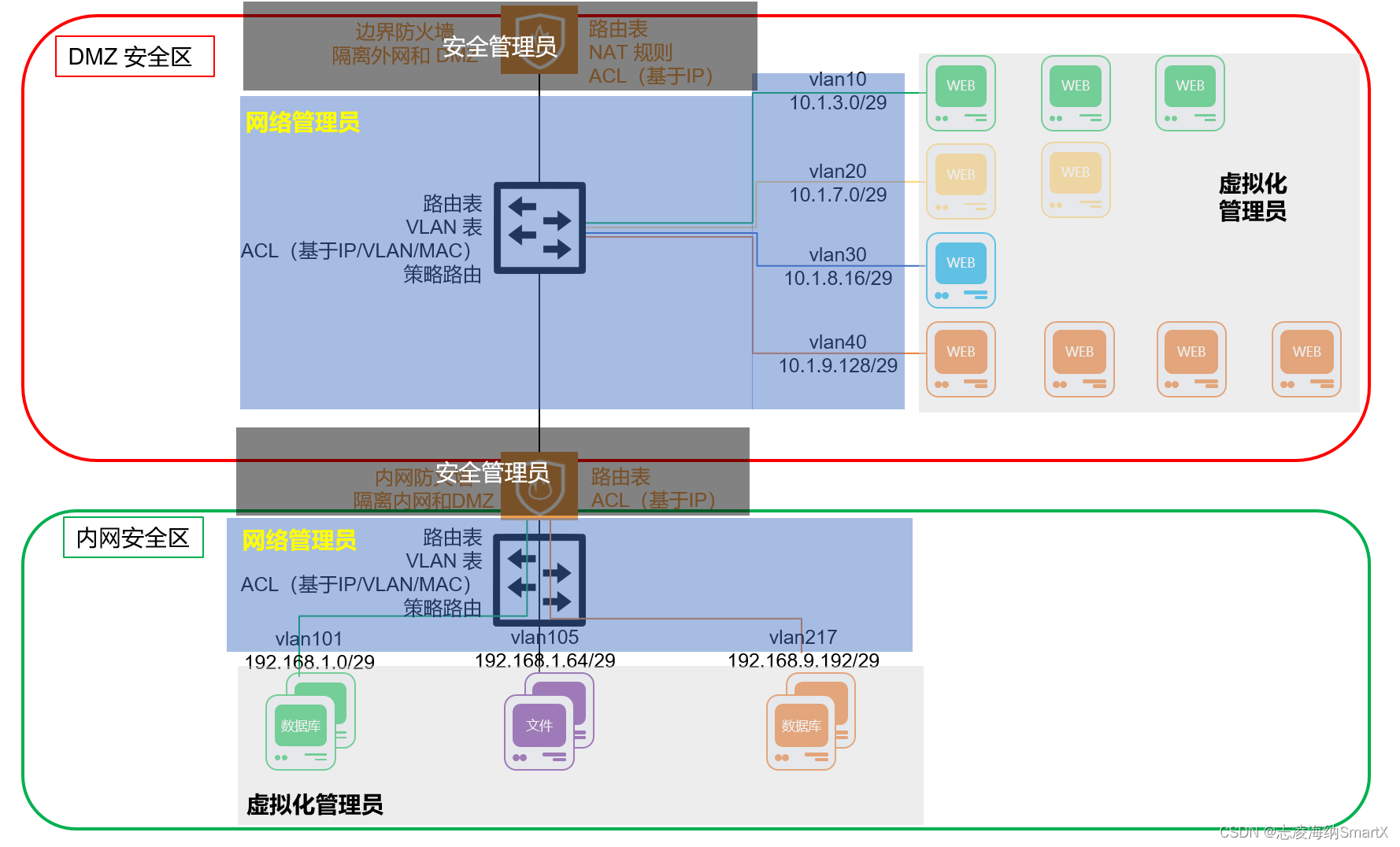

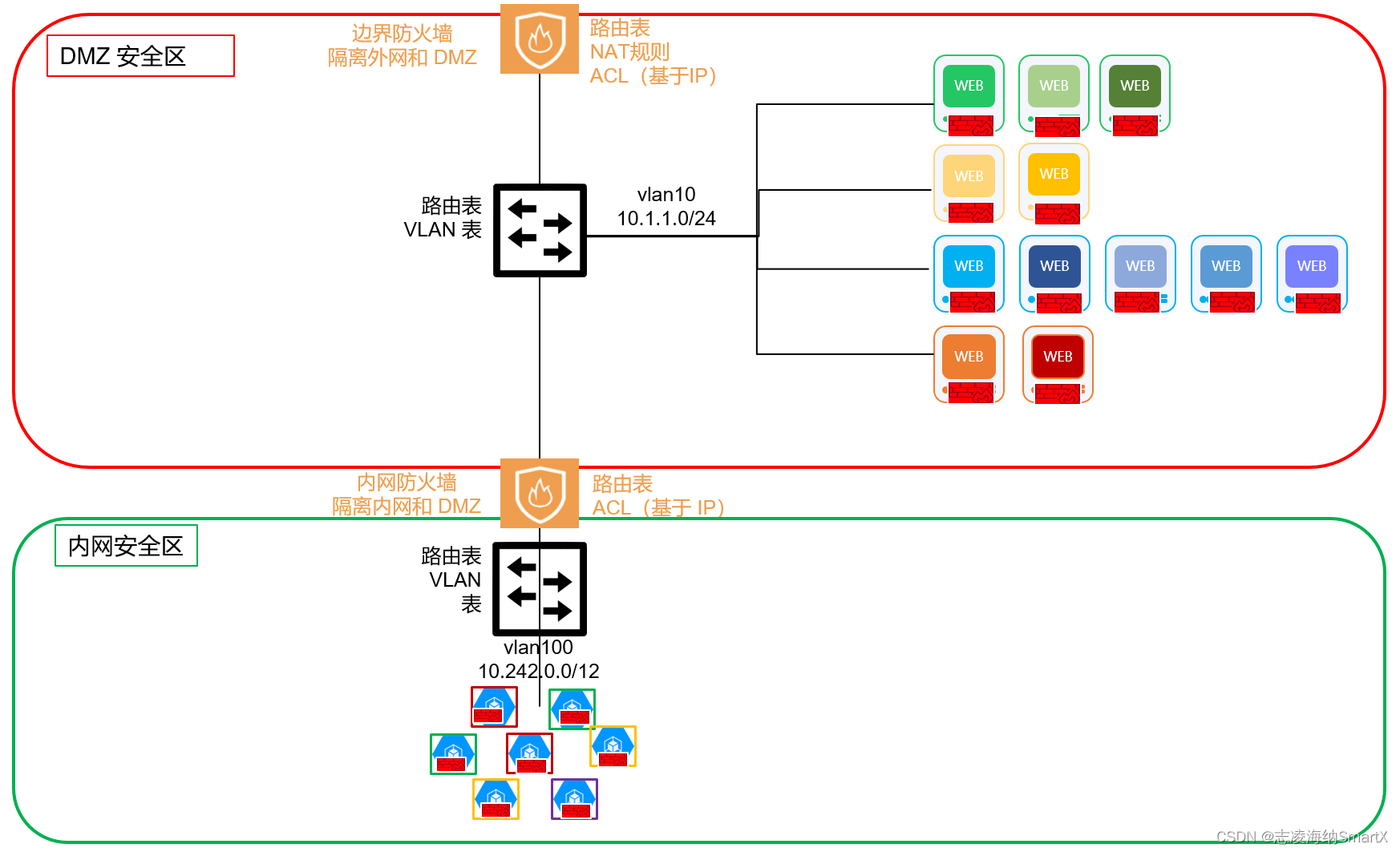

如下图所示,如果在一个设计好的数据中心安全模型下,业务实例的数量和角色发生了变动,原有的 VLAN 规划、IP 地址规划、安全策略及执行模式都将无法继续使用,必须重新进行走一遍需求调研、设计、测试和发布的流程。

这些复杂的业务关系,确实有可能导致基于 IP 地址的安全规则数量爆炸式增长,导致安全体系过于复杂而无法实现,从而不得不降低安全目标,或者反过来限制业务架构的敏捷变化。这二者都是不可接受的。

SmartX 超融合微分段机制的原理和优势

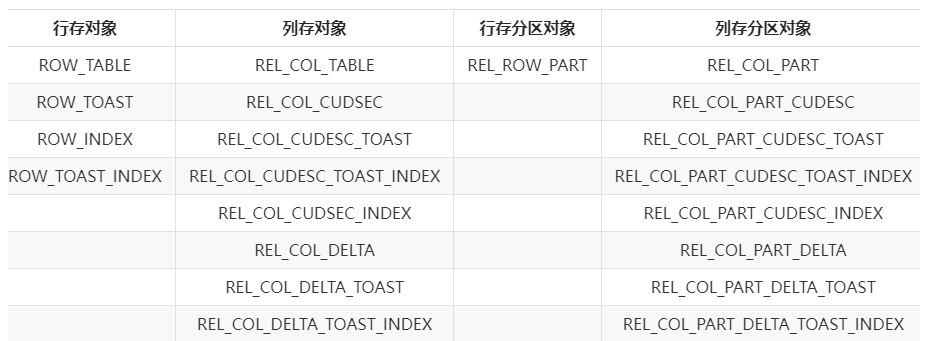

SmartX 超融合的微分段机制原生于自身的 ELF 虚拟化系统,允许管理员为每一个虚拟机设置自定义的 “标签”。这个 “标签” 可以理解为虚拟机的 “别名”,比如:“业务-1”、“业务-2”、“WEB”、“DB” 等等。

基于这些标签的组合,制定出来的安全策略比之前大大简化了,就像是这样:允许 (标签= “WEB” & “业务-1”) 访问 (标签 =“DB” & “业务-1”)。

受到这条安全规则的约束,遵循 “默认拒绝” 原则,除了这些被 “明确允许” 的行为以外,其他的网络通信都会被拒绝,比如 (标签= “WEB” & “业务-1”) 试图访问 (标签= “DB” & “业务-2”)时,就会被拒绝。相当于为每个目标对象都配属了专门的防火墙。

这样的策略基于业务场景,比起使用一串 IP 地址编写的安全规则更加容易被理解,而且规则条目也经过了汇总简化。即便今后这个应用环境发生了一些变化,比如:

1.DMZ 区内的目标数量增减或 IP 地址变化。

2. 内网区的目标对象数量增减或 IP 地址变化。

3. 这些对象在不同物理服务器、不同机房之间发生了位置迁移。

……

下图为 SmartX 超融合的微分段机制示意图。

实施虚拟化原生的微分段对 IT 人员工作的改变

以上这些场景下,每个虚拟机设置了 “标签” 就会和对应的安全策略自动关联,它具有以下优点:

- 业务和应用视角:敏捷性和稳定性提升。

- 应用所需 IP 地址分配不再受到预设的明细地址段限制,节省了相应的环节和时间。

- 缩短了安全策略部署周期,加快了应用上线和业务开通的速度。

- 减少了由目标对象跨节点迁移导致的应用中断。

- 安全管理视角:安全保障度提高,性能瓶颈消除。

- 重新定义物理安全设备与虚拟化、容器化安全的分工界面,消除了流量重定向的复杂配置,减轻了物理安全设备的性能压力。

- 将虚拟化、容器化安全策略真实落地,消除了安全隐患,提升了整体安全等级。

- 不仅可以管理 DMZ 到内网的访问安全,也可以对 DMZ 安全区内部和内网安全区内部进行微隔离。

- 不改变现有物理安全边界。

- 网络管理视角:精简带来的架构级稳定性。

- 减少了 IP 地址规划和变更的工作量和网络路由表瘦身,无需为每个业务划分划分网段并发布明细路由,地址利用率也提高了。

- 避免了为安全目的进行复杂的流量迂回设计,简化了网络拓扑,降低了网络配置复杂度和性能消耗。

- 超融合管理视角:Make IT Simple(让 IT 更简单)。

- 在统一管理中心 CloudTower 界面上(或通过 API)完成计算、存储和网络安全策略的超融合管理。

- 虚拟机、容器的生成、移动、消亡的全生命周期内都与业务安全策略紧耦合,全程自动化,无需 “保姆式” 照看。

总之,企业建设数据中心的目的是为了提高数字化应用的服务质量和效率,部署相应的安全措施也是为了保障数字化服务的连续性。

在外部和内部网络安全威胁越来越严重的情势下,如果仅仅是简单地累加安全设备的种类和数量,有可能适得其反 —— 不合理的安全措施会降低数据中心的效率、弹性、敏捷性和业务处理能力。

SmartX 基于自主研发的超融合系统,通过在数据中心的虚拟机、容器之间部署分布式微分段安全机制,帮助用户减轻、消除数据中心内部的东西向安全威胁。

这种分布式的访问管理和控制方式,采用了面向业务和应用的安全策略表达方式,在运行效率和安全保障之间很好地实现了平衡,使得安全措施真正成为业务的 “保障” 而不是 “限制”。

往期内容分享:

如何实现虚拟化数据中心的东西向访问控制 | 社区成长营分享回顾

SmartX Everoute 如何通过微分段技术实现 “零信任” | 社区成长营分享回顾

社区版 Everoute 下载

如果您想体验 Everoute 产品功能,可通过下载 SmartX 超融合套件社区版 5.0.1 来进行体验。

社区版 Everoute 支持通过使用 CloudTower 社区版 2.0.0 及以上版本进行管理,可为虚拟机提供分布式防火墙功能。

部署和使用方法可以从以下链接开始,参考官方文档:

部署 Everoute 服务 | SmartX 安装部署指南文档

点击下载 SmartX 超融合套件社区版,体验 Everoute 产品功能。