深层防御的目的是保护信息,防止未经授权访问信息的人员窃取信息。

深层防御策略使用一系列机制来减缓攻击进度,这些攻击旨在获取对数据的未经授权的访问权限。

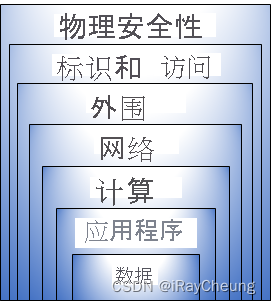

深层防御层

可以将深度防御可视化为一组层,并将要保护的数据放在中心,所有其他层都能够保护该中心数据层。

每层都可提供保护,以便在某层出现安全漏洞后,后续层能就位以防止进一步泄露。 这种方法消除了对任何单个保护层的依赖。 它减慢了攻击速度并提供警报信息,安全团队可根据这些遥测自动或手动执行操作。

下面是各层作用的简要概述:

- 物理安全性层是保护数据中心内计算硬件的第一道防线。

- 标识和访问层控制对基础结构和变更控制的访问。

- 外围层使用分布式拒绝服务 (DDoS) 防护来筛选大规模攻击,以免用户遭受拒绝服务攻击。

- 网络层通过分段和访问控制来限制资源之间的通信。

- 计算层保护对虚拟机的访问。

- 应用程序层可帮助确保应用程序安全且无安全漏洞。

- 数据层控制对需要保护的业务和客户数据的访问。

- 这些层提供一项指导原则,帮助你在应用程序的所有层中制定安全配置决策。

Azure 在深层防御概念的每个级别都提供了安全工具和功能。 接下来详细了解每个层:

物理安全性

第一道防线是通过物理方式控制对大楼的访问并控制对数据中心内计算硬件的访问。

利用物理安全性,可针对资产访问提供物理安全保护。 这些安全措施可确保不能绕过其他层级,进而恰当处理丢失或盗取。 Microsoft 在其云数据中心使用各种物理安全机制。

身份验证和访问控制

标识和访问层的职责是确保标识是安全的、仅向所需内容授予访问权限,并确保记录登录事件和更改。

在这一层,必须:

- 控制对基础结构的访问权限并更改控制。

- 使用单一登录 (SSO) 和多重身份验证。

- 审核事件和更改。

外围

网络外围防止针对资源的基于网络的攻击。 识别这些攻击,消除其影响并在攻击发生时发出警报是保持网络安全的重要方法。

在这一层,必须:

- 使用 DDoS 防护来筛选大规模攻击,以免影响用户的系统可用性。

- 使用外围防火墙可识别针对网络的恶意攻击,并发出警报。

网络

此层的重点是限制所有资源的网络连接,仅允许所需内容。 通过限制这种通信,可降低攻击传播到网络中其他系统的风险。

在这一层,必须:

- 限制资源之间的通信。

- 默认拒绝。

- 限制入站 Internet 访问,并在适当的时候限制出站访问。

- 实现与本地网络的安全连接。

计算

恶意软件、未修复的系统和保护不当的系统将使环境容易受到攻击。 此层的重点是确保计算资源安全,同时设置适当的控制以最大程度减少安全问题。

在这一层,必须:

- 对虚拟机的安全访问。

- 在设备上实现终结点保护、修复系统并使其保持最新。

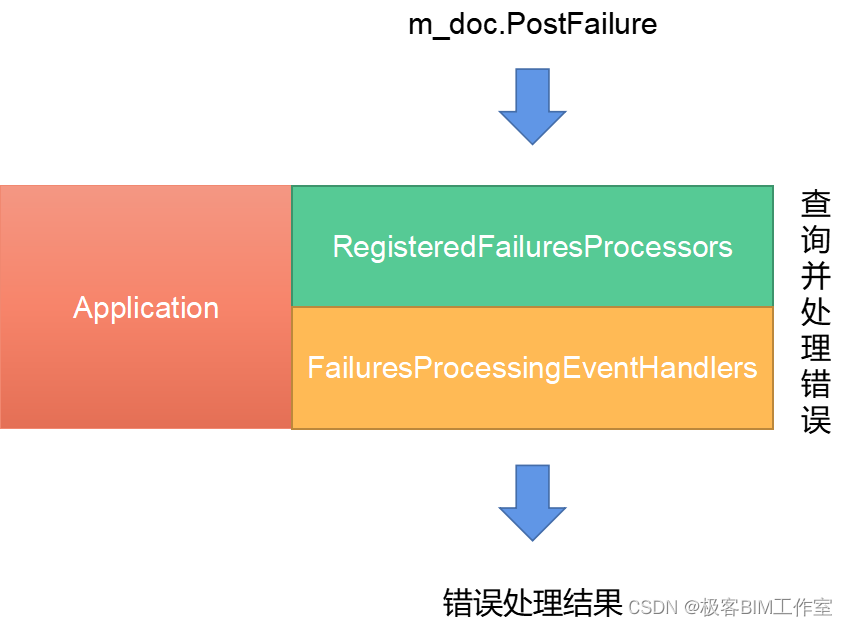

应用程序

将安全性集成到应用程序开发生命周期中可帮助减少代码中引入的漏洞数量。 每个开发团队均应确保其应用程序默认处于安全状态。

在这一层,必须:

- 确保应用程序安全且没有任何漏洞。

- 将敏感的应用程序机密存储在安全的存储介质中。

- 将安全性包含在所有应用程序开发的设计要求中。

数据

存储和控制对数据的访问的人员有责任确保数据的安全。 通常情况下,相应法规要求规定必须提供数据控制和处理方式,确保数据的保密性、完整性和可用性。

在几乎所有情况下,攻击者都会攻击以下数据:

- 存储在数据库中的数据。

- 存储在虚拟机内的磁盘上的数据。

- 存储在软件即服务 (SaaS) 应用程序(例如 Office 365)中的数据。

- 通过云存储进行管理的数据。