作者名:Demo不是emo

主页面链接:主页传送门

创作初心:舞台再大,你不上台,永远是观众,没人会关心你努不努力,摔的痛不痛,他们只会看你最后站在什么位置,然后羡慕或鄙夷

座右铭:不要让时代的悲哀成为你的悲哀

专研方向:网络安全,数据结构每日emo:连问候都害怕是打扰

目录

一、LaZagne 介绍

二、功能

三、跨平台性

四、免杀

五、权限问题

六、用法

1.抓取所有支持软件的密码

2.抓取特定一类软件的密码

3.抓取特定一个软件的密码

4.把所有的密码写入一个文件

5.获取帮助

七、特别注意

一、LaZagne 介绍

LaZagne 是用于获取存储在本地计算机上的大量密码的开源应用程序。 每个软件都使用不同的技术(纯文本、API、自定义算法、数据库等)存储其密码。LaZagne 的作用就是找到最常用的一些软件的密码。

二、功能

LaZagne 是用于获取存储在本地计算机上的大量密码的开源应用程序。 每个软件都使用不同的技术(纯文本、API、自定义算法、数据库等)存储其密码。LaZagne 的作用就是找到最常用的一些软件的密码。 LaZagne 几乎支持市面上大部分常用工具。包括浏览器、Git、SVN、Wifi、Databases 等。但是对聊天软件的支持不够本土化,主要支持一些国外的聊天软件。

三、跨平台性

LaZagne 自身基于py,跨平台性相对较好。 但是有时候如果目标机器上没有 py 环境,我们可以把 py 转换成 exe 扔到目标机器上。

四、免杀

LaZagne 本身有exe,有一定免杀效果。 但是为什么说可以自己py转exe呢?

一是我们可以用全新的环境打包(就是只装需要的包,其他的一概不用)这样可以减小一点exe程序的体积,不然生成的exe程序会非常大(9M左右)。另外在XP环境下打包也可以减少一点体积。

二是因为时至今日LaZagne的Releases里面的exe肯定已经被各种杀软记录了md5。自己打包,至少打包出来的exe的md5是新的,从文件md5层面可以稍微的绕过杀软。

五、权限问题

实战中务必要在一个较高权限[最好是提权后的root或system]下运行,否则你很可能什么都抓不到。 实战中用过几次,主要是想用它来搜集内网机器上的各种密码,但,并不是特别靠谱,有些行为还是很容易被杀软捕捉到,自己如果不会免杀,就很头疼了。

也就是说,现在可能绕不过一些杀软的行为检测。 不过我在我本机用普通域用户的权限尝试了一下这个软件,抓出来了很多密码。但是主要是浏览器层面的。

项目里面作者提醒了:

如果不使用高权限管理员账号,抓不出来一些Windows秘钥或者Wifi密码。

六、用法

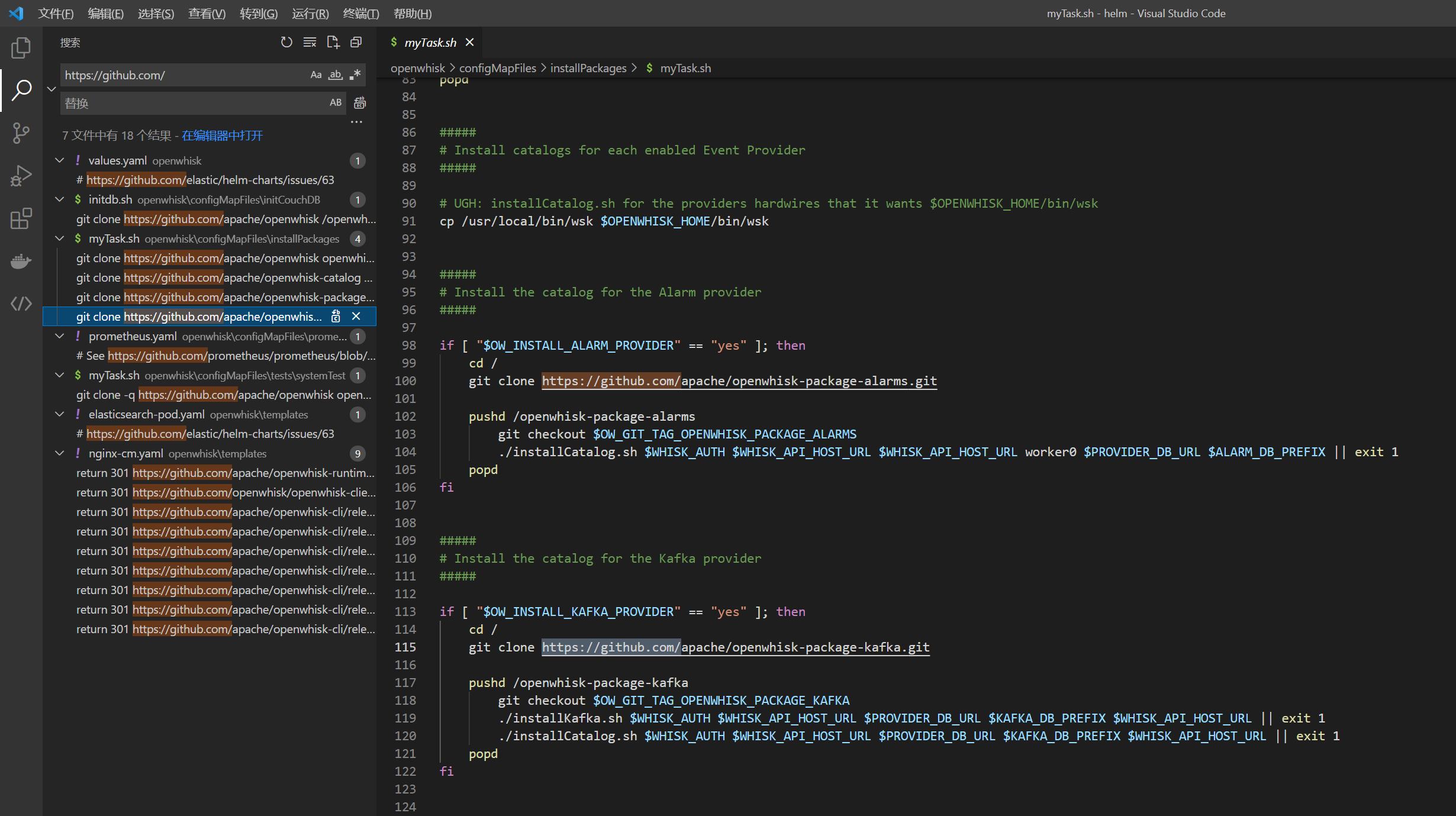

该工具分 Windows 版本、Linux 版本、Mac版本:

里面是python脚本。 也有直接的exe版本。

1.抓取所有支持软件的密码

laZagne.exe all2.抓取特定一类软件的密码

如,抓取浏览器:

laZagne.exe browsers3.抓取特定一个软件的密码

如,抓取火狐:

laZagne.exe browsers -firefox4.把所有的密码写入一个文件

-oN写成普通 txt 格式-oJ写成 Json 格式-oA写成所有的格式

laZagne.exe all -oNlaZagne.exe all -oA -output C:\Users\test\Desktop5.获取帮助

laZagne.exe -hlaZagne.exe browsers -h七、特别注意

注意:对于wifi密码\ Windows Secrets,请以管理员权限启动它(UAC身份验证 / sudo)

![Unity笔记(15):OnTriggerEnter2D [2D]](https://img-blog.csdnimg.cn/47b8de13359f470d8a67dcb651cea895.png)

![[iOS]App Store Connect添加银行卡时的CNAPS代码查询](https://img-blog.csdnimg.cn/1e172f7d45294b6286f492423bb802ef.png)