- 前言

- 正文

- 1、修改Kali系统中网络配置

- 2、Nmap简介

- 2.1 用途

- 2.2优势

- 2.3 相关知识

- 3、Nmap中最常用的命令

- 3.1 单主机扫描

- 3.2 多目标扫描

- 3.3 检测目标主机漏洞

- 3.3 时序选择

- 3.4 保存

- 4、kali系统中常见报错

- 参考文献

前言

本篇为理论篇,主要为CTF攻防做铺垫,围绕 基本的Kali使用技巧和nmap常见命令讲解。

正文

1、修改Kali系统中网络配置

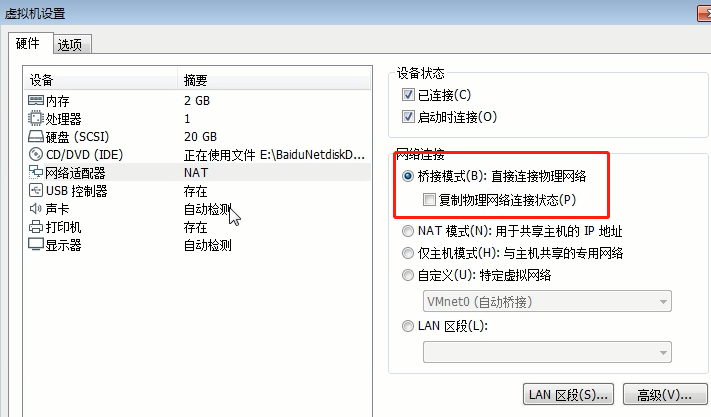

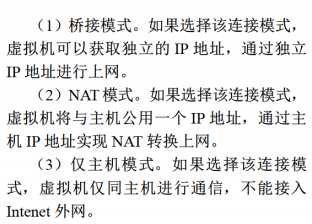

在进行CTF模拟竞赛的时候,练习场景一般是静态IP,所以需要我们在Kali系统中配置桥接模式。

理解3种网络连接方式:

三种模式里,虚拟机都能主机和建立通信

但桥接模式下的虚拟机,有独立IP。

1.1 图形化界面配置

因此,在kali有线设置上,配置如下:

返回主界面,通过终端,能Ping通,就说明配置桥接模式成功。

1.2 命令行配置

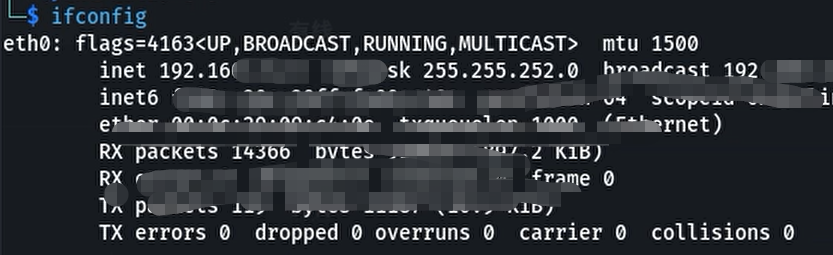

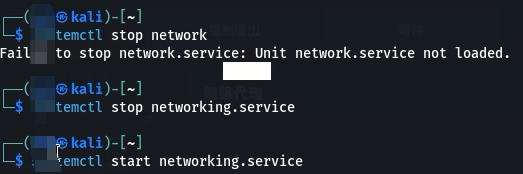

如果图形化界面更改后没生效。

输入ifconfig看看是不是刚才改的IP。

然后输入

systemctl stop network

systemctl stop networking.service

systemctl start networking.service

就可以很好的把网卡刷新配置成功了。

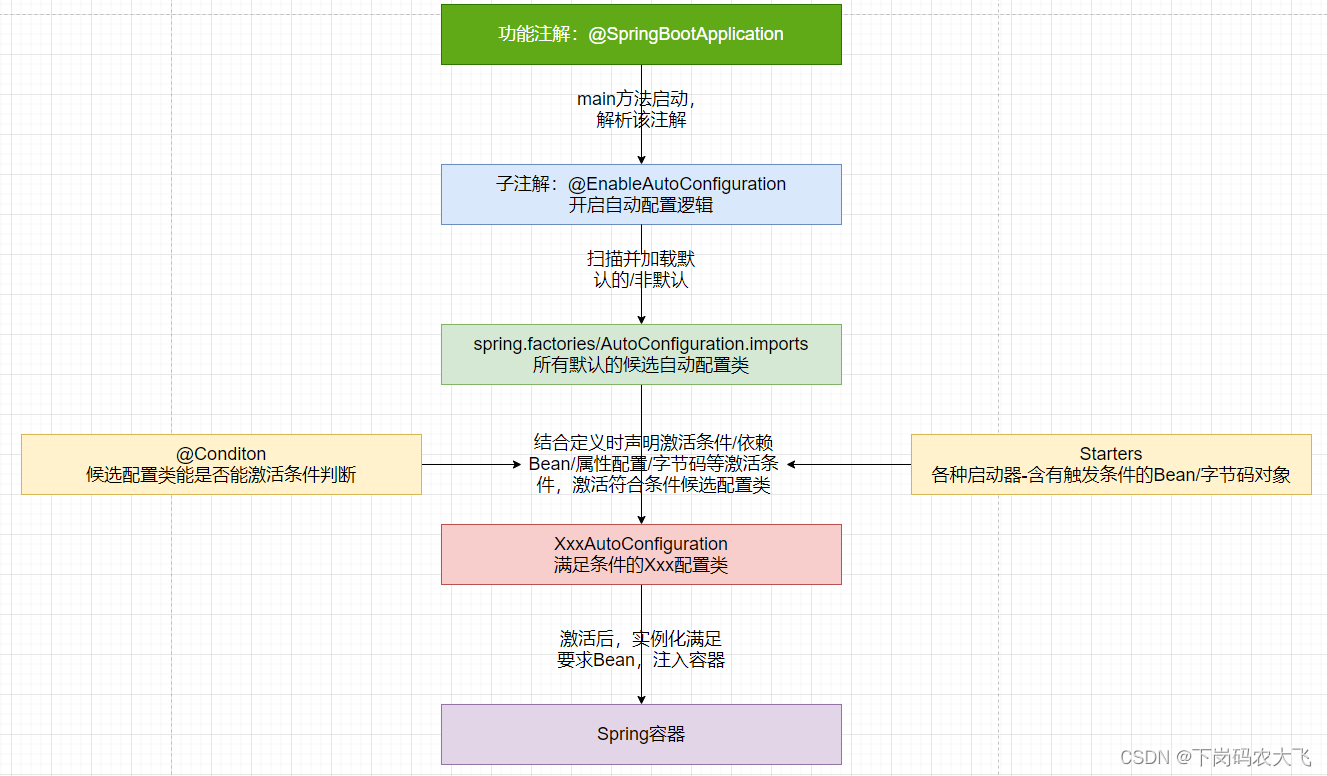

2、Nmap简介

2.1 用途

(1)探测主机是否在线、识别存活主机所用操作系统

(2)扫端口和服务

2.2优势

(1)相比图形化扫描工具,更稳定

(2)还有zenmap,图形化工具

2.3 相关知识

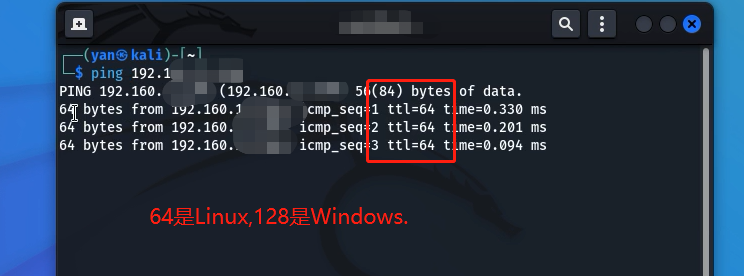

(1)Ping命令

用于测试网络协议,基于ICMP协议。

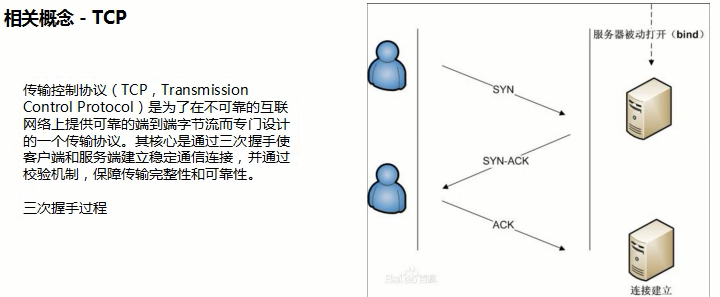

(2)TCP协议

掌握SYN、SYN-ACK、ACK 三次握手过程。

判断主机是否在线,最小值是通过2次握手。

(3)UDP协议

说白了UDP是无连接,不可靠;

TCP是面向连接,可靠;

3、Nmap中最常用的命令

常用命令详见文献11和文献22,这里说日常用的多的。CTF要用的,详见速查表3

Nmap 固定语法格式:

Nmap 【选项|多选项|协议】 【目标】

3.1 单主机扫描

扫单个主机的,是

nmap 6.6.6.6

Nmap在扫描端口时,默认都会使用ping扫描,由此引申出

(1)ping扫描

nmap -sP 6.6.6.6

这种扫描,容易被防火墙过滤,且只有主机存活,Nmap才会继续扫描。

(2)无ping扫描

nmap -P0 6.6.6.6

这种扫描,可避免被防火墙发现。接着,就要说道最基础、最稳定的扫描

(3)TCP连接扫描

nmap -sT 192.168.1.9

(4)TCP SYN Ping 扫描

nmap -PS 6.6.6.6

这种扫描,是利用TCP SYN Ping扫描来判断主机是否存活。

为了显示扫描过程,可以

nmap -PS -v 6.6.6.6

(5)TCP ACK Ping 扫描

nmap -PA -v 6.6.6.6

它与TCP SYN Ping区别在于,它设置的TCP标志位是ACK,使用这种扫描可以探测那些阻止SYN包或ICMP Echo请求的主机们。

当然,也可同时使用。

nmap -PA -PS 6.6.6.6

(6)UDP Ping 扫描

nmap -PU -v 6.6.6.6

这种扫描,是向目标主机的指定端口发送 UDP Ping 包。

如果目标主机开启,且对应端口打开,则不返回响应包;

如果对应端口未打开,则返回目标主机不可达的 ICMP 包。

(7)ARP Ping 扫描

nmap -PR 192.168.1.9

在局域网的情况下,使用ARP ping扫描方式是最有效的。防火墙不会禁止ARP请求。

(8)扫描目标主机中开放的端口

nmap -sS -p 1-65535 192.168.0.101

nmap -sS,要比TCP SYN Ping 扫描快。

(9)扫描目标主机中开放的服务

nmap -sV 192.168.0.101

(10)探测目标主机防火墙

nmap -sF -T4 192.168.0.101

(11)绕过目标主机防火墙,扫描

nmap -Pn -A 192.168.0.101

还有一种报文分段扫描

Nmap -f 6.6.6.6

让IDS检测困难,慎用(详见文献34)

3.2 多目标扫描

简单来说就是以下三种:

(1)两三个

nmap 192.168.0.101 192.168.0.110

(2)一个范围

nmap 192.168.0.100-110

(3)一个网段

nmap 192.168.0.1/24

(4)扫描别人提供的txt中多个网段

nmap -iL /root/today.txt

(5)扫描除了txt文件中的某段地址,其他的地址段

nmap 192.168.0.100-110 -excludefile /root/targets.txt

nmap 192.168.0.1/24 -excludefile /root/targets.txt

3.3 检测目标主机漏洞

最常见的用脚本扫描目标主机是否存在永恒之蓝(详见文献34)

Nmap --script smb-vuln-ms17-0-010 6.6.6.6

3.3 时序选择

To最慢,T5最快,详见文献22

3.4 保存

(1)标准保存

nmap -F -oN test1.txt 192.168.1.9

其他的保存,详见文献22

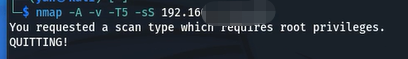

4、kali系统中常见报错

表明需要root提权,此时需要在kali系统中

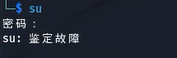

su

如果出现

则需要

sudo passwd root

su root

参考文献

文献1:Nmap命令(代码版) ↩︎

文献2:Nmap命令 ↩︎ ↩︎ ↩︎

速查表 ↩︎

文献3:Nmap常见命令 ↩︎ ↩︎

![[附源码]SSM计算机毕业设计影院售票系统JAVA](https://img-blog.csdnimg.cn/150b62413b6f49ffac92dc682e328585.png)

![[附源码]计算机毕业设计springboot天狗电子商城系统](https://img-blog.csdnimg.cn/b454b73450fb4945b5c3c0b8dfbb1bb9.png)