2018年下半年 软件设计师 答案详解

主要记录刷题相关笔记,方便日后温习!!!

一、选择题

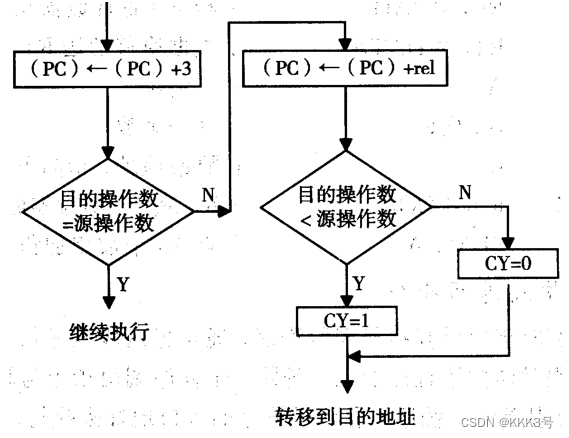

- CPU 在执行指令的过程中,会自动修改_____的内容,以使其保存的总是将要执行的下一条指令的地址。

- A.指令寄存器

- B.程序计数器

- C.地址寄存器

- D.指令译码器

【答案】B

【解析】

CPU执行指令的过程中,会自动修改PC的内容,PC是指令计数器,用来存放将要执行的下一条指令。

对于指令寄存器(IR)存放即将执行的指令,指令译码器(ID)对指令中的操作码字段进行分析和解释,地址寄存器(AR),不是我们常用的CPU内部部件,其作用是是用来保存当前CPU所要访问的内存单元或I/O设备的地址。

- 在微机系统中,BIOS(基本输入输出系统)保存在_____中。

- A.主板上的 ROM

- B.CPU 的寄存器

- C.主板上的 RAM

- D.虚拟存储器

【答案】A

【解析】

BIOS(Basic Input Output System)(基本输入输出系统)是一组固化到计算机内主板上一个ROM芯片上的程序,它保存着计算机最重要的基本输入输出的程序、开机后自检程序和系统自启动程序,它可从CMOS中读写系统设置的具体信息。

- 采用 n 位补码(包含一个符号位)表示数据,可以直接表示数值_____。

- A.2n

- B.-2n

- C.2n-1

- D. -2n-1

【答案】D

【解析】

在计算机中,n位补码(表示数据位),表示范围是 -2n-1 ~ -2n-1-1,其中最小值为认为定义,以n=8为例,其中-128的补码是人为定义的1000 0000。

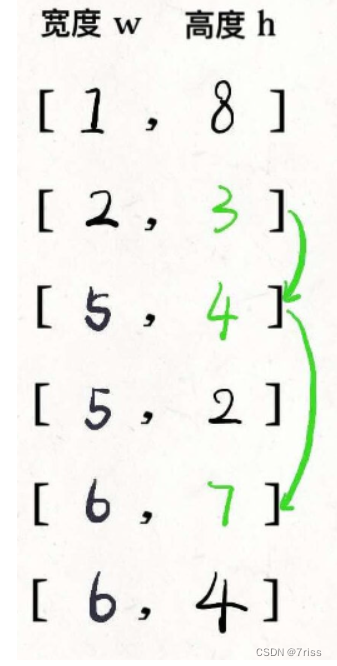

- 某系统由下图所示的部件构成,每个部件的千小时可靠度都为 R,该系统的千小时可靠度为_____。

- A.(3R+2R)/2

- B. R/3+R/2

- C.(1-(1-R)3)(1-(1-R)2)

- D.(1-(1-R)3-(1-R)2)

【答案】C

【解析】

对于可靠度计算,串联系统可靠度为R1R2,并联系统R1=1-(1-R)(1-R)(1-R),并联系统R2=1-(1-R)(1-R),因此答案为(1-(1-R)3)(1-(1-R)2)。

- 以下关于采用一位奇校验方法的叙述中,正确的是_____。

- A.若所有奇数位出错,则可以检测出该错误但无法纠正错误

- B.若所有偶数位出错,则可以检测出该错误并加以纠正

- C.若有奇数个数据位出错,则可以检测出该错误但无法纠正错误

- D.若有偶数个数据位出错,则可以检测出该错误并加以纠正

【答案】C

【解析】

对于奇偶校验,是由若干位有效信息,再加上一个二进制位(校验位)组成校验码,其中奇校验“1”的个数为奇数,而偶校验“1”的个数为偶数,以此完整校验,如果其中传输过程中有偶数个数发生错误(即1变成0或0变成1),则“1”的个数,其奇偶就不会发生改变,也就无法发现错误了,只有奇数个数据位发生错误,才能发现错误。同时,奇偶校验只能查错不能纠错。

- 下列关于流水线方式执行指令的叙述中,不正确的是_____。

- A.流水线方式可提高单条指令的执行速度

- B.流水线方式下可同时执行多条指令

- C.流水线方式提高了各部件的利用率

- D.流水线方式提高了系统的吞吐率

【答案】A

【解析】本题要求选择不正确的叙述。

其中A流水线方式可提高单条指令的执行速度是不正确的,对于只有单条指令的情况下,流水线方式与顺序执行时没有区别的。流水线的原理是在某一时刻可以让多个部件同时处理多条指令,避免各部件等待空闲,由此提高了各部件的利用率,也提高了系统的吞吐率。

- DES 是_____算法。

- A.公开密钥加密

- B.共享密钥加密

- C.数字签名

- D.认证

【答案】B

【解析】

非对称加密又称为公开密钥加密,而共享密钥加密指对称加密。常见的对称加密算法有:DES,三重DES、RC-5、IDEA、AES。

- 计算机病毒的特征不包括_____。

- A.传染性

- B.触发性

- C.隐蔽性

- D.自毁性

【答案】D

【解析】

计算机病毒具有隐蔽性、传染性、潜伏性、触发性和破坏性等特定。因此自毁性不属于计算机病毒的特征。

- MD5 是_____算法,对任意长度的输入计算得到的结果长度为_____位。

- (1)

- A.路由选择

- B.摘要

- C.共享密钥

- D.公开密钥

- (2)

- A.56

- B.128

- C.140

- D.160

【答案】B B

【解析】

MD5是一种摘要算法,经过一系列处理后,算法的输出由四个32位分组组成,将这四个32位分组级联后将生成一个128位散列值。

- 使用 Web 方式收发电子邮件时,以下描述错误的是_____。

- A.无须设置简单邮件传输协议

- B.可以不设置帐号密码登录

- C.邮件可以插入多个附件

- D.未发送邮件可以保存到草稿箱

【答案】B

【解析】

使用WEB方式收发电子邮件是必须设置账号密码登录。

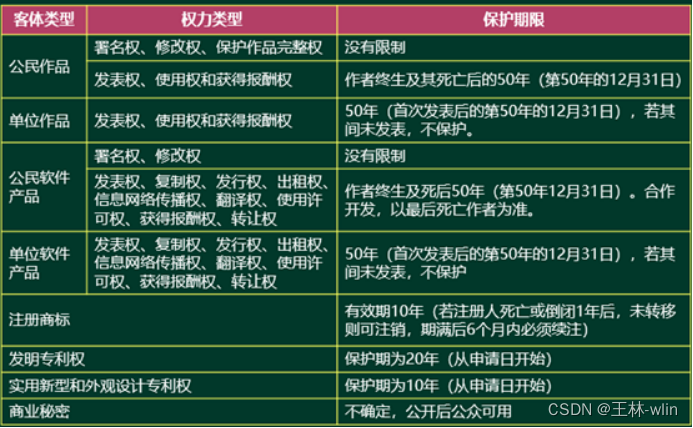

- 有可能无限期拥有的知识产权是_____。

- A.著作权

- B.专利权

- C.商标权

- D.集成电路布图设计权

【答案】C

【解析】

其中商标权可以通过续注延长拥有期限,而著作权、专利权和设计权的保护期限都是有限期的。

- _____是构成我国保护计算机软件著作权的两个基本法律文件。

- A.《软件法》和《计算机软件保护条例》

- B.《中华人民共和国著作权法》和《计算机软件保护条例》

- C.《软件法》和《中华人民共和国著作权法》

- D.《中华人民共和国版权法》和《计算机软件保护条例》

【答案】B

【解析】

我国保护计算机软件著作权的两个基本法律文件是《中华人民共和国著作权法》和《计算机软件保护条例》。

- 某软件程序员接受一个公司(软件著作权人)委托开发完成一个软件,三个月后又接受另一公司委托开发功能类似的软件,此程序员仅将受第一个公司委托开发的软件略作修改即提交给第二家公司,此种行为_____。

- A.属于开发者的特权

- B.属于正常使用著作权

- C.不构成侵权

- D.构成侵权

【答案】D

【解析】

本题已注明第一个公司为软件著作权人,因此该程序员的行为对原公司构成侵权。

- 结构化分析的输出不包括_____。

- A.数据流图

- B.数据字典

- C.加工逻辑

- D.结构图

【答案】D

【解析】

结构化方法的分析结果由以下几部分组成:一套分层的数据流图、一本数据词典、一组小说明(也称加工逻辑说明)、补充材料。

因此结构图不属于结构化分析的输出。

- 某航空公司拟开发一个机票预订系统, 旅客预订机票时使用信用卡付款。付款通过信用卡公司的信用卡管理系统提供的接口实现。若采用数据流图建立需求模型,则信用卡管理系统是_____。

- A.外部实体

- B.加工

- C.数据流

- D.数据存储

【答案】A

【解析】

数据流图中的基本图形元素包括数据流、加工、数据存储和外部实体。其中,数据流、加工和数据存储用于构建软件系统内部的数据处理模型,而外部实体表示存在于系统之外的对象,用来帮助用户理解系统数据的来源和去向。外部实体包括:人/物、外部系统、组织机构等。

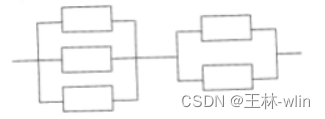

- 某软件项目的活动图如下图所示,其中顶点表示项目里程碑,连接顶点的边表示包含的活动,边上的数字表示活动的持续时间(天),则完成该项目的最少时间为_____天。活动 FG 的松驰时间为_____天。

- (1)

- A.20

- B.37

- C.38

- D.46

- (2)

- A.9

- B.10

- C.18

- D.26

【答案】D C

【解析】

- 以下叙述中,_____不是一个风险。

- A.由另一个小组开发的子系统可能推迟交付,导致系统不能按时交付客户

- B.客户不清楚想要开发什么样的软件,因此开发小组开发原型帮助其确定需求

- C.开发团队可能没有正确理解客户的需求

- D.开发团队核心成员可能在系统开发过程中离职

【答案】B

【解析】本题考查的是风险的概念。

一般认为风险保护两个特性:不确定性和损失。不确定性是指风险可能发生也可能不发生;损失是指如果风险发生,就会产生恶性后果。

本题选项“客户不清楚想要开发什么样的软件”是已经发生的事件,没有不确定性,因此不是一个风险。

- 对布尔表达式进行短路求值是指:无须对表达式中所有操作数或运算符进行计算就可确定表达式的值。对于表达式"a or ((c< d) and b) ",_____时可进行短路计算。

- A. d 为 true

- B. a 为 true

- C. b 为 true

- D. c 为 true

【答案】B

【解析】

根据本题题干“a or (( c<d ) and b )”,最后计算的是or,对于或运算,只要有一个为真则结果为真,不需要进行后面的计算,因此当a为true时,可进行短路计算,直接得到后面的结果。

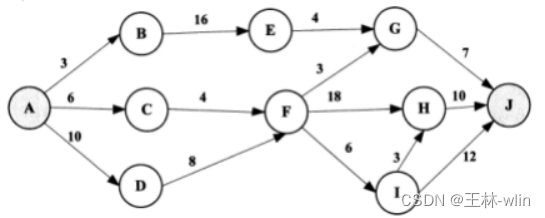

- 下面二叉树表示的简单算术表达式为_____。

- A.10*20+30-40

- B.10*(20+30-40)

- C.10*(20+30)-40

- D.10*20+(30-40)

【答案】C

【解析】

- 在程序运行过程中,_____时涉及整型数据转换为浮点型数据的操作。

- A.将浮点型变量赋值给整型变量

- B.将整型常量赋值给整型变量

- C.将整型变量与浮点型变量相加

- D.将浮点型常量与浮点型变量相加

【答案】C

【解析】

- 某计算机系统中互斥资源 R 的可用数为 8,系统中有 3 个进程 P1、P2 和 P3 竞争 R,且每个进程都需要 i 个 R,该系统可能会发生死锁的最小 i 值为_____。

- A. 1

- B. 2

- C. 3

- D. 4

【答案】D

【解析】

本题对于R资源可用数为8,分配到3个进程中,为了让最后的i值最小,所以每个进程尽量平均分配,可以得到3 、3、2的分配情况,此时如果假设i的取值为3,则必定不会形成死锁。当i>3时系统会形成死锁,此时取整,即最小i值为4。

关注林哥,持续更新哦!!!★,°:.☆( ̄▽ ̄)/$:.°★ 。