Packet Tracer - 配置扩展 ACL - 场景 2

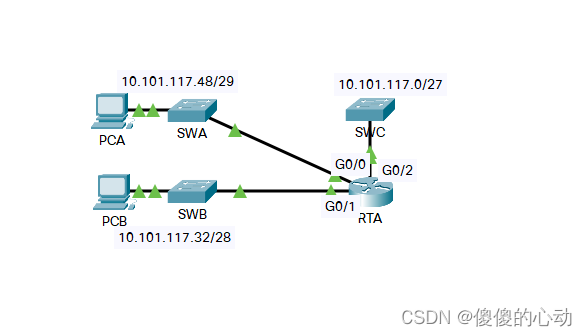

拓扑图

地址分配表

| 设备 | 接口 | IP 地址 | 子网掩码 | 默认网关 |

| RTA | G0/0 | 10.101.117.49 | 255.255.255.248 | 不适用 |

| G0/1 | 10.101.117.33 | 255.255.255.240 | 不适用 | |

| G0/2 | 10.101.117.1 | 255.255.255.224 | 不适用 | |

| PCA | NIC | 10.101.117.51 | 255.255.255.248 | 10.101.117.49 |

| PCB | NIC | 10.101.117.35 | 255.255.255.240 | 10.101.117.33 |

| SWA | VLAN 1 | 10.101.117.50 | 255.255.255.248 | 10.101.117.49 |

| SWB | VLAN 1 | 10.101.117.34 | 255.255.255.240 | 10.101.117.33 |

| SWC | VLAN 1 | 10.101.117.2 | 255.255.255.224 | 10.101.117.1 |

目标

第 1 部分:配置、应用并验证扩展 编号 ACL

第 2 部分:思考题

背景/场景

在此场景中,系统允许一个 LAN 中的设备使用 SSH 协议 远程访问另一个 LAN 中的设备。除了 ICMP 之外, 来自其他网络的所有流量都会被拒绝。

已使用 以下信息对交换机和路由器进行了预配置:

· 启用加密密码:ciscoenpa55

· 控制台密码:ciscoconpa55

· 本地用户名和密码:Admin/ Adminpa55

第 1 部分: 配置、应用并验证扩展编号 ACL

配置、应用并验证 ACL 以确保 符合以下策略:

· 允许 10.101.117.32/28 网络中的设备产生的 SSH 流量 进入 10.101.117.0/27 网络中的设备。

· ICMP 流量可从任意源地址到达任意目的地址。

· 进入 10.101.117.0/27 的所有其他流量都会被阻止。

步骤 1: 配置扩展 ACL。

a. 在 RTA 的相应配置模式下,使用最后一个有效的 扩展访问列表编号来配置 ACL。按照以下步骤 构建第一个 ACL 语句:

1) 最后一个扩展列表编号是 199。

2) 协议是 TCP。

3) 源网络是 10.101.117.32。

4) 通配符可通过从 255.255.255.255 中减去 255.255.255.240 来确定。

5) 目的网络是 10.101.117.0。

6) 通配符可通过从 255.255.255.255 中减去 255.255.255.224 来确定。

7) 协议为 SSH(端口 22)。

第一个 ACL 语句是什么?

access-list 199 permit tcp 10.101.117.32 0.0.0.15 10.101.117.0 0.0.0.31 eq 22

b. 允许 ICMP,并且需要第二个 ACL 语句。使用同一 访问列表编号允许所有 ICMP 流量,无需考虑源地址或 目的地址。第二个 ACL 语句是什么?(提示:使用任何关键字)

access-list 199 permit icmp any any

c. 默认情况下,所有其他 IP 流量都被拒绝。

步骤 2: 应用扩展 ACL。

一般来说,要将扩展 ACL 放在靠近 源地址的位置。但是,由于访问列表 199 会影响来源于 网络 10.101.117.48/29 和 10.101.117.32/28 的流量,所以最好将该 ACL 放置在 位于出站方向的千兆以太网 0/2 接口上。使用 什么命令可以将 ACL 199 应用到千兆位以太网 0/2 接口?

ip access-group 199 out

步骤 3: 检验扩展 ACL 的实施。

- 从 PCB 对网络中的所有其他 IP 地址执行 ping 操作。如果 执行 ping 操作不成功,请在继续之前验证 IP 地址。

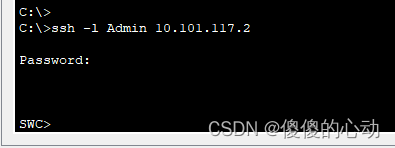

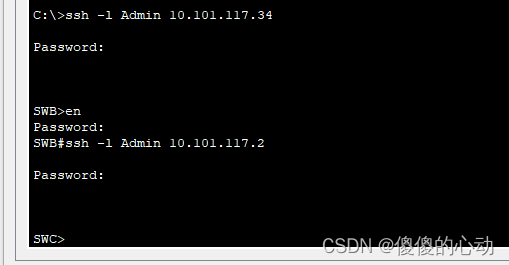

b. 从 PCB 通过 SSH 连接到 SWC。用户名为 Admin, 密码为 Adminpa55。

PC> ssh -l Admin 10.101.117.2

c. 退出 SWC 的 SSH 会话。

d. 从 PCA 对网络中的所有其他 IP 地址执行 ping 操作。如果 执行 ping 操作不成功,请在继续之前验证 IP 地址。

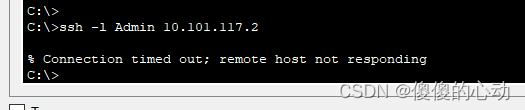

e. 从 PCA 通过 SSH 连接到 SWC。访问列表导致路由器 拒绝连接。

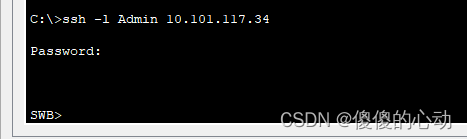

f. 从 PCA 通过 SSH 连接到 SWB。访问列表位于 G0/2 上,而且不会影响此连接。用户名为 Admin, 密码为 Adminpa55。

g. 在登录 SWB 之后,请不要退出。在 特权 EXEC 模式下通过 SSH 连接到 SWC。

SWB# ssh -l Admin 10.101.117.2

第 2 部分: 思考题

- PCA 如何绕过访问列表 199,并通过 SSH 连接到 SWC?

使用了两个步骤:首先,PCA使用SSH访问SWB。从SWB开始,SSH被允许到SWC。

2. 可采取哪些措施来阻止 PCA 间接访问 SWC, 同时允许 PCB 通过 SSH 访问 SWC?

由于请求阻止发往 10.101.117.0/27 的所有流量,但源自 10.101.117.32/28 的 SSH 流量除外,因此访问列表可以按原样写入。不要将 ACL 应用于 G0/2 出站,而是将相同的 ACL 应用于 G0/0 和 G0/1 入站。

实验具体步骤:

RTA:

RTA>en

Password:

RTA#conf

Configuring from terminal, memory, or network [terminal]?

Enter configuration commands, one per line. End with CNTL/Z.

RTA(config)#access-list 199 permit tcp 10.101.117.32 0.0.0.15 10.101.117.0 0.0.0.31 eq 22

RTA(config)#access-list 199 permit icmp any any

RTA(config)#interface g0/2

RTA(config-if)#ip access-group 199 out

RTA(config-if)#end

RTA#

%SYS-5-CONFIG_I: Configured from console by console

RTA#wr

Building configuration...

[OK]

RTA#实验链接:https://pan.baidu.com/s/1LHouYngN1grgSaPuZUkEDg?pwd=4111

提取码:4111

--来自百度网盘超级会员V2的分享