“智能网联汽车存在内生共性问题,即软硬件的漏洞后门,基于此进行的网络攻击可以直接带来勒索、盗窃、大规模车辆恶意操控风险,还有数据泄露等网络安全事件。如果内生的漏洞后门问题不解决,系统自身难保,很难谈系统安全之上的数据安全、应用安全。”

——中国工程院院士邬江兴

随着汽车智能化、网联化技术发展,汽车远程升级(Over-The-Air,OTA)技术得到了广泛应用。然而,车载软件在远程升级过程中存在数据被仿冒、窃取、攻击的潜在风险。2020年,国家市场监督管理总局曾发布《进一步加强汽车远程升级(OTA)技术召回监管的通知》,以加强对OTA的整治力度,提升联网汽车的安全性。

研究联网汽车监管历史可以发现,根据2017年《Science》上一篇题为“Black box is not safe at all(黑匣子根本不安全)”的文章(指汽车系统的黑匣子,即OBD,On-Board Diagnostic,车载诊断系统),美国自1996年起就强制要求所有在售汽车遵循OBD-II规范,欧盟自2001年起强制实施的则是European OBD(EOBD)规范。

*盗窃事故频发的三元催化器工作原理。上述规范都对用于处理废气的三元催化器有着一定限制要求。(图源网络)

其中存在两个问题。首先,OBD-II和EOBD中都没有专门针对安全性的规范——汽车制造商是无法对“黑匣子”进行全面测试的。也就是说,十余年来,汽车安全问题一直是联网汽车的沉疴痼疾。

第二个比较重要的安全问题在于,在单部汽车的ECU(Electronic Control Unit,电控单元)数量已多达数百个的当下,现有系统增加新功能时会更易受到攻击。车载信息娱乐系统(In-Vehicle Infotainment ,IVI)、智能手机连接、车辆远程信息处理等信息交互密集的系统往往最为薄弱,是攻击者的首要围攻对象。

本文中,针对汽车的黑客攻击分为“汽车传感器攻击”和“汽车访问攻击”两大类。

汽车传感器攻击:包含GPS(Global Positioning System,全球定位系统)干扰和欺骗、MMW(Millimeter Wave,毫米波)雷达干扰和欺骗、激光雷达传感器中继攻击和欺骗、超声波传感器干扰和欺骗以及摄像头传感器致盲等。

汽车访问攻击:包含密钥克隆和远程信息处理服务攻击,对自动驾驶汽车和传统汽车都有负面影响。

01.汽车传感器攻击

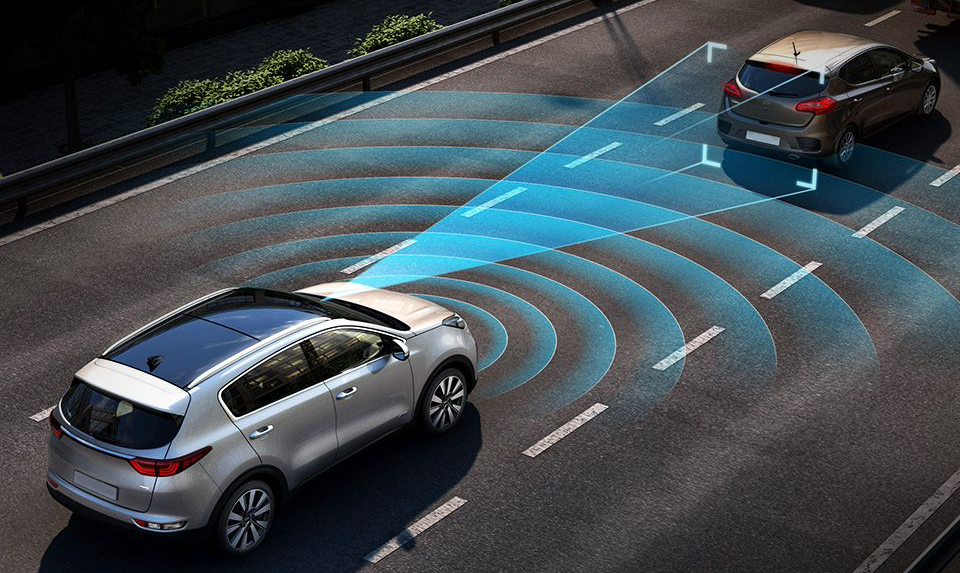

对具备自动驾驶功能的汽车而言,感知周围发生的事件是最为重要的能力之一。自动驾驶一般会涉及GPS、MMW雷达、LiDAR(Light Aetection And Ranging)传感器、超声波传感器和摄像头传感器。以下为上述传感器的攻击方法对应的反制措施。

GPS干扰和欺骗

*2016年7月16日,知名手游《精灵宝可梦:GO》遭黑客GPS欺骗攻击,服务器大面积瘫痪。

传统的GPS系统极易受到欺骗性攻击,使用廉价的SDR(Software-defined Radio,软件定义无线电)就可轻易实现GPS信号欺骗。目前的欺骗技术已经具备挑战复杂系统接收器防御构成的能力,欺骗预防领域的深入研究与开发迫在眉睫,尤其是事故发生后精确导航的恢复问题。接收器制造商同步实施和嵌入欺骗防御措施也同样重要。

MMW雷达攻击

* 电磁波谱。毫米波位于微波与远红外波相交叠的波长范围。

MMW雷达有着不受恶劣天气影响的绝对优势,能够“全天候全天时”工作,是汽车ADAS不可或缺的核心传感器之一。车载MMW雷达使用的频段主要集中在24GHz和77GHz这2个频段,后者的系统尺寸会比前者更为紧凑。2016年DEFCON极客大会(全球顶级安全会议)上,研究人员仅使用了一个微型超声波发射器就轻松实现了针对特斯拉MMW雷达的干扰和欺骗攻击,所造成的汽车“失明”和故障将对行车安全带来巨大威胁。

激光雷达传感器攻击

*激光雷达传感器运行示意图。

密歇根大学RobustNet研究小组与加州大学欧文分校Qi Alfred Chen研究小组合作研究发现,激光雷达感知系统也可以被欺骗,攻击者可通过向传感器发送光信号来混淆传感器所接受的脉冲,使其看到根本不存在的障碍。此类情况会导致车辆突然刹车并撞车。

超声波传感器攻击

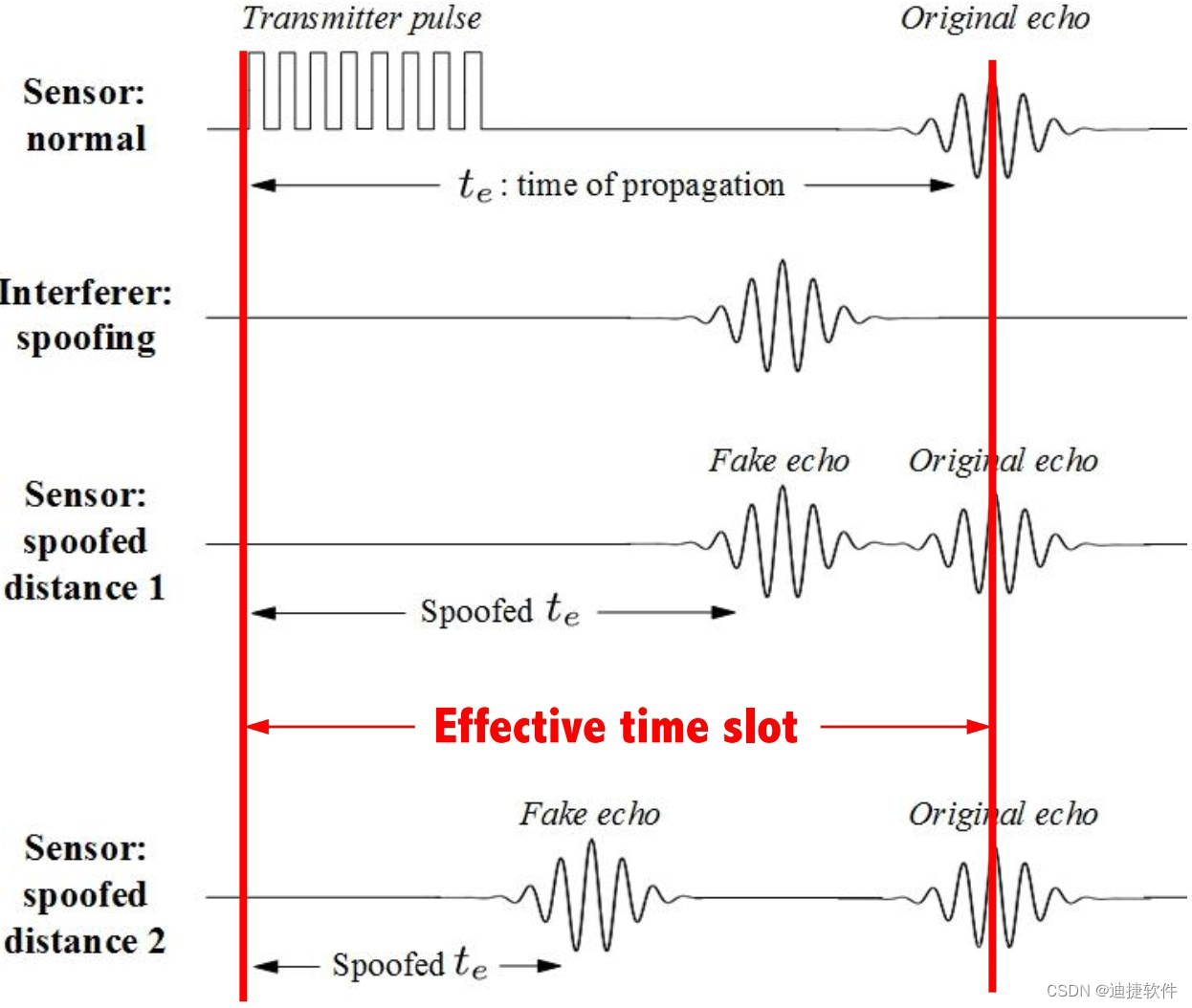

*针对超声波传感器的欺骗攻击示意图。

图示攻击为2016年DEFCON中由浙大与360研究团队对特斯拉超声波传感器发起的欺骗攻击。只要在真实回波到达传感器之前,将精心制作的fake回波发送至传感器,就可实现对超声波传感器的感染。调控fake回波的时序还能操纵传感器的具体度数,导致传感器检测到不存在的物体,从而导致车辆碰撞。

摄像头传感器攻击

汽车摄像头传感器遭受的攻击类型基本分为以下两种:1)来自摄像头连接的 web 服务;2)来自实时流协议 RSTP 服务。深圳某传感器厂商曾被测出,其生产的17.5万台设备均存在缓冲区溢出的问题,一旦被攻击者远程入侵将被执行任意代码并彻底接管,带来无法预测的后果。

02.车辆访问攻击

密钥克隆

比利时鲁汶大学与英国伯明翰大学2020年的一项研究表明,由于丰田、现代和起亚等汽车制造商的芯片机械钥匙加密方式存在缺陷,此类品牌汽车存在被侵入或被盗的风险。黑客可通过加密系统存在的漏洞,即窃听原始遥控器的单一信号来实现汽车密钥的克隆,3分钟便可开走汽车。特斯拉2018年款Model S车型也被列为受影响车型之一,该安全问题已于2019年被解决。

部分制造商正在引入安全芯片TPMs(rusted Platform Modules,可信任平台模块),使用该模块的密钥被存储在硬件中,即便数据被窃也无法解密,在根源上保护了敏感信息。

远程信息服务攻击

SAE J1939协议伴随CAN总线诞生至今,始终在商用车、工程机械等设备的网络设计领域发挥重要作用,至今无可替代。然而密歇根大学的Burakova等人研究发现,有网络权限的黑客可以利用SAE J1939协议轻易控制中重型车辆的安全关键系统。为规避此类问题,需要汽车软件开发人员在软件开发时就提前建立安全机制,尽量防范各种攻击。

03.结语

作为产业数字化和数字产业化的交汇地带,联网汽车的本质是“软件定义汽车”,但这也同时意味着,其安全问题已超过传统物理安全的范畴,升级成为更复杂的数字安全问题。联网汽车必须受到更为完善的保护,从而更好地保护企业、车辆、用户的信息、财产与生命安全。

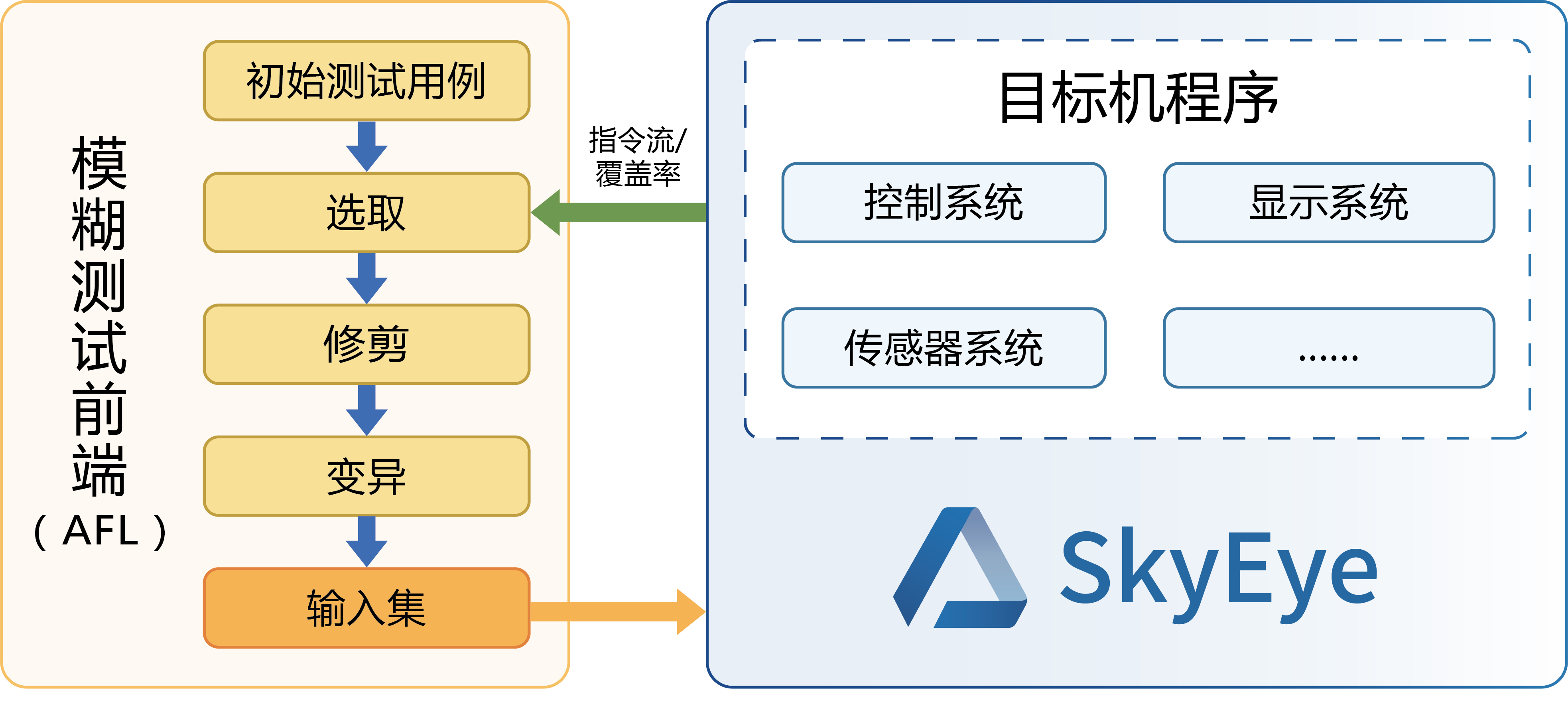

天目全数字实时仿真软件SkyEye作为基于可视化建模的硬件行为级仿真平台,支持用户通过拖拽的方式对硬件进行行为级别的仿真和建模,被测软件可不加修改地运行在SkyEye中。

结合常用的Fuzz工具,用户既可通过SkyEye的故障注入功能模拟传感器攻击,查找、分析硬件驱动上的安全漏洞,也可结合模糊技术查找、分析软件层安全漏洞,助力汽车虚拟ECU的测试与验证,确保汽车复杂软件的安全性和可靠性。

文章参考

https://www.trendmicro.com/en_us/research/18/c/connected-vehicle-security-vulnerabilities.html

https://publicism.info/engineering/penetration/7.html

https://www.blackhat.com/docs/eu-15/materials/eu-15-Petit-Self-Driving-And-Connected-Cars-Fooling-Sensors-And-Tracking-Drivers-wp1.pdf

https://s3.documentcloud.org/documents/3004659/DEF-CON-whitepaper-on-Tesla-sensor-jamming-and.pdf

https://files.laggy.org/infoconatdc27/contents/cons/DEF%20CON/DEF%20CON%2024/DEF%20CON%2024%20presentations/DEF%20CON%2024%20-%20Liu-Yan-Xu-Can-You-Trust-Autonomous-Vehicles-WP.pdf

http://www.manongjc.com/detail/50-dwpjtbcfdardkeo.html

https://www.usenix.org/system/files/conference/woot16/woot16-paper-burakova.pdf