1、以下关于R1SC(精简指令集计算机)特点的叙述中,错误的是()。

A.对存储器操作进行限制,使控制简单化

B.指令种类多,指令功能强

C.设置大量通用寄存器

D.选取使用频率较高的一些指令,提高执行速度

参考答案:B

2、CPU(中央处理单元)的基本组成部件不包括()。

A.算术逻辑单元

B.系统总线

C.控制单元

D.寄存器组

参考答案:B

3、某种部件用在2000合计算机系统中,运行工作1000小时后,其中有4台计算

机的这种部件失效,则该部件的千小时可靠度R为()。

A.0.990

B.0.992

C.0.996

D.0.998

参考答案:D

4、以下存储器中,()使用电容存储信,息且需要周期性地进行刷新。

A.DRAM

B.EPROM

C.SRAM

D.EEPROM

参考答案:A

5、对于长度相同但格式不同的两种浮点数,假设前者阶码长、尾数短,后者阶

码短、尾数长,其他规定都相同,则二者可表示数值的范围和精度情况为()

A.二者可表示的数的范围和精度相同

B.前者所表示的数的范围更大且精度更高

C.前者所表示的数的范围更大但精度更低

D.前者所表示的数的范围更小但精度更高

参考答案:C

6、计算机系统中采用补码表示有符号的数值,()。

A.可以保持加法和减法运算过程与手工运算方式一致

B.可以提高运算过程和结果的精准程度

C.可以提高加法和减法运算的速度

D.可以将减法运算转化为加法运算从而简化运算器的设计

参考答案:D

7、下列认证方式安全性较低的是()。

A.生物认证

B.多因子认证

C.口令认证

D.U盾认证

参考答案:C

8、9、X509数字证书标准推荐使用的密码算法是(8),而国密SM2数字证书采用

的公钥密码算法是(9)。

(8)A.RSA

B.DES

C.AES

D.ECC

(9)A.RSA

B.DES

C.AES

D.ECC

参考答案:A、D

10、某单位网站首页被恶意篡改,应部署()设备阻止恶意攻击。

A.数据库审计

B.包过滤防火墙

C.web应用防火墙

D.入侵检测

参考答案:C

11、使用漏洞扫描系统对信息系统和服务器进行定期扫描可以()。

A.发现高危风险和安全漏洞

B.修复高危风险和安全漏洞

C.获取系统受攻击的口志信息

D.关闭非必要的网络端口和服务

参考答案:A

12、以下关于某委托开发软件的著作权归属的叙述中,正确的是()。

A.该软件的著作权归属仅依据委托人与受托人在书面合同中的约定来确定算机

B.无论是否有合同约定,该软件的著作权都由委托人和受托人共同享有

C.若无书面合同或合同中未明确约定,则该软件的著作权由受托人享有

D.若无书面合同或合同中未明确约定,则该软件的著作权由委托人享有

参考答案:C

13、《计算机软件保护条例》第八条第一款第八项规定的软件著作权中的翻译权

将原软件由()的权利。

A.源程序语言转换成目标程序语言

B.一种程序设计语言转换成另一种程序设计语言

C.一种汇编语言转换成一种自然语言

D.一种自然语言文字转换成另一种自然语言文字

参考答案:B

14、M公司将其开发的某软件产品注册商标为S,为确保公司在市场竞争中占据

地位,M公司对员工进行了保密约束,此情形下,该公司不享有()

A.软件著作权

B.专利权

C.商业秘密权

D.商标权

参考答案:B

15、某零件厂商的信息系统中,一个基本加工根据客户类型、订单金额、客户信

用等信息的不同采取不同的行为,此时最适宜采用()来描述该加工规格说明。

A.自然语言

B.流程图

C.判定表

D.某程序设计语言

参考答案:C

16、优化模块结构时,()不是适当的处理方法。

A.使模块功能完整

B.消除重复功能,改善软件结构

C.只根据模块功能确定规模大小

D.避免或减少模块之间的病态连接

参考答案:C

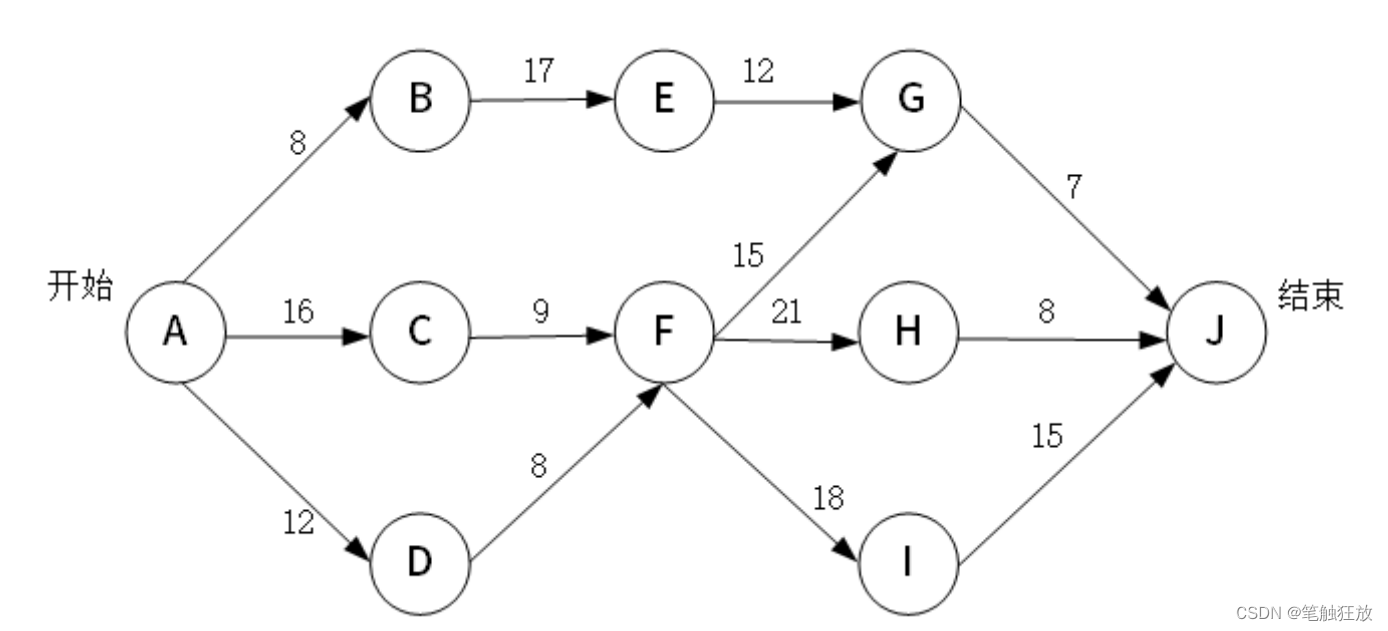

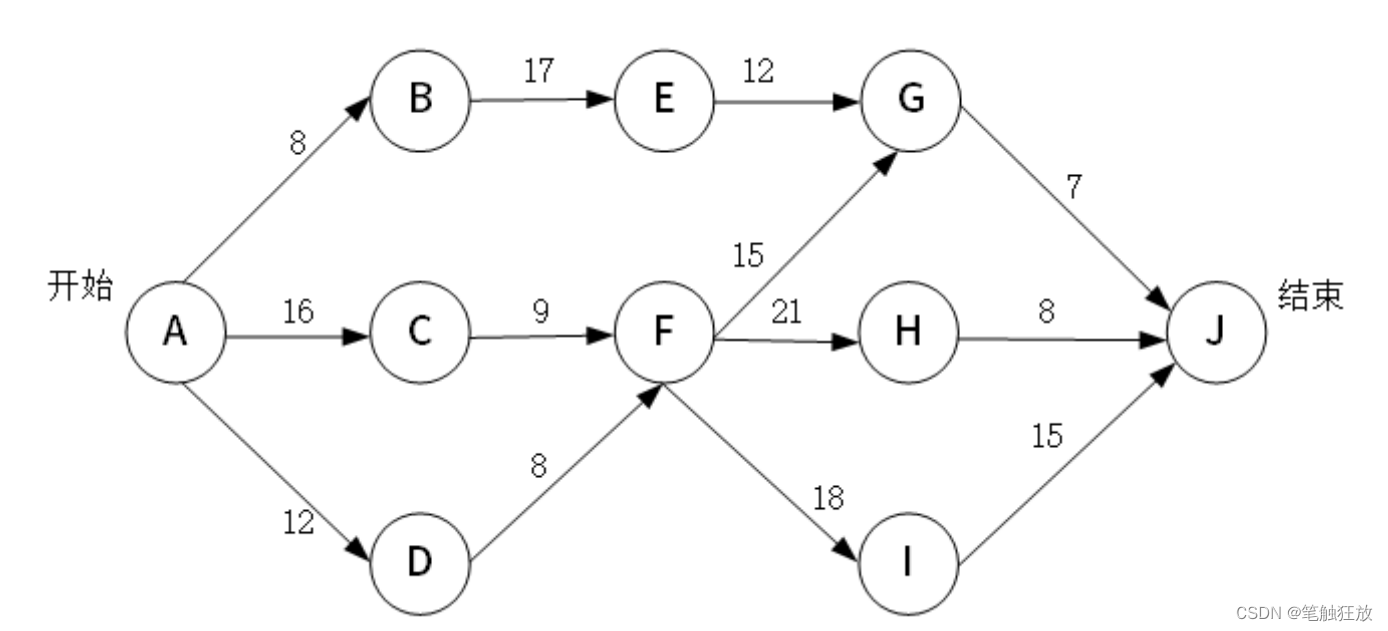

17、18、下图是一个软件项目的活动图,其中项点表示项目里程碑,连接顶点

的边表含的活动,边上的数字表示完成该活动所需要的天数。则关键路径长度为

(17)。若在实际项目进展中,在其他活动都能正常进行的前提下,活动(18)一旦延期

就会影响项目的进度。

(17)A.34

B.47

C.54

D.58

(18)A.A→B

B.C→F

C.D→F

D.F→H

参考答案:D、B

19、以下关于风险管理的叙述中,不正确的是()。

A.承认风险是客观存在的,不可能完全避免

B.同时管理所有的风险

C.风险管理应该贯穿整个项目管理过程

D.风险计划本身可能会带来新的风险

参考答案:B

20、当函数调用执行时,在栈顶创建项目用来支持被调用函数执行的一段存储空

间称为活动记录或栈航,栈帧中不包括()。

A.形参变量

B.全局变量

C.返回地址

D.局部变量

参考答案:B

21、编译器与解释器是程序语言翻译的两种基本形态,以下关于编译器工作方式

及特点的叙述中,正确的是()。

A、边翻译边执行,用户程序运行效率低且可移植性差

B、先翻译后执行,用户程序运行效率高且可移植性好

C,边翻译边执行,用户程序运行效率低但可移植性好

D、先翻译后执行,用户程序运行效率高但可移植性差

参考答案:D

22、对高级语言源程序进行编译或解释过程中需进行语法分析,递归子程序分析

属于()的分析法。

A.自上而下

B.自下而上

C.从左至右

D.从右至左

参考答案:A

23、在计算机系统中,若P1进程正在运行,操作系统强行撤下Pl进程所占用的

CPU,让具有更高优先级的进程P2运行,这种调度方式称为()。

A.中断方式

B.先进先出方式

C.可剥夺方式

D.不可剥夺方式

参考答案:C

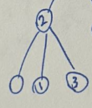

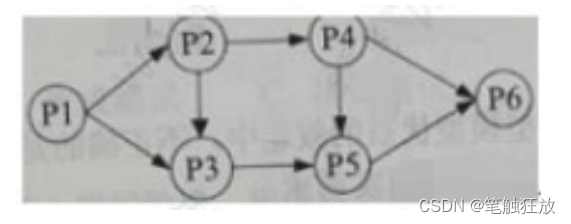

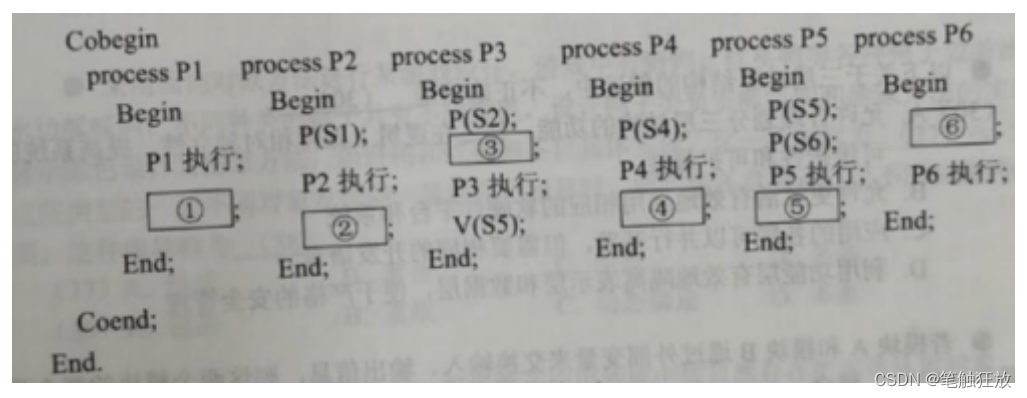

24、25、26、进程Pl、P2、P3、P4、P5和P6的前趋图如下所示。假设用PV操

作来控制这6个进程的同步与互斥的程序如下,程序中的空①和空②处应分别为

(24),空③和空④处应分别为(25),空⑤和空⑥处应分别为(26)。

Begin

S1,S2,S3,S4,S5,S6,S7,S8:semaphore,//定义信号量

S1:=0;S2:=0;S3:=0;S4:=0;S5=0;S6=0;S7=0;S8=0

(24)A.V(S1)V(S2)和P(S2)P(S3)

B.V(S1)P(S2)和V(S3)P(S4)

C.V(S1)V(S2)和V(S3)V(S4)

D.P(S1)P(S2)和V(S2)V(S3)

(25)A.V(S3)和V(S6)V(S7)

B.V(S3)和V(S6)P(S7)

C.P(S3)和V(S6)V(S7)

D.P(S3)和P(S6)V(S7)

(26)A.V(S6)和P(S7)P(S8)

B.P(S8)和P(S7)P(S8)

C.P(S8)和P(S7)V(S8)

D.V(S8)和P(S7)P(S8)

参考答案:C、C 、D

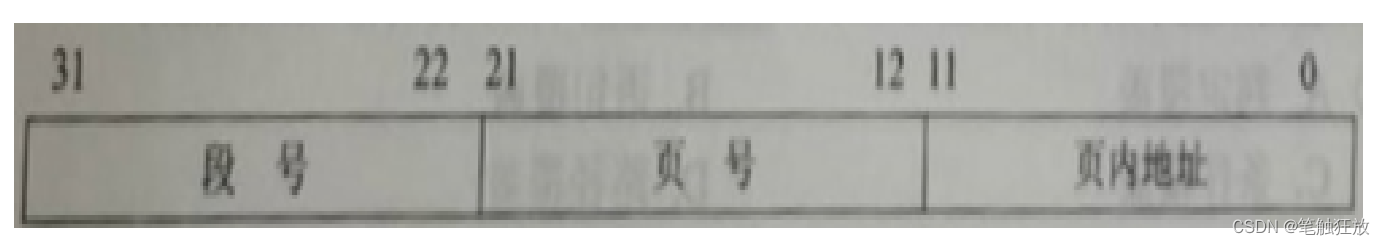

27、假设段页式存储管理系统中的地址结构如下图所示,则系统()。

A.最多可有512个段,每个段的大小均为2048个页,页的大小为8k

B.最多可有512个段,每个段最大允许有2048个页,页的大小为8K

C.最多可有1024个段,每个段的大小均为1024个页,页的大小为4K

D.最多可有1024个段,每个段最大允许有1024个页,页的大小为4K

参考答案:D

28、假设做盘磁头从一个磁道移至相邻磁道需要加2ms。文件在磁盘上非连续存

放,逻辑上相邻数据块的平均移动距离为5个磁道,每块的旋转延迟时间及传输时间

分别为10ms和1ms,则读取一个100块的文件要()ms

A.1100

B.1200

C.2100

D.2200

参考答案:C

29、以下关于快速原型模型优点的叙述中,不正确是()。

A.有助于满足用户的真实需求

B.适用于大型软件系统的开发

C.开发人员快速开发出原型系统,因此可以加速软件开发过程,节约开发成本

D.原型系统已经通过与用户的交互得到验证,因此对应的规格说明文档能正确描

述用

参考答案:C

30、以下关于三层C/S结构的叙述中,不正确的是()。

A.允许合理划分三层结构的功能,使之在逻辑上保持相对独立性,提高系统的可

维护性和可扩展性

B.允许更灵活有效地选用相应的软硬件平台和系统

C.应用的各层可以并行开发,但需要相同的开发语言

D.利用功能层有效地隔离表示层和数据层,便于严格的安全管理

参考答案:C

31、若模块A和模块B通过外部变量来交换输入、输出信息,则这两个模块的耦

合类型是()耦合。

A.数据

B.标记

C.控制

D.公共

参考答案:D

32、软件开发的目标是开发出高质量的软件系统,这里的高质量不包括()。

A.软件必须满足用户规定的需求

B.软件应道循规定标准所定义的一系列开发准则

C.软件开发应采用最新的开发技术

D.软件应满足某些隐含的需求,如可理解性、可维护性等

参考答案:C

33、白盒测试技术的各种覆盖方法中,()具有最弱的错误发现能力。

A.判定覆盖

B.语句覆盖

C.条件覆盖

D.路径覆盖

参考答案:B

34、文档是软件的重要因素,关于高质量文档,以下说法不正确的是()

A.不论项目规模和复杂程度如何,都要用统一的标准指定相同类型和相同要素的

文档

B.应该分清读者对象

C.应当是完整的、独立的、自成体系的

D.行文应十分确切,不出现多义性描述

参考答案:A

35、某财务系统的一个组件中,某个变量没有正确初始化,(),最可能发现该错

误。

A.单元测试

B.集成测试

C.接受测试

D.安装测试

参考答案:A

36、软件交付给用户之后进入维护阶段,根据维护具体内容的不同将维护分为不

同的类型,其中“采用专用的程序模块对文件或数据中的记录进行增加、修改和别除

等操作”的维护属于()。

A.程序维护

B.数据维护

C.代码维护

D.设备维护

参考答案:B

37、38、采用面向对象方法进行某游戏设计,游戏中有野鸭、红头鸭等各种鸭

子边游冰戏水边呱呱叫,不同种类的鸭子具有不同颜色,设计鸭子类负责呱呱叫和游

泳方法的实现,显示颜色设计为抽象方法,由野鸭和红头鹏各自具体实现,这一机制

称为(37)。当给这些类型的一组不同对象发送同一显示颜色消息时,能实现各自显示

自己不同颜色的结果,这种现象称为(38)。

(37)A.继承

B.聚合

C.组合

D.多态

(38)A.覆盖

B.重载

C.动态绑定

D.多态

参考答案:A、D

39、采用面向对象方法分析时,首先要在应用领域中按自然存在的实体认定对

象,即将自然存在的“()”作为一个对象。

A.问题

B.关系

C.名词

D.动词

参考答案:C

40、进行面向对象系统设计时,修改某个类的原因有且只有一个,即一个类只做

一种类型的功能,这属于()原则。

A.单一责任

B.开放-封闭

C.接口分离

D.依赖倒置

参考答案:A

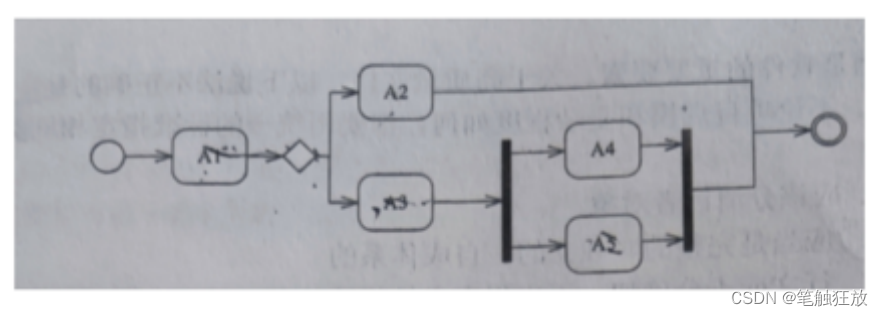

41、42、UML活动图用于建模(41)以下活动图中,活动A1之后,可能的活动执

行序列顺序是(42)

(41)A.系统在它的周边环境的语境中所提供的外部可见服务

B.某一时刻一组对象以及它们之间的关系

C.系统内从一个活动到另一个活动的流程

D.对象的生命周期中某个条件或者状态

(42)A.A2、A3、A4和A5

B.A3、A4和A5,或A2、A4和A5

C.A2、A4和A5

D.A2或A3、A4和A5

参考答案:C、D

43、UML构件图(Qmponent diagram)现了-组构件之间的组织和依赖,专注于

系统的静态()图,图中通常包括构件、接口以及各种关系

A.关联

B.实现

C.结构

D.行为

参考答案:B

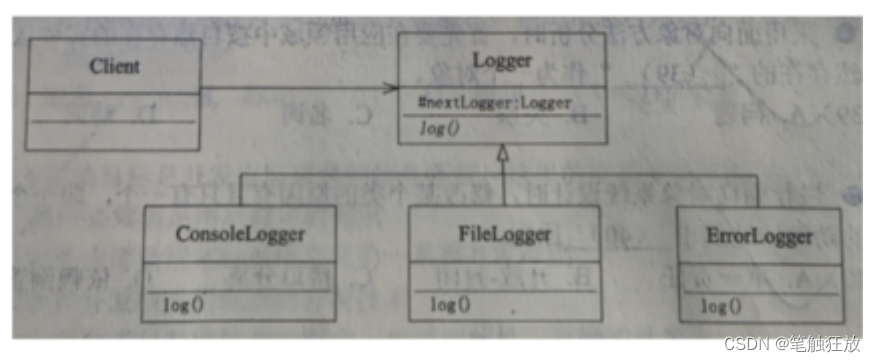

44、45、46、在某系统中,不同级别的日志信息记录方式不同,每个级别的日

志处理对象根据信息级别高低,采用不同方式进行记录。每个日志处理对象检查消息

的级别,如果达到它的级别则进行记录,否则不记录然后将消息传递给它的下一个日

志处理对象。针对此需求,设计如下所示类图。该设计采用()模式使多个前后连接的

对象都有机会处理请求,从而避免请求的发送者和接收者之间的耦合关系。该模式属

于()模式,该模式适用于()模式。

(44)A.责任链(Cchain of Responsibility)

B.策略(Strategy)

C.过滤器(Filter)

D.备忘录 (Memento)

(45)A.行为型类

B.行为型对象

C.结构型类

D.结构型对象

(46)A.不同的标准过滤一组对象,并通过逻辑操作以解耦的方式将它们链接起来

B.可处理一个请求的对象集合应被动态指定

C.必须保存个对数在某个时刻的状本,需要时它才能恢复到先前的状态

D.一个类定义了多种行为,并且以多个条件语句的形式出现

参考答案:A、B、B

47、驱动新能源汽车的发动机时,电能和光能汽车分别采用不同驱动方法,而客

户装希望使用统一的驱动方法,需定义一个统一的驱动接口屏藏不同的驱动方法,该

要求适合采用()模式。

A.中介者(Mediator)

B.访问者(Visitor)

C.观察者(Observer)

D.适配器(Adapter)

参考答案:D

48、在Python3,()不是合法的异常处理结构。

A.try...except…

B.try...except...finally

C.try...catch...

D.raise

参考答案:C

49、在Python3中,表达式list(range(11)【10∶0∶-2】的值为()

A.[10,8,6,4,2,0]

B.[10,8,6,4,2]

C.[0,2,4,6,8,10]

D.[0,2,4,6,8)

参考答案:B

50、在Python3中,执行语句x-imput(),如果从键盘输入123并按回车键,则x

的值为()

A.123

B.1,2,3

C.1 2 3

D.'123'

参考答案:D

51、E-R模型向关系模型转换时,两个实体E1和E2之间的多对多联系R应该转换

为一个独立的关系模式,且该关系模式的关键字由()组成。

A.联系R的属性

B.E1或E2的关键字

C.E1和E2的关键字

D.E1和E2的关键字加上R的属性

参考答案:C

52、53、某高校人力资源管理系统的数据库中,教师关系模式为T(教师号,姓

名,部门号,岗位,联系地址,薪资),函数依赖集F={教师号→(姓名,部门号,岗

位,联系地址),岗位→薪资}。T关系的主键为(52),函数依赖集F(53)

(52)A.教师号,T存在冗余以及插入异常和删除异常的问题

B.教师号,T不存在沉余以及插入异常和删除异常的问题

C.(教师号,岗位),T存在沉余以及插入异常和删除异常的问题

D.(教师号,岗位),T不存在沉余以及插入异常和删除异常的问题

(53)A.存在传递依赖,故关系模式T最高达到1NF

B.存在传递依赖,故关系模式T最高达到2NF

C.不存在传递依赖,故关系模式T最高达到3NF

D.不存在传递依赖,故关系模式T最高达到4NF

参考答案:A、B

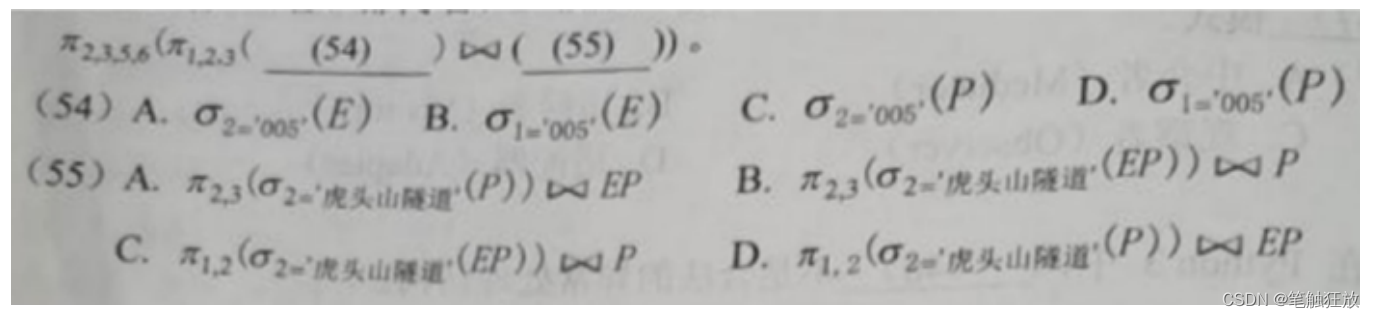

54、55、给定员工关系E(员工号,员工名,部门名,电话,家庭住址)、工程关

系P(工程号,工程名,前期工程号)、参与关系EP(员工号,工程号,工作量)。查询

“005”员工参与了“虎头山隧道”工程的员工名、部门名、工程名、工作量的关系

代数表达式如下∶

参考答案:B、D

56、假设事务程序A中的表达式x/y,若y取值为0,则计算该表达式时,会产生

故障。该故障属于()

A.系统故障

B.事务故障

C.介质故障

D.死机

参考答案:B

57、设栈初始时为空,对于入栈序列1,2,3…n这些元素经过栈之后得到出栈

序列

P1,P2,P3,.…Pn,若P3-4,则P1,P2不可能的取为()。

A.6,5

B.2,3

C.3,1

D.3,5

参考答案:C

58、设m和n是某二叉树上的两个结点,中序遍历时,n排在m之前的条件是()

A.m是n的祖先结点

B.m是n的子孙结点

C.m在n的左边

D.m在n的右边

参考答案:D

59、若无向图G有n个顶点e条边,则G采用邻接矩阵存储时,矩阵的大小为()

A.n*e

B.n

C.n

+e

D. (n+e)

参考答案:B

60、以下关于m阶B-树的说法中,错误的是()

A.根结点最多有m棵子树

B.所有叶子结点都在同一层次上

C.结点中的关键字有序排列

D.叶子结点通过指针链接为有序表

参考答案:D

61、下列排序算法中,占用辅助存储空间最多是()。

A.归并排序

B.快速排序

C.堆排序

D.冒泡排序

参考答案:A

62、63、折半查找在有序数组A中查找特定的记录K:通过比较K和数组中的中间

元素A[mid]进行,如果相等,则算法结束∶如果K小于[Amid],则对数组的前半部分

进行折半查找∶否则对数组的后半部分进行折半查找。根据上述描述,折半查找算法

采用了(62)算法设计筑略。对有序数组(3,14,27,39,42,55,70,85,93,

98),成功查找和失败查找所需要的平均比较次数分别是(63)(设查找每个元素的概率

是相同的)

(62)A.分治

B.动态规划

C.贪心

D.回溯

(63)A.29/10和29/11

B.30/10和30/11

C.29/10和39/11

D.30/10和40/11

参考答案:A、C

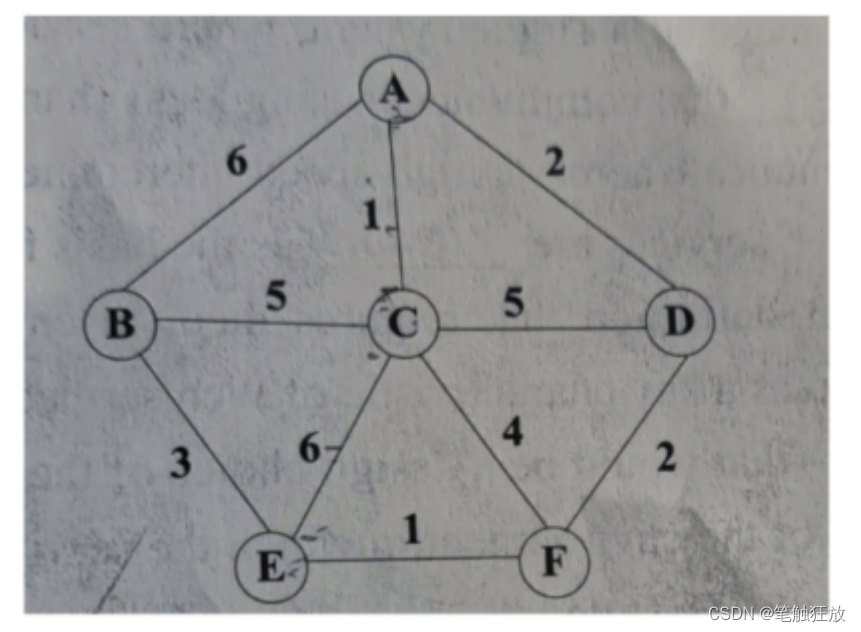

64、65、采用 Dijkstra算法求解下图A点到E点的最短路径,采用的算法设计策

略是(64)。该最短路径的长度是(65)

(64)A.分治法

B.动态规则

C.贪心算法

D.回溯法

(65)A.5

B.6

C.7

D.9

参考答案:C、A

66、VLAN tag在OSI参考模型的()实现。

A.网络层

B.传输层

C.数据链路层

D.物理层

参考答案:C

67、Telnet协议是一种()的远程登录协议。

A.安全

B.B/S模式

C.基于TCP

D.分布式

参考答案:C

68、以下关于HTTPS和HTTP协议的叙述中,错误的是()

A.HTTPS协议使用加密传输

B.HTTPS协议默认服务端口号是443

C.HTTP协议默认服务端口号是80

D.电子支付类网站应使用HTTP协议

参考答案:D

69、将网址转换为IP地址要用()协议。

A.域名解析

B.IP地址解析

C.路由选择

D.传输控制

参考答案:A

70、下面关于IP地址和MAC地址说法错误的是()。

A.IP地址长度32或128位,MAC地址的长度48位

B.IP 地址工作在网络层, MAC地址工作在数据链路层

C.IP地址的分配是基于网将拓扑,MAC地址的分配是基于制造商

D.IP地址具有唯一性,MAC地址不具有唯一性

参考答案:D

71-75、We initially described SOA without mentioning Web s ervices,

and vice versA. This is because they are ortho gonal: service-orientation is an

architectural (71) whil e Web services are an implementation (72).The two c

an be used together, and they frequently are, but the y are not mutually

dependent.

For example, although it is widely considered to be a distributed

computing solution,SOA can be applied to advantage in a single

system,where services might b e individual processes with well-defined (73)

that co mmunicate using local channels,or in a self-contained cluster, where

they might communicate across a high -speed interconnect.

Similarly, while Web services are(74) as the basis for a service-oriented

environment, there is nothing in th eir definition that requires them to

embody the SOA p rinciples. While(75)is often held up as a key characte ristic

of Web services,there is no technical reason that they should be stateless-that

would be a design choi ce of the developerwhich may be dictated by the arc

hitectural style of the environment in which the servic e is intended to

participate.

(71)A.design

B.Style

C.technology

D.structure

(72)A.Structure

B.style

C.technology

D.method

(73)A.interfaces

B.functions

C.lonics

D.formatsul

(74)Aregarded

B.well-suitede

C.worked

D.used

(75)A.distribution

B.interconnection

C.dependence

D.statelessness

参考答案:B、C、B、A、D