文章目录

- 前言

- 一、明文通信

- 二、密文通信

- 1.对称加密

- 2.非对称加密

- 三、安全信任机制

- 1.CA(Certificate Authority) 证书授权中心

- 2.数字证书

- 总结

前言

随着科技的发展,人们的通信都转化成电子通信,由于信息需要通过一个公有的网络进行传输,信息在网络传输的过程中很容易被截取篡改。所以对一些重要信息的传递需要保证其安全性,由此需要一系列的机制来保证。

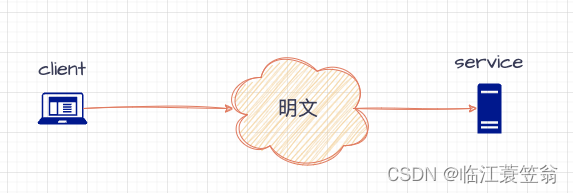

一、明文通信

互联网早期一些门户网站都是一些新闻,主要提供的功能就是用户点击链接和对应的信息的返回,这些信息一般情况下不会有人恶意进行篡改,所以基本上都是明文通信。

二、密文通信

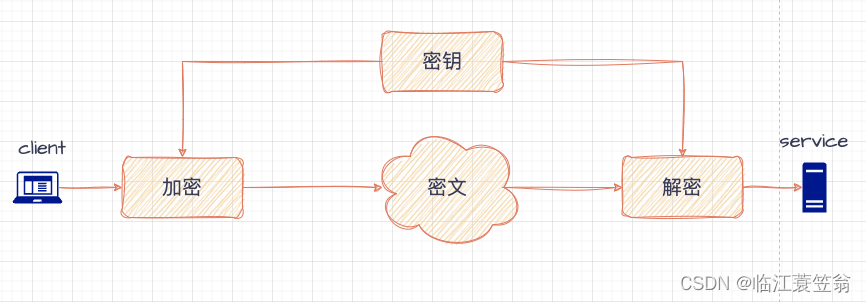

随着互联网的普及和安全性的重视,对信息传递的安全性有了更高的要求,所以在信息互相传递逐步都采用密文传递来保证安全性。这样密文在一个非安全的网络中传递,即使被截获由于没有对应密钥也无法破解信息,所以保证了信息传递的安全性。

1.对称加密

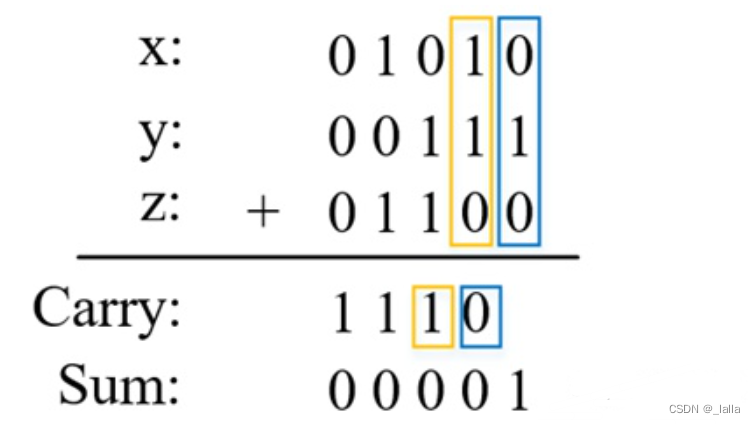

对称加密是指加密和解密都是使用同一个密钥,即使第三方截获到密文,由于第三方不知道密钥,所以保证了信息的安全。通信过程如下:

1.client将所要发送的明文信息使用密钥进行加密操作,得到密文

2.密文在互联网上从client传递到service所在位置

3.service用密钥进行解密操作,得到明文信息

目前主要需要解决的是client和service如何通过网络约定密钥?

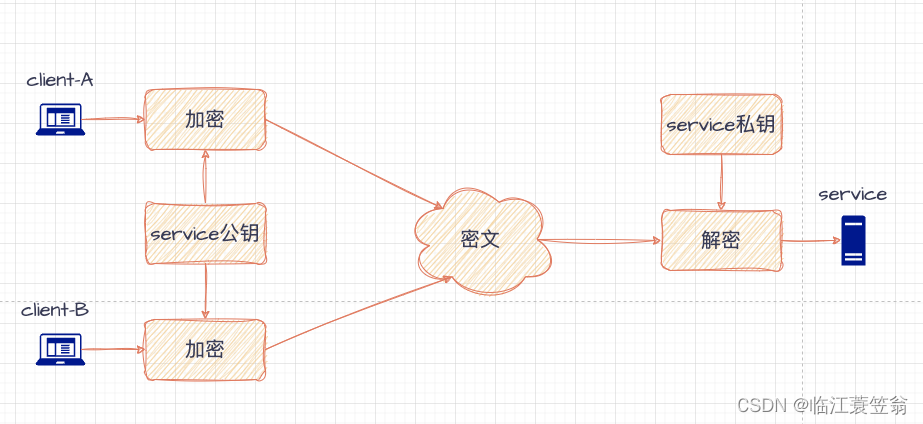

2.非对称加密

非对称加密指的是加密和解密采用不同的两个密钥,一个是公钥可以公布出来供其他人使用,一个是私钥需要自己保存。用公钥加密的密文只能由私钥来解密,用私钥加密的密文只能由公钥来解密。

通信过程如下:

1.client将所要发送的明文信息使用service公钥进行加密操作,得到密文

2.密文在互联网上从client传递到service所在位置

3.service用service私钥进行解密操作,得到明文信息

由上可知,client发送给service的密文只能由service的私钥解密,所以只要service私钥没有泄露,那么client到servcie的单向通信就是安全的。如果用service的私钥加密成密文然后传递给client,由于service的公钥是公开的,所以截取之后用公钥解密即可获取明文,这属于不安全的通信。所以保证service到client的单向通行安全是需要service用client的公钥进行加密,然后client用client私钥解密。

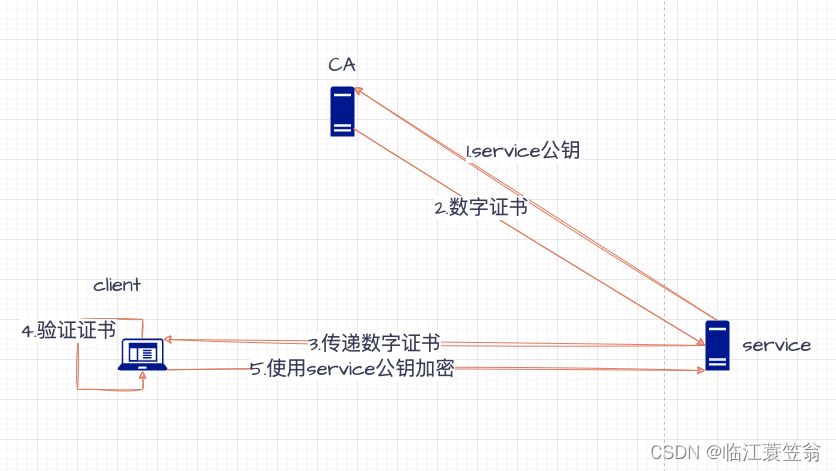

三、安全信任机制

通过非对称加密仿佛很好的解决了安全通行问题,但是如何确认client得到的service公钥是正确的,如果client得到的是一个假的公钥,那么信息就可以被窃取和篡改,比如一些钓鱼和假网站等。

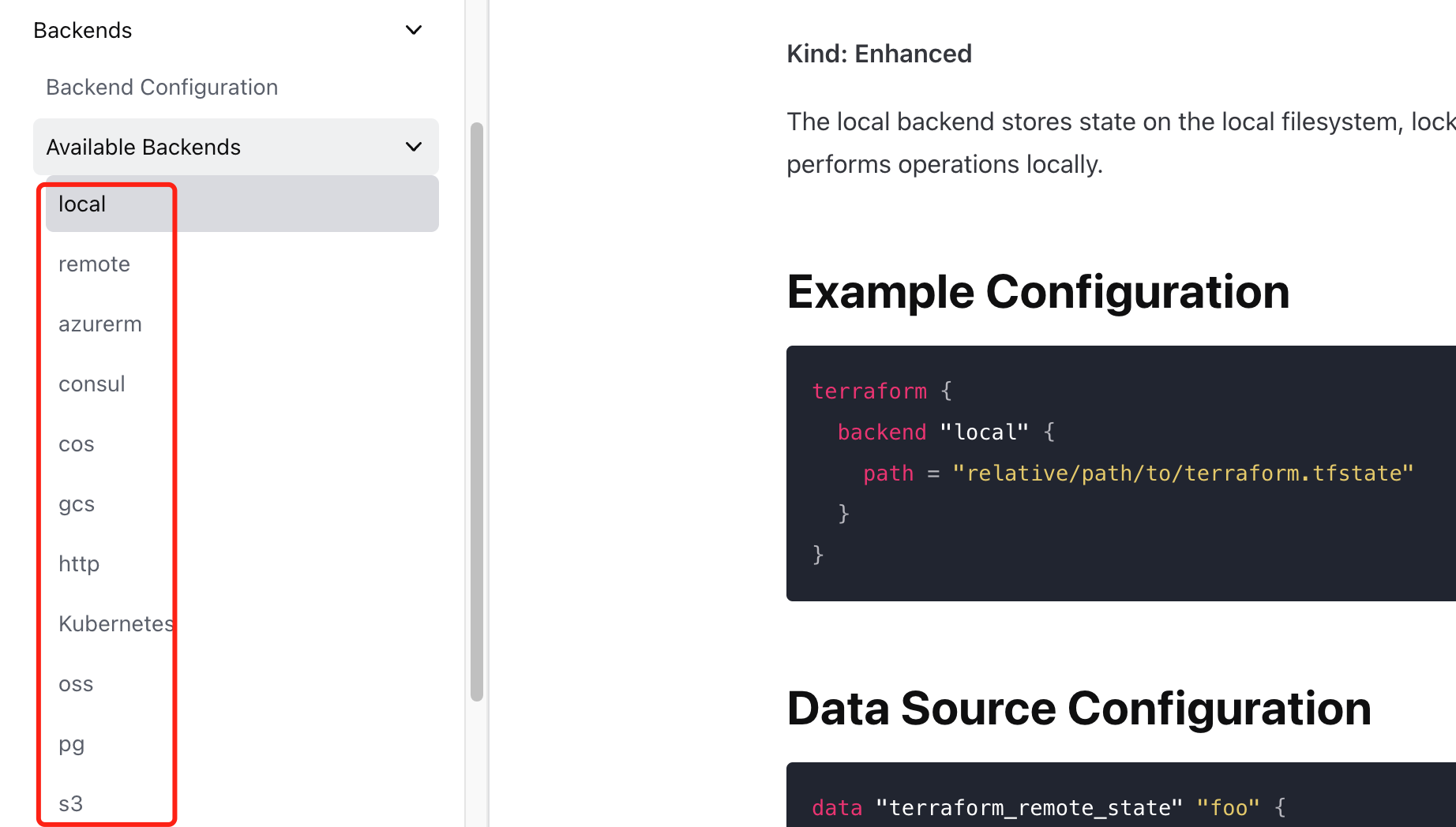

1.CA(Certificate Authority) 证书授权中心

为了解决公钥正确性问题就需要引入一个双方都信任的第三方机构,service端将自己的公钥向第三方机构进行注册认证,client可以通过第三方机构验证公钥的有效性。这个第三方机构就是CA证书授权中心。

CA证书授权中心是通过数字证书来对service端的公钥进行注册认证,client端也是通过对数字证书进行校验来确定公钥的有效性。具体流程如下:

引入CA之后,公钥的传递和验证问题转化成了对数字证书的验证问题。

2.数字证书

数字证书是互联网通讯中标识各方身份的一系列数据,由CA进行发行。最简单的数字证书包括一个公开密钥、名称以及证书授权中心的数字签名。

CA授权中心 数字证书生成过程:

1.创建一个文件包含申请者公钥、签名算法、有效期等

2.对这些信息进行hash算法加密、获取hash值

3.CA使用自己的私钥对上一步的hash值进行加密获取证书签名

4.证书签名加申请者信息就是数字证书全部信息

验证数字证书主要是要确定数字证书内容是否被篡改和伪造,验证过程:

1.对数字证书中申请者信息进行hash算法加密、获取hash值

2.使用CA颁发的公钥解密数字证书中的证书签名

3.比较数字证书中内容获取的hash值和解密证书签名的hash值是否一致

安全通信需要安全传递service公钥,安全传递service公钥引入了CA需要验证数字证书,验证数字证书又需要知道CA的公钥,似乎问题回到了起点。所以为了解决这个问题,CA会为自己生成一个自证证书包含CA的公钥,在系统里或者浏览器中会预制一些CA的数字证书。

总结

系统预制CA证书解决了CA机构的公钥获取问题,数字证书和数字签名解决了对公钥的传递和验证问题【无篡改无伪造】,非对称加密解决了通信中对称加密密钥的传递问题。通过以上机制在互联网中解决了安全通信问题。

参考:

1.https://blog.csdn.net/m0_52409770/article/details/123816890

2.https://blog.csdn.net/wekajava/article/details/121310977

3.https://www.cnblogs.com/saolv/p/12912924.html

4.https://blog.csdn.net/qq_39248307/article/details/123941576