本文的面试题和答案均为本人自己收集,如有错误或者不足,欢迎大家指出

目录

你做过的系统,权限是怎么管理的

Shiro是靠什么做认证和授权的

什么是RBAC模型

如果让你手写一个Web过滤器验证权限,你会怎么写

Shiro的anon和authc都代表什么意思

你认为编写Web方法,用权限限定好,还是用角色限定好

如果一个web方法允许A权限或者B权限都可以访问,注解应该怎么写

@RequiresAuthentication注解是什么意思

在你的系统中,Shiro认证信息是怎么存放的

说一下什么是oauth2认证

如果网站支持微信登录,你能说一下微信登录oauth2流程么?

为什么不采用HTTpSession存储令牌

你们用什么技术生成的令牌

你们在客户端存放令牌,如果每次提交请求的时候,被抓包了,别人获取Token,就能伪造客户端发起请求,这个该怎么解决?

你做过的系统,权限是怎么管理的

shiro是非常知名的认证和授权框架,并且任意javaWeb项目都可以使用Shiro框架。所以在项目中采用Shiro框架和JWT技术来进行权限管理。

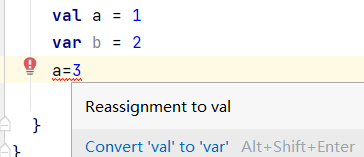

Shiro是靠什么做认证和授权的

可以利用HttpSession或者Redis存储用户的登录凭证以及用户的角色或者身份信息。然后利用过滤器Fillter对每个Http请求进行过滤。

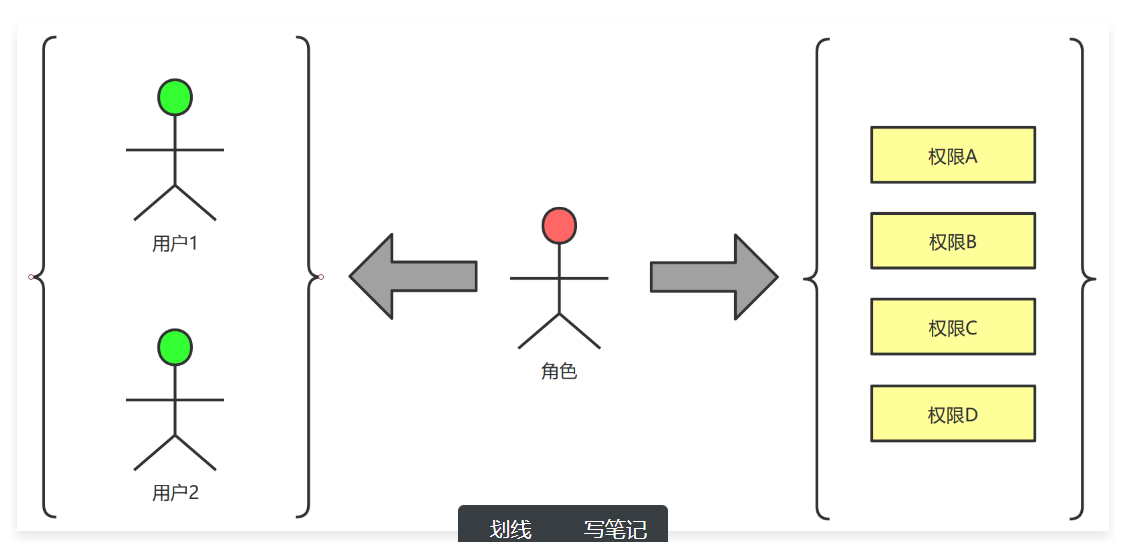

什么是RBAC模型

RBAC模型是指,对于一个系统的权限并不是直接赋予用户的,而是在用户集合和权限集合之间创建一个角色集合,每一个角色都有相应的权限,在创建用户的时候会分配给用户一个或者多个角色,该用户就拥有此角色的所有操作权限。

这样做的好处是,不必在每次创建用户时都进行分配权限的操作,只要分配用户相应的角色即可,而且角色的权限变更比用户的权限变更要少得多,这样将简化用户的权限管理,减少系统的开销。

如果让你手写一个Web过滤器验证权限,你会怎么写

- 创建一个权限管理类:创建一个权限管理类,该类可以存储所有权限的相关信息,例如权限名称、权限代码等。

- 编写 Web 过滤器类:编写一个 Web 过滤器类,该类可以实现 Filter 接口,并在 doFilter() 方法中进行权限验证。

- 配置 Web 过滤器:在 Web 应用程序的配置文件中,配置该 Web 过滤器。例如,可以使用 Web 配置类来设置过滤器的位置、名称等。

- 实现自定义权限检查方法:在权限管理类中,可以实现自定义的权限检查方法,例如 isUserInRole() 方法。该方法可以根据用户的角色信息,来检查用户是否拥有指定的角色。

- 调用自定义权限检查方法:在 Web 过滤器的 doFilter() 方法中,可以调用自定义权限检查方法,并根据返回值来决定是否允许请求通过。

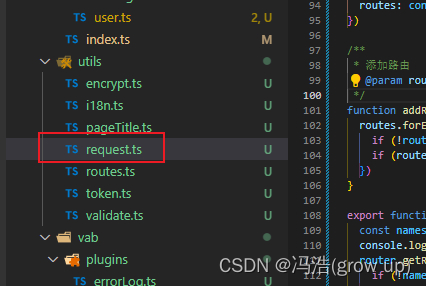

在这个示例代码中,我们创建了一个 PermissionFilter 类,它实现了 OncePerRequestFilter 接口,并在 doFilter() 方法中进行权限验证。在验证权限时,我们使用了 Web 过滤器配置类来设置过滤器位置,并调用了自定义的权限检查方法 isUserInRole()。最后,我们使用 RedirectView 来重定向到权限页面。

import org.springframework.web.filter.OncePerRequestFilter;

import org.springframework.web.servlet.ModelAndView;

import org.springframework.web.servlet.handler.SimpleUrlHandlerMapping;

import org.springframework.web.servlet.view.RedirectView;

import javax.servlet.ServletException;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

public class PermissionFilter extends OncePerRequestFilter {

private static final String PERMISSION_VIEW = "permission";

@Override

protected void doFilterInternal(HttpServletRequest request, HttpServletResponse response,

FilterChain filterChain) throws ServletException, IOException {

// 设置过滤器位置

request.setAttribute("permissionFilter", "true");

// 配置 Web 过滤器

String view = PERMISSION_VIEW;

SimpleUrlHandlerMapping mapping = new SimpleUrlHandlerMapping();

mapping.addMapping("/permission/*");

ViewResolver viewResolver = new UrlBasedViewResolver();

viewResolver.setViewClass(RedirectView.class);

viewResolver.setPrefix("/WEB-INF/views/");

viewResolver.setSuffix(".jsp");

request.getRequestDispatcher(viewResolver.getView(view, request)).forward(request, response);

}

@Override

public void afterFilter(HttpServletRequest request, HttpServletResponse response,

FilterFilterChain filterChain) throws ServletException, IOException {

// 取消过滤器位置缓存

request.removeAttribute("permissionFilter");

}

}Shiro的anon和authc都代表什么意思

anon:无需认证即可访问。

authc:需要认证才可访问

你认为编写Web方法,用权限限定好,还是用角色限定好

用权限限定好,因为权限是可以动态添加的,不能为了添加一个新的角色就修改Java代码。

与角色相比,权限一般是固定的。

在实际应用中,两种方式可以结合使用,以达到更好的安全性和灵活性。例如,一个 Web 方法可以根据不同的用户角色来限制其访问,如果用户没有相应的角色,则该方法将无法访问。同时,也可以使用权限限定来保护敏感数据和操作,例如对数据库的增删改操作需要进行权限验证,只有经过授权的用户才能进行这些操作。

如果一个web方法允许A权限或者B权限都可以访问,注解应该怎么写

@Secured({"A", "B"})

@RequiresAuthentication注解是什么意思

使用 @RequiresAuthentication 注解标记的方法将在访问时强制要求用户进行身份验证。如果用户没有进行身份验证,则访问将被拒绝,并抛出 SecurityException 异常。

在你的系统中,Shiro认证信息是怎么存放的

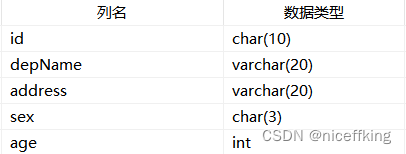

可以通过实现 Realm 接口来存储认证信息,Realm 是 Shiro 的核心组件之一,它负责从数据源中获取安全数据(如用户、角色、权限等),并对这些数据进行验证和授权。

实现 Realm 接口需要实现其两个方法:

- doGetAuthenticationInfo(AuthenticationToken token -> token是AuthenticationToken类型的):用于对用户进行身份认证,验证用户的身份信息和凭证信息是否正确,并返回一个 AuthenticationInfo 对象表示认证信息。

- doGetAuthorizationInfo(PrincipalCollection principals):用于对用户进行授权,根据用户的身份信息和角色信息获取用户的权限信息,并返回一个 AuthorizationInfo 对象表示授权信息。

其中,AuthenticationInfo 对象表示认证信息,包含了身份信息和凭证信息,可以通过 SimpleAuthenticationInfo 或者其他实现类来创建

说一下什么是oauth2认证

允许用户在不分享他们的用户名和密码的情况下,授权第三方应用访问特定的用户数据。这种授权是通过使用访问令牌(access tokens)来实现的,这些令牌是从授权服务器获得的

- 授权码(Authorization Code):这是最常用的授权类型,主要用于服务器到服务器的通信。在这种流程中,用户首先被重定向到授权服务器,以授权第三方应用访问其数据。授权服务器会向用户显示一个授权页面,如果用户同意,授权服务器将返回一个授权码。之后,第三方应用使用这个授权码向授权服务器请求访问令牌,最终用于访问用户数据的API。

- 隐式(Implicit):这种类型主要用于纯前端应用,如单页应用。在这种流程中,用户授权后,授权服务器直接返回访问令牌,不需要额外的授权码。这种方法适用于不涉及服务器端逻辑的应用,但安全性相对较低。

- 密码式(Resource Owner Password Credentials):在这种流程中,用户直接将他们的用户名和密码提供给第三方应用,然后应用使用这些凭据向授权服务器请求访问令牌。这种方法的安全性较低,因为用户必须将他们的凭据提供给第三方应用。它通常在用户对第三方应用有很高信任度时使用。

- 客户端凭据(Client Credentials):这种类型用于服务间通信,没有用户交互。在这种流程中,第三方应用使用自己的凭据(client ID 和 client secret)向授权服务器请求访问令牌。这种令牌通常用于访问不依赖特定用户的受保护资源。

如果网站支持微信登录,你能说一下微信登录oauth2流程么?

- 用户点击登录按钮,应用程序向微信API服务器发送OAuth2授权请求。

- 微信API服务器返回一个授权页面URL,应用程序将用户重定向到该URL,以便用户可以在该页面上授权应用程序访问他们的微信账户信息。

- 用户在微信授权页面上登录并授权应用程序访问他们的微信账户信息。

- 微信API服务器将用户重定向回应用程序,并提供一个授权码。

- 应用程序使用授权码向微信API服务器发送请求,以获取访问令牌和刷新令牌。

- 微信API服务器返回访问令牌和刷新令牌。

- 应用程序使用访问令牌向微信API服务器发送请求,以获取用户的微信账户信息。

- 微信API服务器返回用户的微信账户信息。

- 应用程序使用刷新令牌向微信API服务器发送请求,以获取新的访问令牌。

- 微信API服务器返回新的访问令牌。

- 应用程序使用新的访问令牌向微信API服务器发送请求,以继续访问用户的微信账户信息。

注意:在OAuth2流程中,访问令牌是有时效性的,过期后需要使用刷新令牌获取新的访问令牌。在微信OAuth2流程中,访问令牌的有效期为2个小时,刷新令牌有效期为30天。

为什么不采用HTTpSession存储令牌

- 分布式部署问题:如果应用程序是分布式部署的,为了保证HTTPSession的一致性,需要使用分布式会话管理方案,如Tomcat的Tomcat Clustering等。这种方案需要额外的配置和维护,增加了系统的复杂性。

- 扩展性问题:如果应用程序需要扩展到多个服务器,使用HTTPSession存储令牌就需要考虑如何保证多个服务器之间的会话一致性。如果使用分布式会话管理方案,这需要额外的配置,而且可能会影响系统的性能。

- 性能问题:使用HTTPSession存储令牌会对服务器的内存和CPU资源造成一定的负担。如果令牌的数量较多,会占用大量的服务器资源,影响系统的性能。

- 安全性问题:如果HTTPSession没有正确配置,可能会存在会话劫持等安全问题。此外,如果攻击者能够获取服务器上的HTTPSession数据,就可以获取到令牌,进而伪造用户请求。

你们用什么技术生成的令牌

JWT技术

JWT是用于身份验证和授权的字符串。如果使用JWT技术,即使后端使用负载均衡,后端收到token,也可以进行验证。并且JWT技术兼容更多的客户端 如APP,小程序等

你们在客户端存放令牌,如果每次提交请求的时候,被抓包了,别人获取Token,就能伪造客户端发起请求,这个该怎么解决?

使用Http协议,如果被抓包了,别人也无法破解其中的内容