一、智能IC卡标准与产品

智能IC卡的分类

- 存储器卡:内部一般不包含密码安全机制,不具备信息处理能力,外部可对片内信息任意存取,因此存储器卡一般用于存放不需要保密的信息

- 逻辑加密卡:逻辑加密卡内除了具有非易失性存储器外,还带有硬件加密逻辑,具备简单的信息处理能力

- 智能CPU卡:装载有COS 的智能CPU卡不仅具有数据存储功能,还具有良好的信息处理能力和优良的数据保密性保护能力,不仅能验证卡和持卡人的合法性,而且可鉴别读写终端,广泛应用于一卡多用及对数据安全保密性要求特别高的场合,如银行卡、门禁卡、护照、身份证、社保卡、手机SIM卡等。

智能 IC卡的应用

- 金融IC卡,第二代居民身份证、电子营业执照

- 此外,目前一卡多用已经逐渐普及,如集图书卡、饭卡、门禁卡等功能于一体的校园卡,集医保卡、公交卡等功能于一体的社保卡;还有的智能IC卡被封装成SD卡、TF卡的形状,应用于移动设备中,提供密码运算功能

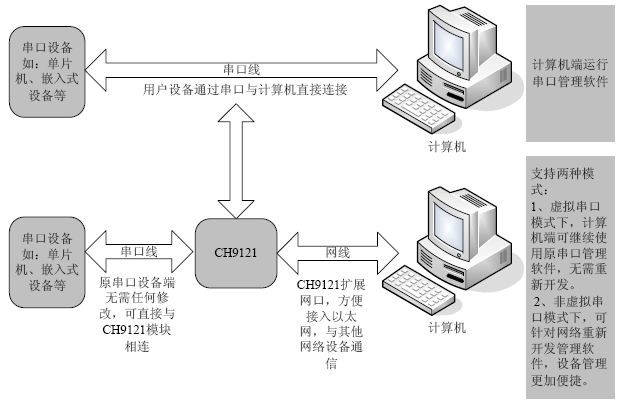

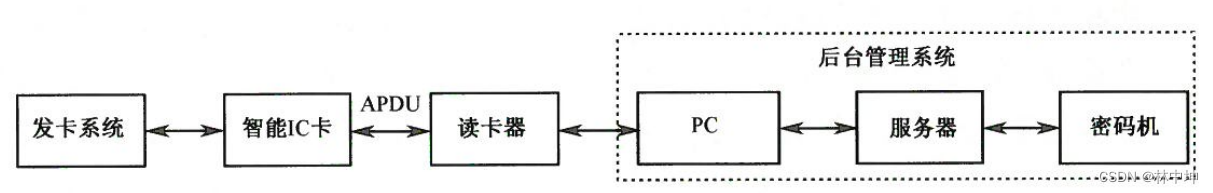

智能IC卡应用系统

应用协议数据单元(APDU)

- APDU 是智能IC卡与读卡器之间的应用层数据传输协议。APDU应用协议中 的一次交互由发送命令、接收实体处理及发回的响应组成,特定的响应对应于特定的命令。

- 读卡器发送给智能 IC卡使用的 APDU结构称为命令 APDU(CommandAPDU),智能IC卡返回给读卡器使用的APDU结构称为响应 APDU(ResponseAPDU)。

智能IC卡应用中的鉴别机制

- 智能 IC卡应用中的鉴别是指智能IC卡和外部系统之间的身份鉴别,双方之间的鉴别最终通过对被鉴别一方是否正确拥有一个密钥或其他私有特征的验证来完成。

- 按鉴别对象的不同,鉴别可分为智能IC卡对持卡人的鉴别、智能 IC卡对读卡器的鉴别、读卡器对智能IC卡的鉴别及读卡器和智能IC卡的相互鉴别四种方式。

标准和应用要点

GM/T0041-2015《智能IC卡密 码检测规范》

- 在智能IC卡发卡过程中,应注意密钥文件的建立与主控密钥的更新。

- 应结合智能 IC卡应用建立过程,理解智能 IC卡应用系统的密钥体系。

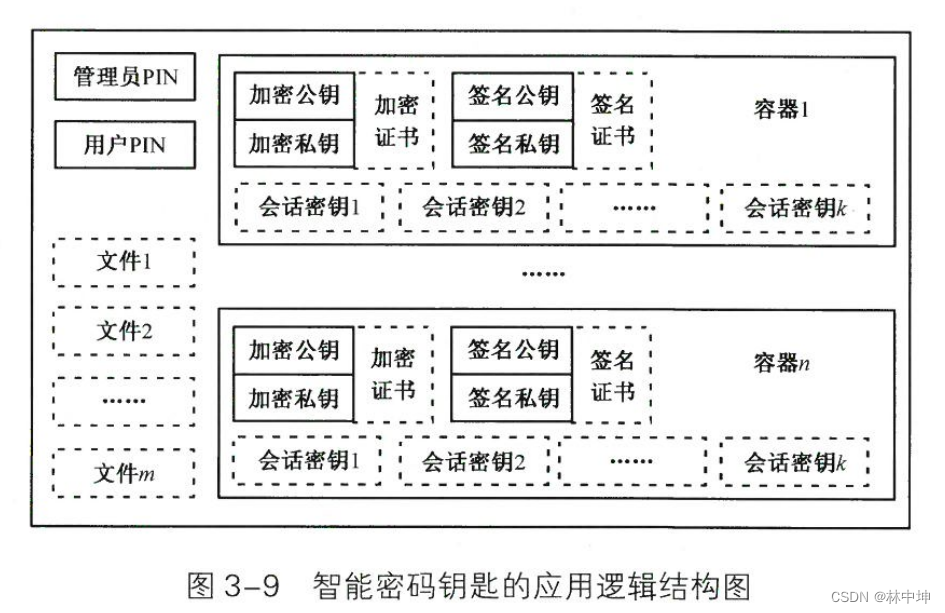

二、智能密码钥匙标准与产品

- 智能密码钥匙是一种具备密码运算、密钥管理能力,可提供密码服务的终端密码设备,其主要作用是存储用户秘密信息(如私钥、数字证书),完成数据加解密、数据完整性校验、数字签名、访问控制等功能。智能密码钥匙一般使用USB接口形态,因此也被称作 USB Token 或者USB Key。

-

智能密码钥匙与智能IC卡相比,相似之处在于两者的处理器芯片基本是相同的,两者的主要不同之处在于智能IC卡的主要作用是对卡中的文件提供访问控制功能,与读卡器进行交互;智能密码钥匙作为私钥和数字证书的载体,向具体的应用提供密码运算功能。

标准和应用要点

GM/T0016-2012《智能密码钥匙应用接口规范》

GM/T 0017-2012《智能密码钥匙密码应用接口数据格式规范》

GM/T0027-2014《智能密码钥匙技术规范》

GM/T0048-2016《智能密码钥匙密码检测规范》

- 应结合产品的应用逻辑结构,理解智能密码钥匙的密钥体系结构

- 在智能密码钥匙的初始化时应注意区分出厂初始化和应用初始化

- 应使用商用密码算法进行密码运算

- 应注意口令PIN和对称密钥的存储和使用安全

- 在签名前应执行身份鉴别,以保证签名密钥的使用安全

三、密码机标准与产品

分类

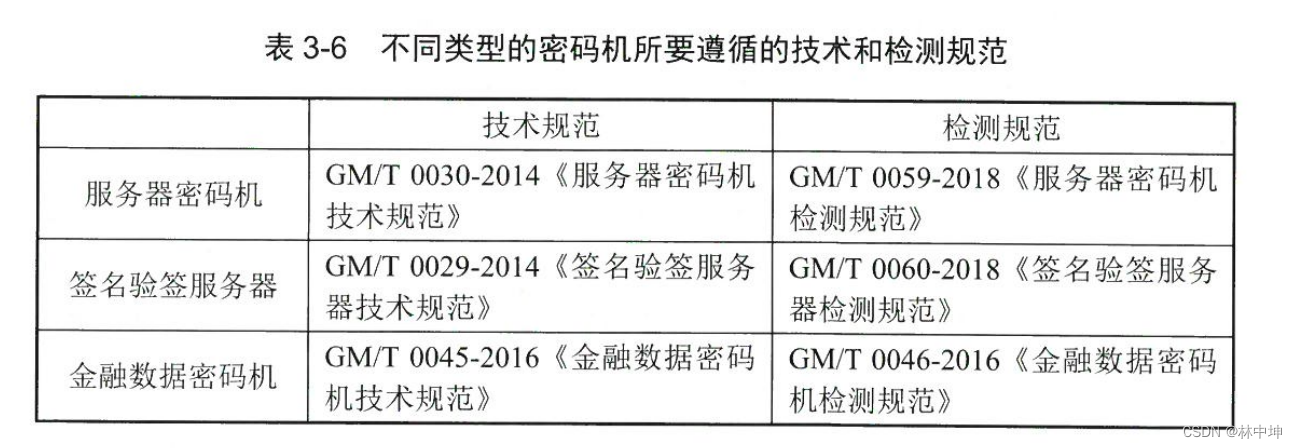

(1)通用型的服务器密码机(2)应用于证书认证领域的签名验签服务器(3)应用于金融行业的金融数据密码机

标准和应用要点 服务器密码机的标准和产品应用要点

服务器密码机的标准和产品应用要点

- 应结合服务接口类型,理解服务器密码机产品的密钥体系结构。

- 应结合具体密码服务,理解服务器密码机的接口类别和调用

签名验签服务器的标准和产品应用要点

- 签名验签服务器一般通过标准GM/T 0018-2012所定义的设备接口调用密码产品或密码模块完成密码计算和密钥管理,其密钥体系结构与服务器密码机基本类似。

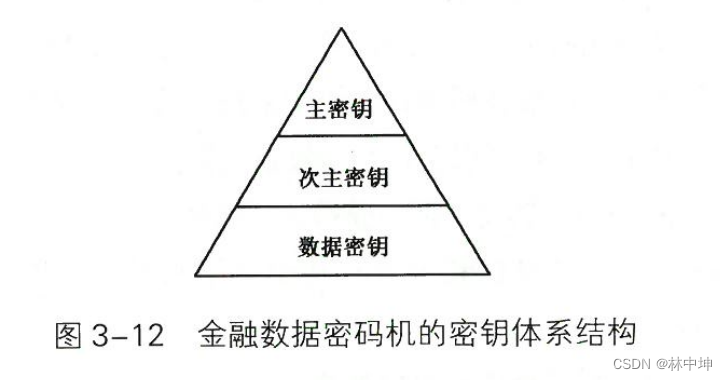

金融数据密码机的标准和产品应用要点

- 应结合金融领域数据特点,理解金融数据密码机的密钥体系结构

- 应结合具体调用请求,理解金融数据密码机的接口类别

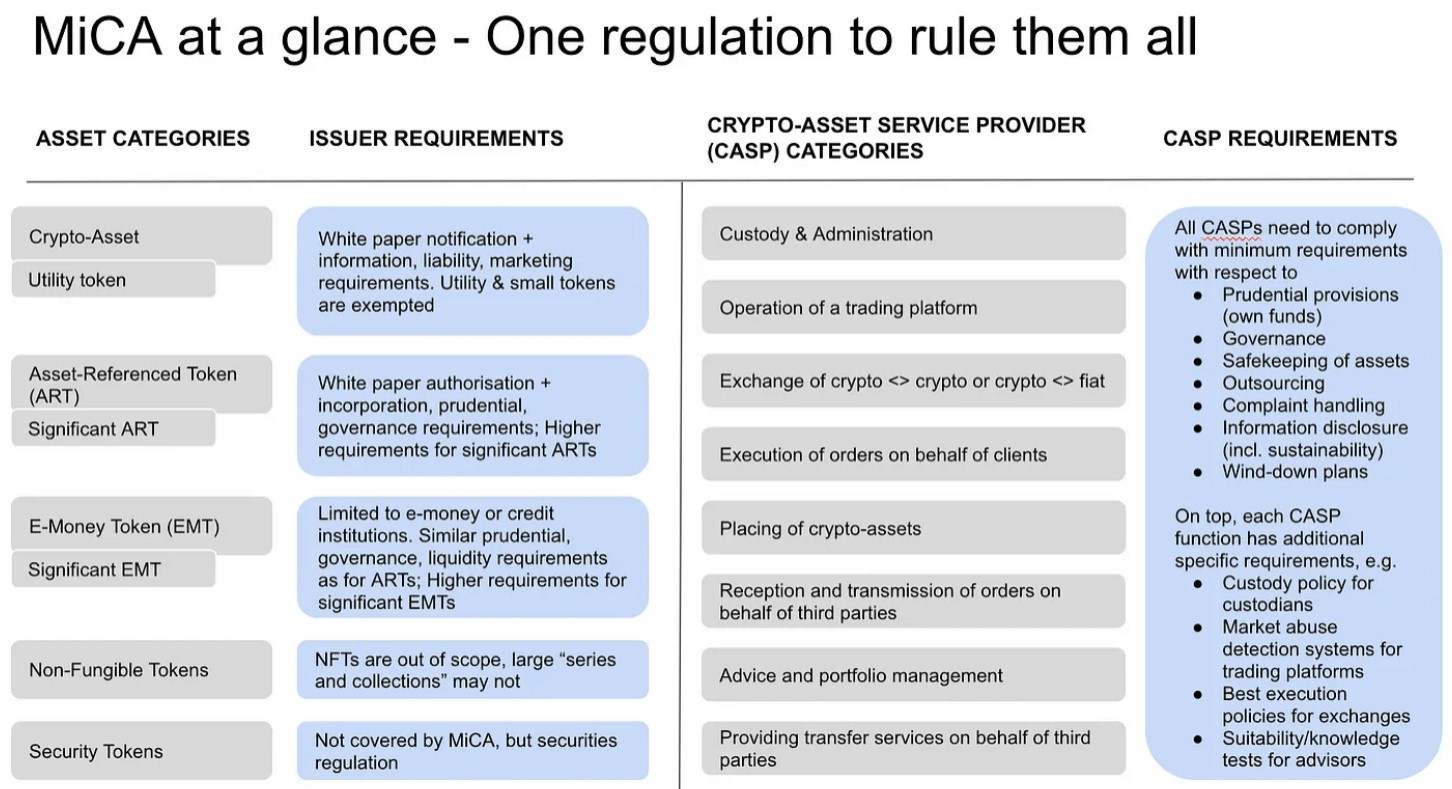

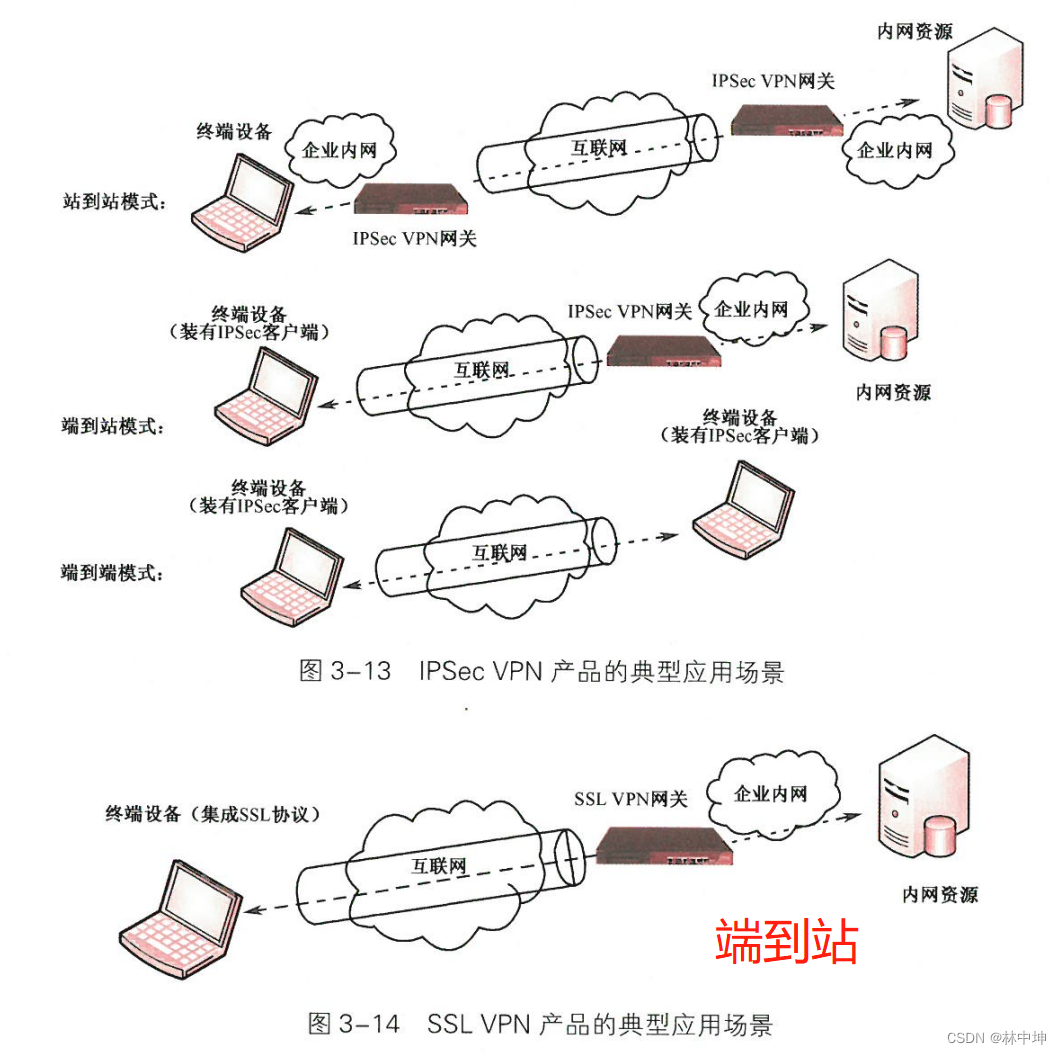

四、VPN标准与产品

虚拟专用网络(Virtual Private Network,VPN):是指使用密码技术在公用 网络(通常指互联网)中构建临时的安全通道的技术。

特点:节省搭建网络的成本、连接方便灵活、传输数据安全可靠。

主流的VPN产品包括IPSec VPN 网关和SSL VPN 网关。在安全认证网关中,大多数产品也是基于IPSec 或SSL协议实现的,并提供了与IPSec VPN、SSL VPN产品相近的安全功能。

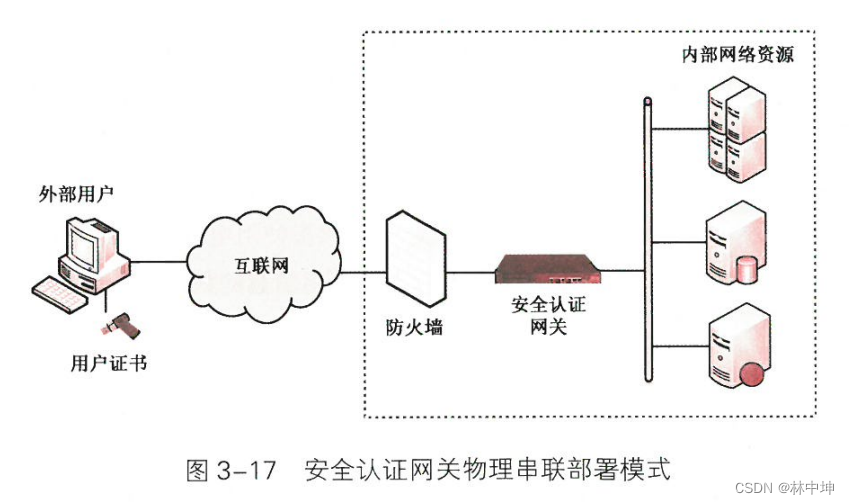

安全认证网关:是采用数字证书为应用系统提供用户管理、身份鉴别、单点登录、传输加密、访问控制和安全审计服务等功能的产品,保证了网络资源的安全访问。安全认证网关与一般安全网关产品的主要区别在于它采用了数字证书技术。在产品分类上,安全认证网关可分为代理模式和调用模式,其中代理模式是基于IPSec/SSL VPN 实现的网关产品;调用模式的产品一般提供专用的安全功能(如身份鉴别),被信息系统所调用。目前,大多数安全认证网关产品基于IPSec/SSL协议实现。

典型应用场景

VPN的标准和应用要点

- GM/T 0022-2014《IPSec VPN技术规范》

- GM/T 0023-2014《IPSec VPN网关产品规范》

- GM/T0024-2014《SSL VPN 技术规范》

- GM/T 0025-2014《SSL VPN 网关产品规范》

- GM/T0026-2014《安全认证网关产品规范》

- 应使用商用密码算法进行密码运算具体而言,公钥密码算法应使用SM2或SM9;对称密码算法应使用SM4;密码杂凑算法应使用SM3。

- 在标准GM/T 0022-2014中,规定了IPSec VPN中各类密码算法或鉴别方式的属性值,如表3-7所示。通过对IPSec协议中IKE阶段的报文数据进行解析,可以查看算法属性值,进而判断具体用到的算法

- 标准GMT0024-2014中规定实现 ECC 和 ECDHE的算法为 SM2,实现IBC和 IBSDH 的算法为 SM9。

- 应结合具体密码协议,理解VPN 产品的密钥体系结构

安全认证网关的标准与产品应用要点

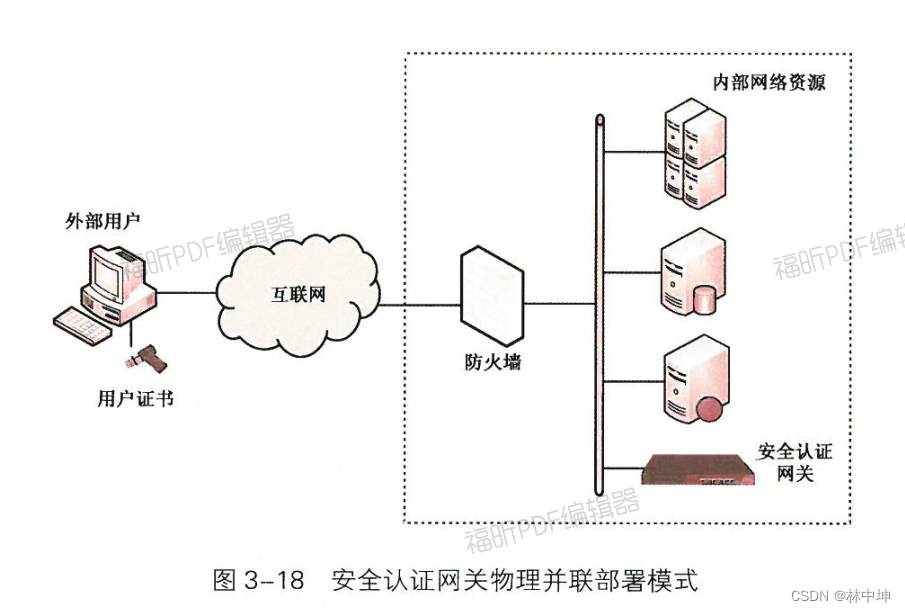

安全认证网关可以在支持物理串联部署模式之外,也支持物理并联部署方式。①物理串联:指从物理网络拓扑上,用户必须经过网关才能访问到受保护的应用。②物理并联:指从物理网络拓扑上,用户可以不经过网关就访问到受保护的应用,可以由应用或防火墙上进行某种逻辑判断,来识别出未经网关访问的用户(如通过来源IP),以达到逻辑上串联的效果。

五、电子签章系统标准与产品

- 电子签章将传统印章与电子签名技术进行结合,通过采用密码技术、图像处理技术等,使电子签名操作和纸质文件盖章操作具有相同的可视效果,让电子文档的电子签章具有了和传统印章一样的功能。同时,电子签章基于公钥密码技术标准体系,以电子形式对电子文档进行数字签名及签章,确保了"签名"文档来源的真实性和文档的完整性,防止对文档未经授权的篡改,并确保签章行为的不可否认性。

电子印章:是一种由制作者签名的包括持有者信息和图形化内容的数据,可用于签署电子文件。

电子签章:使用电子印章签署电子文件的过程,电子签章过程产生的包含电子印章信息和签名信息的数据称为电子签章数据。电子印章的生成、电子签章的生成、电子印章验证和电子签章验证四部分构成了电子签章的密码处理过程

标准和应用要点

- GMT0031-2014《安全电子签章密码技术规范》

- GM/T 0047-2016《安全电子签章密码检测规范》

- GB/T33190-2016《电子文件存储与交换格式版式文档》

- GB/T 33481-2016《党政机关电子印章应用规范》

应使用商用密码算法进行密码运算应注意电子印章和电子签章二者在数据格式上的关联和区别电子印章的验证生成电子签章的操作流程电子签章的验证

六、动态口令系统标准与产品

- 动态口令是一种一次性口令机制。用户无须记忆口令,也无须手工更改口令,口令通过用户持有的客户端器件生成,并基于一定的算法与服务端形成同步,从而作为证明用户身份的依据

标准和应用要点

- GM/T 0021-2012《动态口令密码应用技术规范》

- 配套的GM/T 0061-2018《动态口令密码应用检测规范》

应结合动态口令生成过程,理解动态口令系统的密钥体系结构

应注意种子密钥写入动态令牌过程的安全

种子密钥应当以加密形式导入至认证系统中,并以密文存储

应注意种子密钥的使用安全

令牌在使用时应采用PIN保护

认证服务器和应用服务器通信应注意敏感字段的加密

七、电子门禁系统标准与产品

- 电子门禁系统是实现物理环境访问控制的有效手段,目前通常基于非接触式智能IC卡实现。

-

根据安全模块所在的位置,基于SM4算法的非接触式CPU卡方案的电子门禁系统有两种实现方式:方式一是将安全模块部署在门禁卡及门禁读卡器中,方式二是将安全模块部署在门禁卡及后台管理系统中。

标准和应用要点

- GM/T 0036-2014《采用非接触卡的门禁系统密码应用技术指南》

应结合门禁卡发卡过程,理解电子门禁系统的密钥管理机制

应综合考虑电子门禁系统整体的安全性

八、数字证书认证系统标准与产品

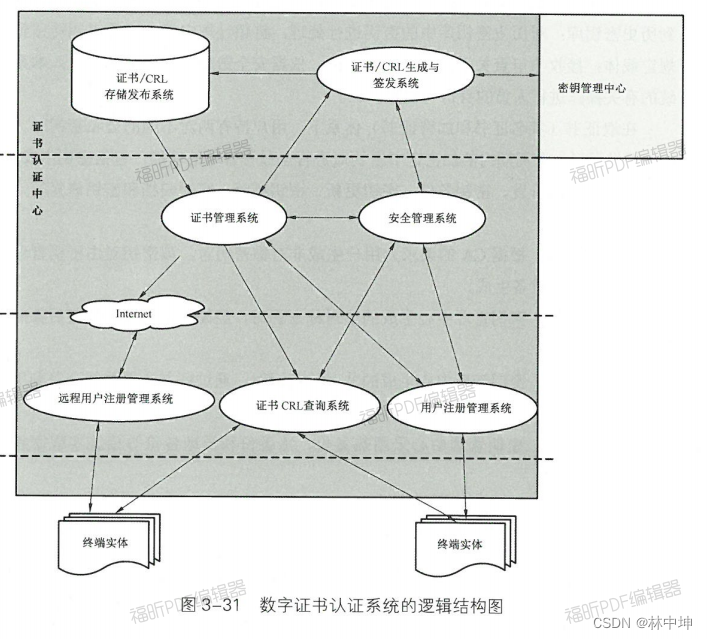

- 数字证书认证系统(也简称为证书认证系统)是对生命周期内的数字证书进行全过程管理的安全系统。数字证书认证系统必须采用双证书(用于数字签名的证书和用于数据加密的证书)机制,并按要求建设双中心(证书认证中心和密钥管理中心)。数字证书认证系统在逻辑上可分为核心层、管理层和服务层

标准和应用要点

基础设施类标准

- GM/T 0014-2012《数字证书认证系统密码协议规范》,该标准描述了证书认证和数字签名中通用的安全协议流程、数据格式和密码函数接口等内容;

- GM/T 0015-2012《基于SM2密码算法的数字证书格式规范》,该标准规定了数字证书和证书撤销列表的基本结构,对数字证书和证书撤销列表中的各项数据内容进行描述;

- GM/T 0034-2014《基于SM2密码算法的证书认证系统密码及其相关安全技术规范》,该标准规定了为公众服务的数字证书认证系统的设计、建设、检测、运行及管理规范。

应用支撑类标准

- GM/T 0020-2012《证书应用综合服务接口规范》,该标准主要为上层的证书应用系统提供简洁、易用的调用接口。

密码检测类标准

- GM/T 0037-2014《证书认证系统检测规范》,该标准规定了证书认证系统的检测内容与检测方法;

- GM/T 0038-2014《证书认证密钥管理系统检测规范》,该标准规定了证书认证密钥管理系统的检测内容与检测方法;

- GM/T 0043-2015《数字证书互操作检测规范》,该标准对数字证书格式和互操作检测进行规范

证书认证系统的检测类别有产品和项目之分,不同的类别对应的检测内容也不同应采用双证书机制,并建设双中心应使用商用密码算法进行密码运算应遵循相关标准以满足密码服务接口的要求应对CA和KM的管理员进行分权管理应为证书认证系统进行物理区域划分,并进一步对KM物理区域进行划分应配置安全策略保障网络安全应采取多种安全措施对CA中所使用密钥的整个生命周期进行防护应有数据备份和恢复策略,能够实现对系统的数据备份与恢复应保障系统各组件间通信安全